As 7 principais ferramentas de inteligência contra ameaças cibernéticas

Publicados: 2023-02-17“Cyber Security é muito mais do que uma questão de TI” - Stephane Nappo

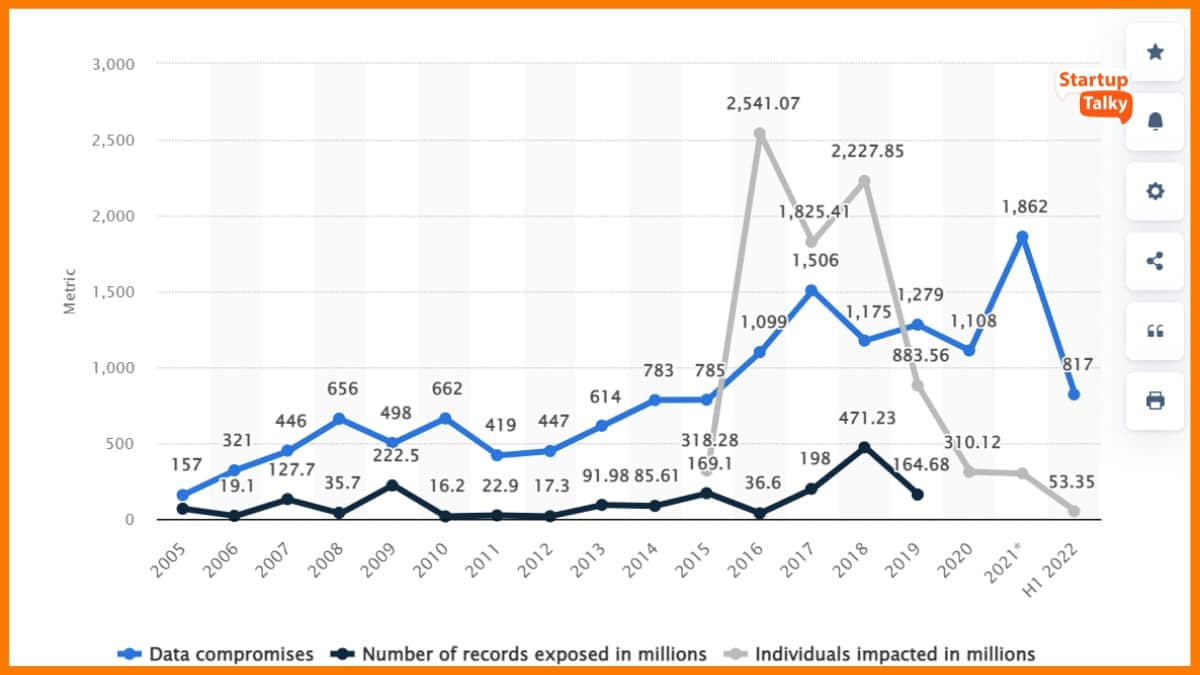

Com o aumento do uso da Internet, uma grande quantidade de informações e dados pessoais e profissionais está disponível on-line, continuamente sob ameaça de exposição. Somente nos EUA, mais de 53 milhões de indivíduos foram afetados devido ao comprometimento de dados no primeiro semestre de 2022.

Essa ameaça cresceu várias vezes com os crimes cibernéticos se tornando incrivelmente sofisticados e o mundo inteiro mudando para o mundo online, especialmente desde 2020 em meio à incerteza e à interrupção da pandemia global. De acordo com uma pesquisa realizada pela Statista, o custo médio das violações de dados em todo o mundo de março de 2020 a março de 2022, combinado em diferentes setores, é de mais de 150 milhões de dólares americanos.

Nessas circunstâncias, a inteligência de ameaças cibernéticas se torna uma ferramenta extremamente valiosa para proteger, detectar e responder a qualquer ameaça cibernética à qual seus dados possam estar expostos.

Neste blog, discutiremos em detalhes a inteligência de ameaças cibernéticas e as ferramentas que podem ajudá-lo a proteger seus dados.

O que é Inteligência de Ameaças Cibernéticas?

A inteligência de ameaças cibernéticas é a coleta, processamento e análise de dados para discernir o motivo e o comportamento de um possível ataque cibernético e para nos ajudar a tomar decisões informadas e implementar procedimentos de segurança proativos. As ferramentas de inteligência de ameaças cibernéticas são projetadas para nos ajudar no processo.

A inteligência de ameaças é um processo cíclico e contínuo que normalmente é concluído em 6 etapas:

- Estabeleça metas e planeje a direção

- Coleção de dados

- Processamento de dados

- Análise de dados

- Divulgação de dados

- Resultados do relatório

Existem quatro tipos de inteligência de ameaças cibernéticas: estratégico, tático, técnico e organizacional. Cada um deles é destinado a usuários diferentes e descreve a ameaça e seus detalhes em várias profundidades, de acordo com o conhecimento e a exigência do usuário em questão.

O que são ferramentas de inteligência de ameaças cibernéticas?

Os invasores de hoje aprenderam e desenvolveram milhares de maneiras de violar dados e causar estragos. Além disso, com tecnologia e software avançados envolvidos, as ameaças se tornaram mais complexas e os crimes mais sofisticados. Portanto, a detecção eficaz e oportuna de ameaças e retaliação fortemente poderosa são extremamente importantes para proteger seus dados.

As ferramentas de inteligência de ameaças cibernéticas são desenvolvidas e projetadas para combater esses problemas. Eles fornecem informações atualizadas sobre as ameaças mais recentes, como malware, exploits, etc. Essas ferramentas também fornecem informações sobre a tática, tecnologia e procedimento (TTP) envolvidos em uma ameaça específica e sugerem os melhores métodos de proteção contra ela . Além disso, essas ferramentas são capazes de analisar qualquer ameaça potencial ou específica detectada em uma rede específica.

Essas ferramentas são capazes de gerenciar o risco, bem como aprimorar sua segurança cibernética por meio de inteligência artificial ou aprendizado de máquina . Eles dão à organização a capacidade de planejar medidas preventivas, detectar ameaças e resolver problemas de segurança.

Principais recursos que sua ferramenta de inteligência contra ameaças cibernéticas deve ter

De acordo com uma pesquisa da Statista, o tipo de ferramenta de inteligência cibernética mais útil, de acordo com os usuários, é aquela que fornece informações detalhadas sobre o malware usado no ataque.

Embora a função básica da maioria das ferramentas de inteligência de ameaças cibernéticas permaneça a mesma, existem alguns recursos importantes que você deve procurar ao escolher seu CTI.

Flexibilidade

Qualquer ferramenta de inteligência de ameaças cibernéticas que você escolher deve se adequar aos seus mecanismos de segurança já existentes, incluindo firewalls e SIEM (Gerenciamento de eventos e informações de segurança).

Uma ferramenta de inteligência de ameaças processa dados de várias fontes e fornece pontuações de risco. Portanto, não pode atuar como uma ferramenta autônoma. A combinação com outros sistemas de segurança permite a priorização e alerta proativo, além de adicionar dados circunstanciais para alertas que facilitam a investigação.

Além disso, essa flexibilidade de função também permitiria que a ferramenta coletasse dados precisos da dark web e de outras fontes.

Compreensível

A O painel de janela única simplifica todo o processo de detecção e correção de ameaças. Por ser abrangente, a ferramenta coleta informações de todas as fontes possíveis e as exibe em conjunto, o que também acelera o processo de tomada de decisão.

Informações de Fonte Múltipla

Para analisar exatamente a posição de uma organização em termos de segurança cibernética, a ferramenta deve ser capaz de extrair informações de tantas fontes quanto possível. Através destes indicadores em tempo real podem ser descobertos que podem ajudar na formação de correlações precisas.

Qualidade de Alerta

Vários alertas de segurança são frequentemente ignorados devido a um grande número de falsos positivos. Isso causa fadiga de alerta entre a equipe de segurança, que não consegue decifrar os problemas reais de alta prioridade.

Uma boa ferramenta de inteligência de ameaças deve ser capaz de priorizar e categorizar os alertas de segurança reais, o que só é possível quando pode correlacionar os dados do alerta com o banco de dados já disponível. Isso garantiria que as notificações importantes recebessem uma resposta da equipe de segurança.

Inteligência proativa

Para gerenciar e controlar problemas de segurança, uma ferramenta de inteligência de ameaças cibernéticas deve ser proativa. Isso significa que a ferramenta deve ser capaz de identificar a ameaça e as vulnerabilidades antes do início do ataque real.

Uma ferramenta integrada com processos de resposta automatizados ajuda na detecção precoce e na resposta eficaz à ameaça.

As 7 principais ferramentas de inteligência contra ameaças cibernéticas

A ferramenta certa de inteligência de ameaças ajudaria a apontar os possíveis problemas e cortar o problema pela raiz. Com base nos requisitos dos usuários, bem como nas opiniões dos especialistas, fizemos uma lista das 7 principais ferramentas de inteligência de ameaças cibernéticas que protegerão seu sistema contra ameaças cibernéticas.

FortiRecon da Fortinet

Futuro registrado

Análise de malware de segurança da Cisco

Echosec

Pacote de proteção contra ameaças externas (ETP) IntSights

ThreatConnect

Zero FOX

FortiRecon da Fortinet

| Local na rede Internet | Fortinet.com |

|---|---|

| Avaliação | 4.7 |

| Demonstração fornecida | Sim |

| Usado para | Monitoramento de superfície de ataque externo |

De acordo com Statista, a Fortinet liderou a indústria global de software de inteligência contra ameaças em 2022, com quase 39% da participação total no mercado.

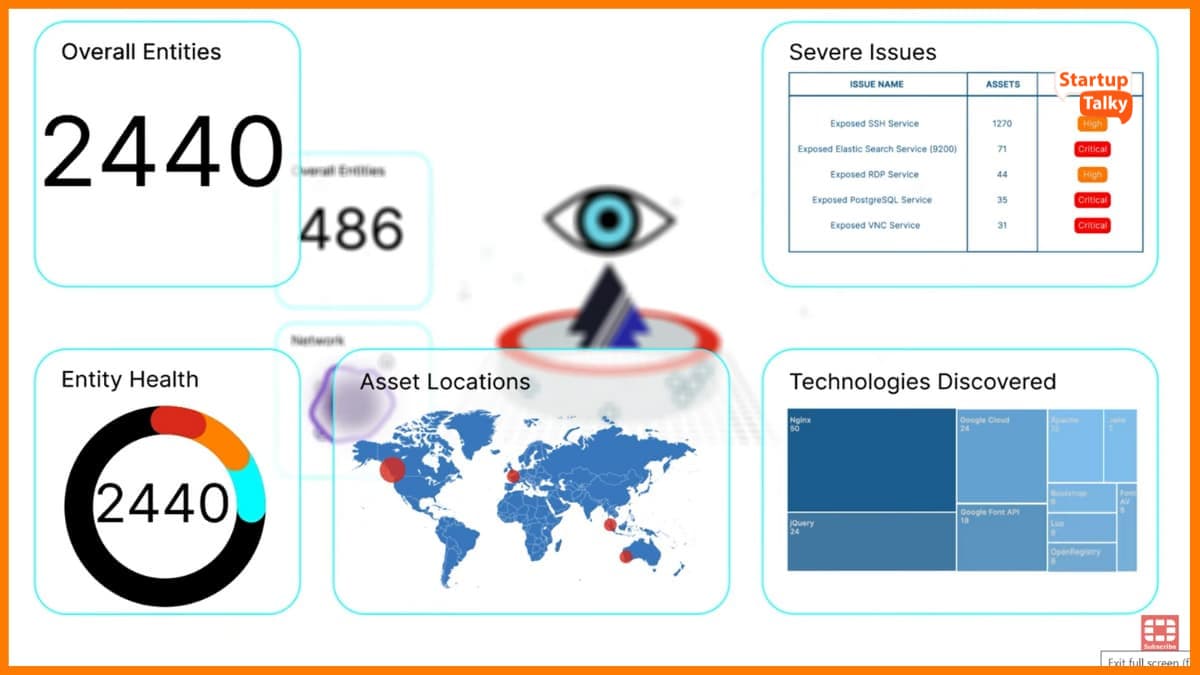

Os especialistas rotulam o FortiRecon da Fortinet como uma das melhores ferramentas de inteligência de ameaças cibernéticas. É um produto do Serviço de Proteção a Riscos Digitais. Além de sua visão fora da rede do risco, ele também pode mitigar três áreas de risco adicionais, viz. Risco de ativos digitais, riscos relacionados à marca e ameaças subterrâneas e iminentes . Ele usa automação, aprendizado de máquina e inteligência humana para analisar o risco da marca para uma organização e fornecer inteligência personalizada proativa.

Características principais:

- Gerenciamento de Superfície de Ataque Externo

- Inteligência Central Adversária

- Extensa descoberta de ativos e exposição

- Relatórios abrangentes

Prós:

- Fácil de usar

- Informações contextualizadas sobre ameaças

- Proteção do ciclo de vida em estágio inicial

- Fontes de ameaças de longo alcance

- Relatório abrangente

Contras:

- Não é adequado para qualquer dispositivo de domínio não MS

- Os serviços de registro não incluem muitos detalhes

Preço:

Entre em contato com o fornecedor para obter as cotações da licença de inteligência de ameaças Fortirecon da Fortinet.

Futuro registrado

| Local na rede Internet | www.recordedfuture.com |

|---|---|

| Avaliação | 4.6 |

| Demonstração fornecida | Sim |

| Usado para | Fornecendo cobertura contra adversários, infraestrutura e alvos |

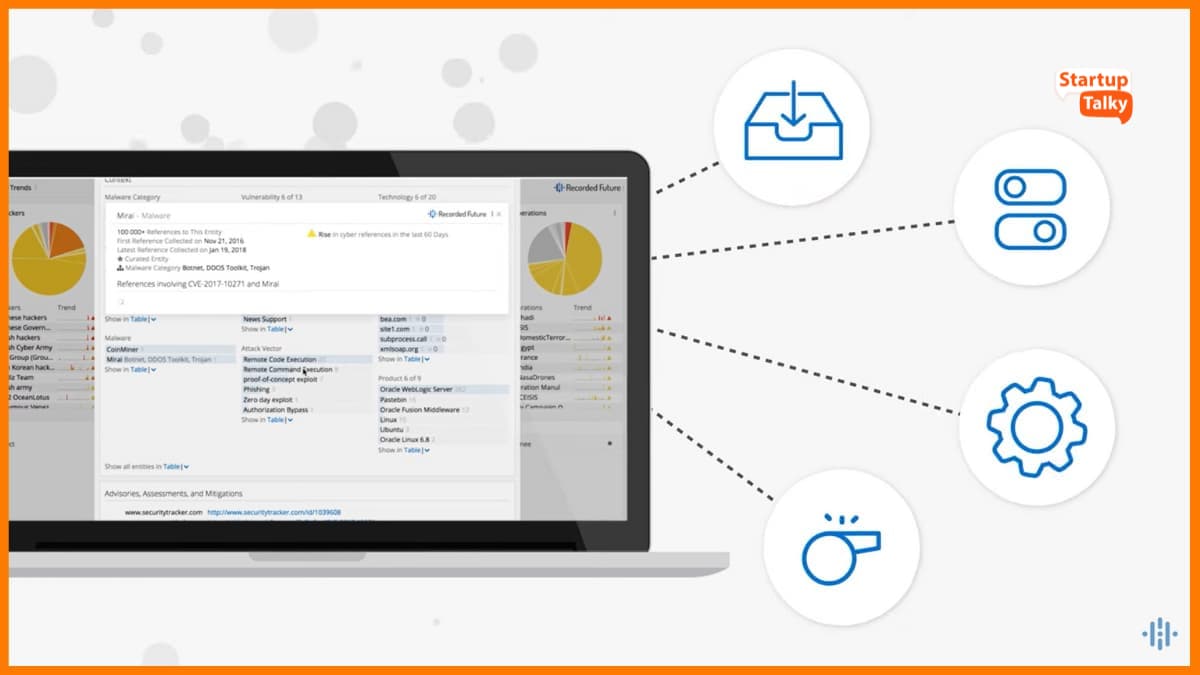

Está sediada na plataforma de segurança cibernética de Boston. A Recorded Future é amplamente reconhecida por sua inteligência preditiva ou proativa sobre ameaças cibernéticas. Ele oferece visibilidade em tempo real do vasto ecossistema digital e automatiza todo o processo de coleta, análise e geração de relatórios. Ele fornece cobertura contra adversários, infraestrutura e alvos.

Características principais:

- Gerencia o cenário de riscos por meio de uma abordagem de plataforma única

- Filtros avançados para restringir sua pesquisa

- A poderosa capacidade de integração se conecta com provedores SIEM e SOAR

- Representação gráfica de dados de ameaças em todo o mundo

Prós:

- Uma ampla variedade de inteligência de ameaças é coberta

- Fonte direta de evidências para uma tomada de decisão eficaz

- Fácil navegação devido ao design modular

- Mais de 10 anos de dados de referência atualizados regularmente

Contras:

- Resultados de pesquisa impressionantes

- Comparativamente caro, começa em US$ 10.000 para AWS

Preço:

Entre em contato com a Recorded Future para obter o preço atual da licença.

Análise de malware de segurança da Cisco

| Local na rede Internet | Cisco.com |

|---|---|

| Avaliação | 4.4 |

| Demonstração fornecida | Não |

| Usado para | Fornecer análises contextuais para malware e ameaças |

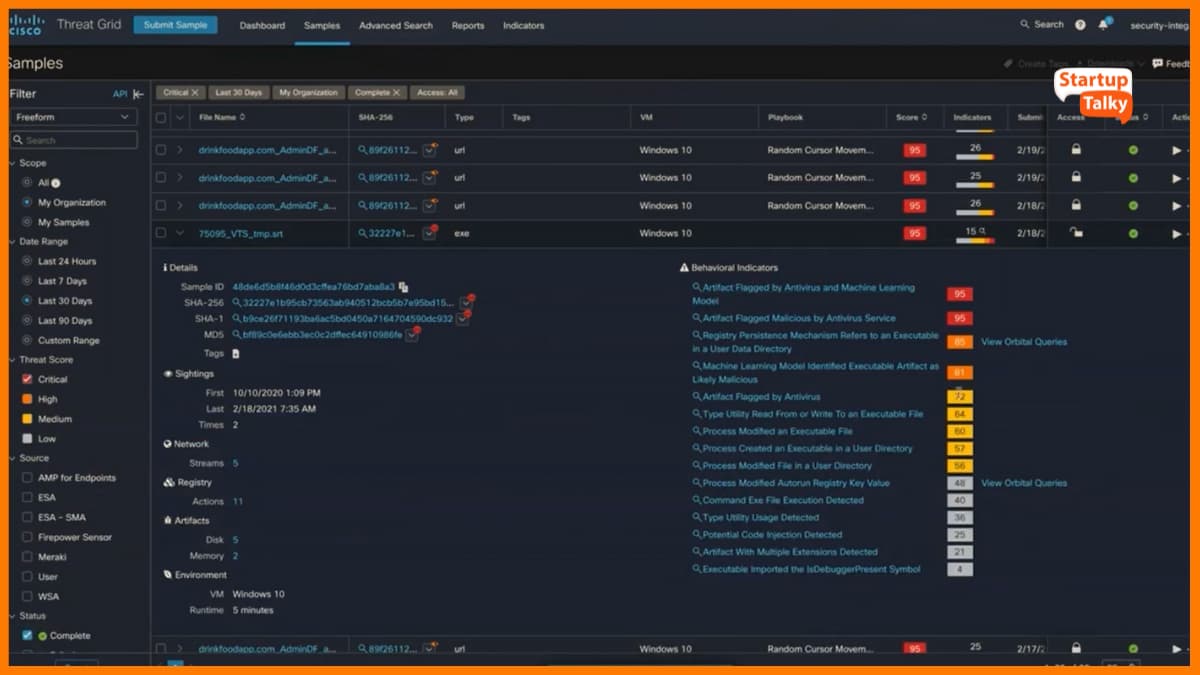

Anteriormente reconhecida pelo nome grid de ameaças , é uma solução de segurança unificada baseada em nuvem. Ele gera alertas para atividades de malware e ajuda a analisar os níveis de ameaça para traçar estratégias para combatê-los. Ele fornece visibilidade e proteção de ponta a ponta, aproveitando a inteligência de ameaças.

Características principais:

- Análise contextual para malware e ameaças

- Enorme base de conhecimento de malware

- Usa indicadores comportamentais para prever e priorizar ataques

- Habilidades de automação e integração por meio de APIs

Prós:

- Fácil integração sem reprogramação

- Dados de segurança entre produtos da Cisco e de fontes de terceiros

- Análise completa e relatórios abrangentes de ameaças

- Upload automatizado de amostras por meio da integração da API

Contras:

- Atrasos frequentes no mecanismo de alerta

- Configuração extenuante do dispositivo no local

Preço:

Entre em contato com o fornecedor para obter as cotações da licença do Cisco Security Malware Analytics.

Echosec

| Local na rede Internet | Flashpoint.io/platform/echosec |

|---|---|

| Avaliação | 4.9 |

| Demonstração fornecida | 10 dias de teste grátis |

| Usado para | Reunião de mídia social e inteligência de código aberto (OSINT). |

É uma empresa com sede no Canadá especializada em Open Source Intelligence Tools (OSINT). Sua principal plataforma utiliza dados de mídias sociais, dark web, bem como plataformas de comunidades abertas. Ele coleta informações de risco em tempo real e permite realizar pesquisas ad hoc na dark web juntamente com o monitoramento interno de ameaças.

Características principais:

- Filtros de pesquisa de dados pré-construídos com monitoramento 24 horas por dia, 7 dias por semana.

- Uma ferramenta focada externamente que se conecta com feeds de segurança globais, fóruns ilícitos, etc.

- Alimenta diretamente as informações para as ferramentas de cossegurança

- Coleta dados de 18 plataformas de mídia social, portais de notícias e blogs

Prós:

- Ferramenta de investigação simples e fácil de usar

- Facilita a investigação e fornece resultados acionáveis rapidamente

- GUI extraordinariamente intuitiva

Contras:

- Para qualquer novato OSINT, a curva de aprendizado pode ser íngreme

- Resultados aleatórios ocasionais requerem verificação humana

Preço:

As informações de preço do Echosec são fornecidas pelo fornecedor do software. As negociações de custos finais para a compra do Echosec devem ser realizadas com o vendedor.

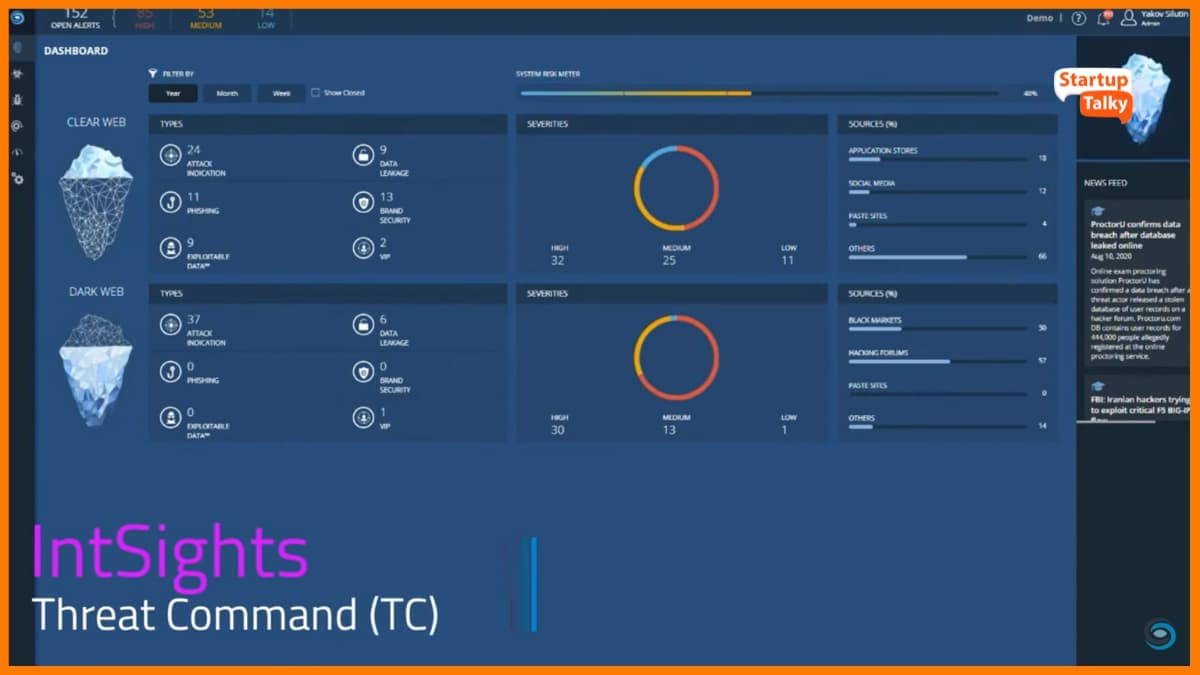

Pacote de proteção contra ameaças externas (ETP) IntSights

| Local na rede Internet | Intsights.com |

|---|---|

| Avaliação | 3.5 |

| Demonstração fornecida | Sim |

| Usado para | Monitoramento de ataques de phishing, domínios maliciosos e violações de dados |

É uma ferramenta de 360 graus para segurança cibernética que fornece informações valiosas, em tempo real e acionáveis em 24 horas. Ele fornece inteligência de ameaças externa, contextualizada e priorizada de nível empresarial. Ele pode ser usado como módulos separados para inteligência externa, análise de risco e investigação de ameaças ou como uma ferramenta completa de inteligência de ameaças cibernéticas.

Características principais:

- Ele coleta dados da dark web, fornece feeds de ameaças externas e realiza pesquisas personalizadas.

- Relatório analítico bem construído e mitigação automática de riscos

- Correção de vulnerabilidade crítica

- Vem com soluções específicas de caso de uso ou APIs para capacidade de integração extensível.

Prós:

- Suporta todos os principais idiomas, incluindo japonês, português, alemão, francês e outros.

- Concentra-se em canais externos, como mídias sociais, mercados negros, etc.

- Ferramenta extremamente flexível, adaptável e abrangente

Contras:

- Mecanismo de alerta fraco

- Curva de aprendizado íngreme

Preço:

As informações sobre preços da proteção contra ameaças externas IntSights são fornecidas pelo fornecedor do software. As negociações de custos finais para a compra da Proteção Contra Ameaças Externas IntSights devem ser conduzidas com o vendedor.

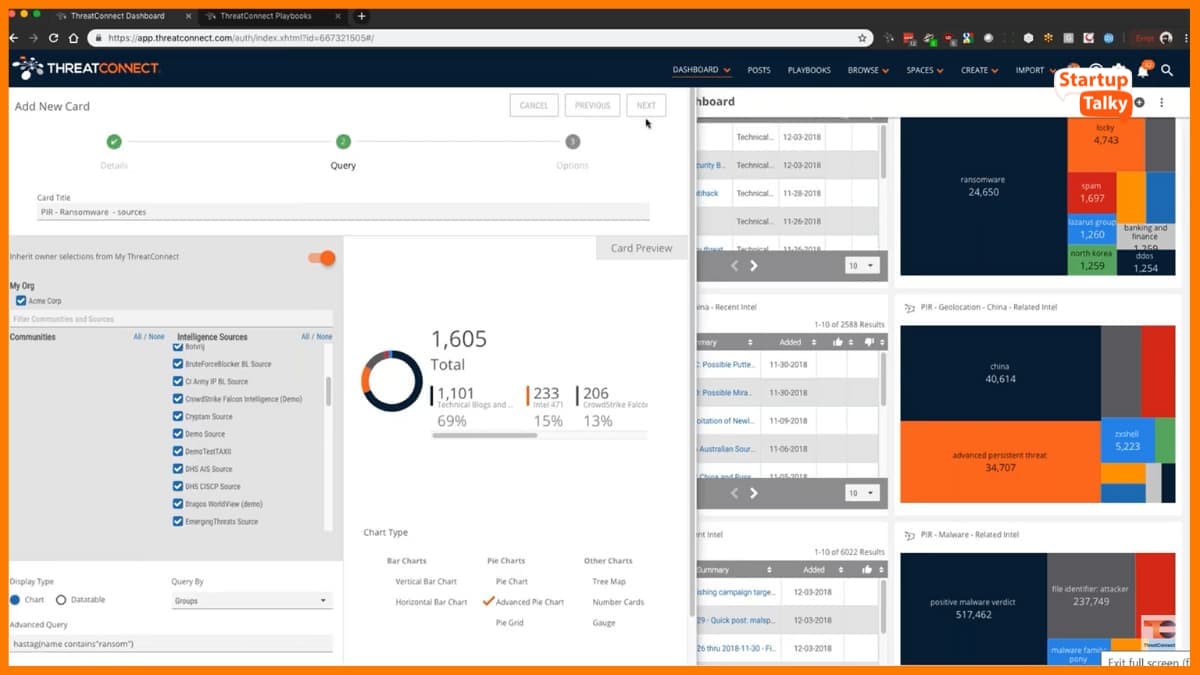

ThreatConnect

| Local na rede Internet | Threatconnect.com |

|---|---|

| Avaliação | 4.5 |

| Demonstração fornecida | Sim |

| Usado para | Lidando com inteligência de ameaças, quantificação de riscos e operações de segurança baseadas em inteligência |

É uma empresa sediada na Romênia que lida com inteligência de ameaças, quantificação de riscos e operações de segurança baseadas em inteligência. Ele fortalece a segurança e a defesa dividindo dados complexos em informações acionáveis. As informações e dados coletados podem ser analisados manualmente ou com auxílio de automação.

Características principais:

- Usa Playbooks, que são um recurso de orquestração baseado em inteligência

- Integração e automação extensíveis para todos os recursos de cibersegurança

- Painel intuitivo com riscos priorizados

- Mostre a prevalência de ameaças por meio de análises de crowdsourcing

Prós:

- Um poderoso modelo de dados que estabelece links entre incidentes, ameaças e IOCs.

- Detecção proativa por meio da combinação de orquestração e automação.

- Informações atualizadas sobre as mais recentes ameaças cibernéticas e malware

Contras:

- Uma das ferramentas de inteligência de ameaças mais caras

- Não é flexível o suficiente para atender aos requisitos do usuário

Preço:

As informações sobre preços do ThreatConnect são fornecidas pelo fornecedor do software. As negociações de custos finais para comprar o ThreatConnect devem ser conduzidas com o vendedor.

Zero FOX

| Local na rede Internet | zerofox.com |

|---|---|

| Avaliação | 4.3 |

| Demonstração fornecida | Sim |

| Usado para | Monitorando a Web em busca de vazamento de dados e ransomware |

É uma empresa sediada nos EUA que fornece soluções de inteligência cibernética. Ele protege uma organização contra ameaças online, como phishing, vazamento de dados, representação e outros. Ele monitora a web em busca de vazamento de dados e ransomware e chama a atenção do usuário para dados relevantes.

Características principais:

- É equipado com as mais recentes tecnologias AI, ML e OCR

- Combina inteligência artificial com inteligência humana para revisar e priorizar ameaças

- Projetado exclusivamente para proteção contra ameaças externas

- Indicadores visuais no painel oferecem visibilidade absoluta

Prós:

- Eliminação do hacker por meio da interrupção do adversário e remoção como um serviço

- Enorme biblioteca de integração que abrange todas as ferramentas de TI populares

- Fluxo de trabalho simplificado com um processo de configuração simples

Contras:

- Alertas de subdomínio esmagadores

- Gera um grande número de falsos positivos

Preço:

Entre em contato com a ZeroFOX para saber o preço da licença.

Conclusão

As ferramentas de inteligência de ameaças cibernéticas desempenham um papel crucial no crescimento de qualquer negócio, protegendo-o das ameaças mais comuns e maiores. Eles identificam, preveem, alertam e gerenciam ataques cibernéticos. Além disso, com o número de ataques cibernéticos aumentando a cada ano em grande escala e o mundo mudando online, não há alternativa para essas ferramentas. No entanto, com um grande número de opções disponíveis no mercado, fazer uma escolha final pode ser difícil.

Neste artigo, compartilhamos com você as 7 melhores ferramentas de inteligência de ameaças cibernéticas para tornar sua pesquisa conveniente. Espero que possamos ajudar.

perguntas frequentes

O que é Inteligência de Ameaças Cibernéticas?

Cyber Threat Intelligence é o processo de coleta e análise de informações sobre ameaças cibernéticas para proteger os ativos digitais e a infraestrutura de uma organização. Ele fornece inteligência acionável para apoiar estratégias de segurança cibernética e aprimorar a capacidade de prevenir, detectar e responder a ataques cibernéticos.

Quais são os 3 tipos de ameaças cibernéticas?

- Malware

- Phishing

- Ataques DDoS (Distributed Denial of Service)

Quais são os benefícios das ferramentas de inteligência contra ameaças ao crime?

Os benefícios de usar ferramentas de Cyber Threat Intelligence (CTI) são:

- Conscientização e detecção de ameaças aprimoradas

- Resposta aprimorada a incidentes

- Maior eficiência e redução de custos

- Conformidade com os requisitos regulamentares

Qual é a ameaça cibernética mais comum?

O tipo mais comum de ameaça cibernética é o malware, incluindo vírus, trojans e ransomware.