8 個適用於小型到大型企業的軟件定義邊界 (SDP) 解決方案

已發表: 2022-02-01使用正確的軟件定義邊界 (SDP) 解決方案可以幫助您保護組織資產和基礎設施免受攻擊者和未經授權的用戶的侵害。

不用說,分佈式勞動力在全球範圍內普遍存在,尤其是在當前的大流行之後。 用戶可以使用任何不安全的設備和連接從任何地方連接到您的組織網絡。

這就是為什麼必須擁有更強大的安全方法(如軟件定義的外圍解決方案)而不是依賴基於網絡的方法的原因。

儘管傳統的網絡架構通過使用防火牆、路由器等技術將您的網絡與外部世界隔離開來提供安全性,但這些方法是基於可訪問性和可見性的。

隨著雲技術的到來,當前場景中的網絡邊界變得模糊,有幾個入口點可以滲透到傳統的訪問控制中。 您的外部勞動力和設備可能會帶來多種風險,足以導致安全故障並使您的傳統方法不適用。

SDP 解決方案可以通過提供強大、無風險的訪問控制來幫助您應對此類風險。

在本文中,我們將發現一些關於 SDP 的內容、它們的作用以及您可以在組織安全工具包中引入的一些最佳 SDP 解決方案。

讓我們開始!

什麼是軟件定義邊界解決方案 (SDP)?

軟件定義邊界 (SDP) 是一種保護基礎設施的安全方法,例如連接到 Internet 的路由器、服務器、應用程序和系統。 它對攻擊者和第三方隱藏了託管在雲和本地的系統。 具有 SDP 功能的解決方案稱為軟件定義的邊界解決方案或 SDP 解決方案。

這種安全方法旨在藉助軟件而不是硬件來建立網絡邊界。 使用 SDP 解決方案的企業本質上使他們的基礎設施和系統不可見,以保護他們免受未經授權的用戶和攻擊者的攻擊。

SDP 由國防信息系統局 (DISA) 於 2007 年開發。 此外,雲安全聯盟 (CSA) 對 SDP 概念產生了興趣並開發了它的框架。 有趣的是,谷歌是最早採用這一想法並創建 SDP 解決方案的組織之一——GoogleBeyond Corp。

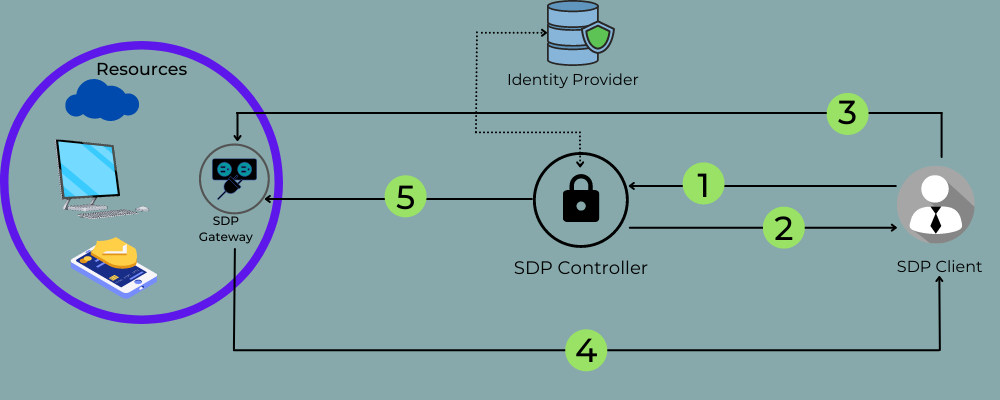

SDP 解決方案如何工作?

SDP 解決方案不再依賴基於網絡安全的傳統方法,而是幫助保護所有應用程序、用戶及其連接。 軟件定義的邊界解決方案在其網絡層創建圍繞企業資產和基礎設施的虛擬邊界或邊界。

此邊界將資產與限制用戶權限但允許網絡訪問的基於外部訪問的控制分開。 SDP 解決方案可以同時驗證用戶身份和設備。 它允許您僅在評估設備狀態和驗證用戶身份後訪問資產。

因此,當 SDP 解決方案對設備和用戶進行身份驗證後,它會在設備和它嘗試訪問的服務器之間創建一個單獨的連接。 經過身份驗證的用戶被提供了一個單獨的網絡連接,並且沒有連接到更廣泛的網絡。 除了經過身份驗證的用戶之外,沒有人可以訪問此網絡和批准的服務。

該策略為實施 SDP 解決方案的組織形成了強大的安全性。 它可以防止攻擊者和未經授權的人員滲透網絡或訪問資產。

SDP 解決方案對您的業務的好處?

隨著網絡安全風險、分佈式勞動力和多設備使用的增加,軟件定義邊界 (SDP) 解決方案等策略似乎很有意義。 讓我們了解 SDP 解決方案如何為您的業務帶來好處。

提高互聯網安全性

互聯網帶來了來自攻擊者的固有風險,這些攻擊者想要滲透您的網絡和系統以竊取信息、接管帳戶並構成各種威脅。 在像在家工作這樣的分佈式勞動力安排之後,風險變得更加嚴重。 現在,您的員工、自由職業者或承包商可能正在世界各地使用不同的設備和網絡與您合作,這可能是不安全的。

因此,您可以使用 SDP 解決方案保護您的網絡和組織資產免受惡意代理的侵害。 它可以幫助您提高組織內每個用戶和設備的 Internet 安全性,同時防止未經授權的用戶。

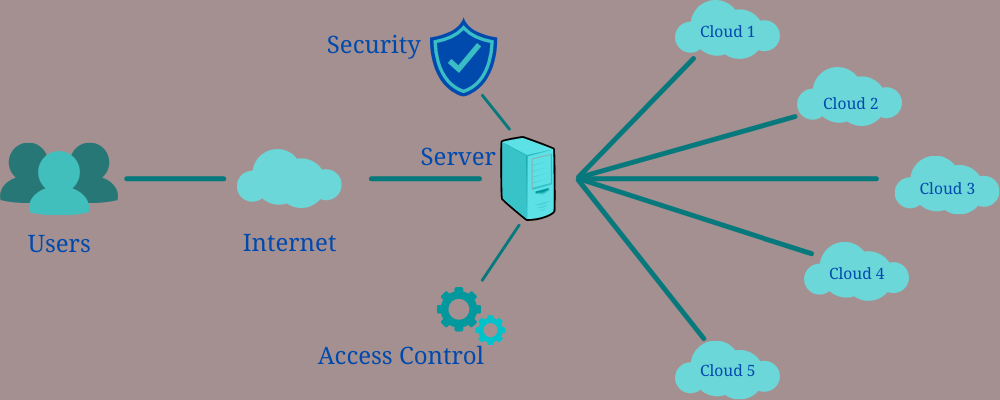

更安全的多雲訪問

您可以使用 SDP 解決方案在一個環境中安全地訪問多個雲服務。

您可能一直在使用 Microsoft Office 365、AWS 基礎設施服務、雲開發平台、雲存儲和其他服務等服務。 他們都需要安全性,而 SDP 解決方案是保護他們的好方法。 這還將通過保護每個連接、設備和用戶(無論他們位於或託管在何處)來幫助您開始零信任安全之旅。

更快的併購

在融合網絡、設備、IP 和資產時,採用傳統方法進行的併購 (M&A) 可能非常複雜且耗時。 使用 SDP 解決方案將簡化此過程並通過嚴格的安全策略保護它們,這些安全策略需要對每個用戶和設備進行適當的身份驗證。 它還將減少花費在解決流程以快速啟動和運行您的操作上的時間。

第三方風險低

通常,組織可能會向第三方用戶提供他們不需要履行其職責的額外特權。 如果您沒有正確監控第三方用戶的訪問權限,則可能會為攻擊者製造安全漏洞。

但是,如果您使用 SDP 解決方案,您可以通過為每個用戶(包括第三方用戶)提供足夠的訪問權限來完成他們的工作,從而解決這個問題。 授權用戶只能訪問您的網絡、應用程序和他們被允許的資產。 因此,他們將無法查看其他資產或對其進行更改。 這大大降低了安全風險。

VPN 的替代方案

使用 VPN 有時會很乏味、難以管理,並且會帶來安全風險。 VPN 可能會提供加密訪問,但可能不允許您訪問某個網絡。 這就是為什麼許多組織都在尋找更好、更安全的 VPN 替代方案,例如 SDP 解決方案。

除了上述好處外,SDP 解決方案還可以幫助您限制更廣泛的網絡訪問,使用戶只能訪問特定的服務,並防止攻擊者和惡意軟件的漏洞和端口掃描。 SDP 解決方案可以支持多個設備,連接各種系統,並隔離關鍵任務數據和應用程序以確保安全。

因此,如果您想在您的組織中引入 SDP,這裡有一些適用於小型到大型企業的最佳軟件定義邊界 (SDP) 解決方案。

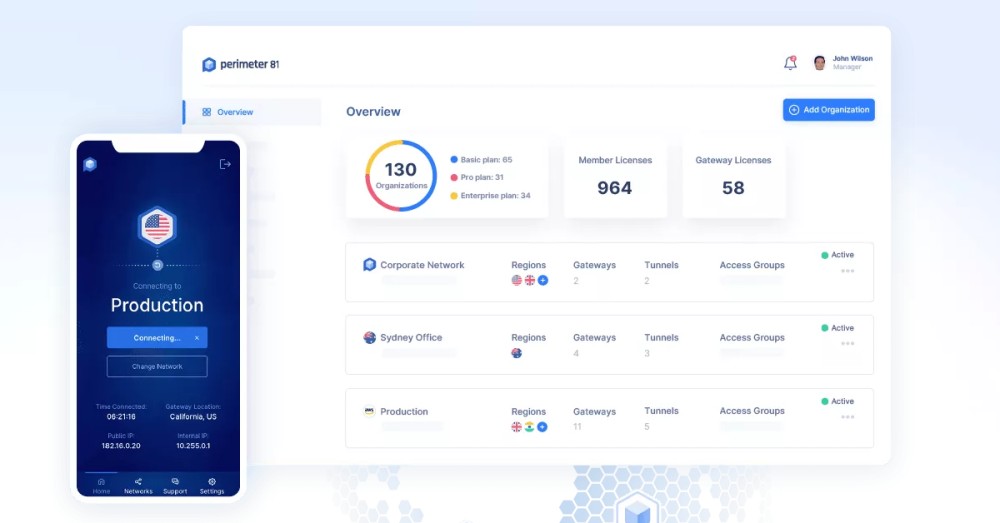

周長 81

使用 Perimeter 81 的軟件定義的外圍解決方案在您的網絡周圍建造一堵混凝土牆,並取代傳統的 VPN。 它可以幫助您為設備和用戶身份驗證設計更強大、更靈活的訪問策略書。

Perimeter 81 為具有遠程用戶、訪問要求和復雜云網絡的現代組織部署安全工具。 它將通過為每個用戶提供對云網絡的有限且唯一的訪問來幫助減少攻擊面。 此外,它還提供零信任訪問、精細訪問控制和混合安全性。

Perimeter 81 的 SDP 提供了一個微分段實用程序,因此您可以一次授予對特定網絡的訪問權限並保護您最敏感的信息。 中央儀表板還可以幫助您根據設備、位置、用戶等創建中央策略。

無論您希望將 SDP 用於您的雲還是本地基礎架構,您都可以利用整個 SDP 模型與您的組織集成。 它提供了更多好處,例如克服硬件限制、提供多層保護、以相同的功率遠程工作。

在您的組織中體驗 SDP 的優勢,Perimeter 81 的價格為 8 美元/用戶/月,外加 40 美元/月/網關。 每個計劃都提供 30 天退款保證。

應用門

使用 Appgate 的軟件定義邊界解決方案加強和簡化您對每個用戶的訪問控制。 它通過向有限的用戶提供訪問和授權,同時使工作負載、應用程序和端口對其他人不可見,有助於減少攻擊面。

根據日期、時間、設備狀態、角色和位置等上下文驗證每個用戶身份,並根據身份變化動態調整權利。 使用微分段可幫助您消除對不需要資源的訪問和可見性。

此外,安全的雙向流量可幫助您控制資源之間的每個連接。 您還可以通過簡化一些策略、提供靈活的託管和用戶訪問、自動訪問等來降低複雜性。 此外,SDP 可以提供高性能,即 93% 的效率和小於 1 毫秒的延遲,同時提高您的生產力並減少多種工具的使用。

通過多個隧道,您可以同時將用戶連接到批准的 SaaS、本地資源和雲。 零信任訪問允許簡化自動化,例如自動化策略、自動化基礎架構、工作流、設備檢查和將數據投入使用。 此外,除非需要多因素身份驗證,否則允許您的用戶在混合環境中工作而無需重新身份驗證或切換。

Cloudflare 零信任

使用 Cloudflare 的零信任應用程序訪問並結束網絡釣魚、惡意軟件和數據丟失。 它可以防止您使用那些將用戶連接到各種公司應用程序並授予訪問權限的傳統工具,這會使您面臨數據丟失的風險。

Cloudflare 用全球邊緣 SDP 取代傳統方法,為全球用戶提供更安全、更快速的互聯網。 它為您的客戶、合作夥伴和員工提供安全、可靠和快速的網絡,幫助他們完成工作。 您還可以獲得跨本地、SaaS 和雲應用程序的一致控制。

Cloudflare 的零信任訪問與許多可用的身份提供商集成。 它還通過狀態、身份和用戶上下文驅動規則保護您的應用程序。 此外,您可以輕鬆地審核 SaaS 應用程序中的員工活動。

使用安全網關將系統與端點隔離,以阻止惡意軟件和網絡釣魚攻擊。 Cloudflare 零信任解決安全態勢的時間減少了 80%,表面攻擊減少了 91%,並且設置時間在 30 分鐘內解鎖,以解鎖更安全的互聯網和更快的應用程序訪問。

在您購買的每個計劃中獲得令人印象深刻的功能,包括私有路由、網絡防火牆、雲訪問、安全網關、HTTP/s 檢查和 DNS 解析。 最多 50 個用戶免費使用該平台,或支付 7 美元/用戶以獲得更多好處。

雙門

Twingate 使您的零信任網絡訪問變得簡單。 它實現了對私有資源的最小訪問權限,並提供了出色的最終用戶體驗。 它還保護個人設備、資源和用戶,而不僅僅是網絡,以幫助企業保護他們的關鍵信息。

Twingate 使用經過驗證的用戶身份而不是 IP 地址來定義網絡訪問權限,授予每個用戶上下文(例如位置、時間、日期、設備姿勢等)的訪問權限,並通過分析提供微調策略以提高可見性。

Twingate 不需要重新尋址或重新配置您的基礎架構,並使最終用戶設置更容易,就像安裝應用程序一樣。 通過在 25 分鐘內部署零信任,您可以在不更換 VPN 的情況下試用 Twingate。 此外,您可以對任何東西使用雙重身份驗證,包括 RDP、SSH 和其他服務。 它還支持 OneLogin、Google Workspace、Azure AD 和 Okta 等身份提供商。

Twingate 最多可供 5 位用戶免費使用。 對於最多 150 個用戶,它的成本為 10 美元/月/用戶,包括每個用戶 5 台設備、10 個遠程網絡、身份提供程序集成、資源級訪問控制等。

零區

ZoneZero 為每個用戶(例如 VPN 用戶、網絡用戶、遠程訪問用戶等)提供基於身份和多因素身份驗證的集中式零信任安全解決方案。 您還可以向任何應用程序添加輔助多因素身份驗證,包括專有服務、舊應用程序、文件共享、SFTP、數據庫、Web 應用程序、SSH、RDP 等。

ZoneZero 幾乎可以在一個地方提供您所需的一切,例如:

- 分離控制平面和數據平面

- 應用所需的用戶策略

- 允許您根據網絡內的身份進行分段

- 向應用程序、服務或 VPN 引入多因素身份驗證

- 使用 Safe-T 的反向訪問技術

- 提供基於身份的零信任

- 實現快速部署和無縫實施

- 提供中央管理以實現完全的功效和透明度

縮放器

Zscaler 為在數據中心或公共雲中運行的私有應用程序提供無縫的零信任訪問。 使用此解決方案,您不必在安全性和用戶體驗之間做出選擇; 它同時進行。 它還使您的系統和應用程序對未經授權的用戶不可見,並保護您的基本數據。

Zscaler 支持託管設備、非託管設備和私有應用程序。 您可以享受跨設備和應用程序的無縫訪問,並獲得整個流量可見性,以便更快地進行故障排除和更好的用戶體驗。 它還允許授權用戶直接訪問私有應用程序,以最大限度地降低橫向移動的風險。

您的網絡管理員不必管理 FW 或 ACL 策略和分段網絡。 相反,微隧道允許它們按應用程序分段。 您還可以使用自定義 PKI 和基於 TLS 的加密隧道保護您的私有應用程序。

Zscaler API 使 IT 更容易實現零信任,其 API 會自動為發現的應用程序創建訪問策略並生成應用程序工作負載的自動分段。 借助 Zscaler 的零信任網絡訪問架構,DDoS 攻擊和 IP 洩漏很少見。

Zscaler 旨在實現簡單的管理、更高的可擴展性、高可用性和強大的保護。 無論您擁有遠程用戶還是本地用戶,您都可以通過 Zscaler 的雲交付的私有和公共服務邊緣為所有人帶來相同的功能。

免費使用 Zscaler Private Access,了解用戶如何與他們的私人應用程序連接。

威瑞森

使用 Verizon Software Defined Perimeter 為您的資產免受網絡攻擊增加信心。 它將零信任方法應用於內部網絡分段、雲應用程序和遠程訪問。

Verizon 允許用戶通過隔離服務器並保護它們免受由於配置錯誤和漏洞而導致的服務器利用來訪問網絡資源。 它的多因素身份驗證可防止您的網絡竊取憑據,例如傳遞哈希,並構建 TLS 隧道以避免中間人攻擊。

每個 SDP 實例都分配給一個客戶,不能與其他客戶共享,而網關和控制器可以在需要時定位。 該安全解決方案還將為使用最佳數據路徑的應用程序提供超快的性能。

購買您需要的服務,自行安裝,並完全透明地了解哪些用戶在哪些應用程序上使用哪些設備以及從何處使用。 Verizon 的專業和託管服務是網絡監控和內部管理的更好選擇。 您還可以獲得領先的 SLA 和綜合工具,以幫助您的 IT 團隊專注於您的項目。

果醬

使用 Jamf Private Acess 將用戶安全地連接到應用程序、數據和設備並提高工作效率。 如果現代公司的員工在不同位置使用不同的設備工作,它可以幫助現代公司確保對資源的安全訪問。 Jamf 確保正確的用戶訪問授權設備,無論他們身在何處。

Jamf Private Access 與雲身份提供商集成,以確保所有用戶都可以安全地訪問資源。 它提供了替代 VPN 技術和條件訪問的零信任網絡訪問。 它建立了一個微型隧道來防止網絡移動並允許最少的訪問權限。

Jamf Private Acess 提供現代云基礎架構,無需管理硬件、無需續簽合同,也無需複雜的軟件配置。 它還與單點登錄集成,以消除管理證書的麻煩。 此外,您將體驗到高效和快速的連接、更好的最終用戶隱私和優化的網絡基礎設施,因為它允許非商業應用程序直接連接到互聯網。

通過免費試用自己嘗試 Jamf Private Access,並在您建立信心時購買。

結論

使用強大的安全策略和服務,例如軟件定義的外圍解決方案 (SDP),可以幫助您保護您的應用程序、服務器、系統、用戶、設備和網絡免受攻擊者和未經授權的用戶的攻擊。 它將顯著減少攻擊面並確保只有授權用戶才能訪問已批准的資產。

因此,如果您想擺脫傳統的基於網絡的安全方法,您可以引入我們剛剛討論過的 SDP 解決方案,並確保您的組織和資產免受攻擊。

您還可以查看 VPN、SDP 和 ZTNA。