Siber Güvenlikte 10'dan Fazla Yaygın Hack ve Hacker Türü

Yayınlanan: 2022-03-23Teknolojideki son gelişmeler, modern işletmelerin ve kullanıcıların ihtiyaçlarını karşılamak için muazzam yenilikler getirdi.

Teknoloji, araçlar ve internete dayalı ürün ve hizmetler, çalışma ve yaşama biçimimizi değiştirdi. İster iş ister özel yaşam olsun, hayatımızı her açıdan basitleştirdiler ve rahatlığı artırdılar.

Bununla birlikte teknoloji, hayatımızın her iki alanını da mahvedebilecek birçok endişe ve siber güvenlik riski de sundu.

İşletmeler, müşteri güveni ve sektör itibarı ile birlikte milyonlarca kayıp yaşıyor. Benzer şekilde, kişisel verilerin ifşa edilmesi sonucunda da kişiler suç ve tehditler nedeniyle teröre maruz kalmaktadır.

Bilgisayar korsanları ve bilgisayar korsanlığı yöntemleri, aynı zamanda yetenekli profesyoneller oldukları için gelişmektedir. Bazıları becerilerini suç işlemek için kullanırken bazıları kötü bilgisayar korsanlarıyla savaşmak için kuruluşlar tarafından işe alınır.

Kendinizi ve işinizi bilgisayar korsanlarından ve bilgisayar korsanlarından korumak istiyorsanız, siber güvenlik endüstrisinde neler olup bittiğini ve bilgisayar korsanlarının ve bilgisayar korsanlarının türlerini bilmek önemlidir.

Bu makale, onları ayırt etmek ve daha güvenli tarafta kalmak için doğru güvenlik önlemlerini uygulamak için farklı bilgisayar korsanları ve bilgisayar korsanları türlerini tanıyacaktır.

Hack Nedir?

Hack, bir kişi(ler) veya bilgisayar korsanları tarafından verilere, ağlara, sistemlere ve uygulamalara erişim sağlayarak ve saldırılar gerçekleştirerek bir kuruluşun güvenliğini tehlikeye atmak için gerçekleştirilen bir eylemdir. Cihazların ve sistemlerin kötüye kullanılması, bir işletmeyi finans ve itibar açısından mahveder.

Bilgisayar korsanlığı, kodlama becerilerine ve gelişmiş bilgisayar yazılımı ve donanımına sahip bir bilgisayar korsanı tarafından kullanılan bir sistemden kaynaklanır.

Modern hack'lerde, bilgisayar korsanları, BT ekiplerinin ve siber güvenlik yazılım ekiplerinin saldırı gerçekleştirmek için gözünü atlamak için tasarlanmış gizli yöntemler kullanıyor. Kullanıcıları kötü niyetli bağlantıları ve ekleri açmaları için kandırabilirler ve bu da hassas bilgilerin açığa çıkmasına neden olur.

Saldırı örnekleri, virüs ve kötü amaçlı kod dağıtma, ortadaki adam saldırıları, DDoS, DoS, kimlik avı, fidye yazılımı vb. olabilir.

Farklı Hack Türleri

İşte farklı hack türleri:

E-dolandırıcılık

Kimlik avı, siber suçlular tarafından e-posta yoluyla kimliğinizi ve paranızı çalma girişimidir. Bilgisayar korsanları, banka kimlik bilgileri, şifreler, kart ayrıntıları vb. dahil olmak üzere kişisel bilgilerinizden vazgeçmenizi sağlar.

Saldırgan, çok gerçek görünen aldatıcı kelimeler kullanarak bir kişiye bir e-posta gönderir. Görüşmeci, banka müdürü, hizmet görevlisi ve daha fazlası gibi güvenebileceğiniz bir kişi gibi davranırlar. Saldırıyı mümkün kılmak için kod yerleştirme, ağ saldırıları ve kötü amaçlı yazılım gibi diğer saldırılarla birleşir.

E-posta kimlik avı, hedefle kimlik avı, balina avı, smishing, vishing ve olta balıkçılığı gibi çeşitli kimlik avı saldırıları vardır.

DoS ve DDoS

Hizmet Reddi (DoS) saldırısı, bir ağ veya makineyi kapatmak ve son kullanıcılar tarafından erişilemez hale getirmek için odaklanır.

Burada siber saldırganlar, normal trafiğin ona erişememesi için ağı veya makineyi sınırsız isteklerle doldurarak bir cihazın işlevselliğini kesintiye uğratır.

DoS iki tiptir:

Buffer Overflow saldırıları: Bu saldırı, CPU zamanını, sabit disk alanını ve belleği hedefler ve sistemi çökertmek ve sunucu davranışını etkilemek için hepsini tüketir.

Flood saldırıları: Bu saldırı, yüksek miktarda veri paketiyle sunucuları hedefler. Saldırgan, sunucu kapasitesini aşırı doldurarak DoS ile sonuçlanır. DoS flood saldırılarını başarılı kılmak için saldırganın hedeflenen makineden daha fazla bant genişliğine sahip olması gerekir.

DDoS saldırısında trafik taşkınları çeşitli kaynaklardan gelmektedir. Bu saldırı, aynı anda çeşitli kaynakları kapatamayacağınız için DoS'tan daha kritiktir.

Yem ve Anahtar

Bait and Switch, dolandırıcılar tarafından güvenilir reklamlar ve yollar aracılığıyla kişisel verileri ve oturum açma kimlik bilgilerini çalmak için kullanılan bir tekniktir. Kullanıcıları kötü niyetli siteleri ziyaret etmeleri için kandırıyorlar ve tüm detayları kullanıcıların burnuna sokuyorlar.

Bu saldırılar esas olarak web siteleri tarafından satılan reklam alanlarından oluşur. Saldırganlar reklam alanını satın aldıktan sonra, reklamı hemen kötü amaçlı bir bağlantıyla değiştirerek tarayıcının kilitlenmesine ve sistemlerin tehlikeye girmesine neden olur.

İnternet tabanlı içerik pazarlaması, kullanıcıların kandırılarak bağlantıları açmak için kandırıldığı ve daha sonra kötü niyetli olduğu ortaya çıkan saldırıların ana kanalıdır.

çerez hırsızlığı

Çerez hırsızlığı, bir saldırganın kullanıcı bilgilerine erişmesini sağlayan bir ele geçirme taktiğidir. Burada, bir üçüncü taraf güvenli olmayan oturum verilerini kopyalar ve bunu kullanıcının kimliğine bürünmek için kullanır. Genellikle, bir kullanıcı güvenilen siteleri halka açık Wi-Fi veya korumasız bir ağ üzerinden ziyaret ettiğinde ortaya çıkar.

Bu gerçekleştiğinde, saldırgan bilgileri veya hesabı yanlış mesajlar göndermek, para transfer etmek veya başka kötü niyetli şeyler yapmak için kullanabilir.

Bir kullanıcının oturum açmak için SSL bağlantılarını kullanması ve sitelere erişmek için korumasız ağları kullanmaktan kaçınması önlenebilir.

Virüs, Truva Atı, Kötü Amaçlı Yazılım

Virüs, sisteme zarar vermek için başka bir bilgisayara veya yazılım programına bağlanan bir bilgisayar programıdır. Bilgisayar korsanları programa kod ekler ve birisi programı çalıştırana kadar bekler. Bu şekilde, bir bilgisayardaki diğer programlara bulaşırlar.

Truva atı, zararsız ve yararlı olduğunu söyleyen bir program yürütür. Gerçekte, tıpkı Truva Atlarının Yunanlılar tarafından geceleri düşmanlara saldırmak için kullanıldığı gibi kötü niyetli şeyler yapar.

Trojan, bir yazılım sistemini hedeflemek yerine, sisteme başka kötü amaçlı yazılımların yüklenmesini hedefleyerek kullanıcıları kandırır.

Solucan, virüse benzer bir kötü amaçlı yazılımdır. Bilgisayar sistemlerinde kötü amaçlı yük yürütür ve kendi kendini çoğaltır. Tek fark, yayılma tekniklerindedir. Bir virüs bir ana bilgisayar programı ister, ancak bir solucan kendi bağımsız programında yaşar. Bazen herhangi bir insan müdahalesi olmaksızın kendi kendilerine yayılırlar.

Ayrıca, fidye yazılımı, reklam yazılımı, casus yazılım, rootkit'ler, botlar ve çok daha fazlası gibi çeşitli başka kötü amaçlı tehditler de vardır.

Tıklama Saldırıları

UI düzeltme saldırısı olarak bilinen ClickJacking, kullanıcıları kandırmak için birden çok opak veya şeffaf katman aracılığıyla hedefler. Bir kullanıcı yanlış linke tıkladığını bilmeden butona veya bağlantıya tıkladığında, bilgilerini yanlış ellere kaptırır.

Bir web sitesini ziyaret ettiğinizi ve sayfayı kontrol etmek için kaydırdığınızı varsayalım. Aniden, bir bağlantıya tıkladığınızda, o bağlantıya tıklamanıza izin veren başka reklamlar görebilirsiniz. Böylece saldırganlar sizi başka bir sayfaya yönlendirir. ClickJacking saldırganları bu şekilde çalışır.

Örneğin, www.wyz.com web sitesini ziyaret ettiğinizde ve sayfadaki stil sayfalarını veya metin kutularını gördüğünüzde, bağlantıyı açmanız için sizi cezbeden ücretsiz teklifler ve diğer uygun teklifler alacaksınız. Bu şekilde, oturum açma kimlik bilgilerinizi ve kişisel bilgilerinizi kaybedersiniz.

Sahte WAP

Kablosuz Erişim Noktası (WAP), ortak bir kanal aracılığıyla aynı anda birçok kullanıcıyı birbirine bağlamak için kullanılan bir tekniktir. Sahte WAP, tekniği taklit ederek aynı şeyi yapmak anlamına gelir.

Burada bir bilgisayar korsanı genellikle havaalanı, alışveriş merkezleri ve yerel kafeler gibi ücretsiz Wi-Fi bulunan halka açık bir yeri seçer.

Bazen ücretsiz erişime ve bir ninja gibi oynamaya izin veren kullanıcılar için Wi-Fi kurarlar. Bu durumda, Wi-Fi hesabında ve diğer popüler web sitelerinde oturum açarken tüm bilgilerinizi özgürce verirsiniz. Bu şekilde Facebook, Instagram, Twitter ve diğer hesaplarınızı da hacklerler.

tuş kaydedici

Klavye yakalama veya tuş vuruşu kaydedici olarak da adlandırılan tuş kaydedici, bir cihaz veya bilgisayardaki her tuş vuruşunu kaydetmek için kullanılan bir tekniktir. Ayrıca akıllı telefonlarınızda kullanabileceğiniz bir yazılıma sahiptir.

Bilgisayar korsanları genellikle oturum açma kimlik bilgilerini, hassas kurumsal verileri ve daha fazlasını çalmak için bir keylogger kullanır. Aslında, fare tıklamaları da dahil olmak üzere her etkinliği kaydeden bir yazılımdır. Ayrıca, kayıtları yakalamak için birçok özellik sağlayan CPU ve klavye arasına yerleştirilmiş bir aygıtın bulunduğu donanım keylogger'larını da bulabilirsiniz.

Bilgisayar korsanları, hesap numaralarınıza, pin kodlarınıza, e-posta kimliklerinize, şifrelerinize ve diğer gizli bilgilerinize erişmek için bu tekniği kullanır.

dinleme

Gizlice dinleme, bir saldırganın yönlendirme güncellemeleri, uygulama verileri, düğüm kimlik numaraları ve daha fazlası gibi özel bilgileri elde etmek için ağ iletişimlerini dikkatle dinlediği eski bir güvenlik tehdididir.

Bilgisayar korsanı, verileri, yönlendirmeyi bozma, uygulama performansını düşürme ve ağ oluşturmada düğümleri tehlikeye atmak için kullanır. Vektörleri e-posta, hücresel ağlar ve telefon hatlarını içerir.

Su Deliği Saldırıları

Waterhole, bir bilgisayar korsanının bir kuruluşun veya bireyin sıklıkla kullandığı web sitelerini gözlemlediği veya tahmin ettiği bir bilgisayar saldırısıdır. Saldırganlar daha sonra bu web sitelerine kötü amaçlı yazılım yoluyla bulaşır ve bu nedenle bazı üyeler de bu saldırıdan etkilenir.

Bilgisayar korsanları saldırmak ve belirli bilgileri almak için belirli bir IP adresi aradığından, bu tekniği tespit etmek daha zordur. Amaç, kullanıcının sistemini hedeflemek ve hedefteki web sitelerine erişim sağlamaktır.

SQL Enjeksiyonu

SQL enjeksiyonu (SQLi), bir saldırganın veritabanı manipülasyonu için kötü niyetli kod kullandığı bir saldırıdır. Bu şekilde, bir kuruluşun veri tabanında güvende tutulan bilgilere erişirler. Kullanıcı verileri, iş verileri ve daha fazlası dahil olmak üzere verileri görüntülemek için uygulama sorgularına müdahale ederler.

Erişime sahip olduklarında, verileri silebilir veya değiştirebilir, bu da uygulamaların davranışında değişikliklere neden olur. Bazı durumlarda, bilgisayar korsanı, bir kuruluş için son derece zararlı olan idari haklar kazanır.

SQLi, Oracle, SQL Server, MySQL ve daha fazlası gibi SQL veritabanlarını kullanan web uygulamalarını veya web sitelerini hedefler. Bu, bir zamanlar başarılı olan ve bilgisayar korsanlarının bir şirketin ticari sırlarına, kişisel verilerine ve fikri mülkiyetine erişmesini sağlayan en eski ve en tehlikeli saldırıdır.

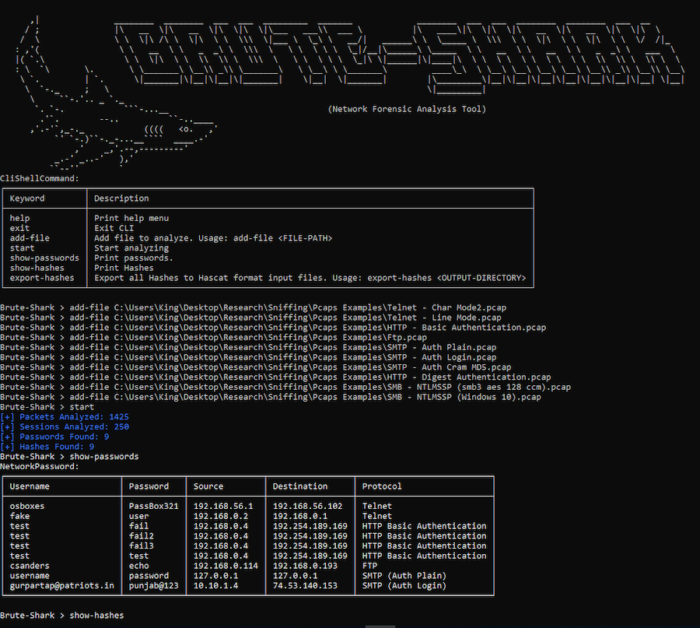

Kaba Kuvvet Saldırıları

Kaba kuvvet saldırısı, parolaları, şifreleme anahtarlarını, oturum açma kimlik bilgilerini ve daha fazlasını kırmak için deneme yanılma yöntemlerine odaklanan kolay bir saldırı yöntemidir. Saldırganlar, doğru olanı elde etmek için tüm olası vakaları inceler.

Burada kaba kuvvet, bilgisayar korsanlarının yollarını özel hesaplara girmeye zorlamak için güçlü girişimlerde bulunduğu anlamına gelir. Bu eski bir saldırı yöntemidir ancak yine de bilgisayar korsanları arasında popüler ve etkilidir. Bilgisayar korsanları reklamlardan kar elde eder, özel verileri çalar, kötü amaçlı yazılımları yayar, sisteminizi kötü amaçlı etkinlik için ele geçirir, web sitesi itibarını mahveder ve daha fazlasını yapar.

Saldırganların erişim sağlamak için kullandığı farklı kaba kuvvet türleri vardır. Bazıları basit kaba kuvvet saldırıları, sözlük saldırıları, karma kaba kuvvet saldırıları, ters kaba kuvvet saldırıları ve kimlik bilgisi doldurmadır.

DNS Spoofing (DNS Önbellek Zehirlenmesi)

Burada, bir saldırgan tarafından trafiği kötü amaçlı bir siteye yönlendirmek için alternatif DNS kayıtları kullanılıyor.

Örneğin, kolejinizde yenisiniz ve son sınıflarınız sınıf numaralarını değiştiriyor. Yani yanlış sınıftasın. Bu, doğru kampüs dizinini alana kadar devam eder.

DNS sahtekarlığı da aynı şekilde çalışır. Bilgisayar korsanı, DNS sorgularının size yanlış yanıt vermesi için önbelleğe yanlış veriler girerek yanlış web sitelerine girmenize neden olur. Bu saldırı aldatıcı bir siber tehdit altındadır.

Şifreleri Kırmak

Şifre kırma, bilgisayar korsanlarının oturum açma kimlik bilgilerini almak için kullandığı yoldur. Kaba kuvvet saldırısı da bir şifre kırma tekniğidir.

Bunda tüm şifreler Key Derivation Function (KDF) ile saklanmalıdır. Düz metin olarak saklanırsa, veritabanını hackleyen saldırgan tüm hesap bilgilerini alır. Kimlik avı, kötü amaçlı yazılım, gökkuşağı saldırısı, tahmin etme, sözlük araması ve daha fazlası gibi parolaları kırmak için çeşitli teknikler kullanırlar.

Hacker Kimdir?

Bilgisayar korsanı, sorunları çözmek veya sorunlara neden olmak için ağ oluşturma, programlama, bilgisayar ve diğer becerilere sahip bir kişidir.

Kötü amaçlı yazılım yüklemek, verileri yok etmek, bilgileri çalmak, cihazları bozmak ve çok daha fazlasını yapmak için bilgisayar sistemine girerler.

Bu, tüm bilgisayar korsanlarının kötü oyuncular olduğu anlamına gelmez. Hem iyi hem de kötü olabilirler.

Bazı durumlarda, bilgisayar korsanlığı, sistemlerini ve verilerini veya ülkelerini güvence altına almak için meşru kişiler tarafından yasal bir prosedür olarak kullanılır.

Bununla birlikte, maksimum bilgisayar korsanları, bilgilerini çalarak veya ifşa ederek, fidye isteyerek, sektördeki imajlarını yok ederek vb. kuruluşlara ve bireylere zarar vermek için teknik becerilerini kullanır.

Bilgisayar korsanları, telefonlara, IoT cihazlarına, tüm bilgi işlem sistemlerine, ağlara, tabletlere ve bilgisayarlara yetkisiz erişim sağlamak için bir kuruluşun güvenlik duvarını kırar. Saldırılara girmek ve başlatmak için bir ağ veya sistem zayıflığından yararlanırlar. Bu zayıflıklar iki türdür – teknik ve sosyal.

Farklı Hacker Türleri

Bilgisayar korsanlığının ne olduğunu ve türlerini biliyorsunuz.

Ancak tüm bu bilgisayar korsanlığının arkasında kim var ve bunları nasıl tanımlayabilir ve ayırt edebilirsiniz?

Tüm bilgisayar korsanları suçlu olmadığından, farklı bilgisayar korsanlarını anlayalım ve aralarında ayrım yapalım.

Beyaz Şapkalı Hackerlar

Beyaz Şapkalı hackerlar, ağlardaki ve sistemlerdeki güvenlik açıklarını bulabilecek teknik bilgiye sahip yetkili bilgisayar korsanlarıdır. Suçlu bilgisayar korsanlarından korunmak için güvenlik açıklarını kontrol etmek için sistemleri hackleme hakları vardır.

Güvenlik sistemindeki boşlukları ve zayıflıkları düzeltirler ve bir kuruluşu veri ihlallerinden ve farklı türde harici ve dahili saldırılara karşı korurlar.

Siyah Şapkalı Hackerlar

Siyah şapkalı bilgisayar korsanları, beyaz şapkalı bilgisayar korsanlarıyla aynı becerilere sahiptir ancak bunları yanlış amaçlar için kullanırlar. Suç veya kötü niyetle sistemlere giren siber suçlular olarak adlandırılırlar.

Siyah şapka korsanları, olası saldırıları gerçekleştirmek için gelişmiş beceri setlerine sahiptir. Bir kuruluşa para ve itibar açısından ciddi zararlar verecek saldırıları gerçekleştirmek için güvenlik açıklarını ve boşlukları ararlar.

Gri Şapkalı Hackerlar

Gri şapka korsanı, sistemleri ve ağları hacklemenin kolay bir yolunu bulan bir güvenlik uzmanıdır. Siyah şapkalı hackerlar ile beyaz şapkalı hackerlar arasına girerler.

Nasıl?

Web sitesi sahibinin güvenlik açıklarını bilmesine yardımcı olmak veya bilgi çalmak için bu faaliyetlerde bulunurlar. Faaliyetlerine göre sınıflandırılırlar. Bazı gri şapkalı bilgisayar korsanları, zevkleri için bilgisayar korsanlığı yapar. Herhangi bir yetkileri yoktur, ancak becerilerini nasıl kullanacaklarını seçerler.

Senaryo Çocukları

Script çocukları, bilgisayar korsanlığı alanında ileri düzeyde becerilere sahip olmadıkları için amatör bilgisayar korsanları olarak da bilinirler. Sistemleri ve ağları hacklemek için deneyimli bilgisayar korsanlarının komut dosyalarını takip ederler.

Genel olarak, senaryo çocukları bu etkinlikleri yalnızca deneyimli bilgisayar korsanlarının dikkatini çekmek için gerçekleştirir. Sürecin tüm bilgisine sahip değiller, ancak bir IP adresini aşırı trafikle doldurmak için yeterli.

Örneğin, senaryo çocukları Kara Cuma alışveriş fırsatlarını hackleyebilir.

Hacktivist

Hacktivistler, teröristleri, sübyancıları, uyuşturucu satıcılarını, dini organizasyonları ve daha fazlasını hedef almak için hacktivizm faaliyeti yürüten bir grup insandır.

Hacktivistler, siyasi amaçları desteklemek için belirli faaliyetlerde bulunurlar. Tüm organizasyonu veya uygulamaları ve görüşleriyle uyuşmadığını düşündükleri belirli bir sektörü hedeflerler.

Kötü Amaçlı İçeriden Bilgi Sahibi/İhbarcı Hacker

Kötü niyetli bir içeriden bilgi, bir kuruluşun ağına, verilerine veya sistemine erişimi olan bir yüklenici, eski çalışan, ortak vb. gibi bir kişidir. Kasıtlı olarak kötüye kullanır ve veri erişim sınırlarını yasa dışı bir şekilde aşar.

Verilere erişim yetkisine sahip olduklarından ve saldırıyı planlı bir şekilde yürütmek için tüm yolları çok net bir şekilde bildiklerinden, tespit edilmeleri daha zordur. Kötü niyetli kişiler nedeniyle bulut güvenliği de tehlikeye girer.

Yeşil Şapkalı Hackerlar

Yeşil şapkalı bilgisayar korsanları, bilgisayar korsanlığı alanında yeni başlayanlar veya deneyimsiz kişilerdir. Web'in güvenlik mekanizmalarına ve iç işleyişine aşina değiller.

Yeşil şapka korsanları deneyimsizdir, ancak sıralama listesinde yükselmek için teknikleri öğrenmek için derin bir açlıkları vardır. Mutlaka tehdit aktörleri değildirler, ancak tasarımlarını uygularken zarar verebilirler.

Bazen sonuçları bilmedikleri için tehlikelidirler. Bunlar, çözülmesi zor olabilecek en kötü duruma neden olabilir.

Mavi Şapkalı Hackerlar

Mavi şapka korsanları, bir organizasyonun ağını ve sistemini bir şey çalmak için hedef almadıkları için diğer bilgisayar korsanlarından farklıdır. Bir organizasyondan kişisel intikam almak için bilgisayar sistemlerini hackleyen intikam arayanlardır.

Çeşitli hesaplara veya e-postalara erişmek için teknikler kullanırlar. Bilgiye sahip olduklarında, uygunsuz mesajlar vb. göndererek profilleri istismar etmeye başlarlar. Bazen eski çalışanlar, gizli veriler gibi bilgileri çalmak ve itibarı zedelemek için tüm bilgileri kamuya açıklamak için şirketlerin sunucularını hacklerler.

Red Hat Hackerları Eyalet/Ulus Sponsorlu Hackerlar

Kırmızı şapkalı bilgisayar korsanları, beyaz şapkalı bilgisayar korsanlarıyla bir bakıma aynıdır, ancak bilgisayar korsanlığı işlemlerini gerçekleştirme yetkileri yoktur. Kırmızı şapka korsanları, siyah şapkalı bilgisayar korsanlarını veya diğer bilgisayar korsanlarını durdurmak için her şeyi yapar ve her adımı atar.

Yasadışı bilgisayar korsanlarına karşı bir savaş başlattıkları ve sunucularını ve kaynaklarını çökerttikleri bilinmektedir.

Bazen hacklemeyi planlamak için yasa dışı bir yol seçerler. Kısacası, kırmızı şapka korsanları yanlış yolu izleyerek doğru olanı yaparlar. Genellikle korkunç adamların sistemlerine bulaşırlar, DDoS saldırıları başlatırlar ve kötü bilgisayar korsanının sistemine erişmek için onu yıkmak için araçlar kullanırlar.

Elit Hackerlar

Elit bilgisayar korsanları, bilgisayar korsanlığı alanındaki en yetenekli bilgisayar korsanlarıdır. Yollarını ya beyaz şapkalı bir hacker ya da siyah şapkalı bir hacker olarak seçerler. Son derece yetenekli oldukları için sistemlere girmek ve bilgi toplamak onlar için çok önemlidir.

Elit bilgisayar korsanları, sistemler hakkında sahip oldukları beceri ve anlayıştan yararlanarak kendi istismarlarını yazarlar. Genellikle, hackleme için tüm araçlara sahip oldukları, ihtiyaçlarına göre kendileri tarafından yapılan Linux dağıtımını kullanırlar.

Windows İşletim Sistemi, Unix, Mac veya Linux İşletim Sistemi olsun, seçkin bilgisayar korsanları her alanda uzmandır.

Siber Teröristler

Siber teröristler, devlet operasyonları, ulaşım, enerji vb. tüm büyük altyapıları kapatarak nüfusu hedefler. Nüfusa dolaylı yollarla zarar veren herhangi bir siber saldırı siber terörizm olarak bilinir.

Gözdağı veya tehdit yoluyla ideolojik veya siyasi kazanımlar elde etmek istiyorlar. Deneyimli siber teröristler, becerilerini kullanarak hükümet sistemlerinde büyük yıkıma neden olabilir. Daha fazla saldırı için terör mesajı bırakabilirler.

Çözüm

Farklı saldırılar ve bilgisayar korsanları hakkında bilgi sahibi olmak, sizi mevcut siber güvenlik riskleri hakkında bilgilendirecektir. Ayrıca, kötü oyuncular olmadıkları için bilgisayar korsanlarını ayırt etmenize de yardımcı olacaktır. Böylece saldırıları önlemek ve riskleri en aza indirmek için doğru zamanda uygun güvenlik önlemlerini alabilirsiniz.