10+ ประเภททั่วไปของการแฮ็กและแฮ็กเกอร์ในความปลอดภัยทางไซเบอร์

เผยแพร่แล้ว: 2022-03-23ความก้าวหน้าทางเทคโนโลยีล่าสุดทำให้เกิดนวัตกรรมมากมายเพื่อตอบสนองความต้องการของธุรกิจและผู้ใช้ที่ทันสมัย

เทคโนโลยี เครื่องมือ และผลิตภัณฑ์และบริการที่ขับเคลื่อนด้วยอินเทอร์เน็ตได้เปลี่ยนแปลงวิธีที่เราเคยทำงานและใช้ชีวิต สิ่งเหล่านี้ทำให้ชีวิตเราง่ายขึ้นและเพิ่มความสะดวกสบายในทุกด้าน ไม่ว่าจะเป็นธุรกิจหรือชีวิตส่วนตัว

อย่างไรก็ตาม เทคโนโลยียังนำเสนอข้อกังวลและความเสี่ยงด้านความปลอดภัยทางไซเบอร์มากมายที่สามารถทำลายล้างชีวิตของเราทั้งสองได้

ธุรกิจต่างๆ ประสบกับความสูญเสียนับล้านพร้อมกับความไว้วางใจจากลูกค้าและชื่อเสียงในอุตสาหกรรม ในทำนองเดียวกัน บุคคลอยู่ภายใต้ความหวาดกลัวอันเนื่องมาจากอาชญากรรมและการคุกคามอันเป็นผลมาจากการเปิดเผยข้อมูลส่วนบุคคล

แฮกเกอร์และวิธีการแฮ็กของพวกเขามีการพัฒนาเนื่องจากพวกเขาเป็นมืออาชีพที่มีทักษะเช่นกัน บางคนใช้ทักษะของพวกเขาในการก่ออาชญากรรม ในขณะที่บางคนได้รับการว่าจ้างจากองค์กรเพื่อต่อสู้กับแฮกเกอร์ที่ชั่วร้าย

และถ้าคุณต้องการปกป้องตัวเองและธุรกิจของคุณจากการแฮ็กและแฮ็กเกอร์ คุณควรรู้ว่าเกิดอะไรขึ้นในอุตสาหกรรมความปลอดภัยทางไซเบอร์และประเภทของแฮ็กและแฮ็กเกอร์

บทความนี้จะทำความรู้จักกับแฮ็กและแฮ็กเกอร์ประเภทต่างๆ เพื่อแยกแยะและใช้มาตรการรักษาความปลอดภัยที่ถูกต้องเพื่อความปลอดภัย

แฮ็คคืออะไร?

แฮ็กคือการกระทำโดยบุคคลหรือแฮ็กเกอร์เพื่อประนีประนอมการรักษาความปลอดภัยขององค์กรโดยการเข้าถึงข้อมูล เครือข่าย ระบบ และแอปพลิเคชัน และดำเนินการโจมตี การใช้อุปกรณ์และระบบในทางที่ผิดทำลายล้างธุรกิจในด้านการเงินและชื่อเสียง

แฮ็คมาจากระบบที่แฮ็กเกอร์ใช้ซึ่งมีทักษะในการเขียนโปรแกรมและซอฟต์แวร์และฮาร์ดแวร์คอมพิวเตอร์ขั้นสูง

ในการแฮ็กสมัยใหม่ แฮกเกอร์ใช้วิธีการลับๆ ล่อๆ ซึ่งออกแบบมาเพื่อให้มองข้ามทีมไอทีและทีมซอฟต์แวร์ความปลอดภัยทางไซเบอร์เพื่อทำการโจมตี พวกเขาสามารถหลอกลวงให้ผู้ใช้เปิดลิงก์และไฟล์แนบที่เป็นอันตราย ซึ่งส่งผลให้มีการเปิดเผยข้อมูลที่ละเอียดอ่อนอีกด้วย

ตัวอย่างของแฮ็กสามารถปรับใช้ไวรัสและโค้ดที่เป็นอันตราย การโจมตีโดยคนกลาง DDoS DoS ฟิชชิ่ง แรนซัมแวร์ ฯลฯ

การแฮ็กประเภทต่างๆ

การแฮ็กประเภทต่างๆ มีดังนี้

ฟิชชิ่ง

ฟิชชิ่งเป็นความพยายามของอาชญากรไซเบอร์เพื่อขโมยข้อมูลระบุตัวตนและเงินของคุณผ่านอีเมล แฮกเกอร์ทำให้คุณสละข้อมูลส่วนบุคคลของคุณ รวมถึงข้อมูลประจำตัวธนาคาร รหัสผ่าน รายละเอียดบัตร ฯลฯ

ผู้โจมตีส่งอีเมลถึงบุคคลโดยใช้คำที่ดูเหมือนจริงมาก พวกเขาทำตัวเหมือนเป็นคนที่คุณไว้ใจได้ เช่น ผู้สัมภาษณ์ ผู้จัดการธนาคาร พนักงานบริการ และอื่นๆ รวมกับการโจมตีอื่นๆ เช่น การแทรกโค้ด การโจมตีเครือข่าย และมัลแวร์เพื่อทำให้การแฮ็กเกิดขึ้นได้

การโจมตีแบบฟิชชิงมีหลายประเภท เช่น อีเมลฟิชชิ่ง ฟิชชิงหอก การล่าวาฬ การสมิชชิง การวิชชิง และฟิชชิงตกปลา

DoS และ DDoS

การโจมตีแบบ Denial of Service (DoS) มุ่งเน้นไปที่เครือข่ายหรือเครื่องเพื่อปิดเครื่องและทำให้ผู้ใช้ปลายทางไม่สามารถเข้าถึงได้

ในที่นี้ ผู้โจมตีทางอินเทอร์เน็ตขัดขวางการทำงานของอุปกรณ์โดยทำให้เครือข่ายหรือเครื่องล้นด้วยคำขอไม่จำกัด เพื่อให้การรับส่งข้อมูลปกติไม่สามารถเข้าถึงได้

DoS มีสองประเภท:

การโจมตีบัฟเฟอร์โอเวอร์โฟลว์: การโจมตี นี้กำหนดเป้าหมายเวลา CPU พื้นที่ฮาร์ดดิสก์ และหน่วยความจำ และใช้ทั้งหมดเพื่อทำให้ระบบขัดข้องและส่งผลต่อพฤติกรรมของเซิร์ฟเวอร์

การโจมตี Flood: การโจมตี นี้มุ่งเป้าไปที่เซิร์ฟเวอร์ด้วยแพ็คเก็ตข้อมูลจำนวนมาก ผู้โจมตีใช้ความจุของเซิร์ฟเวอร์เกินขนาด ส่งผลให้เกิด DoS เพื่อให้การโจมตี DoS ท่วมท้น ผู้โจมตีต้องมีแบนด์วิธมากกว่าเครื่องเป้าหมาย

ในการโจมตี DDoS การจราจรที่ท่วมท้นมาจากแหล่งต่างๆ การโจมตีนี้มีความสำคัญมากกว่า DoS เนื่องจากคุณไม่สามารถปิดแหล่งที่มาต่างๆ ได้ในคราวเดียว

เหยื่อและสวิทช์

Bait and Switch เป็นเทคนิคที่ผู้หลอกลวงใช้เพื่อขโมยข้อมูลส่วนบุคคลและข้อมูลรับรองการเข้าสู่ระบบผ่านโฆษณาและลู่ทางที่เชื่อถือได้ พวกเขาหลอกให้ผู้ใช้เยี่ยมชมไซต์ที่เป็นอันตรายและนำรายละเอียดทั้งหมดมาไว้ในจมูกของผู้ใช้

การโจมตีเหล่านี้ส่วนใหญ่เกิดจากพื้นที่โฆษณาที่ขายโดยเว็บไซต์ เมื่อผู้โจมตีซื้อพื้นที่โฆษณา พวกเขาจะแทนที่โฆษณาด้วยลิงก์ที่เป็นอันตราย ส่งผลให้ล็อกเบราว์เซอร์และระบบบุกรุก

การตลาดเนื้อหาบนอินเทอร์เน็ตเป็นช่องทางหลักสำหรับการโจมตีที่ผู้ใช้ถูกหลอกให้เปิดลิงก์ ซึ่งต่อมากลายเป็นอันตราย

ขโมยคุกกี้

การขโมยคุกกี้เป็นกลวิธีในการจี้ที่ผู้โจมตีเข้าถึงข้อมูลผู้ใช้ ในที่นี้ บุคคลที่สามคัดลอกข้อมูลเซสชันที่ไม่ปลอดภัยและใช้ข้อมูลนี้เพื่อแอบอ้างเป็นผู้ใช้ โดยทั่วไปเกิดขึ้นเมื่อผู้ใช้เยี่ยมชมไซต์ที่เชื่อถือได้ผ่าน Wi-Fi สาธารณะหรือเครือข่ายที่ไม่มีการป้องกัน

เมื่อสิ่งนี้เกิดขึ้น ผู้โจมตีสามารถใช้ข้อมูลหรือบัญชีเพื่อโพสต์ข้อความเท็จ โอนเงิน หรือทำสิ่งที่เป็นอันตรายอื่นๆ

สามารถป้องกันได้หากผู้ใช้ใช้การเชื่อมต่อ SSL เพื่อเข้าสู่ระบบและหลีกเลี่ยงการใช้เครือข่ายที่ไม่มีการป้องกันเพื่อเข้าถึงไซต์

ไวรัส โทรจัน มัลแวร์

ไวรัสคือโปรแกรมคอมพิวเตอร์ที่เชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นหรือโปรแกรมซอฟต์แวร์เพื่อสร้างความเสียหายให้กับระบบ แฮกเกอร์ใส่รหัสในโปรแกรมและรอจนกว่าจะมีคนเรียกใช้โปรแกรม วิธีนี้จะทำให้โปรแกรมอื่นๆ ติดอยู่ในคอมพิวเตอร์

โทรจันรันโปรแกรมที่ระบุว่าไม่มีอันตรายและมีประโยชน์ ในความเป็นจริง มันทำสิ่งที่เป็นอันตรายเช่นเดียวกับม้าโทรจันที่ชาวกรีกใช้เพื่อโจมตีศัตรูในเวลากลางคืน

แทนที่จะมุ่งเป้าไปที่ระบบซอฟต์แวร์ โทรจันตั้งเป้าที่จะติดตั้งมัลแวร์อื่นๆ ในระบบ ส่งผลให้ผู้ใช้หลอกลวง

เวิร์มเป็นมัลแวร์ที่คล้ายกับไวรัส มันรัน payload ที่เป็นอันตรายและทำซ้ำตัวเองบนระบบคอมพิวเตอร์ ข้อแตกต่างเพียงอย่างเดียวคือเทคนิคการแพร่กระจาย ไวรัสต้องการโปรแกรมโฮสต์ แต่เวิร์มอาศัยอยู่ในโปรแกรมอิสระของตัวเอง บางครั้งพวกมันก็แพร่กระจายด้วยตัวเองโดยปราศจากการแทรกแซงของมนุษย์

นอกจากนี้ยังมีภัยคุกคามที่เป็นอันตรายอื่นๆ เช่น แรนซัมแวร์ แอดแวร์ สปายแวร์ รูทคิต บอท และอีกมากมาย

การโจมตีแบบ ClickJacking

ClickJacking ซึ่งรู้จักกันในชื่อการโจมตีเพื่อแก้ไข UI กำหนดเป้าหมายผู้ใช้ผ่านเลเยอร์ทึบแสงหรือโปร่งใสหลายชั้นเพื่อหลอกล่อ เมื่อผู้ใช้คลิกปุ่มหรือลิงก์โดยไม่รู้ว่ากำลังคลิกผิด ข้อมูลจะสูญหายไปให้กับคนผิด

สมมติว่าคุณกำลังเยี่ยมชมเว็บไซต์และเลื่อนเพื่อตรวจสอบหน้า ทันใดนั้น เมื่อคุณคลิกผ่านบางลิงก์ คุณอาจเห็นโฆษณาอื่นๆ ที่ให้คุณคลิกผ่านลิงก์นั้นได้ ดังนั้น ผู้โจมตีจะนำทางคุณไปยังหน้าอื่น นี่คือวิธีการทำงานของผู้โจมตี ClickJacking

ตัวอย่างเช่น เมื่อคุณเยี่ยมชมเว็บไซต์ www.wyz.com และดูสไตล์ชีตหรือกล่องข้อความบนหน้า คุณจะได้รับข้อเสนอฟรีและข้อเสนอที่เหมาะสมอื่นๆ ที่ดึงดูดให้คุณเปิดลิงก์ ด้วยวิธีนี้ คุณจะสูญเสียข้อมูลรับรองการเข้าสู่ระบบและข้อมูลส่วนบุคคลของคุณ

WAP ปลอม

Wireless Access Point (WAP) เป็นเทคนิคที่ใช้เชื่อมต่อผู้ใช้จำนวนมากพร้อมกันผ่านช่องทางสาธารณะ Fake WAP หมายถึงการทำสิ่งเดียวกันโดยแกล้งทำเป็นเทคนิค

ที่นี่ แฮ็กเกอร์มักจะเลือกสถานที่สาธารณะที่มี Wi-Fi ฟรี เช่น สนามบิน ศูนย์การค้า และร้านกาแฟในท้องถิ่น

บางครั้งพวกเขาตั้งค่า Wi-Fi สำหรับผู้ใช้ที่อนุญาตให้เข้าถึงและเล่นฟรีเหมือนนินจา ในกรณีนี้ คุณให้ข้อมูลทั้งหมดของคุณอย่างอิสระในระหว่างการลงชื่อเข้าใช้บัญชี Wi-Fi และเว็บไซต์ยอดนิยมอื่นๆ ด้วยวิธีนี้ พวกเขายังแฮ็ค Facebook, Instagram, Twitter และบัญชีอื่นๆ ของคุณ

คีย์ล็อกเกอร์

Keylogger หรือที่เรียกว่าการจับภาพแป้นพิมพ์หรือตัวบันทึกการกดแป้นพิมพ์เป็นเทคนิคที่ใช้ในการบันทึกการกดแป้นพิมพ์ทุกครั้งบนอุปกรณ์หรือคอมพิวเตอร์ นอกจากนี้ยังมีซอฟต์แวร์ที่คุณสามารถใช้ได้บนสมาร์ทโฟนของคุณอีกด้วย

แฮกเกอร์มักใช้คีย์ล็อกเกอร์เพื่อขโมยข้อมูลรับรองการเข้าสู่ระบบ ข้อมูลองค์กรที่ละเอียดอ่อน และอื่นๆ เป็นซอฟต์แวร์ที่บันทึกทุกกิจกรรม รวมถึงการคลิกเมาส์ด้วย คุณยังพบคีย์ล็อกเกอร์ของฮาร์ดแวร์ซึ่งมีอุปกรณ์แทรกระหว่าง CPU และแป้นพิมพ์ที่มีคุณสมบัติมากมายในการจับภาพเร็กคอร์ด

แฮกเกอร์ใช้เทคนิคนี้เพื่อเข้าถึงหมายเลขบัญชี รหัสพิน รหัสอีเมล รหัสผ่าน และข้อมูลลับอื่นๆ ของคุณ

กำลังดักฟัง

การดักฟังเป็นภัยคุกคามด้านความปลอดภัยแบบเก่าที่ผู้โจมตีตั้งใจฟังการสื่อสารของเครือข่ายเพื่อรับข้อมูลส่วนตัว เช่น การอัปเดตเส้นทาง ข้อมูลแอปพลิเคชัน หมายเลขประจำตัวโหนด และอื่นๆ อีกมากมาย

แฮ็กเกอร์ใช้ข้อมูลเพื่อประนีประนอมโหนดในการรบกวนการกำหนดเส้นทาง ลดประสิทธิภาพของแอปพลิเคชัน และเครือข่าย เวกเตอร์ประกอบด้วยอีเมล เครือข่ายเซลลูลาร์ และสายโทรศัพท์

การโจมตีในแอ่งน้ำ

แอ่งน้ำคือการโจมตีทางคอมพิวเตอร์ที่แฮ็กเกอร์สังเกตหรือเดาเว็บไซต์ที่องค์กรหรือบุคคลมักใช้ จากนั้นผู้โจมตีจะแพร่ระบาดเว็บไซต์เหล่านั้นผ่านมัลแวร์ ดังนั้นสมาชิกบางคนก็ติดไวรัสจากการโจมตีนี้เช่นกัน

เทคนิคนี้ตรวจจับได้ยากกว่าเนื่องจากแฮกเกอร์มองหาที่อยู่ IP เฉพาะเพื่อโจมตีและรับข้อมูลเฉพาะ จุดมุ่งหมายคือการกำหนดเป้าหมายระบบของผู้ใช้และเข้าถึงเว็บไซต์ที่เป้าหมาย

การฉีด SQL

การฉีด SQL (SQLi) เป็นการโจมตีที่ผู้โจมตีใช้โค้ดที่เป็นอันตรายสำหรับการจัดการฐานข้อมูล ด้วยวิธีนี้ พวกเขาเข้าถึงข้อมูลที่เก็บไว้อย่างปลอดภัยในฐานข้อมูลขององค์กร สิ่งเหล่านี้รบกวนการสืบค้นของแอปพลิเคชันเพื่อดูข้อมูล รวมถึงข้อมูลของผู้ใช้ ข้อมูลทางธุรกิจ และอื่นๆ

เมื่อเข้าถึงได้แล้ว พวกเขาสามารถลบข้อมูลหรือแก้ไขข้อมูล ทำให้เกิดการเปลี่ยนแปลงพฤติกรรมของแอปพลิเคชัน ในบางกรณี แฮ็กเกอร์จะได้รับสิทธิ์ของผู้ดูแลระบบ ซึ่งเป็นอันตรายต่อองค์กรอย่างมาก

SQLi กำหนดเป้าหมายเว็บแอปพลิเคชันหรือเว็บไซต์ที่ใช้ฐานข้อมูล SQL เช่น Oracle, SQL Server, MySQL และอื่นๆ นี่เป็นการโจมตีที่เก่าแก่และอันตรายที่สุด ซึ่งครั้งหนึ่งเคยประสบความสำเร็จ ทำให้แฮกเกอร์สามารถเข้าถึงความลับทางการค้า ข้อมูลส่วนบุคคล และทรัพย์สินทางปัญญาของบริษัท

การโจมตีด้วยกำลังดุร้าย

การโจมตีด้วยกำลังเดรัจฉานเป็นวิธีการแฮ็คง่ายๆ ที่เน้นไปที่วิธีการลองผิดลองถูกเพื่อถอดรหัสรหัสผ่าน คีย์การเข้ารหัส ข้อมูลรับรองการเข้าสู่ระบบ และอื่นๆ ผู้โจมตีทำงานผ่านทุกกรณีที่เป็นไปได้เพื่อให้ได้กรณีที่ถูกต้อง

ในที่นี้ กำลังดุร้ายหมายถึงแฮ็กเกอร์ใช้ความพยายามอย่างแรงกล้าเพื่อบังคับเส้นทางเข้าสู่บัญชีส่วนตัว นี่เป็นวิธีการโจมตีแบบเก่า แต่ยังเป็นที่นิยมและมีประสิทธิภาพสำหรับแฮกเกอร์ แฮกเกอร์ได้กำไรจากโฆษณา ขโมยข้อมูลส่วนตัว แพร่กระจายมัลแวร์ จี้ระบบของคุณเพื่อหากิจกรรมที่เป็นอันตราย ทำลายชื่อเสียงของเว็บไซต์ และอื่นๆ

มีกองกำลังดุร้ายหลายประเภทที่ผู้โจมตีใช้เพื่อเข้าถึง บางส่วนเป็นการโจมตีแบบเดรัจฉานธรรมดา การโจมตีจากพจนานุกรม การโจมตีแบบเดรัจฉานแบบไฮบริด การโจมตีด้วยกำลังเดรัจฉานแบบย้อนกลับ และการบรรจุหนังสือรับรอง

การปลอมแปลง DNS (การเป็นพิษของแคช DNS)

ในกรณีนี้ ผู้โจมตีกำลังใช้ระเบียน DNS สำรองเพื่อเปลี่ยนเส้นทางการรับส่งข้อมูลไปยังไซต์ที่เป็นอันตราย

ตัวอย่างเช่น คุณยังใหม่กับวิทยาลัย และรุ่นพี่ของคุณเปลี่ยนหมายเลขห้องเรียน ดังนั้นคุณลงเอยในห้องเรียนผิด สิ่งนี้จะเกิดขึ้นจนกว่าคุณจะได้รับไดเรกทอรีวิทยาเขตที่ถูกต้อง

การปลอมแปลง DNS ทำงานในลักษณะเดียวกัน แฮ็กเกอร์ป้อนข้อมูลเท็จลงในแคชเพื่อให้การสืบค้น DNS ให้การตอบสนองที่ไม่ถูกต้อง ส่งผลให้เข้าเว็บไซต์ผิด การโจมตีนี้อยู่ภายใต้ภัยคุกคามทางไซเบอร์ที่หลอกลวง

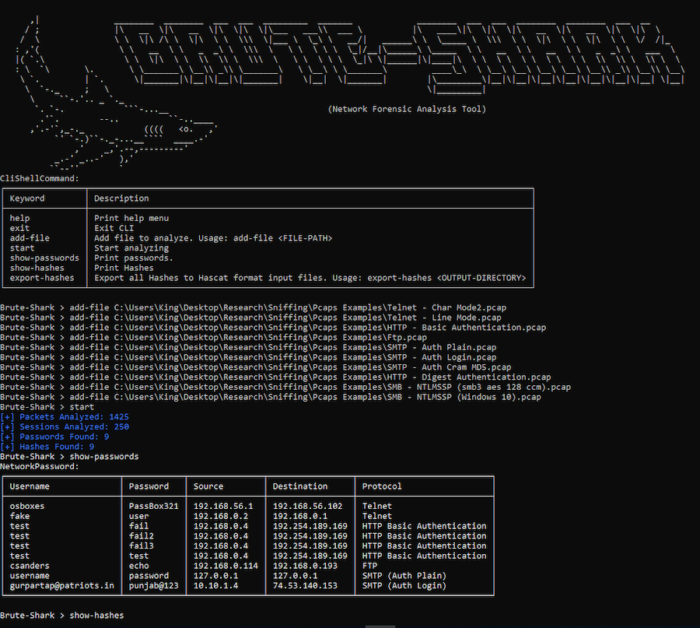

ถอดรหัสรหัสผ่าน

การแคร็กรหัสผ่านเป็นวิธีที่แฮ็กเกอร์ใช้เพื่อรับข้อมูลรับรองการเข้าสู่ระบบ การโจมตีด้วยกำลังเดรัจฉานยังเป็นเทคนิคการถอดรหัสรหัสผ่าน

ในการนี้ รหัสผ่านทั้งหมดจะต้องจัดเก็บด้วย Key Derivation Function (KDF) หากจัดเก็บเป็นข้อความธรรมดา ผู้โจมตีที่แฮ็คฐานข้อมูลจะได้รับข้อมูลบัญชีทั้งหมด พวกเขาใช้เทคนิคต่างๆ ในการถอดรหัสรหัสผ่าน เช่น ฟิชชิ่ง มัลแวร์ การโจมตีแบบรุ้ง การคาดเดา การค้นหาพจนานุกรม และอื่นๆ

แฮ็กเกอร์คือใคร?

แฮ็กเกอร์คือบุคคลที่มีทักษะด้านเครือข่าย การเขียนโปรแกรม คอมพิวเตอร์ และทักษะอื่นๆ ในการแก้ปัญหาหรือสร้างปัญหา

พวกเขาบุกรุกเข้าสู่ระบบคอมพิวเตอร์เพื่อติดตั้งมัลแวร์ ทำลายข้อมูล ขโมยข้อมูล ขัดขวางอุปกรณ์ และอีกมากมาย

นี่ไม่ได้หมายความว่าแฮ็กเกอร์ทุกคนเป็นนักแสดงที่ไม่ดี พวกเขาสามารถเป็นได้ทั้งดีและไม่ดี

ในบางกรณี การแฮ็กถูกใช้เป็นขั้นตอนทางกฎหมายโดยบุคคลที่ถูกต้องตามกฎหมาย เพื่อรักษาความปลอดภัยของระบบและข้อมูลหรือประเทศ

อย่างไรก็ตาม แฮ็กเกอร์ระดับสูงสุดใช้ทักษะทางเทคนิคของตนเพื่อทำร้ายองค์กรและบุคคลโดยการขโมยหรือเปิดเผยข้อมูล ขอค่าไถ่ ทำลายภาพลักษณ์ของพวกเขาในอุตสาหกรรม และอื่นๆ

แฮกเกอร์ทำลายกำแพงความปลอดภัยขององค์กรเพื่อเข้าถึงโทรศัพท์ อุปกรณ์ IoT ระบบคอมพิวเตอร์ทั้งหมด เครือข่าย แท็บเล็ต และคอมพิวเตอร์โดยไม่ได้รับอนุญาต พวกเขาใช้ประโยชน์จากจุดอ่อนของเครือข่ายหรือระบบเพื่อเข้าและเริ่มการโจมตี จุดอ่อนเหล่านี้มีสองประเภท – ด้านเทคนิคและด้านสังคม

แฮกเกอร์ประเภทต่างๆ

คุณรู้ว่าการแฮ็กคืออะไรและประเภทของมัน

แต่ใครอยู่เบื้องหลังการแฮ็กทั้งหมดนี้ และคุณจะระบุและแยกความแตกต่างระหว่างพวกเขาได้อย่างไร

เนื่องจากแฮ็กเกอร์ทุกคนไม่ใช่อาชญากร เรามาทำความเข้าใจประเภทของแฮ็กเกอร์และแยกความแตกต่างระหว่างกัน

แฮกเกอร์หมวกขาว

แฮกเกอร์ White Hat เป็นแฮ็กเกอร์ที่ได้รับอนุญาตซึ่งมีความรู้ด้านเทคนิคเพื่อค้นหาช่องโหว่ในเครือข่ายและระบบ พวกเขามีสิทธิ์ที่จะแฮ็กระบบเพื่อตรวจสอบช่องโหว่ด้านความปลอดภัย เพื่อป้องกันแฮ็กเกอร์อาชญากร

พวกเขาแก้ไขช่องโหว่และจุดอ่อนในระบบรักษาความปลอดภัยและปกป้ององค์กรจากการละเมิดข้อมูลและการโจมตีภายนอกและภายในประเภทต่างๆ

แฮกเกอร์หมวกดำ

แฮกเกอร์หมวกดำมีทักษะเช่นเดียวกับแฮกเกอร์หมวกขาว แต่ใช้เพื่อจุดประสงค์ที่ผิด พวกเขาถูกเรียกว่าอาชญากรไซเบอร์ที่เจาะเข้าสู่ระบบด้วยเจตนาทางอาญาหรือมุ่งร้าย

แฮ็กเกอร์หมวกดำมีทักษะขั้นสูงในการโจมตี พวกเขาค้นหาช่องโหว่และช่องโหว่ด้านความปลอดภัยเพื่อดำเนินการโจมตีเพื่อสร้างความเสียหายร้ายแรงต่อองค์กรในแง่ของเงินและชื่อเสียง

แฮกเกอร์หมวกสีเทา

แฮ็กเกอร์หมวกสีเทาเป็นผู้เชี่ยวชาญด้านความปลอดภัยอีกครั้งซึ่งพบวิธีง่ายๆ ในการแฮ็กระบบและเครือข่าย พวกเขามาระหว่างแฮกเกอร์หมวกดำและแฮกเกอร์หมวกขาว

ยังไง?

พวกเขามีส่วนร่วมในกิจกรรมเหล่านี้เพื่อช่วยให้เจ้าของเว็บไซต์ทราบช่องโหว่หรือขโมยข้อมูล ตามกิจกรรมของพวกเขาพวกเขาจะจัดหมวดหมู่ แฮ็กเกอร์หมวกสีเทาบางคนทำการแฮ็คเพื่อความบันเทิง พวกเขาไม่มีสิทธิ์อนุญาต แต่พวกเขาเลือกวิธีใช้ทักษะของตน

สคริปต์ Kiddies

สคริปต์ตัวเล็กเรียกอีกอย่างว่าแฮ็กเกอร์มือสมัครเล่นเนื่องจากไม่มีทักษะขั้นสูงในด้านการเจาะระบบ พวกเขาติดตามสคริปต์ของแฮ็กเกอร์ที่มีประสบการณ์เพื่อแฮ็กระบบและเครือข่าย

โดยทั่วไป สคริปต์ kiddies ดำเนินกิจกรรมเหล่านี้เพียงเพื่อเรียกความสนใจจากแฮกเกอร์ที่มีประสบการณ์ พวกเขาไม่มีความรู้ทั้งหมดเกี่ยวกับกระบวนการ แต่เพียงพอที่จะทำให้ที่อยู่ IP ท่วมท้นด้วยการรับส่งข้อมูลที่มากเกินไป

ตัวอย่างเช่น สคริปต์ kiddies สามารถแฮ็กระหว่างดีลการช็อปปิ้งในวัน Black Friday

Hacktivist

Hacktivists คือกลุ่มคนที่ดำเนินกิจกรรม Hacktivism เพื่อกำหนดเป้าหมายผู้ก่อการร้าย คนใคร่เด็ก ผู้ค้ายา องค์กรทางศาสนา และอื่นๆ

Hacktivists ดำเนินกิจกรรมบางอย่างเพื่อสนับสนุนสาเหตุทางการเมือง พวกเขากำหนดเป้าหมายทั้งองค์กรหรืออุตสาหกรรมเฉพาะที่พวกเขารู้สึกว่าไม่สอดคล้องกับแนวทางปฏิบัติและมุมมองของพวกเขา

แฮ็กเกอร์ภายในที่เป็นอันตราย/ผู้แจ้งเบาะแส

บุคคลภายในที่ประสงค์ร้ายคือบุคคล เช่น ผู้รับเหมา อดีตพนักงาน คู่ค้า ฯลฯ ที่สามารถเข้าถึงเครือข่าย ข้อมูล หรือระบบขององค์กร เขาจงใจใช้ข้อมูลในทางที่ผิดและเกินขีดจำกัดการเข้าถึงข้อมูลอย่างผิดกฎหมาย

พวกมันตรวจจับได้ยากกว่าเพราะพวกเขาได้รับอนุญาตให้เข้าถึงข้อมูลและรู้เส้นทางทั้งหมดอย่างชัดเจนในการดำเนินการแฮ็คตามแผนที่วางไว้ การรักษาความปลอดภัยบนคลาวด์ยังถูกบุกรุกเนื่องจากบุคคลภายในที่เป็นอันตราย

แฮกเกอร์กรีนแฮท

แฮ็กเกอร์กรีนแฮทเป็นมือใหม่ หรือคุณอาจพูดได้ว่าแฮ็กเกอร์ที่ไม่มีประสบการณ์ในด้านการแฮ็ก พวกเขาไม่คุ้นเคยกับกลไกการรักษาความปลอดภัยและการทำงานภายในของเว็บ

แฮ็กเกอร์กรีนแฮทขาดประสบการณ์ แต่พวกเขาต้องการเรียนรู้เทคนิคในการไต่อันดับ พวกเขาไม่จำเป็นต้องเป็นภัยคุกคาม แต่สามารถก่อให้เกิดอันตรายได้ในขณะที่ฝึกการออกแบบ

บางครั้งอันตรายเพราะไม่รู้ผลลัพธ์ สิ่งเหล่านี้อาจทำให้เกิดกรณีที่เลวร้ายที่สุดที่แก้ไขได้ยาก

แฮกเกอร์หมวกสีน้ำเงิน

แฮ็กเกอร์หมวกสีน้ำเงินนั้นแตกต่างจากแฮ็กเกอร์อื่นๆ เนื่องจากไม่ได้กำหนดเป้าหมายเครือข่ายและระบบขององค์กรเพื่อขโมยบางสิ่ง พวกเขาเป็นผู้แสวงหาการแก้แค้นที่แฮ็คระบบคอมพิวเตอร์เพื่อแก้แค้นส่วนตัวในองค์กร

พวกเขาใช้เทคนิคในการเข้าถึงบัญชีหรืออีเมลต่างๆ เมื่อมีข้อมูลแล้ว พวกเขาก็เริ่มใช้ประโยชน์จากโปรไฟล์โดยส่งข้อความที่ไม่เหมาะสม ฯลฯ ในบางครั้ง พนักงานเก่าจะแฮ็กเซิร์ฟเวอร์ของบริษัทต่างๆ เพื่อขโมยข้อมูล เช่น ข้อมูลที่เป็นความลับ และเปิดเผยข้อมูลทั้งหมดต่อสาธารณะเพื่อสร้างความเสียหายต่อชื่อเสียง

Red Hat Hackers รัฐ/ประเทศ ผู้สนับสนุนแฮกเกอร์

แฮ็กเกอร์แฮ็กเกอร์ Red Hat ค่อนข้างเหมือนกับแฮกเกอร์หมวกขาว แต่พวกเขาไม่ได้รับอนุญาตให้ทำการแฮ็ก แฮกเกอร์หมวกแดงทำทุกอย่างและดำเนินการทุกขั้นตอนเพื่อหยุดแฮ็กเกอร์แบล็กแฮ็กหรือแฮ็กเกอร์รายอื่น

เป็นที่ทราบกันดีว่าพวกเขาทำสงครามกับแฮ็กเกอร์ที่ผิดกฎหมายและทำลายเซิร์ฟเวอร์และทรัพยากรของพวกเขา

บางครั้งพวกเขาเลือกวิธีที่ผิดกฎหมายในการวางแผนการแฮ็ก กล่าวโดยสรุป แฮกเกอร์หมวกแดงทำสิ่งที่ถูกต้องโดยทำตามเส้นทางที่ผิด พวกเขามักจะแพร่เชื้อในระบบของคนเลว เริ่มการโจมตี DDoS และใช้เครื่องมือเพื่อเข้าถึงระบบของแฮ็กเกอร์ที่ชั่วร้ายเพื่อทำลายมัน

Elite Hackers

แฮ็กเกอร์ชั้นยอดเป็นแฮ็กเกอร์ที่มีทักษะมากที่สุดในด้านการแฮ็ก พวกเขาเลือกเส้นทางของพวกเขาไม่ว่าจะเป็นแฮ็กเกอร์หมวกขาวหรือแฮ็กเกอร์หมวกดำ การเจาะระบบและรวบรวมข้อมูลถือเป็นงานที่สำคัญสำหรับพวกเขา เนื่องจากพวกเขามีทักษะที่ยอดเยี่ยม

แฮ็กเกอร์ชั้นยอดเขียนการหาประโยชน์ของตนเองจากทักษะและความเข้าใจที่พวกเขามีเกี่ยวกับระบบ พวกเขามักจะใช้ลีนุกซ์แจกจ่ายเองตามความต้องการของพวกเขาซึ่งมีเครื่องมือทั้งหมดสำหรับการแฮ็ค

ไม่ว่าจะเป็นระบบปฏิบัติการ Windows, Unix, Mac หรือ Linux แฮ็กเกอร์ชั้นยอดเป็นผู้เชี่ยวชาญในทุกช่วง

ผู้ก่อการร้ายทางไซเบอร์

ผู้ก่อการร้ายทางไซเบอร์กำหนดเป้าหมายไปที่ประชากรโดยปิดโครงสร้างพื้นฐานที่สำคัญทั้งหมด เช่น การดำเนินงานของรัฐบาล การขนส่ง พลังงาน ฯลฯ การโจมตีทางไซเบอร์ใดๆ ที่เป็นอันตรายต่อประชากรในทางอ้อมเรียกว่าการก่อการร้ายทางไซเบอร์

พวกเขาต้องการบรรลุผลประโยชน์ทางอุดมการณ์หรือทางการเมืองผ่านการข่มขู่หรือคุกคาม ผู้ก่อการร้ายทางไซเบอร์ที่มีประสบการณ์สามารถทำลายล้างระบบของรัฐบาลอย่างมหาศาลโดยใช้ทักษะของพวกเขา พวกเขาอาจฝากข้อความความหวาดกลัวไว้สำหรับการโจมตีเพิ่มเติม

บทสรุป

การรู้เกี่ยวกับแฮ็กและแฮ็กเกอร์ต่างๆ จะแจ้งให้คุณทราบเกี่ยวกับความเสี่ยงด้านความปลอดภัยในโลกไซเบอร์ในปัจจุบัน นอกจากนี้ยังช่วยให้คุณแยกแยะระหว่างแฮ็กเกอร์ได้ เนื่องจากพวกเขาไม่ใช่ผู้ร้าย ดังนั้น คุณสามารถใช้มาตรการรักษาความปลอดภัยที่เหมาะสมในเวลาที่เหมาะสม เพื่อป้องกันการโจมตีและลดความเสี่ยง