Oltre 10 tipi comuni di hack e hacker nella sicurezza informatica

Pubblicato: 2022-03-23I recenti progressi tecnologici hanno portato enormi innovazioni per soddisfare le esigenze delle aziende e degli utenti moderni.

Tecnologia, strumenti e prodotti e servizi basati su Internet hanno trasformato il modo in cui lavoravamo e vivevamo. Hanno semplificato le nostre vite e aumentato la comodità in tutti gli aspetti, sia di lavoro che di vita personale.

Tuttavia, la tecnologia ha anche presentato molte preoccupazioni e rischi per la sicurezza informatica che possono devastare entrambe le sfere della nostra vita.

Le aziende hanno subito perdite in milioni insieme alla fiducia dei clienti e alla reputazione del settore. Allo stesso modo, le persone sono state sotto il terrore a causa di crimini e minacce a seguito di dati personali esposti.

Gli hacker e i loro metodi di hacking si stanno evolvendo poiché sono anche professionisti qualificati. Alcuni usano le loro abilità per condurre crimini, mentre altri vengono assunti da organizzazioni per combattere i cattivi hacker.

E se vuoi salvaguardare te stesso e la tua azienda da hack e hacker, è pertinente sapere cosa sta succedendo nel settore della sicurezza informatica e i tipi di hack e hacker.

Questo articolo conoscerà i diversi tipi di hack e hacker per distinguerli e implementare le corrette misure di sicurezza per rimanere dalla parte più sicura.

Che cos'è un hack?

Un hack è un atto compiuto da un individuo o da un hacker per compromettere la sicurezza di un'organizzazione ottenendo l'accesso a dati, reti, sistemi e applicazioni ed effettuando attacchi. L'uso improprio di dispositivi e sistemi devasta un'azienda in termini di finanze e reputazione.

Un hack ha origine da un sistema utilizzato da un hacker che ha capacità di codifica e software e hardware avanzati per computer.

Negli hack moderni, gli hacker utilizzano metodi furtivi progettati per ignorare i team IT e i team software di sicurezza informatica per condurre attacchi. Possono indurre gli utenti ad aprire collegamenti e allegati dannosi, il che si traduce ulteriormente nell'esposizione di informazioni sensibili.

Esempi di hack possono essere la distribuzione di virus e codice dannoso, attacchi man-in-the-middle, DDoS, DoS, phishing, ransomware, ecc.

Diversi tipi di hack

Ecco diversi tipi di hack:

Phishing

Il phishing è un tentativo dei criminali informatici di rubare la tua identità e denaro tramite e-mail. Gli hacker ti fanno rinunciare alle tue informazioni personali, comprese le credenziali bancarie, le password, i dettagli della carta, ecc.

L'attaccante invia un'e-mail a una persona usando parole complicate che sembrano molto reali. Si comportano come una persona di cui ti puoi fidare, come un intervistatore, un direttore di banca, un addetto al servizio e altro ancora. Si combina con altri attacchi come iniezione di codice, attacchi di rete e malware per rendere possibile l'hacking.

Esistono vari tipi di attacchi di phishing, come phishing via e-mail, spear phishing, whaling, smishing, vishing e angler phishing.

DoS e DDoS

Un attacco Denial of Service (DoS) si concentra su una rete o una macchina per spegnerla e renderla inaccessibile agli utenti finali.

Qui, gli hacker interrompono la funzionalità di un dispositivo inondando la rete o la macchina di richieste illimitate in modo che il traffico normale non possa accedervi.

DoS è di due tipi:

Attacchi di buffer overflow: questo attacco prende di mira il tempo della CPU, lo spazio su disco rigido e la memoria e li consuma tutti per mandare in crash il sistema e influenzare il comportamento del server.

Attacchi Flood: questo attacco prende di mira i server con una quantità enorme di pacchetti di dati. L'attaccante sovrasatura la capacità del server, con conseguente DoS. Affinché gli attacchi DoS flood abbiano successo, l'attaccante deve disporre di più larghezza di banda rispetto alla macchina presa di mira.

Nell'attacco DDoS, l'inondazione del traffico proviene da varie fonti. Questo attacco è più critico di DoS in quanto non è possibile chiudere più sorgenti alla volta.

Esca e interruttore

Bait and Switch è una tecnica utilizzata dai truffatori per rubare dati personali e credenziali di accesso tramite annunci e strade affidabili. Ingannano gli utenti a visitare siti dannosi e prendono tutti i dettagli sotto il naso degli utenti.

Questi attacchi si formano principalmente dallo spazio pubblicitario venduto dai siti web. Una volta che gli aggressori hanno acquistato lo spazio pubblicitario, sostituiscono immediatamente l'annuncio con un collegamento dannoso, con conseguente blocco del browser e compromissione dei sistemi.

Il content marketing basato su Internet è il canale principale per gli attacchi in cui gli utenti vengono indotti con l'inganno ad aprire collegamenti, che in seguito si rivelano dannosi.

Furto di biscotti

Il furto di cookie è una tattica di dirottamento in cui un utente malintenzionato ottiene l'accesso alle informazioni dell'utente. Qui, una terza parte copia i dati di sessione non sicuri e li usa per impersonare l'utente. In genere si verifica quando un utente visita siti attendibili tramite Wi-Fi pubblico o una rete non protetta.

Una volta che ciò accade, l'attaccante può utilizzare le informazioni o l'account per pubblicare messaggi falsi, trasferire denaro o eseguire altre attività dannose.

Può essere impedito se un utente utilizza connessioni SSL per accedere ed evita di utilizzare reti non protette per accedere ai siti.

Virus, Trojan, malware

Un virus è un programma per computer che si connette a un altro computer o programma software per danneggiare il sistema. Gli hacker inseriscono il codice nel programma e aspettano che qualcuno esegua il programma. In questo modo, infettano altri programmi su un computer.

Un trojan esegue un programma che dice che è innocuo e utile. In realtà, fa cose dannose proprio come i cavalli di Troia venivano usati dai greci per attaccare i nemici di notte.

Invece di prendere di mira un sistema software, il Trojan prende di mira l'installazione di altri malware nel sistema, ingannando gli utenti.

Un worm è un malware simile a un virus. Esegue payload dannosi e si auto-replica sui sistemi informatici. L'unica differenza è nella loro tecnica di diffusione. Un virus vuole un programma host, ma un worm vive in un proprio programma indipendente. A volte si diffondono da soli, senza alcuna interferenza umana.

Inoltre, esiste una varietà di altre minacce dannose, come ransomware, adware, spyware, rootkit, bot e molto altro.

Attacchi clickjacking

ClickJacking, noto come attacco di riparazione dell'interfaccia utente, prende di mira gli utenti attraverso più livelli opachi o trasparenti per ingannarli. Una volta che un utente fa clic sul pulsante o sul collegamento senza sapere che sta facendo clic su quello sbagliato, perde le proprie informazioni nelle mani sbagliate.

Supponiamo di visitare un sito Web e di scorrere per controllare la pagina. All'improvviso, quando fai clic su un collegamento, potresti visualizzare altri annunci che ti consentono di fare clic su quel collegamento. Pertanto, gli aggressori ti indirizzano a un'altra pagina. Ecco come funzionano gli aggressori ClickJacking.

Ad esempio, quando visiti il sito Web www.wyz.com e vedi fogli di stile o caselle di testo sulla pagina, riceverai offerte gratuite e altre offerte adatte che ti attirano ad aprire il collegamento. In questo modo perdi le tue credenziali di accesso e le tue informazioni personali.

Falso WAP

Wireless Access Point (WAP) è una tecnica utilizzata per connettere più utenti contemporaneamente attraverso un canale pubblico. Fake WAP significa fare la stessa cosa falsificando la tecnica.

Qui, un hacker di solito sceglie un luogo pubblico dove c'è la connessione Wi-Fi gratuita, come l'aeroporto, i centri commerciali e le caffetterie locali.

A volte impostano il Wi-Fi per gli utenti consentendo l'accesso gratuito e giocando come un ninja. In questo caso, fornisci liberamente tutte le tue informazioni durante l'accesso all'account Wi-Fi e ad altri siti Web popolari. In questo modo, hackerano anche i tuoi account Facebook, Instagram, Twitter e altri.

Keylogger

Keylogger, chiamato anche Keyboard Capture o Keystroke logger, è una tecnica utilizzata per registrare ogni sequenza di tasti su un dispositivo o computer. Ha anche un software che puoi usare sui tuoi smartphone.

Gli hacker utilizzano spesso un keylogger per rubare credenziali di accesso, dati aziendali sensibili e altro ancora. In realtà è un software che registra ogni attività, inclusi i clic del mouse. Trovi anche keylogger hardware in cui è presente un dispositivo inserito tra CPU e tastiera che fornisce molte funzionalità per acquisire i record.

Gli hacker utilizzano questa tecnica per accedere a numeri di conto, codici pin, ID e-mail, password e altri dati riservati.

Intercettare

L'intercettazione è una vecchia minaccia alla sicurezza in cui un utente malintenzionato ascolta attentamente le comunicazioni della rete per ottenere informazioni private, come aggiornamenti di routing, dati dell'applicazione, numeri di identificazione del nodo e molto altro.

L'hacker utilizza i dati per compromettere i nodi interrompendo il routing, degradando le prestazioni delle applicazioni e il networking. I suoi vettori includono e-mail, reti cellulari e linee telefoniche.

Attacchi alla pozza d'acqua

Un waterhole è un attacco informatico in cui un hacker osserva o indovina i siti Web che un'organizzazione o un individuo utilizza spesso. Gli aggressori infettano quindi quei siti Web tramite malware e, quindi, anche alcuni membri vengono infettati da questo attacco.

Questa tecnica è più difficile da rilevare poiché gli hacker cercano un indirizzo IP specifico per attaccare e ottenere informazioni specifiche. L'obiettivo è quello di indirizzare il sistema dell'utente e ottenere l'accesso ai siti Web di destinazione.

SQL Injection

SQL injection (SQLi) è un attacco in cui un utente malintenzionato utilizza codice dannoso per la manipolazione del database. In questo modo, accedono alle informazioni conservate al sicuro nel database di un'organizzazione. Interferiscono con le query dell'applicazione per visualizzare i dati, inclusi i dati degli utenti, i dati aziendali e altro ancora.

Una volta che hanno accesso, possono eliminare i dati o modificarli, causando modifiche al comportamento di un'applicazione. In alcuni casi, l'hacker ottiene diritti amministrativi, che sono molto dannosi per un'organizzazione.

SQLi si rivolge ad applicazioni Web o siti Web che utilizzano database SQL come Oracle, SQL Server, MySQL e altri. Questo è l'attacco più antico e pericoloso, che una volta riuscito, consente agli hacker di accedere a segreti commerciali, dati personali e proprietà intellettuale di un'azienda.

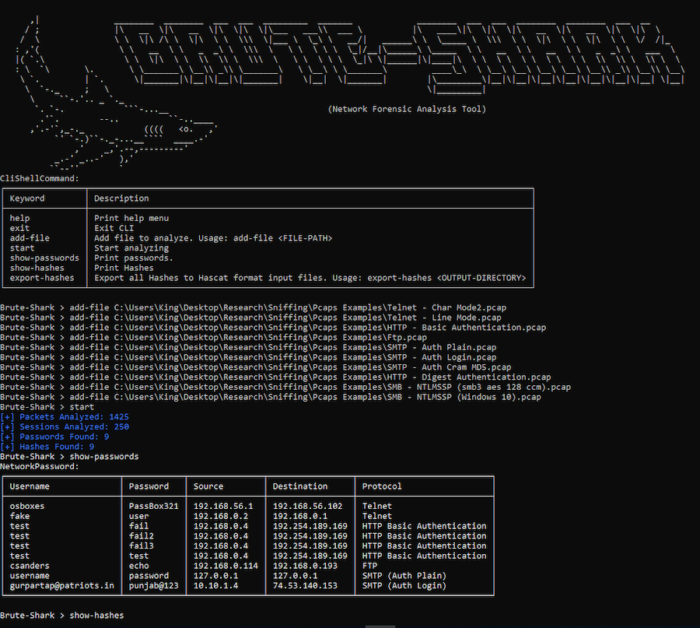

Attacchi di forza bruta

Un attacco di forza bruta è un modo semplice di hacking che si concentra su metodi di prova ed errore per decifrare password, chiavi di crittografia, credenziali di accesso e altro ancora. Gli aggressori esaminano tutti i casi possibili per ottenere quello giusto.

Qui, la forza bruta significa che gli hacker usano tentativi energici di forzare il loro percorso in account privati. Questo è un vecchio metodo di attacco, ma è ancora popolare ed efficace tra gli hacker. Gli hacker traggono profitto dagli annunci, rubano dati privati, diffondono malware, dirottano il tuo sistema per attività dannose, rovinano la reputazione del sito Web e altro ancora.

Esistono diversi tipi di forza bruta che gli aggressori utilizzano per ottenere l'accesso. Alcuni sono semplici attacchi di forza bruta, attacchi di dizionario, attacchi di forza bruta ibrida, attacchi di forza bruta inversa e riempimento delle credenziali.

Spoofing DNS (avvelenamento della cache DNS)

In questo, record DNS alternativi vengono utilizzati da un utente malintenzionato per reindirizzare il traffico a un sito dannoso.

Ad esempio, sei nuovo nel tuo college e i tuoi anziani cambiano i numeri delle classi. Quindi finisci nella classe sbagliata. Ciò continua finché non ottieni la directory del campus corretta.

Lo spoofing DNS funziona allo stesso modo. L'hacker inserisce dati falsi nella cache in modo che le query DNS ti diano la risposta errata, con conseguente accesso a siti Web sbagliati. Questo attacco è sotto una minaccia informatica ingannevole.

Password di cracking

Il cracking delle password è il modo in cui gli hacker utilizzano le credenziali di accesso. Un attacco di forza bruta è anche una tecnica di cracking delle password.

In questo, tutte le password devono essere memorizzate con Key Derivation Function (KDF). Se viene archiviato come testo in chiaro, l'hacker che ha hackerato il database ottiene tutte le informazioni sull'account. Usano varie tecniche per decifrare le password, come phishing, malware, attacco rainbow, indovinare, ricerca nel dizionario e altro ancora.

Chi è un hacker?

Un hacker è una persona che ha capacità di networking, programmazione, computer e altre capacità per risolvere problemi o causare problemi.

Irrompono nel sistema informatico per installare malware, distruggere dati, rubare informazioni, interrompere dispositivi e molto altro ancora.

Ciò non significa che tutti gli hacker siano cattivi attori. Possono essere sia buoni che cattivi.

In alcuni casi, l'hacking viene utilizzato come procedura legale da figure legittime al fine di proteggere i loro sistemi, dati o Paese.

Tuttavia, gli hacker massimi usano le loro capacità tecniche per danneggiare organizzazioni e individui rubando o esponendo le loro informazioni, chiedendo un riscatto, distruggendo la loro immagine nel settore e così via.

Gli hacker rompono il muro di sicurezza di un'organizzazione per ottenere l'accesso non autorizzato a telefoni, dispositivi IoT, interi sistemi informatici, reti, tablet e computer. Sfruttano una rete o una debolezza del sistema per entrare e lanciare attacchi. Queste debolezze sono di due tipi: tecniche e sociali.

Diversi tipi di hacker

Sai cos'è l'hacking e i suoi tipi.

Ma chi c'è dietro tutto questo hacking e come puoi identificarli e differenziarli?

Poiché tutti gli hacker non sono criminali, comprendiamo i diversi tipi di hacker e distinguiamoli.

White Hat hacker

Gli hacker White Hat sono hacker autorizzati che hanno le conoscenze tecniche per trovare vulnerabilità nelle reti e nei sistemi. Hanno il diritto di hackerare i sistemi per verificare le vulnerabilità della sicurezza per rimanere protetti dagli hacker criminali.

Risolvono le falle e le debolezze nel sistema di sicurezza e salvaguardano un'organizzazione da violazioni dei dati e diversi tipi di attacchi esterni e interni.

Black Hat Hacker

Gli hacker black hat hanno le stesse abilità degli hacker white hat ma le usano per gli scopi sbagliati. Sono chiamati criminali informatici che entrano nei sistemi con intenti criminali o dannosi.

Gli hacker black hat hanno set di abilità avanzate per eseguire i possibili attacchi. Cercano le vulnerabilità e le scappatoie della sicurezza per portare a termine gli attacchi per causare gravi danni a un'organizzazione in termini di denaro e reputazione.

Grey Hat Hacker

Un hacker dal cappello grigio è ancora una volta un esperto di sicurezza che trova un modo semplice per hackerare sistemi e reti. Si trovano tra gli hacker black hat e gli hacker white hat.

Come?

Si impegnano in queste attività per aiutare il proprietario del sito Web a conoscere le vulnerabilità o per rubare informazioni. In base alle loro attività, sono classificati. Alcuni hacker dal cappello grigio eseguono l'hacking per il loro divertimento. Non hanno alcuna autorizzazione, ma scelgono come utilizzare le proprie competenze.

Script Kiddies

Gli script kiddies sono anche conosciuti come hacker dilettanti in quanto non hanno competenze avanzate nel campo dell'hacking. Seguono gli script di hacker esperti per hackerare sistemi e reti.

In genere, gli script kiddies svolgono queste attività solo per attirare l'attenzione di hacker esperti. Non hanno l'intera conoscenza del processo ma sufficiente per inondare un indirizzo IP con traffico eccessivo.

Ad esempio, gli script kiddies possono hackerare durante le offerte di acquisto del Black Friday.

Attivista

Gli hacktivist sono il gruppo di persone che svolgono attività di hacktivism per prendere di mira terroristi, pedofili, spacciatori di droga, organizzazioni religiose e altro ancora.

Gli hacktivisti svolgono determinate attività per sostenere cause politiche. Si rivolgono all'intera organizzazione oa un settore specifico che ritengono non in linea con le loro pratiche e opinioni.

Insider dannoso/hacker informatore

Un insider dannoso è un individuo, come un appaltatore, un ex dipendente, un partner e così via, che ha accesso alla rete, ai dati o al sistema di un'organizzazione. Abusa intenzionalmente e supera illegittimamente i limiti di accesso ai dati.

Sono più difficili da rilevare poiché hanno autorizzato l'accesso ai dati e conoscono tutti i percorsi in modo molto chiaro per eseguire l'hacking in modo pianificato. Anche la sicurezza del cloud è compromessa a causa di insider malintenzionati.

Green Hat hacker

Gli hacker Green Hat sono i neofiti, o si può dire, quelli inesperti nel campo dell'hacking. Non hanno familiarità con i meccanismi di sicurezza e il funzionamento interno del web.

Gli hacker Green Hat non hanno esperienza, ma hanno una profonda fame di imparare le tecniche per salire nella classifica. Non sono necessariamente attori di minacce, ma possono causare danni mentre praticano il loro design.

A volte, sono pericolosi perché non conoscono i risultati. Questi possono causare il caso peggiore che può essere difficile da risolvere.

Hacker con cappello blu

Gli hacker blue hat sono diversi dagli altri hacker in quanto non prendono di mira la rete e il sistema di un'organizzazione per rubare qualcosa. Sono in cerca di vendetta che hackerano i sistemi informatici per vendicarsi personalmente di un'organizzazione.

Usano tecniche per accedere a vari account o e-mail. Una volta che hanno le informazioni, iniziano a sfruttare i profili inviando messaggi inappropriati, ecc. A volte, gli ex dipendenti hackerano i server delle aziende per rubare informazioni come dati riservati e divulgare tutte le informazioni al pubblico per danneggiare la reputazione.

Red Hat Hacker Hacker sponsorizzati da stato/nazione

Gli hacker Red Hat sono in qualche modo gli stessi degli hacker White Hat, ma non sono autorizzati a eseguire operazioni di hacking. Gli hacker Red Hat fanno tutto e fanno ogni passo per fermare gli hacker Black Hat o altri hacker.

Sono noti per lanciare una guerra contro gli hacker illegali e abbattere i loro server e risorse.

A volte scelgono un modo illegale per pianificare l'hacking. In breve, gli hacker Red Hat fanno la cosa giusta seguendo la strada sbagliata. Di solito infettano i sistemi dei terribili ragazzi, lanciano attacchi DDoS e usano strumenti per accedere al sistema del malintenzionato per demolirlo.

Hacker d'élite

Gli hacker d'élite sono gli hacker più abili nel campo dell'hacking. Scelgono il loro percorso come hacker white-hat o black-hat hacker. Entrare nei sistemi e raccogliere informazioni è un compito molto impegnativo per loro poiché sono eccezionalmente qualificati.

Gli hacker d'élite scrivono i propri exploit in base alle competenze e alla comprensione che hanno sui sistemi. Usano spesso la distribuzione Linux fatta da loro stessi in base alle loro esigenze dove hanno tutti gli strumenti per l'hacking.

Che si tratti di un sistema operativo Windows, Unix, Mac o Linux, gli hacker d'élite sono esperti in ogni campo.

Cyber terroristi

I cyber terroristi prendono di mira la popolazione chiudendo tutte le principali infrastrutture, come le operazioni governative, i trasporti, l'energia, ecc. Qualsiasi attacco informatico che danneggi la popolazione in modo indiretto è noto come cyberterrorismo.

Vogliono ottenere guadagni ideologici o politici attraverso intimidazioni o minacce. I cyber terroristi esperti possono causare la distruzione massiccia dei sistemi governativi sfruttando le loro abilità. Potrebbero lasciare un messaggio di terrore per ulteriori attacchi.

Conclusione

Conoscere diversi hack e hacker ti terrà informato sugli attuali rischi per la sicurezza informatica. Ti aiuterà anche a distinguere tra gli hacker poiché non sono cattivi attori. Pertanto, puoi adottare misure di sicurezza adeguate al momento giusto per prevenire attacchi e ridurre al minimo i rischi.