サイバーセキュリティにおける10以上の一般的なタイプのハッカーとハッカー

公開: 2022-03-23テクノロジーの最近の進歩は、現代のビジネスとユーザーのニーズを満たすために途方もない革新をもたらしました。

テクノロジー、ツール、インターネット主導の製品とサービスは、私たちが以前の仕事と生活の仕方を変えました。 彼らは私たちの生活を簡素化し、ビジネスであれ個人的な生活であれ、あらゆる面で利便性を高めました。

しかし、テクノロジーは、私たちの生活の両方の領域を荒廃させる可能性のある多くの懸念とサイバーセキュリティリスクももたらしました。

企業は、顧客の信頼と業界の評判とともに、何百万もの損失に苦しんでいます。 同様に、個人データの公開による犯罪や脅威により、個人は恐怖にさらされています。

彼らは熟練した専門家でもあるため、ハッカーとそのハッキング方法は進化しています。 犯罪を行うためにスキルを使用する人もいれば、悪いハッカーと戦うために組織に雇われる人もいます。

また、ハッキングやハッカーから自分自身やビジネスを保護したい場合は、サイバーセキュリティ業界で何が起こっているのか、ハッキングやハッカーの種類について知ることが適切です。

この記事では、さまざまな種類のハッキングとハッカーを理解してそれらを区別し、より安全な側にとどまるための正しいセキュリティ対策を実装します。

ハックとは何ですか?

ハッキングとは、個人またはハッカーがデータ、ネットワーク、システム、およびアプリケーションにアクセスして攻撃を実行することにより、組織のセキュリティを侵害するために実行する行為です。 デバイスとシステムの誤用は、財政と評判の面でビジネスを荒廃させます。

ハッキングは、コーディングスキルと高度なコンピュータソフトウェアおよびハードウェアを持っているハッカーが使用するシステムから発生します。

最近のハッキングでは、ハッカーはITチームやサイバーセキュリティソフトウェアチームの目をスキップして攻撃を行うように設計されたステルス方式を使用しています。 ユーザーをだまして悪意のあるリンクや添付ファイルを開かせ、機密情報を公開する可能性があります。

ハッキングの例としては、ウイルスや悪意のあるコードの展開、中間者攻撃、DDoS、DoS、フィッシング、ランサムウェアなどがあります。

さまざまな種類のハック

さまざまな種類のハッキングがあります。

フィッシング

フィッシングとは、サイバー犯罪者が電子メールを介して身元とお金を盗もうとする試みです。 ハッカーは、銀行のクレデンシャル、パスワード、カードの詳細などの個人情報をあきらめさせます。

攻撃者は、非常にリアルに見えるトリッキーな言葉を使用して、人に電子メールを送信します。 彼らは、面接官、銀行のマネージャー、サービスアソシエイトなど、信頼できる人のように振る舞います。 コードインジェクション、ネットワーク攻撃、マルウェアなどの他の攻撃と組み合わせて、ハッキングを可能にします。

フィッシング攻撃には、電子メールフィッシング、スピアフィッシング、捕鯨、スミッシング、ビッシング、釣り人フィッシングなど、さまざまな種類があります。

DoSおよびDDoS

サービス拒否(DoS)攻撃は、ネットワークまたはマシンをシャットダウンしてエンドユーザーがアクセスできないようにすることに焦点を当てています。

ここで、サイバー攻撃者は、ネットワークまたはマシンを無制限の要求で溢れさせ、通常のトラフィックがデバイスにアクセスできないようにすることで、デバイスの機能を中断します。

DoSには次の2つのタイプがあります。

バッファオーバーフロー攻撃:この攻撃は、CPU時間、ハードディスクスペース、およびメモリを対象とし、それらすべてを消費してシステムをクラッシュさせ、サーバーの動作に影響を与えます。

フラッド攻撃:この攻撃は、大量のデータパケットを持つサーバーを標的にします。 攻撃者はサーバー容量を過飽和状態にし、DoSを引き起こします。 DoSフラッド攻撃を成功させるには、攻撃者は標的のマシンよりも多くの帯域幅を持っている必要があります。

DDoS攻撃では、トラフィックフラッディングはさまざまなソースから発生します。 一度にさまざまなソースをシャットダウンできないため、この攻撃はDoSよりも重要です。

おとり販売

おとり商法は、詐欺師が信頼できる広告や手段を通じて個人データやログイン資格情報を盗むために使用する手法です。 彼らはユーザーをだまして悪意のあるサイトにアクセスさせ、ユーザーの鼻の下ですべての詳細を取得します。

これらの攻撃は、主にWebサイトによって販売される広告スペースから発生します。 攻撃者が広告スペースを購入すると、すぐに広告を悪意のあるリンクに置き換え、ブラウザをロックしてシステムを危険にさらします。

インターネットベースのコンテンツマーケティングは、ユーザーがだまされてリンクを開く攻撃の主なチャネルであり、後で悪意のあるものであることが判明します。

クッキーの盗難

Cookieの盗難は、攻撃者がユーザー情報にアクセスするハイジャック戦術です。 ここでは、サードパーティが安全でないセッションデータをコピーし、これを使用してユーザーになりすます。 これは通常、ユーザーがパブリックWi-Fiまたは保護されていないネットワークを介して信頼できるサイトにアクセスしたときに発生します。

これが発生すると、攻撃者は情報またはアカウントを使用して、虚偽のメッセージを投稿したり、送金したり、その他の悪意のあることを行ったりする可能性があります。

ユーザーがSSL接続を使用してログインし、保護されていないネットワークを使用してサイトにアクセスすることを回避すると、これを防ぐことができます。

ウイルス、トロイの木馬、マルウェア

ウイルスは、別のコンピュータまたはソフトウェアプログラムに接続してシステムに損害を与えるコンピュータプログラムです。 ハッカーはプログラムにコードを挿入し、誰かがプログラムを実行するまで待ちます。 このようにして、コンピュータ上の他のプログラムに感染します。

トロイの木馬は、無害で有用であると言うプログラムを実行します。 実際には、ギリシャ人が夜に敵を攻撃するためにトロイの木馬が使用されたように、悪意のあることを行います。

トロイの木馬は、ソフトウェアシステムを標的にする代わりに、システムに他のマルウェアをインストールすることを標的にして、ユーザーをだまします。

ワームはウイルスと同様のマルウェアです。 悪意のあるペイロードを実行し、コンピュータシステム上で自己複製します。 唯一の違いは、拡散技術にあります。 ウイルスはホストプログラムを必要としますが、ワームは独自の独立したプログラムに存在します。 それらは、人間の干渉なしに、それ自体で広がることがあります。

さらに、ランサムウェア、アドウェア、スパイウェア、ルートキット、ボットなど、他にもさまざまな悪意のある脅威があります。

クリックジャッキング攻撃

UI救済攻撃として知られるクリックジャッキングは、複数の不透明または透明なレイヤーを介してユーザーを標的にして、ユーザーをだまします。 ユーザーが間違ったボタンやリンクをクリックしていることに気付かずにボタンやリンクをクリックすると、情報が間違った手に渡ってしまいます。

Webサイトにアクセスし、スクロールしてページを確認するとします。 突然、あるリンクをクリックすると、そのリンクをクリックできる他の広告が表示される場合があります。 したがって、攻撃者はあなたを別のページにルーティングします。 これがClickJackingの攻撃者の働きです。

たとえば、www.wyz.com Webサイトにアクセスして、ページにスタイルシートまたはテキストボックスを表示すると、リンクを開くための無料のオファーやその他の適切なオファーが表示されます。 このようにすると、ログイン資格情報と個人情報が失われます。

偽のWAP

ワイヤレスアクセスポイント(WAP)は、パブリックチャネルを介して一度に多くのユーザーを接続するために使用される技術です。 偽のWAPとは、テクニックを偽って同じことを行うことを意味します。

ここでは、ハッカーは通常、空港、ショッピングセンター、地元のコーヒーショップなど、無料Wi-Fiが利用できる公共の場所を選びます。

時々彼らは無料アクセスを許可し、忍者のように遊ぶユーザーのためにWi-Fiを設定します。 この場合、Wi-Fiアカウントやその他の人気のあるWebサイトにサインインするときに、すべての情報を自由に提供できます。 このようにして、Facebook、Instagram、Twitter、その他のアカウントもハッキングします。

キーロガー

キーロガーは、キーボードキャプチャまたはキーストロークロガーとも呼ばれ、デバイスまたはコンピューター上のすべてのキーストロークを記録するために使用される手法です。 また、スマートフォンで使用できるソフトウェアもあります。

ハッカーは多くの場合、キーロガーを使用してログイン資格情報や機密性の高い企業データなどを盗みます。 これは実際には、マウスクリックを含むすべてのアクティビティを記録するソフトウェアです。 また、CPUとキーボードの間に挿入されたデバイスがあり、レコードをキャプチャするための多くの機能を提供するハードウェアキーロガーもあります。

ハッカーはこの手法を使用して、アカウント番号、PINコード、電子メールID、パスワード、およびその他の機密情報にアクセスします。

盗聴

盗聴は古いセキュリティの脅威であり、攻撃者はネットワークの通信を注意深く聞き取り、ルーティングの更新、アプリケーションデータ、ノードID番号などの個人情報を取得します。

ハッカーはデータを使用して、ルーティングの中断、アプリケーションパフォーマンスの低下、およびネットワーキングにおいてノードを危険にさらします。 そのベクトルには、電子メール、セルラーネットワーク、電話回線が含まれます。

滝壺攻撃

ウォーターホールは、ハッカーが組織または個人が頻繁に使用するWebサイトを観察または推測するコンピューター攻撃です。 その後、攻撃者はマルウェアを介してこれらのWebサイトに感染するため、一部のメンバーもこの攻撃に感染します。

ハッカーが攻撃して特定の情報を取得するために特定のIPアドレスを探すため、この手法を検出するのは困難です。 目的は、ユーザーのシステムをターゲットにして、ターゲットのWebサイトにアクセスできるようにすることです。

SQLインジェクション

SQLインジェクション(SQLi)は、攻撃者がデータベース操作に悪意のあるコードを使用する攻撃です。 このようにして、組織のデータベースに安全に保管されている情報にアクセスします。 これらは、ユーザーのデータやビジネスデータなどのデータを表示するためのアプリケーションクエリを妨害します。

アクセスできるようになると、データを削除または変更して、アプリケーションの動作を変更できます。 場合によっては、ハッカーが管理者権限を取得しますが、これは組織にとって非常に有害です。

SQLiは、Oracle、SQL Server、MySQLなどのSQLデータベースを使用するWebアプリケーションまたはWebサイトを対象としています。 これは最も古く、最も危険な攻撃であり、一度成功すると、ハッカーが企業秘密、個人データ、および企業の知的財産にアクセスできるようになります。

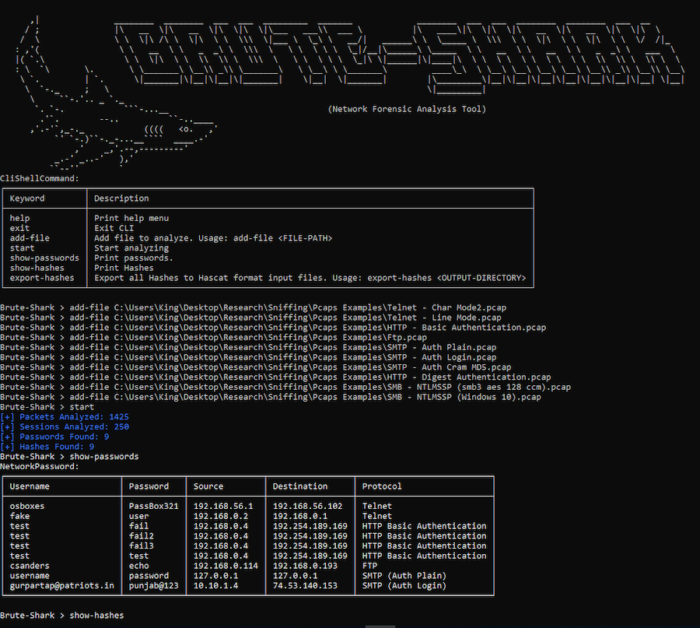

ブルートフォース攻撃

ブルートフォース攻撃は、パスワード、暗号化キー、ログイン資格情報などを解読するための試行錯誤の方法に焦点を当てたハッキングの簡単な方法です。 攻撃者は考えられるすべてのケースを処理して、適切なケースを取得します。

ここで、ブルートフォースとは、ハッカーが強力な試みを使用して、プライベートアカウントへのパスを強制することを意味します。 これは古い攻撃方法ですが、それでもハッカーに人気があり効果的です。 ハッカーは、広告から利益を得たり、個人データを盗んだり、マルウェアを拡散したり、悪意のある活動のためにシステムを乗っ取ったり、Webサイトの評判を台無しにしたりします。

攻撃者がアクセスを取得するために使用しているブルートフォースにはさまざまな種類があります。 いくつかは、単純なブルートフォース攻撃、辞書攻撃、ハイブリッドブルートフォース攻撃、リバースブルートフォース攻撃、および資格情報の詰め込みです。

DNSスプーフィング(DNSキャッシュポイズニング)

この場合、攻撃者は代替DNSレコードを使用して、トラフィックを悪意のあるサイトにリダイレクトしています。

たとえば、あなたは大学に不慣れで、先輩が教室の数を変更します。 だから、あなたは間違った教室に行き着きます。 これは、正しいキャンパスディレクトリを取得するまで続きます。

DNSスプーフィングも同じように機能します。 ハッカーは誤ったデータをキャッシュに入力するため、DNSクエリは誤った応答を返し、間違ったWebサイトを入力することになります。 この攻撃は、欺瞞的なサイバー脅威にさらされます。

パスワードの解読

パスワードの解読は、ハッカーがログイン資格情報を取得するために使用する方法です。 ブルートフォース攻撃は、パスワードクラッキング手法でもあります。

この場合、すべてのパスワードは鍵導出関数(KDF)を使用して保存する必要があります。 プレーンテキストとして保存されている場合、データベースをハッキングする攻撃者はすべてのアカウント情報を取得します。 彼らは、フィッシング、マルウェア、レインボー攻撃、推測、辞書検索など、さまざまな手法を使用してパスワードを解読します。

ハッカーは誰ですか?

ハッカーとは、問題を解決したり問題を引き起こしたりするためのネットワーキング、プログラミング、コンピューター、およびその他のスキルを持っている人のことです。

彼らはコンピューターシステムに侵入してマルウェアをインストールし、データを破壊し、情報を盗み、デバイスを破壊します。

これは、すべてのハッカーが悪意のある人物であることを意味するものではありません。 それらは良いことも悪いこともあります。

場合によっては、ハッキングは、システムとデータまたは国を保護するために、正当な人物による法的手続きとして使用されます。

ただし、最大のハッカーは、技術的なスキルを使用して、情報を盗んだり公開したり、身代金を要求したり、業界でのイメージを破壊したりすることで、組織や個人に危害を加えます。

ハッカーは組織のセキュリティの壁を破り、電話、IoTデバイス、コンピューティングシステム全体、ネットワーク、タブレット、およびコンピューターへの不正アクセスを取得します。 ネットワークまたはシステムの弱点を利用して、攻撃を開始します。 これらの弱点には、技術的および社会的の2つのタイプがあります。

さまざまな種類のハッカー

あなたはハッキングとは何か、そしてその種類を知っています。

しかし、このすべてのハッキングの背後にいるのは誰であり、どのようにしてそれらを識別して区別することができますか?

すべてのハッカーは犯罪者ではないので、さまざまな種類のハッカーを理解し、それらを区別しましょう。

ホワイトハットハッカー

ホワイトハットハッカーは、ネットワークとシステムの脆弱性を見つけるための技術的知識を持っている認定ハッカーです。 彼らは、システムをハッキングしてセキュリティの脆弱性をチェックし、犯罪者のハッカーから保護され続ける権利を持っています。

これらは、セキュリティシステムの抜け穴や弱点を修正し、データ侵害やさまざまな種類の外部および内部攻撃から組織を保護します。

ブラックハットハッカー

ブラックハットハッカーはホワイトハットハッカーと同じスキルを持っていますが、間違った目的で使用しています。 彼らはサイバー犯罪者と呼ばれ、犯罪的または悪意を持ってシステムに侵入します。

ブラックハットハッカーは、攻撃の可能性を実行するための高度なスキルセットを持っています。 彼らはセキュリティの脆弱性と抜け穴を探して攻撃を実行し、金銭と評判の面で組織に深刻な損害を与えます。

グレイハットハッカー

グレイハットハッカーは、システムやネットワークをハッキングする簡単な方法を見つけるセキュリティの専門家です。 彼らはブラックハットハッカーとホワイトハットハッカーの間にいます。

どのように?

彼らは、ウェブサイトの所有者が脆弱性を知るのを助けるか、情報を盗むためにこれらの活動に従事します。 彼らの活動に応じて、それらは分類されます。 一部の灰色の帽子のハッカーは、楽しむためにハッキングを実行します。 彼らには許可はありませんが、スキルの使い方を選択します。

スクリプトキディ

スクリプトキディは、ハッキングの分野で高度なスキルを持っていないため、アマチュアハッカーとしても知られています。 彼らは経験豊富なハッカーのスクリプトに従って、システムやネットワークをハッキングします。

一般に、スクリプトキディは、経験豊富なハッカーから注意を引くためだけにこれらのアクティビティを実行します。 彼らはプロセスの完全な知識を持っていませんが、IPアドレスを過剰なトラフィックで溢れさせるのに十分です。

たとえば、スクリプトキディは、ブラックフライデーの買い物中にハッキングする可能性があります。

ハクティビスト

ハクティビストは、テロリスト、小児性愛者、麻薬の売人、宗教団体などを標的とするハクティビズム活動を行う人々のグループです。

ハクティビストは、政治的目的を支援するために特定の活動を行います。 彼らは、組織全体、または彼らが彼らの慣行や見解と一致していないと感じる特定の業界を対象としています。

悪意のあるインサイダー/内部告発者ハッカー

悪意のある内部関係者とは、組織のネットワーク、データ、またはシステムにアクセスできる、請負業者、元従業員、パートナーなどの個人です。 彼は意図的にデータアクセス制限を不正に悪用し、超過しています。

データへのアクセスを許可し、計画された方法でハッキングを実行するためのすべてのパスを非常に明確に知っているため、検出が困難です。 悪意のある内部関係者が原因で、クラウドのセキュリティも危険にさらされています。

グリーンハットハッカー

グリーンハットハッカーは、ハッキングの分野での初心者、またはあなたが言うことができる、経験の浅いハッカーです。 彼らは、Webのセキュリティメカニズムと内部動作に精通していません。

グリーンハットハッカーは経験が不足していますが、ランクリストに上がるためのテクニックを学ぶことへの深い渇望を持っています。 彼らは必ずしも脅威となるわけではありませんが、設計の実践中に害を及ぼす可能性があります。

時々、彼らは結果を知らないので危険です。 これらは、解決が困難な最悪のケースを引き起こす可能性があります。

ブルーハットハッカー

ブルーハットハッカーは、組織のネットワークやシステムを標的にして何かを盗むことはないため、他のハッカーとは異なります。 彼らは、組織に個人的な復讐をするためにコンピュータシステムをハッキングする復讐を求める人です。

彼らはさまざまなアカウントや電子メールにアクセスするための技術を使用しています。 情報を入手すると、不適切なメッセージなどを送信してプロファイルを悪用し始めます。元従業員が企業のサーバーをハッキングして機密データなどの情報を盗み出し、すべての情報を一般に公開して評判を傷つけることがあります。

RedHatHackers州/国が後援するハッカー

Red Hatハッカーは、White Hatハッカーと多少似ていますが、ハッキング操作を実行することは許可されていません。 レッドハットハッカーはすべてを行い、ブラックハットハッカーや他のハッカーを阻止するためにあらゆる措置を講じます。

彼らは違法なハッカーとの戦いを開始し、サーバーとリソースをダウンさせることが知られています。

時々彼らはハッキングを計画するために違法な方法を選びます。 つまり、Red Hatハッカーは、間違った道をたどることによって正しいことをします。 彼らは通常、ひどい人のシステムに感染し、DDoS攻撃を開始し、ツールを使用して悪意のあるハッカーのシステムにアクセスし、それを破壊します。

エリートハッカー

エリートハッカーは、ハッキングの分野で最も熟練したハッカーです。 彼らは、ホワイトハットハッカーまたはブラックハットハッカーのいずれかとして自分の道を選びます。 彼らは非常に熟練しているので、システムに侵入して情報を収集することは彼らにとって非常に仕事です。

エリートハッカーは、システムについてのスキルと理解から、独自のエクスプロイトを作成します。 彼らはしばしば、ハッキングのためのすべてのツールを持っている彼らのニーズに応じて彼ら自身で作られたLinuxディストリビューションを使用します。

それがWindowsオペレーティングシステム、Unix、Mac、またはLinuxオペレーティングシステムであるかどうかにかかわらず、エリートハッカーはあらゆる範囲の専門家です。

サイバーテロリスト

サイバーテロリストは、政府の活動、輸送、エネルギーなどのすべての主要なインフラストラクチャをシャットダウンすることによって人口を標的にします。間接的な手段で人口を傷つけるサイバー攻撃は、サイバーテロとして知られています。

彼らは脅迫や脅迫を通じて思想的または政治的利益を達成したいと考えています。 経験豊富なサイバーテロリストは、彼らのスキルを活用して政府システムに大規模な破壊を引き起こす可能性があります。 彼らはさらなる攻撃のためにテロメッセージを残すかもしれません。

結論

さまざまなハッキングやハッカーについて知ることで、現在のサイバーセキュリティのリスクについて知ることができます。 また、ハッカーは悪意のある人物ではないため、ハッカーを区別するのにも役立ちます。 したがって、適切なタイミングで適切なセキュリティ対策を講じて、攻撃を防ぎ、リスクを最小限に抑えることができます。