10+ Jenis Peretasan dan Peretas Umum di Keamanan Siber

Diterbitkan: 2022-03-23Kemajuan teknologi baru-baru ini telah membawa inovasi luar biasa untuk memenuhi kebutuhan bisnis dan pengguna modern.

Teknologi, alat, serta produk dan layanan berbasis internet telah mengubah cara kita dulu bekerja dan hidup. Mereka telah menyederhanakan hidup kita dan meningkatkan kenyamanan dalam semua aspek, baik bisnis maupun kehidupan pribadi.

Namun, teknologi juga menghadirkan banyak kekhawatiran dan risiko keamanan siber yang dapat menghancurkan kedua bidang kehidupan kita.

Bisnis telah menderita kerugian jutaan seiring dengan kepercayaan pelanggan dan reputasi industri. Demikian pula, individu telah berada di bawah teror karena kejahatan dan ancaman sebagai akibat dari data pribadi yang terbuka.

Peretas dan metode peretasan mereka berkembang karena mereka juga profesional yang terampil. Beberapa menggunakan keahlian mereka untuk melakukan kejahatan, sedangkan beberapa disewa oleh organisasi untuk memerangi peretas jahat.

Dan jika Anda ingin melindungi diri dan bisnis Anda dari peretasan dan peretas, penting untuk mengetahui apa yang terjadi di industri keamanan siber dan jenis peretasan dan peretas.

Artikel ini akan mengenal berbagai jenis peretasan dan peretas untuk membedakannya dan menerapkan langkah-langkah keamanan yang benar agar tetap berada di sisi yang lebih aman.

Apa Itu Retas?

Peretasan adalah tindakan yang dilakukan oleh individu atau peretas untuk membahayakan keamanan organisasi dengan mendapatkan akses ke data, jaringan, sistem, dan aplikasi, serta melakukan serangan. Penyalahgunaan perangkat dan sistem menghancurkan bisnis dalam hal keuangan dan reputasi.

Peretasan berasal dari sistem yang digunakan oleh peretas yang memiliki keterampilan pengkodean dan perangkat lunak dan perangkat keras komputer tingkat lanjut.

Dalam peretasan modern, peretas menggunakan metode tersembunyi yang dirancang untuk mengabaikan tim TI dan tim perangkat lunak keamanan siber untuk melakukan serangan. Mereka dapat mengelabui pengguna untuk membuka tautan dan lampiran berbahaya, yang selanjutnya menghasilkan pengungkapan informasi sensitif.

Contoh peretasan dapat menyebarkan virus dan kode berbahaya, serangan man-in-the-middle, DDoS, DoS, phishing, ransomware, dll.

Berbagai Jenis Peretasan

Berikut adalah berbagai jenis peretasan:

Pengelabuan

Phishing adalah upaya yang dilakukan oleh penjahat dunia maya untuk mencuri identitas dan uang Anda melalui email. Peretas membuat Anda menyerahkan informasi pribadi Anda, termasuk kredensial bank, kata sandi, detail kartu, dll.

Penyerang mengirim email ke seseorang menggunakan kata-kata rumit yang tampak sangat nyata. Mereka bertindak seperti orang yang dapat Anda percaya, seperti pewawancara, manajer bank, rekanan layanan, dan banyak lagi. Ini menggabungkan dengan serangan lain seperti injeksi kode, serangan jaringan, dan malware untuk memungkinkan peretasan.

Ada berbagai jenis serangan phishing, seperti email phishing, spear phishing, whaling, smishing, vishing, dan angler phishing.

DoS dan DDoS

Serangan Denial of Service (DoS) berfokus pada jaringan atau mesin untuk mematikannya dan membuatnya tidak dapat diakses oleh pengguna akhir.

Di sini, penyerang siber mengganggu fungsionalitas perangkat dengan membanjiri jaringan atau mesin dengan permintaan tak terbatas sehingga lalu lintas normal tidak dapat mengaksesnya.

DoS terdiri dari dua jenis:

Serangan Buffer Overflow: Serangan ini menargetkan waktu CPU, ruang hard disk, dan memori dan menghabiskan semuanya untuk membuat sistem crash dan memengaruhi perilaku server.

Serangan banjir: Serangan ini menargetkan server dengan jumlah paket data yang banjir. Penyerang memenuhi kapasitas server, menghasilkan DoS. Agar serangan banjir DoS berhasil, penyerang harus memiliki bandwidth lebih dari mesin yang ditargetkan.

Dalam serangan DDoS, banjir lalu lintas berasal dari berbagai sumber. Serangan ini lebih kritis daripada DoS karena Anda tidak dapat menutup berbagai sumber sekaligus.

Umpan dan Switch

Bait and Switch adalah teknik yang digunakan oleh penipu untuk mencuri data pribadi dan kredensial login melalui iklan dan jalan tepercaya. Mereka menipu pengguna untuk mengunjungi situs jahat dan mengambil semua detail di bawah hidung pengguna.

Serangan ini terutama terbentuk dari ruang iklan yang dijual oleh situs web. Setelah penyerang membeli ruang iklan, mereka segera mengganti iklan dengan tautan berbahaya, yang mengakibatkan penguncian browser dan sistem kompromi.

Pemasaran konten berbasis internet adalah saluran utama serangan di mana pengguna ditipu untuk membuka tautan, yang kemudian ternyata berbahaya.

Pencurian Kue

Pencurian cookie adalah taktik pembajakan di mana penyerang mendapatkan akses ke informasi pengguna. Di sini, pihak ketiga menyalin data sesi yang tidak aman dan menggunakannya untuk menyamar sebagai pengguna. Biasanya terjadi ketika pengguna mengunjungi situs tepercaya melalui Wi-Fi publik atau jaringan yang tidak terlindungi.

Setelah ini terjadi, penyerang dapat menggunakan informasi atau akun untuk mengirim pesan palsu, mentransfer uang, atau melakukan hal jahat lainnya.

Ini dapat dicegah jika pengguna menggunakan koneksi SSL untuk masuk dan menghindari penggunaan jaringan yang tidak terlindungi untuk mengakses situs.

Virus, Trojan, Malware

Virus adalah program komputer yang terhubung ke komputer lain atau program perangkat lunak untuk merusak sistem. Peretas memasukkan kode ke dalam program dan menunggu hingga seseorang menjalankan program. Dengan cara ini, mereka menginfeksi program lain di komputer.

Sebuah trojan mengeksekusi program yang mengatakan itu tidak berbahaya dan berguna. Pada kenyataannya, ia melakukan hal-hal jahat seperti Kuda Troya yang digunakan oleh orang Yunani untuk menyerang musuh di malam hari.

Alih-alih menargetkan sistem perangkat lunak, Trojan menargetkan pemasangan malware lain di sistem, sehingga menipu pengguna.

Worm adalah malware yang mirip dengan virus. Itu mengeksekusi muatan berbahaya dan mereplikasi diri pada sistem komputer. Perbedaannya hanya pada teknik penyebarannya. Sebuah virus menginginkan program host, tetapi worm hidup dalam program independennya sendiri. Mereka terkadang menyebar dengan sendirinya, tanpa campur tangan manusia.

Selanjutnya, ada berbagai ancaman berbahaya lainnya, seperti ransomware, adware, spyware, rootkit, bot, dan banyak lagi.

Serangan Pembajakan Klik

ClickJacking, yang dikenal sebagai serangan ganti rugi UI, menargetkan pengguna melalui beberapa lapisan buram atau transparan untuk mengelabui mereka. Setelah pengguna mengklik tombol atau tautan tanpa mengetahui bahwa mereka mengklik yang salah, mereka kehilangan informasi mereka ke tangan yang salah.

Misalkan Anda mengunjungi situs web dan menggulir untuk memeriksa halaman. Tiba-tiba, ketika Anda mengeklik beberapa tautan, Anda mungkin melihat beberapa iklan lain yang memungkinkan Anda mengeklik tautan itu. Dengan demikian, penyerang mengarahkan Anda ke halaman lain. Beginilah cara kerja penyerang ClickJacking.

Misalnya, ketika Anda mengunjungi situs web www.wyz.com dan melihat stylesheet atau kotak teks di halaman, Anda akan mendapatkan penawaran gratis dan penawaran lain yang sesuai yang menarik Anda untuk membuka tautan. Dengan cara ini, Anda kehilangan kredensial login dan informasi pribadi Anda.

WAP palsu

Wireless Access Point (WAP) adalah teknik yang digunakan untuk menghubungkan banyak pengguna sekaligus melalui saluran publik. WAP palsu berarti melakukan hal yang sama dengan memalsukan teknik.

Di sini, peretas biasanya memilih tempat umum yang memiliki Wi-Fi gratis, seperti bandara, pusat perbelanjaan, dan kedai kopi lokal.

Terkadang mereka mengatur Wi-Fi untuk pengguna yang memungkinkan akses gratis dan bermain seperti ninja. Dalam hal ini, Anda dengan bebas memberikan semua informasi Anda saat masuk ke akun Wi-Fi dan situs web populer lainnya. Dengan cara ini, mereka juga meretas akun Facebook, Instagram, Twitter, dan akun lainnya.

pencatat kunci

Keylogger, juga disebut keyboard capture atau keystroke logger adalah teknik yang digunakan untuk merekam setiap penekanan tombol pada perangkat atau komputer. Ini juga memiliki perangkat lunak yang dapat Anda gunakan di ponsel cerdas Anda.

Peretas sering menggunakan keylogger untuk mencuri kredensial login, data perusahaan yang sensitif, dan banyak lagi. Ini sebenarnya perangkat lunak yang merekam setiap aktivitas, termasuk klik mouse. Anda juga menemukan keyloggers perangkat keras di mana ada perangkat yang disisipkan di antara CPU dan keyboard yang menyediakan banyak fitur untuk menangkap catatan.

Peretas menggunakan teknik ini untuk mengakses nomor akun, kode pin, id email, kata sandi, dan rahasia lainnya.

menguping

Menguping adalah ancaman keamanan lama di mana penyerang dengan hati-hati mendengarkan komunikasi jaringan untuk mendapatkan informasi pribadi, seperti pembaruan perutean, data aplikasi, nomor identifikasi simpul, dan banyak lagi.

Peretas menggunakan data untuk mengkompromikan node dalam mengganggu perutean, menurunkan kinerja aplikasi, dan jaringan. Vektornya termasuk email, jaringan seluler, dan saluran telepon.

Serangan Lubang Air

Lubang air adalah serangan komputer di mana peretas mengamati atau menebak situs web yang sering digunakan oleh organisasi atau individu. Penyerang kemudian menginfeksi situs web tersebut melalui malware, dan dengan demikian, beberapa anggota juga terinfeksi dari serangan ini.

Teknik ini lebih sulit dideteksi karena peretas mencari alamat IP tertentu untuk menyerang dan mendapatkan informasi spesifik. Tujuannya adalah untuk menargetkan sistem pengguna dan mendapatkan akses ke situs web pada target.

Injeksi SQL

Injeksi SQL (SQLi) adalah serangan di mana penyerang menggunakan kode berbahaya untuk manipulasi basis data. Dengan cara ini, mereka mengakses informasi yang disimpan dengan aman di database organisasi. Mereka mengganggu kueri aplikasi untuk melihat data, termasuk data pengguna, data bisnis, dan lainnya.

Setelah mereka memiliki akses, mereka dapat menghapus data atau memodifikasinya, menyebabkan perubahan pada perilaku aplikasi. Dalam beberapa kasus, peretas memperoleh hak administratif, yang sangat merugikan organisasi.

SQLi menargetkan aplikasi web atau situs web yang menggunakan database SQL seperti Oracle, SQL Server, MySQL, dan lainnya. Ini adalah serangan tertua dan paling berbahaya, yang pernah berhasil, memungkinkan peretas mengakses rahasia dagang, data pribadi, dan kekayaan intelektual suatu perusahaan.

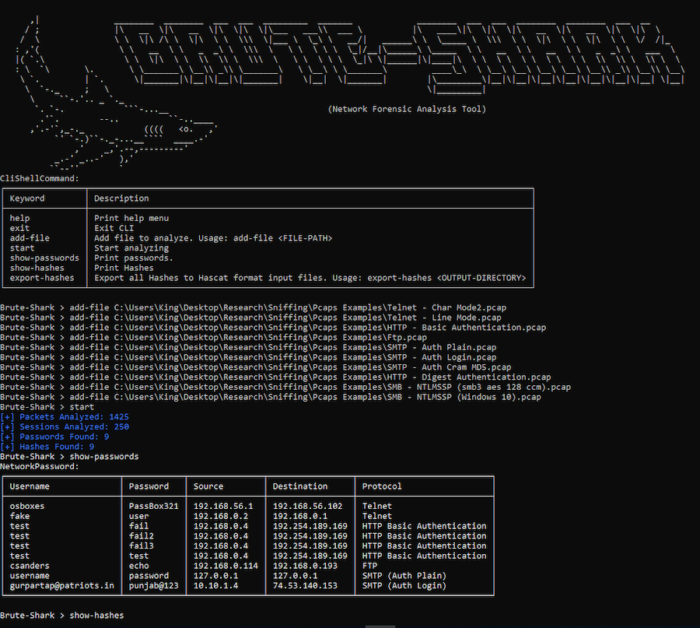

Serangan Brute Force

Serangan brute force adalah cara mudah untuk meretas yang berfokus pada metode coba-coba untuk memecahkan kata sandi, kunci enkripsi, kredensial login, dan banyak lagi. Penyerang bekerja melalui semua kemungkinan kasus untuk mendapatkan yang benar.

Di sini, brute force berarti peretas menggunakan upaya paksa untuk memaksa jalur mereka ke akun pribadi. Ini adalah metode serangan lama tetapi masih populer dan efektif di kalangan peretas. Peretas mendapatkan keuntungan dari iklan, mencuri data pribadi, menyebarkan malware, membajak sistem Anda untuk aktivitas jahat, merusak reputasi situs web, dan banyak lagi.

Ada berbagai jenis kekerasan yang digunakan penyerang untuk mendapatkan akses. Beberapa adalah serangan brute force sederhana, serangan kamus, serangan brute force hybrid, serangan brute force terbalik, dan isian kredensial.

DNS Spoofing (Keracunan Cache DNS)

Dalam hal ini, catatan DNS alternatif digunakan oleh penyerang untuk mengarahkan lalu lintas ke situs jahat.

Misalnya, Anda baru masuk perguruan tinggi, dan senior Anda mengubah nomor kelas. Jadi, Anda berakhir di kelas yang salah. Ini terus terjadi sampai Anda mendapatkan direktori kampus yang benar.

Spoofing DNS bekerja dengan cara yang sama. Peretas memasukkan data palsu ke dalam cache sehingga permintaan DNS memberi Anda respons yang salah, yang mengakibatkan masuk ke situs web yang salah. Serangan ini berada di bawah ancaman cyber yang menipu.

Memecahkan Kata Sandi

Meretas kata sandi adalah cara yang digunakan peretas untuk mendapatkan kredensial masuk. Serangan brute force juga merupakan teknik cracking password.

Dalam hal ini, semua kata sandi harus disimpan dengan Key Derivation Function (KDF). Jika disimpan sebagai plaintext, penyerang yang meretas database mendapatkan semua informasi akun. Mereka menggunakan berbagai teknik untuk memecahkan kata sandi, seperti phishing, malware, serangan pelangi, menebak, pencarian kamus, dan banyak lagi.

Siapa Seorang Hacker?

Seorang hacker adalah orang yang memiliki jaringan, pemrograman, komputer, dan keterampilan lain untuk memecahkan masalah atau menyebabkan masalah.

Mereka membobol sistem komputer untuk menginstal malware, menghancurkan data, mencuri informasi, mengganggu perangkat, dan banyak lagi.

Ini tidak berarti bahwa semua peretas adalah aktor yang buruk. Mereka bisa menjadi baik dan buruk.

Dalam beberapa kasus, peretasan digunakan sebagai prosedur hukum oleh figur yang sah untuk mengamankan sistem dan data atau negara mereka.

Namun, peretas maksimum menggunakan keterampilan teknis mereka untuk merugikan organisasi dan individu dengan mencuri atau mengungkap informasi mereka, meminta tebusan, menghancurkan citra mereka di industri, dan sebagainya.

Peretas mendobrak tembok keamanan organisasi untuk mendapatkan akses tidak sah ke telepon, perangkat IoT, seluruh sistem komputasi, jaringan, tablet, dan komputer. Mereka memanfaatkan kelemahan jaringan atau sistem untuk masuk dan melancarkan serangan. Kelemahan ini ada dua jenis – teknis dan sosial.

Berbagai Jenis Peretas

Anda pasti tahu apa itu hacking dan jenis-jenisnya.

Tapi siapa di balik semua peretasan ini, dan bagaimana Anda bisa mengidentifikasi dan membedakannya?

Karena semua peretas bukanlah penjahat, mari kita pahami berbagai jenis peretas dan bedakan di antara mereka.

Peretas Topi Putih

Peretas White Hat adalah peretas resmi yang memiliki pengetahuan teknis untuk menemukan kerentanan dalam jaringan dan sistem. Mereka memiliki hak untuk meretas sistem untuk memeriksa kerentanan keamanan agar tetap terlindungi dari peretas kriminal.

Mereka memperbaiki celah dan kelemahan dalam sistem keamanan dan melindungi organisasi dari pelanggaran data dan berbagai jenis serangan eksternal dan internal.

Peretas Topi Hitam

Peretas topi hitam memiliki keterampilan yang sama dengan peretas topi putih tetapi menggunakannya untuk tujuan yang salah. Mereka disebut penjahat dunia maya yang membobol sistem dengan niat kriminal atau jahat.

Peretas topi hitam memiliki keahlian tingkat lanjut untuk melakukan kemungkinan serangan. Mereka mencari kerentanan keamanan dan celah untuk melakukan serangan yang menyebabkan kerusakan parah pada organisasi dalam hal uang dan reputasi.

Peretas Topi Abu-abu

Peretas topi abu-abu kembali menjadi pakar keamanan yang menemukan cara mudah untuk meretas sistem dan jaringan. Mereka datang antara peretas topi hitam dan peretas topi putih.

Bagaimana?

Mereka terlibat dalam aktivitas ini baik untuk membantu pemilik situs web mengetahui kerentanan atau mencuri informasi. Menurut aktivitasnya, mereka dikategorikan. Beberapa peretas topi abu-abu melakukan peretasan untuk kesenangan mereka. Mereka tidak memiliki otorisasi apa pun, tetapi mereka memilih cara menggunakan keterampilan mereka.

Script Kiddies

Script kiddies juga dikenal sebagai peretas amatir karena mereka tidak memiliki keterampilan tingkat lanjut di bidang peretasan. Mereka mengikuti skrip peretas berpengalaman untuk meretas sistem dan jaringan.

Umumnya script kiddies melakukan aktivitas ini hanya untuk mendapatkan perhatian dari hacker berpengalaman. Mereka tidak memiliki seluruh pengetahuan tentang proses tetapi cukup untuk membanjiri alamat IP dengan lalu lintas yang berlebihan.

Misalnya, script kiddies dapat meretas selama transaksi belanja Black Friday.

Hacktivist

Hacktivists adalah sekelompok orang yang melakukan aktivitas hacktivism untuk menargetkan teroris, pedofil, pengedar narkoba, organisasi keagamaan, dan banyak lagi.

Hacktivists melakukan aktivitas tertentu untuk mendukung tujuan politik. Mereka menargetkan seluruh organisasi, atau industri tertentu yang mereka rasa tidak selaras dengan praktik dan pandangan mereka.

Peretas Orang Dalam yang Berbahaya/Whistle-Blower

Orang dalam yang jahat adalah individu, seperti kontraktor, mantan karyawan, mitra, dll., yang memiliki akses ke jaringan, data, atau sistem organisasi. Dia sengaja menyalahgunakan dan melampaui batas akses data mereka secara tidak sah.

Mereka lebih sulit dideteksi karena mereka memiliki akses resmi ke data dan mengetahui semua jalur dengan sangat jelas untuk mengeksekusi peretasan dengan cara yang direncanakan. Keamanan cloud juga terganggu karena orang dalam yang jahat.

Peretas Topi Hijau

Peretas topi hijau adalah pemula, atau bisa dibilang, mereka yang tidak berpengalaman di bidang peretasan. Mereka tidak akrab dengan mekanisme keamanan dan cara kerja web.

Peretas topi hijau tidak memiliki pengalaman, tetapi mereka sangat ingin mempelajari teknik untuk naik dalam daftar peringkat. Mereka tidak selalu merupakan aktor ancaman tetapi dapat menyebabkan kerugian saat mempraktikkan desain mereka.

Terkadang, mereka berbahaya karena mereka tidak tahu hasilnya. Ini dapat menyebabkan kasus terburuk yang sulit untuk diselesaikan.

Peretas Topi Biru

Peretas topi biru berbeda dari peretas lain karena mereka tidak menargetkan jaringan dan sistem organisasi untuk mencuri sesuatu. Mereka adalah pencari balas dendam yang meretas sistem komputer untuk membalas dendam pribadi pada sebuah organisasi.

Mereka menggunakan teknik untuk mendapatkan akses ke berbagai akun atau email. Begitu mereka memiliki informasi, mereka mulai mengeksploitasi profil dengan mengirimkan pesan yang tidak pantas, dll. Terkadang, mantan karyawan meretas server perusahaan untuk mencuri informasi seperti data rahasia dan melepaskan semua informasi tersebut ke publik untuk merusak reputasi.

Peretas Red Hat Peretas yang Disponsori Negara/Bangsa

Peretas topi merah agak sama dengan peretas topi putih, tetapi mereka tidak berwenang untuk melakukan operasi peretasan. Peretas topi merah melakukan segalanya dan mengambil setiap langkah untuk menghentikan peretas topi hitam atau peretas lainnya.

Mereka dikenal melancarkan perang melawan peretas ilegal dan menjatuhkan server dan sumber daya mereka.

Terkadang mereka memilih cara ilegal untuk merencanakan peretasan. Singkatnya, peretas topi merah melakukan hal yang benar dengan mengikuti jalan yang salah. Mereka biasanya menginfeksi sistem orang jahat, meluncurkan serangan DDoS, dan menggunakan alat untuk mengakses sistem peretas jahat untuk menghancurkannya.

Peretas Elit

Peretas elit adalah peretas paling terampil di bidang peretasan. Mereka memilih jalan mereka sebagai peretas topi putih atau peretas topi hitam. Menerobos sistem dan mengumpulkan informasi adalah tugas yang sangat berat bagi mereka karena mereka sangat terampil.

Peretas elit menulis eksploitasi mereka sendiri dari keterampilan dan pemahaman yang mereka miliki tentang sistem. Mereka sering menggunakan distribusi Linux yang dibuat sendiri sesuai dengan kebutuhan mereka di mana mereka memiliki semua alat untuk meretas.

Baik itu Sistem Operasi Windows, Unix, Mac, atau Sistem Operasi Linux, para peretas elit adalah ahli di segala bidang.

teroris dunia maya

Teroris dunia maya menargetkan penduduk dengan mematikan semua infrastruktur utama, seperti operasi pemerintah, transportasi, energi, dll. Setiap serangan dunia maya yang merugikan penduduk secara tidak langsung dikenal sebagai terorisme dunia maya.

Mereka ingin mencapai keuntungan ideologis atau politik melalui intimidasi atau ancaman. Teroris dunia maya yang berpengalaman dapat menyebabkan kehancuran besar-besaran pada sistem pemerintah yang memanfaatkan keterampilan mereka. Mereka mungkin meninggalkan pesan teror untuk serangan lebih lanjut.

Kesimpulan

Mengetahui tentang berbagai peretasan dan peretas akan memberi Anda informasi tentang risiko keamanan siber saat ini. Ini juga akan membantu Anda membedakan antara peretas karena mereka bukan aktor yang buruk. Dengan demikian, Anda dapat mengambil langkah-langkah keamanan yang sesuai pada waktu yang tepat untuk mencegah serangan dan meminimalkan risiko.