10+ распространенных типов взломов и хакеров в кибербезопасности

Опубликовано: 2022-03-23Недавние достижения в области технологий привели к огромным инновациям для удовлетворения потребностей современного бизнеса и пользователей.

Технологии, инструменты и интернет-продукты и услуги изменили то, как мы привыкли работать и жить. Они упростили нашу жизнь и повысили удобство во всех аспектах, будь то деловая или личная жизнь.

Тем не менее, технологии также представляют множество проблем и рисков для кибербезопасности, которые могут разрушить обе сферы нашей жизни.

Компании несут миллионы убытков вместе с доверием клиентов и репутацией в отрасли. Точно так же люди подвергались террору из-за преступлений и угроз в результате раскрытия личных данных.

Хакеры и их методы взлома развиваются, поскольку они также являются опытными профессионалами. Некоторые используют свои навыки для совершения преступлений, тогда как другие нанимаются организациями для борьбы с плохими хакерами.

И если вы хотите защитить себя и свой бизнес от взломов и хакеров, уместно знать о том, что происходит в индустрии кибербезопасности, а также о типах взломов и хакеров.

В этой статье мы познакомимся с различными типами взломов и хакеров, чтобы отличить их и принять правильные меры безопасности, чтобы оставаться в безопасности.

Что такое взлом?

Взлом — это действие, совершаемое отдельным лицом или хакерами с целью поставить под угрозу безопасность организации путем получения доступа к данным, сетям, системам и приложениям и проведения атак. Неправильное использование устройств и систем разрушает бизнес с точки зрения финансов и репутации.

Взлом происходит из системы, которую использует хакер, обладающий навыками кодирования и передовым компьютерным программным и аппаратным обеспечением.

В современных взломах хакеры используют скрытые методы, которые предназначены для того, чтобы ускользнуть от внимания ИТ-специалистов и групп разработчиков программного обеспечения для кибербезопасности для проведения атак. Они могут обманом заставить пользователей открывать вредоносные ссылки и вложения, что в дальнейшем приводит к раскрытию конфиденциальной информации.

Примерами взломов могут быть развертывание вирусов и вредоносного кода, атаки «человек посередине», DDoS, DoS, фишинг, программы-вымогатели и т. д.

Различные типы хаков

Вот различные типы хаков:

Фишинг

Фишинг — это попытка киберпреступников украсть ваши личные данные и деньги через электронную почту. Хакеры заставляют вас раскрыть вашу личную информацию, включая банковские реквизиты, пароли, данные карты и т. д.

Злоумышленник отправляет электронное письмо человеку, используя хитрые слова, которые кажутся очень реальными. Они ведут себя как человек, которому можно доверять, как интервьюер, менеджер банка, сотрудник службы поддержки и т. д. Он сочетается с другими атаками, такими как внедрение кода, сетевые атаки и вредоносные программы, чтобы сделать взлом возможным.

Существуют различные типы фишинговых атак, такие как фишинг по электронной почте, целевой фишинг, китобойный промысел, смишинг, вишинг и фишинг рыболова.

ДоС и ДДоС

Атака типа «отказ в обслуживании» (DoS) фокусируется на сети или компьютере, чтобы отключить его и сделать недоступным для конечных пользователей.

Здесь кибер-злоумышленники прерывают работу устройства, заваливая сеть или машину неограниченными запросами, чтобы обычный трафик не мог получить к ним доступ.

DoS бывает двух типов:

Атаки с переполнением буфера: эта атака нацелена на процессорное время, пространство на жестком диске и память и потребляет все это, чтобы привести к сбою системы и повлиять на поведение сервера.

Атаки Flood: Эта атака нацелена на серверы с большим количеством пакетов данных. Злоумышленник перенасыщает серверные мощности, что приводит к отказу в обслуживании. Чтобы атаки DoS-флуда были успешными, злоумышленник должен иметь большую пропускную способность, чем целевая машина.

При DDoS-атаке поток трафика поступает из разных источников. Эта атака более критична, чем DoS, так как вы не можете отключить несколько источников одновременно.

Приманка и переключатель

Bait and Switch — это метод, используемый мошенниками для кражи личных данных и учетных данных для входа в систему через доверенную рекламу и возможности. Они обманывают пользователей, заставляя их посещать вредоносные сайты, и держат все подробности под носом у пользователей.

Эти атаки в основном формируются из рекламных мест, продаваемых веб-сайтами. Как только злоумышленники приобретают рекламное место, они сразу же заменяют рекламу вредоносной ссылкой, что приводит к блокировке браузера и компрометации систем.

Контент-маркетинг в Интернете является основным каналом для атак, когда пользователей обманом заставляют открывать ссылки, которые впоследствии оказываются вредоносными.

Кража файлов cookie

Кража файлов cookie — это тактика захвата, при которой злоумышленник получает доступ к пользовательской информации. Здесь третья сторона копирует небезопасные данные сеанса и использует их, чтобы выдать себя за пользователя. Обычно это происходит, когда пользователь посещает надежные сайты через общедоступный Wi-Fi или незащищенную сеть.

Как только это произойдет, злоумышленник может использовать информацию или учетную запись для публикации ложных сообщений, перевода денег или других злонамеренных действий.

Этого можно избежать, если пользователь использует SSL-соединения для входа в систему и избегает использования незащищенных сетей для доступа к сайтам.

Вирус, Троян, Вредоносное ПО

Вирус — это компьютерная программа, которая подключается к другому компьютеру или программе для повреждения системы. Хакеры вставляют код в программу и ждут, пока кто-нибудь запустит программу. Таким образом они заражают другие программы на компьютере.

Троян запускает программу, которая утверждает, что она безобидна и полезна. На самом деле он совершает злонамеренные действия точно так же, как троянские кони использовались греками для нападения на врагов ночью.

Вместо того, чтобы нацеливаться на программную систему, троянец нацелен на установку других вредоносных программ в системе, что приводит к обману пользователей.

Червь — это такое же вредоносное ПО, как и вирус. Он выполняет вредоносную полезную нагрузку и самовоспроизводится в компьютерных системах. Отличие только в технике их нанесения. Вирусу нужна хост-программа, но червь живет в своей собственной независимой программе. Иногда они распространяются сами по себе, без вмешательства человека.

Кроме того, существует множество других вредоносных угроз, таких как программы-вымогатели, рекламное ПО, шпионское ПО, руткиты, боты и многое другое.

ClickJacking атаки

ClickJacking, известный как атака с исправлением пользовательского интерфейса, нацелен на пользователей через несколько непрозрачных или прозрачных слоев, чтобы обмануть их. Как только пользователь нажимает на кнопку или ссылку, не зная, что нажимает не на ту кнопку, он теряет свою информацию в чужих руках.

Предположим, вы посещаете веб-сайт и прокручиваете страницу, чтобы проверить ее. Внезапно, когда вы переходите по какой-либо ссылке, вы можете увидеть другие объявления, которые позволяют вам перейти по этой ссылке. Таким образом, злоумышленники направляют вас на другую страницу. Вот как работают злоумышленники ClickJacking.

Например, когда вы посещаете веб-сайт www.wyz.com и видите на странице таблицы стилей или текстовые поля, вы получаете бесплатные предложения и другие подходящие предложения, которые побуждают вас открыть ссылку. Таким образом, вы потеряете свои учетные данные для входа и личную информацию.

Поддельный WAP

Беспроводная точка доступа (WAP) — это метод, используемый для одновременного подключения множества пользователей через общедоступный канал. Поддельный WAP означает делать то же самое, подделывая технику.

Здесь хакер обычно выбирает общественное место, где есть бесплатный Wi-Fi, например, аэропорт, торговые центры и местные кофейни.

Иногда они устанавливают Wi-Fi для пользователей, разрешая свободный доступ и играя как ниндзя. В этом случае вы свободно предоставляете всю свою информацию при входе в учетную запись Wi-Fi и другие популярные веб-сайты. Таким образом они также взламывают ваши учетные записи Facebook, Instagram, Twitter и другие.

Кейлоггер

Кейлоггер, также называемый захватом клавиатуры или регистратором нажатий клавиш, — это метод, используемый для записи каждого нажатия клавиши на устройстве или компьютере. Он также имеет программное обеспечение, которое вы можете использовать на своих смартфонах.

Хакеры часто используют кейлоггер для кражи учетных данных для входа в систему, конфиденциальных корпоративных данных и многого другого. На самом деле это программное обеспечение, которое записывает каждое действие, включая щелчки мышью. Вы также найдете аппаратные кейлоггеры, в которых между процессором и клавиатурой вставлено устройство, которое предоставляет множество функций для захвата записей.

Хакеры используют эту технику для доступа к номерам ваших учетных записей, пин-кодам, идентификаторам электронной почты, паролям и другой конфиденциальной информации.

Подслушивание

Подслушивание — это старая угроза безопасности, при которой злоумышленник внимательно прослушивает сетевые сообщения, чтобы получить конфиденциальную информацию, такую как обновления маршрута, данные приложений, идентификационные номера узлов и многое другое.

Хакер использует данные для компрометации узлов, нарушения маршрутизации, снижения производительности приложений и сети. Его векторы включают электронную почту, сотовые сети и телефонные линии.

Водопойные атаки

Waterhole — это компьютерная атака, при которой хакер наблюдает или угадывает веб-сайты, которые часто использует организация или физическое лицо. Затем злоумышленники заражают эти веб-сайты с помощью вредоносных программ, и, таким образом, некоторые участники также заражаются в результате этой атаки.

Этот метод сложнее обнаружить, поскольку хакеры ищут определенный IP-адрес для атаки и получения конкретной информации. Цель состоит в том, чтобы нацелиться на систему пользователя и получить доступ к веб-сайтам на цели.

SQL-инъекция

SQL-инъекция (SQLi) — это атака, при которой злоумышленник использует вредоносный код для манипулирования базой данных. Таким образом, они получают доступ к информации, хранящейся в базе данных организации. Они мешают запросам приложений на просмотр данных, включая данные пользователей, бизнес-данные и т. д.

Получив доступ, они могут либо удалить данные, либо изменить их, что приведет к изменению поведения приложений. В некоторых случаях хакер получает административные права, что крайне вредно для организации.

SQLi предназначен для веб-приложений или веб-сайтов, которые используют базы данных SQL, такие как Oracle, SQL Server, MySQL и другие. Это самая старая и самая опасная атака, которая в случае успеха позволяет хакерам получить доступ к коммерческой тайне, личным данным и интеллектуальной собственности компании.

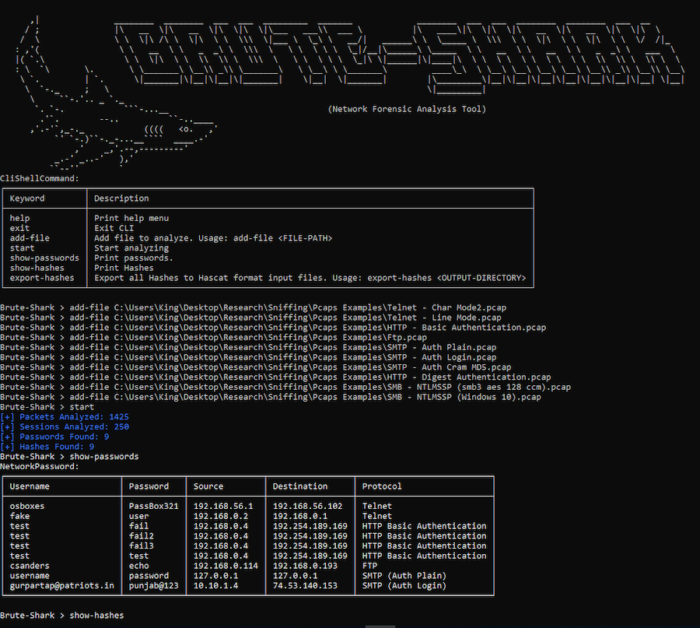

Атаки грубой силы

Атака грубой силой — это простой способ взлома, основанный на методах проб и ошибок для взлома паролей, ключей шифрования, учетных данных и многого другого. Злоумышленники прорабатывают все возможные случаи, чтобы выбрать правильный.

Здесь грубая сила означает, что хакеры используют силовые попытки взломать свой путь к личным учетным записям. Это старый метод атаки, но он до сих пор популярен и эффективен среди хакеров. Хакеры получают прибыль от рекламы, крадут личные данные, распространяют вредоносное ПО, взламывают вашу систему для злонамеренной деятельности, портят репутацию веб-сайта и многое другое.

Существуют различные виды грубой силы, которые злоумышленники используют для получения доступа. Некоторые из них представляют собой простые атаки методом грубой силы, атаки по словарю, гибридные атаки методом грубой силы, атаки с обратным методом грубой силы и заполнение учетных данных.

Спуфинг DNS (отравление кэша DNS)

При этом альтернативные записи DNS используются злоумышленником для перенаправления трафика на вредоносный сайт.

Например, вы новичок в колледже, и ваши старшеклассники меняют номера классов. Итак, вы попали не в тот класс. Это происходит до тех пор, пока вы не получите правильный каталог кампуса.

Спуфинг DNS работает таким же образом. Хакер вводит ложные данные в кеш, чтобы DNS-запросы давали вам неправильный ответ, что приводило к входу на неправильные веб-сайты. Эта атака подпадает под вводящую в заблуждение кибер-угрозу.

Взлом паролей

Взлом паролей — это способ, которым хакеры получают учетные данные для входа в систему. Атака полным перебором также является методом взлома пароля.

При этом все пароли должны храниться с помощью функции деривации ключей (KDF). Если он хранится в виде открытого текста, злоумышленник, взламывающий базу данных, получает всю информацию об учетной записи. Они используют различные методы для взлома паролей, такие как фишинг, вредоносное ПО, радужная атака, угадывание, поиск по словарю и многое другое.

Кто такой хакер?

Хакер — это человек, обладающий навыками работы в сети, программирования, работы с компьютером и другими навыками для решения проблем или создания проблем.

Они взламывают компьютерную систему, чтобы установить вредоносное ПО, уничтожить данные, украсть информацию, нарушить работу устройств и многое другое.

Это не означает, что все хакеры плохие актеры. Они могут быть как хорошими, так и плохими.

В некоторых случаях взлом используется в качестве законной процедуры законными лицами для защиты своих систем и данных или страны.

Тем не менее, хакеры максимально используют свои технические навыки, чтобы нанести вред организациям и отдельным лицам, крадя или раскрывая их информацию, требуя выкупа, разрушая их имидж в отрасли и так далее.

Хакеры взламывают стену безопасности организации, чтобы получить несанкционированный доступ к телефонам, устройствам IoT, целым вычислительным системам, сетям, планшетам и компьютерам. Они используют слабость сети или системы для проникновения и проведения атак. Эти слабости бывают двух типов – технические и социальные.

Различные типы хакеров

Вы знаете, что такое взлом и его виды.

Но кто стоит за всем этим взломом, и как их идентифицировать и различать?

Поскольку не все хакеры являются преступниками, давайте разберемся в различных типах хакеров и проведем различие между ними.

Белые хакеры

Белые хакеры — это авторизованные хакеры, обладающие техническими знаниями для поиска уязвимостей в сетях и системах. Они имеют право взламывать системы для проверки уязвимостей в системе безопасности, чтобы оставаться защищенными от хакеров-преступников.

Они устраняют лазейки и слабые места в системе безопасности и защищают организацию от утечек данных и различных типов внешних и внутренних атак.

Черные хакеры

Хакеры в черной шляпе обладают теми же навыками, что и хакеры в белой шляпе, но используют их не в тех целях. Их называют киберпреступниками, которые взламывают системы с преступными или злонамеренными намерениями.

Хакеры в черной шляпе обладают расширенными наборами навыков для проведения возможных атак. Они ищут уязвимости в системе безопасности и лазейки для проведения атак, чтобы нанести серьезный ущерб организации с точки зрения денег и репутации.

Хакеры серой шляпы

Серый хакер снова стал экспертом по безопасности, который находит простой способ взломать системы и сети. Они находятся между хакерами в черной шляпе и хакерами в белой шляпе.

Как?

Они участвуют в этих действиях либо для того, чтобы помочь владельцу веб-сайта узнать об уязвимостях, либо для кражи информации. В зависимости от их деятельности они классифицируются. Некоторые серые хакеры занимаются взломом для своего удовольствия. У них нет никаких полномочий, но они сами выбирают, как использовать свои навыки.

Сценарий детишек

Script kiddies также известны как хакеры-любители, поскольку у них нет передовых навыков в области взлома. Они следуют сценариям опытных хакеров для взлома систем и сетей.

Как правило, скрипт-кидди выполняют эти действия только для того, чтобы привлечь внимание опытных хакеров. У них нет полного знания процесса, но достаточно, чтобы залить IP-адрес чрезмерным трафиком.

Например, детишки со сценариями могут взламывать магазины во время распродаж в Черную пятницу.

Хактивист

Хактивисты — это группа людей, занимающихся хактивизмом против террористов, педофилов, наркоторговцев, религиозных организаций и т. д.

Хактивисты выполняют определенные действия для поддержки политических целей. Они нацелены на всю организацию или конкретную отрасль, которая, по их мнению, не соответствует их практике и взглядам.

Злонамеренный инсайдер/хакер-разоблачитель

Злонамеренный инсайдер — это физическое лицо, например подрядчик, бывший сотрудник, партнер и т. д., имеющее доступ к сети, данным или системе организации. Он намеренно злоупотребляет и незаконно превышает их лимиты доступа к данным.

Их труднее обнаружить, поскольку они имеют авторизованный доступ к данным и очень четко знают все пути для запланированного взлома. Облачная безопасность также скомпрометирована из-за злонамеренных инсайдеров.

Хакеры в зеленой шляпе

Хакеры в зеленой шляпе — это новички или, можно сказать, неопытные в области хакерства. Они не знакомы с механизмами безопасности и внутренней работой сети.

Хакерам в зеленой шляпе не хватает опыта, но они очень хотят изучить методы, чтобы подняться в рейтинге. Они не обязательно являются субъектами угрозы, но могут причинить вред, реализуя свой замысел.

Иногда они опасны, поскольку не знают результатов. Это может вызвать наихудший случай, который может быть трудно решить.

Хакеры в синей шляпе

Хакеры в синей шляпе отличаются от других хакеров тем, что они не нацелены на сеть и систему организации, чтобы что-то украсть. Это искатели мести, которые взламывают компьютерные системы, чтобы лично отомстить организации.

Они используют методы, чтобы получить доступ к различным учетным записям или электронной почте. Получив информацию, они начинают использовать профили, отправляя неприемлемые сообщения и т. д. Иногда бывшие сотрудники взламывают серверы компаний, чтобы украсть информацию, например конфиденциальные данные, и опубликовать всю информацию для общественности, чтобы нанести ущерб репутации.

Red Hat Hackers Хакеры, спонсируемые государством/нацией

Хакеры в красной шляпе в чем-то похожи на хакеров в белой шляпе, но они не уполномочены выполнять хакерские операции. Хакеры в красной шляпе делают все и делают все возможное, чтобы остановить хакеров в черной шляпе или других хакеров.

Известно, что они развязывают войну против нелегальных хакеров и выводят из строя их серверы и ресурсы.

Иногда они выбирают незаконный способ планирования взлома. Короче говоря, хакеры из красной шляпы поступают правильно, идя по неверному пути. Обычно они заражают системы злоумышленников, запускают DDoS-атаки и используют инструменты для доступа к системе злоумышленников, чтобы снести ее.

Элитные хакеры

Элитные хакеры — это самые опытные хакеры в области взлома. Они выбирают свой путь либо в качестве хакера в белой шляпе, либо в качестве хакера в черной шляпе. Взлом систем и сбор информации для них очень сложная задача, поскольку они исключительно квалифицированы.

Элитные хакеры пишут свои собственные эксплойты, используя свои навыки и понимание систем. Они часто используют дистрибутивы Linux, сделанные ими самими под свои нужды, где у них есть все инструменты для взлома.

Будь то операционная система Windows, Unix, Mac или Linux, элитные хакеры являются экспертами во всех областях.

Кибер-террористы

Кибертеррористы нацелены на население, отключая все основные инфраструктуры, такие как правительственные операции, транспорт, энергетика и т. д. Любая кибератака, косвенно наносящая вред населению, известна как кибертерроризм.

Они хотят добиться идеологической или политической выгоды путем запугивания или угроз. Опытные кибертеррористы могут нанести массовый ущерб правительственным системам, используя свои навыки. Они могут оставить террористическое сообщение для дальнейших атак.

Вывод

Знание различных взломов и хакеров будет держать вас в курсе текущих рисков кибербезопасности. Это также поможет вам различать хакеров, поскольку они неплохие актеры. Таким образом, вы можете принять подходящие меры безопасности в нужное время, чтобы предотвратить атаки и минимизировать риски.