SAST против DAST: что лучше для тестирования безопасности приложений?

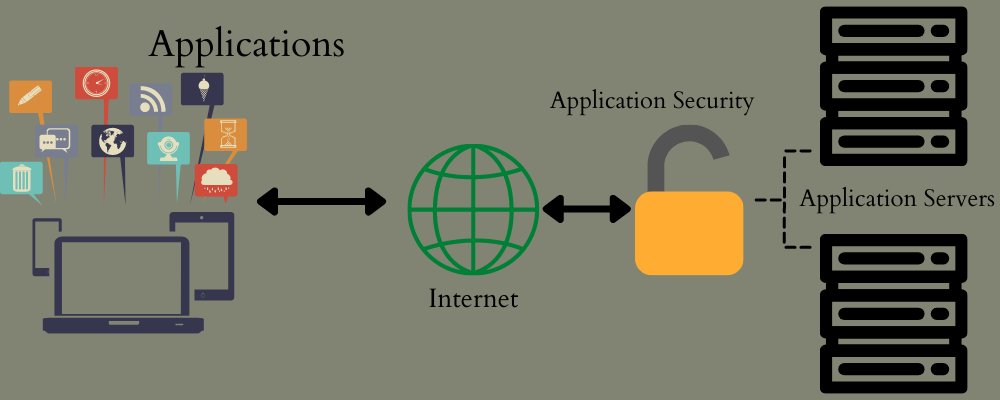

Опубликовано: 2022-02-10Тестирование безопасности приложений необходимо для того, чтобы убедиться, что ваше приложение не содержит уязвимостей и рисков, а также уменьшить поверхность атаки для предотвращения кибератак.

В отчете говорится, что в 2021 году предприятия каждую неделю подвергались кибератакам на 50% больше. Все виды бизнеса находятся под прицелом злоумышленников, в том числе образовательные учреждения, государственные организации, здравоохранение, поставщики программного обеспечения, финансы и многое другое.

Излишне говорить, что приложения широко используются практически во всех сферах, чтобы людям было проще и удобнее пользоваться продуктами и услугами, консультациями, развлечениями и т. д. И если вы создаете приложение, вы должны проверять его безопасность, начиная с кода. этап производства и развертывания.

SAST и DAST — два отличных способа тестирования безопасности приложений.

В то время как некоторые предпочитают SAST, другие предпочитают DAST, а некоторым также нравятся оба в сочетании.

Итак, на чьей вы стороне? Если вы не можете решить, позвольте мне помочь вам!

В этой статье мы проведем сравнение SAST и DAST, чтобы понять, что лучше для какого случая. Это поможет вам выбрать лучший на основе ваших требований к тестированию.

Итак, следите за обновлениями, чтобы узнать, кто победит в этой битве!

SAST против DAST: что это такое?

Если вы хотите понять разницу между SAST и DAST, важно прояснить некоторые основы. Итак, давайте узнаем, что такое SAST и DAST.

Что такое САСТ?

Статическое тестирование безопасности приложений (SAST) — это метод тестирования для обеспечения безопасности приложения путем статистического анализа его исходного кода для выявления всех источников уязвимости, включая слабые места и недостатки приложений, такие как SQL-инъекция.

SAST также известен как тестирование безопасности «белого ящика», когда внутренние части приложения тщательно анализируются для поиска уязвимостей. Это делается на ранних этапах разработки приложения на уровне кода до завершения сборки. Это также можно сделать после объединения компонентов приложения в тестовой среде. Кроме того, SAST используется для обеспечения качества приложений.

Кроме того, это выполняется с помощью инструментов SAST с упором на содержимое кода приложения. Эти инструменты сканируют исходный код приложения вместе со всеми его компонентами, чтобы найти потенциальные проблемы безопасности и уязвимости. Они также помогают сократить время простоя и риски компрометации данных.

Некоторые из отличных инструментов SAST, доступных на рынке:

- СонарКьюб

- Сник

Что такое ДАСТ?

Динамическое тестирование безопасности приложений (DAST) — это еще один метод тестирования, в котором используется метод черного ящика, предполагающий, что тестировщики не имеют доступа или знаний об исходном коде приложения или его внутренних функциях. Они тестируют приложение извне, используя доступные входы и выходы. Тест напоминает хакера, пытающегося получить доступ к приложению.

DAST предназначен для наблюдения за поведением приложения в отношении векторов атак и выявления уязвимостей, остающихся в приложении. Это делается в функционирующем приложении и требует, чтобы вы запускали приложение и взаимодействовали с ним для реализации некоторых методов и выполнения оценок.

Выполнение DAST помогает обнаружить все уязвимости безопасности в приложении во время выполнения после его развертывания. Таким образом, вы можете предотвратить утечку данных, уменьшив поверхность атаки, через которую настоящие хакеры могут провести кибератаку.

Более того, DAST можно выполнять как вручную, так и с помощью инструментов DAST для реализации метода взлома, такого как межсайтовый скриптинг, SQL-инъекция, вредоносное ПО и т. д. Инструменты DAST могут проверять проблемы с аутентификацией, конфигурацию сервера, неправильные конфигурации логики, риски третьих лиц, ненадежность шифрования и многое другое.

Вот некоторые из инструментов DAST, которые вы можете рассмотреть:

- Инвикти

- наверное+

SAST против DAST: как они работают

Как работает SAST?

Во-первых, вы должны выбрать инструмент SAST для реализации в системе сборки вашего приложения для выполнения тестирования. Таким образом, вы должны выбрать инструмент SAST на основе некоторых критериев, таких как:

- Язык программирования приложения

- Совместимость инструмента с текущей CI или любыми другими инструментами разработки

- Точность приложения в обнаружении проблем, включая количество ложных срабатываний

- Сколько типов уязвимостей может охватывать инструмент, а также возможность проверки по пользовательским критериям?

Итак, как только вы выбрали свой инструмент SAST, вы можете приступить к нему.

Инструменты SAST работают примерно так:

- Инструмент будет сканировать код в состоянии покоя, чтобы получить подробное представление об исходном коде, конфигурациях, среде, зависимостях, потоке данных и многом другом.

- Инструмент SAST будет проверять код приложения построчно и пошагово, сравнивая их с установленными рекомендациями. Он проверит ваш исходный код, чтобы обнаружить уязвимости и недостатки, такие как SQL-инъекции, переполнение буфера, проблемы XSS и другие проблемы.

- Следующим шагом в реализации SAST является анализ кода с помощью инструментов SAST с использованием набора правил и их настройка.

Таким образом, обнаружение проблем и анализ их последствий помогут вам спланировать, как исправить эти проблемы и повысить безопасность приложения.

Однако инструменты SAST могут давать ложные срабатывания, поэтому вы должны хорошо разбираться в программировании, безопасности и дизайне, чтобы обнаружить эти ложные срабатывания. Или вы можете внести некоторые изменения в свой код, чтобы предотвратить ложные срабатывания или уменьшить их количество.

Как работает ДАСТ?

Как и в случае с SAST, убедитесь, что вы выбрали хороший инструмент DAST, учитывая некоторые моменты:

- Уровень автоматизации инструмента DAST для планирования, запуска и автоматизации ручного сканирования

- Сколько типов уязвимостей может покрыть инструмент DAST?

- Совместим ли инструмент DAST с вашим текущим CI/CD и другими инструментами?

- Сколько настроек он предлагает, чтобы настроить его для конкретного теста?

Обычно инструменты DAST просты в использовании; но они делают много сложных вещей за кулисами, чтобы упростить тестирование.

- Инструменты DAST нацелены на сбор как можно большего количества данных о приложении. Они сканируют каждую страницу и извлекают входные данные, чтобы расширить поверхность атаки.

- Далее они начинают активно сканировать приложение. Инструмент DAST будет отправлять различные векторы атак на конечные точки, найденные ранее, для проверки на наличие уязвимостей, таких как XSS, SSRF, SQL-инъекции и т. д. Кроме того, многие инструменты DAST позволяют создавать собственные сценарии атак для проверки дополнительных проблем.

- После завершения этого шага инструмент отобразит результаты. Если он обнаруживает уязвимость, он немедленно предоставляет исчерпывающую информацию об уязвимости, ее типе, URL-адресе, серьезности, векторе атаки и помогает устранить проблемы.

Инструменты DAST отлично работают при обнаружении проблем с аутентификацией и конфигурацией, возникающих при входе в приложение. Они предоставляют тестируемому приложению определенные предопределенные входные данные для имитации атак. Затем инструмент сравнивает вывод с ожидаемым результатом, чтобы найти недостатки. DAST широко используется при тестировании безопасности веб-приложений.

SAST против DAST: зачем они вам нужны

SAST и DAST предлагают множество преимуществ командам разработчиков и тестировщиков. Давайте посмотрим на них.

Преимущества SAST

Обеспечивает безопасность на ранних стадиях разработки

SAST играет важную роль в обеспечении безопасности приложения на ранних стадиях его жизненного цикла. Это позволяет вам находить уязвимости в исходном коде на этапе кодирования или проектирования. А когда вы можете обнаружить проблемы на ранних стадиях, их становится легче исправить.

Однако, если вы не выполняете тесты заранее, чтобы найти проблемы, оставляя их для продолжения до конца разработки, в сборке может быть много встроенных ошибок и ошибок. Следовательно, становится не только проблематично их понимать и обрабатывать, но и отнимать много времени, что еще больше увеличивает сроки производства и развертывания.

Но выполнение SAST сэкономит вам время и деньги на исправлении уязвимостей. Кроме того, он может тестировать уязвимости как на стороне сервера, так и на стороне клиента. Все это помогает защитить ваше приложение и позволяет создать безопасную среду для приложения и быстро развернуть его.

Быстрее и точнее

Инструменты SAST тщательно сканируют ваше приложение и его исходный код быстрее, чем проверка кода вручную. Инструменты могут быстро и точно сканировать миллионы строк кода и обнаруживать в них основные проблемы. Кроме того, инструменты SAST постоянно контролируют ваш код на предмет безопасности, чтобы сохранить его целостность и функциональность, помогая вам быстро устранять проблемы.

Безопасное кодирование

Вы должны обеспечить безопасное кодирование для каждого приложения, будь то разработка кода для веб-сайтов, мобильных устройств, встроенных систем или компьютеров. Когда вы создаете надежный и безопасный код с самого начала, вы снижаете риск компрометации вашего приложения.

Причина в том, что злоумышленники могут легко нацеливаться на плохо закодированные приложения и выполнять вредоносные действия, такие как кража информации, паролей, захват учетных записей и многое другое. Это отрицательно сказывается на репутации вашей организации и доверии клиентов.

Использование SAST поможет вам обеспечить безопасное программирование с самого начала и даст ему прочную основу для процветания в течение всего жизненного цикла. Это также поможет вам обеспечить соблюдение требований. Кроме того, скрам-мастера могут использовать инструменты SAST, чтобы обеспечить внедрение более безопасного стандарта кодирования в своих командах.

Обнаружение уязвимостей высокого риска

Инструменты SAST могут обнаруживать уязвимости приложений с высоким риском, такие как внедрение SQL, которые могут повлиять на приложение на протяжении всего его жизненного цикла, и переполнения буфера, которые могут вывести приложение из строя. Кроме того, они эффективно обнаруживают межсайтовый скриптинг (XSS) и уязвимости. На самом деле, хорошие инструменты SAST могут выявить все проблемы, упомянутые в списке основных рисков безопасности OWASP.

Легко интегрировать

Инструменты SAST легко интегрируются в существующий процесс жизненного цикла разработки приложений. Они могут беспрепятственно работать в средах разработки, исходных репозиториях, средствах отслеживания ошибок и других инструментах тестирования безопасности. Они также включают удобный интерфейс для последовательного тестирования без крутой кривой обучения для пользователей.

Автоматизированный аудит

Ручной аудит кода на наличие проблем с безопасностью может быть утомительным. Это требует от аудитора понимания уязвимостей, прежде чем он сможет приступить к тщательному изучению кода.

Тем не менее, инструменты SAST предлагают невероятную производительность, позволяющую часто проверять код с точностью и меньшими затратами времени. Эти инструменты также могут повысить эффективность защиты кода и ускорить аудит кода.

Преимущества использования DAST

DAST фокусируется на функциях времени выполнения приложения, предлагая группе разработчиков программного обеспечения множество преимуществ, таких как:

Более широкий спектр тестирования

Современные приложения являются сложными, включая множество внешних библиотек, устаревшие системы, код шаблонов и т. д. Не говоря уже о том, что риски безопасности развиваются, и вам нужно такое решение, которое может предложить вам более широкий охват тестирования, которого может быть недостаточно, если вы просто используете САСТ.

DAST может помочь в этом, сканируя и тестируя все типы приложений и веб-сайтов, независимо от их технологий, доступности исходного кода и происхождения.

Таким образом, использование DAST может решить различные проблемы безопасности при проверке того, как ваше приложение выглядит для злоумышленников и конечных пользователей. Это поможет вам составить комплексный план по устранению проблем и созданию качественного приложения.

Высокий уровень безопасности в различных средах

Поскольку DAST реализуется в приложении извне, а не в его базовом коде, вы можете достичь высочайшего уровня безопасности и целостности вашего приложения. Даже если вы вносите некоторые изменения в среду приложения, оно остается безопасным и полностью пригодным для использования.

Развертывание тестов

Инструменты DAST используются не только для тестирования приложений в промежуточной среде на наличие уязвимостей, но также во время разработки и производственных сред.

Таким образом, вы можете увидеть, насколько безопасно ваше приложение после производства. Вы можете периодически сканировать приложение с помощью инструментов, чтобы найти любые основные проблемы, вызванные изменениями конфигурации. Он также может обнаруживать новые уязвимости, которые могут угрожать вашему приложению.

Простота интеграции в рабочие процессы DevOps

Давайте развенчаем здесь несколько мифов.

Многие считают, что DAST нельзя использовать на этапе разработки. Было, но уже недействительно. Существует множество инструментов, таких как Invicti, которые вы можете легко интегрировать в свои рабочие процессы DevOps.

Таким образом, если вы правильно настроите интеграцию, вы можете включить инструмент для автоматического сканирования уязвимостей и выявления проблем безопасности на ранних этапах разработки приложения. Это позволит лучше обеспечить безопасность приложения, избежать задержек при поиске и устранении проблем, а также сократить связанные с этим расходы.

Помогает в тестировании на проникновение

Динамическая безопасность приложений похожа на тестирование на проникновение, когда приложение проверяется на наличие уязвимостей безопасности путем внедрения вредоносного кода или запуска кибератаки для проверки ответа приложения.

Использование инструмента DAST в ваших усилиях по тестированию на проникновение может упростить вашу работу благодаря его обширным возможностям. Инструменты могут оптимизировать общее тестирование на проникновение, автоматизируя процесс выявления уязвимостей и сообщения о проблемах для их немедленного устранения.

Более широкий обзор безопасности

DAST имеет преимущество перед точечными решениями, поскольку первые могут тщательно проверить состояние безопасности вашего приложения. Он также может тестировать все типы приложений, сайтов и других веб-ресурсов независимо от их языков программирования, происхождения, кода курса и т. д.

Следовательно, независимо от того, какой тип программного обеспечения или приложения вы создаете, вы можете полностью понять его статус безопасности. В результате большей прозрачности сред вы даже можете обнаруживать устаревшие технологии, связанные с риском.

SAST против DAST: сходства и различия

Статическое тестирование безопасности приложений (SAST) и динамическое тестирование безопасности приложений (DAST) — это типы тестирования безопасности приложений. Они проверяют приложения на наличие уязвимостей и проблем и помогают предотвратить угрозы безопасности и кибератаки.

И SAST, и DAST имеют одну и ту же цель — обнаруживать и помечать проблемы безопасности и помогать вам устранять их до того, как может произойти атака.

Теперь, в этом перетягивании каната SAST и DAST, давайте найдем некоторые заметные различия между этими двумя методами тестирования безопасности.

| Параметр | САСТ | ДАСТ |

| Тип | Тестирование безопасности приложений методом белого ящика. | Тестирование безопасности приложений методом черного ящика. |

| Путь тестирования | Тестирование проводится изнутри наружу (приложений). | Тестирование проводится снаружи внутрь. |

| Подход | Подход разработчиков к тестированию. Здесь тестер знает о дизайне, реализации и структуре приложения. | Подход хакеров. Здесь тестировщик ничего не знает о дизайне, реализации и фреймворках приложения. |

| Реализация | Он реализован на статическом коде и не требует развернутых приложений. Он называется «статическим», потому что сканирует статический код приложения для проверки на наличие уязвимостей. | Он реализован в работающем приложении. Он называется «динамическим», поскольку сканирует динамический код приложения во время его работы, чтобы найти уязвимости. |

| График | SAST выполняется на ранних этапах разработки приложения. | DAST выполняется в работающем приложении ближе к концу жизненного цикла разработки приложения. |

| Покрытие и анализ | Он может с точностью находить уязвимости на стороне клиента и на стороне сервера. Инструменты SAST совместимы с различными встроенными системами и кодом. Однако он не может обнаруживать проблемы, связанные со средами и средой выполнения. | Он может обнаруживать проблемы, связанные со средой и средой выполнения. Но он может анализировать только ответы и запросы в приложении. |

| Исходный код | Нужен исходный код для тестирования. | Для тестирования не требуется исходный код. |

| Конвейеры CI/CD | SAST интегрируется непосредственно в конвейеры CI/CD, чтобы помочь разработчикам регулярно отслеживать код приложения. Он охватывает все этапы процесса непрерывной интеграции, включая анализ безопасности кода приложения посредством автоматического сканирования кода и тестирования сборки. | DAST интегрируется в конвейер CI/CD после развертывания и запуска приложения на тестовом сервере или компьютере разработчика. |

| Снижение рисков | Инструменты SAST тщательно сканируют код, чтобы найти уязвимости с указанием их точного местоположения, что облегчает устранение. | Поскольку инструменты DAST работают во время выполнения, они могут не указывать точное местоположение уязвимостей. |

| Эффективность затрат | Поскольку проблемы обнаруживаются на ранних стадиях, их устранение становится простым и менее затратным. | Поскольку он реализуется ближе к концу жизненного цикла разработки, проблемы не могут быть обнаружены до этого момента. Кроме того, он может не указывать точное местоположение. Все это удорожает решение проблем. В то же время это задерживает общий график разработки, увеличивая общие производственные затраты. |

SAST против DAST: когда их использовать

Когда использовать SAST?

Предположим, у вас есть команда разработчиков для написания кода в монолитной среде. Ваши разработчики вносят изменения в исходный код сразу после выпуска обновления. Затем вы компилируете приложение и регулярно продвигаете его в производственную стадию в назначенное время.

Уязвимости здесь не проявляются, и когда они появляются через довольно долгое время, вы можете просмотреть и исправить их. В этом случае вы можете рассмотреть возможность использования SAST.

Когда использовать ДАСТ?

Предположим, у вас есть эффективная среда DevOps с автоматизацией в вашем SLDC. Вы можете использовать контейнеры и облачные платформы, такие как AWS. Таким образом, ваши разработчики могут быстро кодировать свои обновления и использовать инструменты DevOps для автоматической компиляции кода и быстрого создания контейнеров.

Таким образом, вы можете ускорить развертывание с помощью непрерывной CI/CD. Но это также может увеличить поверхность атаки. Для этого использование инструмента DAST может стать отличным выбором для сканирования всего приложения и поиска проблем.

SAST против DAST: могут ли они работать вместе?

Да!!!

На самом деле, их совместное использование поможет вам всесторонне понять проблемы безопасности в вашем приложении изнутри и снаружи внутрь. Это также позволит создать синбиотический процесс DevOps или DevSecOps, основанный на эффективном и действенном тестировании безопасности, анализе и составлении отчетов.

Кроме того, это поможет уменьшить уязвимости и поверхность атаки, а также смягчить проблемы кибератак. В результате вы можете создать высокозащищенный и надежный SDLC.

Причина в том, что «статическое» тестирование безопасности приложений (SAST) проверяет ваш исходный код в состоянии покоя. Он может не охватывать все уязвимости, а также не подходит для решения проблем времени выполнения или настройки, таких как проверка подлинности и авторизация.

На этом этапе команды разработчиков могут использовать SAST с другими методами и инструментами тестирования, такими как DAST. Именно здесь DAST помогает обнаруживать и устранять другие уязвимости.

SAST против DAST: что лучше?

И SAST, и DAST имеют свои плюсы и минусы. Иногда SAST будет более полезным, чем DAST, а иногда наоборот.

Хотя SAST может помочь вам обнаружить проблемы на ранней стадии, исправить их, уменьшить поверхность атаки и предложить больше преимуществ, полностью полагаться на один метод тестирования безопасности недостаточно, учитывая распространение кибератак.

Итак, когда вы выбираете один из двух, поймите свои требования и выберите соответствующий. Но лучше всего, если вы используете SAST и DAST вместе. Это гарантирует, что вы сможете извлечь выгоду из этих методологий тестирования безопасности и внести свой вклад в защиту вашего приложения на 360 градусов.

Исходя из этого вывода о SAST и DAST, я могу сказать, что на самом деле они не соперники, но могут быть хорошими друзьями. А их дружба может повысить уровень безопасности ваших приложений.

Теперь вы можете рассмотреть различные типы тестирования приложений.