SAST vs DAST: cosa c'è di meglio per i test di sicurezza delle applicazioni?

Pubblicato: 2022-02-10Il test di sicurezza delle applicazioni è essenziale per garantire che l'applicazione sia priva di vulnerabilità e rischi e per ridurre la superficie di attacco per prevenire attacchi informatici.

Un rapporto afferma che le aziende hanno subito il 50% in più di attacchi informatici nel 2021 ogni settimana. Tutti i tipi di aziende sono sotto il radar degli aggressori, inclusi istituti di istruzione, organizzazioni governative, assistenza sanitaria, fornitori di software, finanza e altro ancora.

Inutile dire che le applicazioni sono ampiamente utilizzate in quasi tutti i settori per rendere più facile e conveniente per le persone l'utilizzo di prodotti e servizi, consulenze, intrattenimento, ecc. E se stai creando un'applicazione, devi verificarne la sicurezza a partire dal codice dalla fase alla produzione e distribuzione.

SAST e DAST sono due modi eccellenti per eseguire test di sicurezza delle applicazioni.

Mentre alcuni preferiscono SAST, altri preferiscono DAST e alcuni amano anche entrambi nella coniugazione.

Allora, da che parte stai? Se non riesci a decidere, lascia che ti aiuti!

In questo articolo, faremo un confronto tra SAST e DAST per capire quale è meglio per quale caso. Ti aiuterà a scegliere quello migliore in base ai tuoi requisiti di test.

Quindi, resta sintonizzato per sapere chi vince questa battaglia!

SAST vs. DAST: cosa sono?

Se vuoi capire la differenza tra SAST e DAST, è essenziale chiarire alcune nozioni di base. Quindi, sappiamo cosa sono SAST e DAST.

Cos'è SAST?

Static Application Security Testing (SAST) è un metodo di test per proteggere un'applicazione esaminando statisticamente il codice sorgente per identificare tutte le fonti di vulnerabilità, inclusi i punti deboli e i difetti dell'applicazione come l'iniezione SQL.

SAST è anche noto come test di sicurezza "white-box", in cui le parti interne dell'applicazione vengono analizzate a fondo per trovare le vulnerabilità. Viene eseguito nelle prime fasi dello sviluppo dell'applicazione a livello di codice prima del completamento della build. Può essere eseguita anche dopo che i componenti dell'applicazione sono stati combinati in un ambiente di test. Inoltre, SAST viene utilizzato per la garanzia della qualità di un'applicazione.

Inoltre, viene eseguito utilizzando gli strumenti SAST, concentrandosi sul contenuto del codice di un'applicazione. Questi strumenti scansionano il codice sorgente dell'app, insieme a tutti i suoi componenti, per trovare potenziali problemi di sicurezza e vulnerabilità. Aiutano inoltre a ridurre i tempi di inattività e i rischi di compromissione dei dati.

Alcuni degli eccellenti strumenti SAST disponibili sul mercato sono:

- SonarQube

- Snyk

Cos'è DAST?

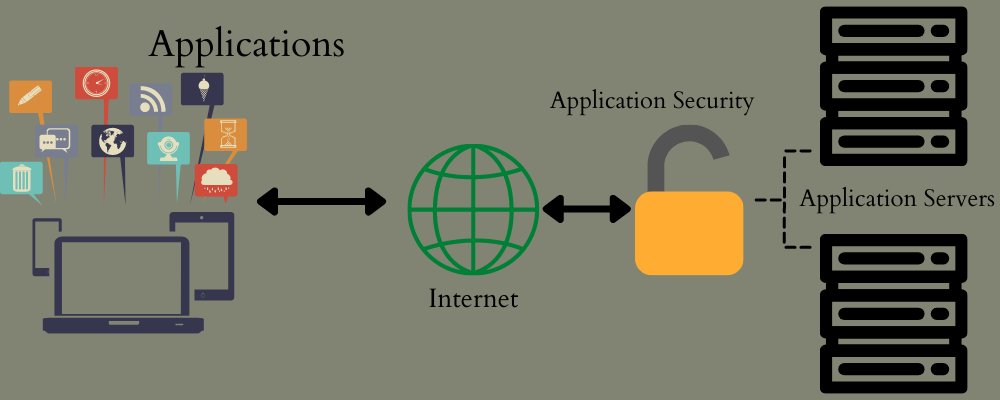

Il test dinamico della sicurezza delle applicazioni (DAST) è un altro metodo di test che utilizza un approccio black-box, presupponendo che i tester non abbiano accesso o conoscenza del codice sorgente dell'applicazione o delle sue funzionalità interne. Testano l'applicazione dall'esterno utilizzando le uscite e gli ingressi disponibili. Il test assomiglia a un hacker che cerca di accedere all'applicazione.

DAST mira a osservare il comportamento dell'applicazione per attaccare i vettori e identificare le vulnerabilità che rimangono nell'applicazione. Viene eseguito su un'applicazione funzionante e richiede che tu esegua l'applicazione e interagisca con essa per implementare alcune tecniche ed eseguire valutazioni.

L'esecuzione di DAST consente di rilevare tutte le vulnerabilità di sicurezza nell'applicazione in runtime dopo la sua distribuzione. In questo modo, puoi prevenire una violazione dei dati riducendo la superficie di attacco attraverso la quale i veri hacker possono sferrare un attacco informatico.

Inoltre, DAST può essere eseguito sia manualmente che utilizzando gli strumenti DAST per implementare un metodo di hacking come cross-site scripting, SQL injection, malware e altro. Gli strumenti DAST possono controllare i problemi di autenticazione, la configurazione del server, le configurazioni errate della logica, i rischi di terze parti, le insicurezze della crittografia e altro ancora.

Alcuni degli strumenti DAST che puoi prendere in considerazione sono:

- Invitti

- Probabilmente+

SAST vs. DAST: come funzionano

Come funziona SAST?

Innanzitutto, devi scegliere uno strumento SAST da implementare nel sistema di compilazione della tua applicazione per eseguire il test. Quindi, devi selezionare uno strumento SAST in base ad alcuni criteri, come ad esempio:

- Il linguaggio di programmazione dell'applicazione

- La compatibilità dello strumento con l'attuale CI o qualsiasi altro strumento di sviluppo

- L'accuratezza dell'applicazione nella ricerca dei problemi, incluso il numero di falsi positivi

- Quanti tipi di vulnerabilità può coprire lo strumento, insieme alla sua capacità di verificare criteri personalizzati?

Quindi, una volta scelto il tuo strumento SAST, puoi procedere con esso.

Gli strumenti SAST funzionano in questo modo:

- Lo strumento eseguirà la scansione del codice inattivo per avere una vista dettagliata del codice sorgente, delle configurazioni, dell'ambiente, delle dipendenze, del flusso di dati e altro ancora.

- Lo strumento SAST verificherà il codice dell'app riga per riga e istruzione per istruzione confrontandoli con le linee guida stabilite. Testerà il tuo codice sorgente per rilevare vulnerabilità e difetti, come iniezioni SQL, overflow del buffer, problemi XSS e altri problemi.

- Il passaggio successivo nell'implementazione di SAST è l'analisi del codice tramite gli strumenti SAST utilizzando una serie di regole e personalizzandole.

Pertanto, il rilevamento dei problemi e l'analisi del loro impatto ti aiuterà a pianificare come risolverli e migliorare la sicurezza dell'applicazione.

Tuttavia, gli strumenti SAST possono fornire falsi positivi, quindi è necessario avere una buona conoscenza della codifica, della sicurezza e del design per rilevare quei falsi positivi. In alternativa, puoi apportare alcune modifiche al codice per evitare falsi positivi o ridurli.

Come funziona DAST?

Simile a SAST, assicurati di scegliere un buon strumento DAST considerando alcuni punti:

- Il livello di automazione dello strumento DAST per pianificare, eseguire e automatizzare le scansioni manuali

- Quanti tipi di vulnerabilità può coprire lo strumento DAST?

- Lo strumento DAST è compatibile con il CI/CD corrente e altri strumenti?

- Quanta personalizzazione offre per configurarlo per un test case specifico?

Di solito, gli strumenti DAST sono facili da usare; ma fanno un sacco di cose complesse dietro le quinte per rendere i test facili.

- Gli strumenti DAST mirano a raccogliere quanti più dati possibili sull'applicazione. Eseguono la scansione di ogni pagina ed estraggono gli input per ingrandire la superficie di attacco.

- Successivamente, iniziano a scansionare attivamente l'applicazione. Uno strumento DAST invierà vari vettori di attacco agli endpoint trovati in precedenza per verificare la presenza di vulnerabilità come XSS, SSRF, SQL injection, ecc. Inoltre, molti strumenti DAST consentono di creare scenari di attacco personalizzati per verificare la presenza di ulteriori problemi.

- Una volta completato questo passaggio, lo strumento visualizzerà i risultati. Se rileva una vulnerabilità, fornisce immediatamente informazioni complete sulla vulnerabilità, sul tipo, sull'URL, sulla gravità, sul vettore di attacco e aiuta a risolvere i problemi.

Gli strumenti DAST funzionano in modo eccellente nel rilevare i problemi di autenticazione e configurazione che si verificano durante l'accesso all'applicazione. Forniscono input predefiniti specifici all'applicazione sottoposta a test per simulare gli attacchi. Lo strumento confronta quindi l'output con il risultato atteso per trovare i difetti. DAST è ampiamente utilizzato nei test di sicurezza delle applicazioni web.

SAST vs. DAST: perché ne hai bisogno

Sia SAST che DAST offrono molti vantaggi ai team di sviluppo e test. Diamo un'occhiata a loro.

Vantaggi di SAST

Garantisce la sicurezza nelle prime fasi di sviluppo

SAST è fondamentale per garantire la sicurezza di un'applicazione nelle prime fasi del suo ciclo di vita di sviluppo. Ti consente di trovare le vulnerabilità nel tuo codice sorgente durante la fase di codifica o di progettazione. E quando puoi rilevare i problemi nelle prime fasi, diventa più facile risolverli.

Tuttavia, se non esegui i test in anticipo per trovare problemi, lasciandoli su di continuare a costruire fino alla fine dello sviluppo, la build può avere molti bug ed errori intrinseci. Pertanto, non solo diventerà problematico comprenderli e trattarli, ma anche dispendioso in termini di tempo, il che spinge ulteriormente la tempistica di produzione e distribuzione.

Ma l'esecuzione di SAST ti farà risparmiare tempo e denaro risolvendo le vulnerabilità. Inoltre, può testare le vulnerabilità sia lato server che lato client. Tutto ciò aiuta a proteggere la tua applicazione e ti consente di creare un ambiente sicuro per l'applicazione e distribuirla rapidamente.

Più veloce e preciso

Gli strumenti SAST scansionano la tua applicazione e il relativo codice sorgente molto più velocemente rispetto alla revisione manuale del codice. Gli strumenti possono scansionare milioni di righe di codice in modo rapido e preciso e rilevare i problemi sottostanti in esse. Inoltre, gli strumenti SAST monitorano continuamente il codice per la sicurezza per preservarne l'integrità e la funzionalità aiutandoti a mitigare rapidamente i problemi.

Codifica sicura

È necessario garantire una codifica sicura per ogni applicazione, sia che si tratti di sviluppo di codice per siti Web, dispositivi mobili, sistemi incorporati o computer. Quando crei una codifica solida e sicura fin dall'inizio, riduci i rischi di compromettere la tua applicazione.

Il motivo è che gli aggressori possono facilmente prendere di mira applicazioni codificate male ed eseguire attività dannose come il furto di informazioni, password, acquisizioni di account e altro ancora. Ha effetti negativi sulla reputazione dell'organizzazione e sulla fiducia dei clienti.

L'uso di SAST ti aiuterà a garantire una pratica di codifica sicura fin dall'inizio e a dargli una solida base per prosperare nel suo ciclo di vita. Ti aiuterà anche a garantire la conformità. Inoltre, gli Scrum Master possono utilizzare gli strumenti SAST per garantire l'implementazione di standard di codifica più sicuri nei loro team.

Rilevamento di vulnerabilità ad alto rischio

Gli strumenti SAST sono in grado di rilevare le vulnerabilità delle applicazioni ad alto rischio come l'iniezione SQL che potrebbero influire su un'applicazione durante tutto il suo ciclo di vita e gli overflow del buffer che possono disabilitare l'applicazione. Inoltre, rilevano in modo efficiente il cross-site scripting (XSS) e le vulnerabilità. In effetti, buoni strumenti SAST possono identificare tutti i problemi menzionati nei principali rischi per la sicurezza di OWASP.

Facile da integrare

Gli strumenti SAST sono facili da integrare in un processo esistente di un ciclo di vita di sviluppo di applicazioni. Possono funzionare senza problemi all'interno di ambienti di sviluppo, repository di sorgenti, bug tracker e altri strumenti di test di sicurezza. Includono anche un'interfaccia intuitiva per test coerenti senza una curva di apprendimento ripida per gli utenti.

Audit automatizzati

Gli audit manuali del codice per problemi di sicurezza possono essere noiosi. Richiede che l'auditor comprenda le vulnerabilità prima che possa effettivamente passare ad esaminare il codice a fondo.

Tuttavia, gli strumenti SAST offrono prestazioni incredibili per esaminare il codice frequentemente con precisione e meno tempo. Gli strumenti possono anche abilitare la sicurezza del codice in modo più efficiente e accelerare gli audit del codice.

Vantaggi dell'utilizzo di DAST

DAST si concentra sulle funzionalità di runtime di un'applicazione, offrendo molti vantaggi al team di sviluppo software, come ad esempio:

Ambito di prova più ampio

Le applicazioni moderne sono complesse, incluse molte librerie esterne, sistemi legacy, codice modello, ecc. Per non parlare dei rischi per la sicurezza si stanno evolvendo e hai bisogno di una soluzione del genere che possa offrirti una copertura di test più ampia, che potrebbe non essere sufficiente se usi semplicemente SAST.

DAST può aiutare qui scansionando e testando tutti i tipi di applicazioni e siti Web, indipendentemente dalle loro tecnologie, disponibilità del codice sorgente e origini.

Pertanto, l'utilizzo di DAST può risolvere vari problemi di sicurezza mentre controlla come appare l'applicazione agli aggressori e agli utenti finali. Ti aiuterà a eseguire un piano completo per risolvere i problemi e produrre un'applicazione di qualità.

Elevata sicurezza in tutti gli ambienti

Poiché DAST è implementato sull'applicazione dall'esterno, non sul codice sottostante, è possibile ottenere il massimo livello di sicurezza e integrità dell'applicazione. Anche se apporti alcune modifiche all'ambiente dell'applicazione, rimane sicuro e completamente utilizzabile.

Distribuzioni di test

Gli strumenti DAST non vengono utilizzati solo per testare le vulnerabilità delle applicazioni in un ambiente di staging, ma anche durante gli ambienti di sviluppo e produzione.

In questo modo, puoi vedere quanto è sicura la tua applicazione dopo la produzione. È possibile eseguire periodicamente la scansione dell'applicazione utilizzando gli strumenti per trovare eventuali problemi sottostanti causati dalle modifiche alla configurazione. Può anche scoprire nuove vulnerabilità, che possono minacciare la tua applicazione.

Facile da integrare nei flussi di lavoro DevOps

Sfatiamo alcuni miti qui.

Molti pensano che DAST non possa essere utilizzato durante la fase di sviluppo. Era ma non più valido. Esistono molti strumenti come Invicti che puoi facilmente integrare nei tuoi flussi di lavoro DevOps.

Pertanto, se si imposta l'integrazione corretta, è possibile abilitare lo strumento per la scansione automatica delle vulnerabilità e identificare i problemi di sicurezza nelle prime fasi dello sviluppo dell'applicazione. Ciò garantirà meglio la sicurezza dell'applicazione, eviterà ritardi durante la ricerca e la risoluzione dei problemi e ridurrà le relative spese.

Aiuta nei test di penetrazione

La sicurezza dinamica delle applicazioni è come il test di penetrazione, in cui un'applicazione viene verificata per le vulnerabilità della sicurezza iniettando un codice dannoso o eseguendo un attacco informatico per verificare la risposta dell'applicazione.

L'utilizzo di uno strumento DAST nei test di penetrazione può semplificare il tuo lavoro grazie alle sue funzionalità complete. Gli strumenti possono semplificare il test di penetrazione generale automatizzando il processo di identificazione delle vulnerabilità e segnalando i problemi per risolverli immediatamente.

Panoramica sulla sicurezza più ampia

DAST presenta un vantaggio rispetto alle soluzioni puntuali poiché le prime possono esaminare a fondo lo stato di sicurezza dell'applicazione. Può anche testare tutti i tipi di applicazioni, siti e altre risorse Web indipendentemente dai loro linguaggi di programmazione, origini, codice del corso, ecc.

Pertanto, indipendentemente dal tipo di software o applicazione che crei, puoi comprenderne in modo completo lo stato di sicurezza. Grazie alla maggiore visibilità tra gli ambienti, puoi persino rilevare tecnologie obsolete e rischiose.

SAST vs DAST: somiglianze e differenze

I test di sicurezza delle applicazioni statici (SAST) e i test di sicurezza delle applicazioni dinamici (DAST) sono entrambi un tipo di test di sicurezza delle applicazioni. Verificano le vulnerabilità e i problemi delle applicazioni e aiutano a prevenire i rischi per la sicurezza e gli attacchi informatici.

Sia SAST che DAST hanno lo stesso scopo: rilevare e segnalare problemi di sicurezza e aiutarti a risolverli prima che possa verificarsi un attacco.

Ora, in questo tiro alla fune SAST vs DAST, troviamo alcune delle differenze principali tra questi due metodi di test di sicurezza.

| Parametro | SAST | DAST |

| Tipo | White-box test di sicurezza delle applicazioni. | Test di sicurezza delle applicazioni black-box. |

| Percorso di prova | Il test viene eseguito dall'interno verso l'esterno (delle applicazioni). | Il test viene eseguito dall'esterno verso l'interno. |

| Approccio | Approccio di test degli sviluppatori. Qui, il tester conosce la progettazione, l'implementazione e il framework dell'applicazione. | L'approccio degli hacker. In questo caso, il tester non sa nulla della progettazione, dell'implementazione e dei framework dell'applicazione. |

| Implementazione | È implementato su codice statico e non richiede applicazioni distribuite. Si chiama "statico" perché esegue la scansione del codice statico dell'applicazione per testare le vulnerabilità. | È implementato su un'applicazione in esecuzione. Si chiama "dinamico" poiché esegue la scansione del codice dinamico dell'applicazione mentre è in esecuzione per trovare le vulnerabilità. |

| Sequenza temporale | SAST viene eseguito nelle prime fasi di sviluppo dell'applicazione. | DAST viene eseguito su un'applicazione in esecuzione verso la fine del ciclo di vita di sviluppo dell'applicazione. |

| Copertura e analisi | Può trovare con precisione le vulnerabilità lato client e lato server. Gli strumenti SAST sono compatibili con vari sistemi e codici incorporati. Tuttavia, non è in grado di rilevare problemi relativi agli ambienti e al runtime. | Può rilevare problemi relativi agli ambienti e al runtime. Ma può solo analizzare le risposte e le richieste in un'applicazione. |

| Codice sorgente | Ha bisogno del codice sorgente per il test. | Non richiede codice sorgente per il test. |

| Gasdotti CI/CD | SAST è integrato direttamente nelle pipeline CI/CD per aiutare gli sviluppatori a monitorare regolarmente il codice dell'applicazione. Copre ogni fase del processo CI, inclusa l'analisi della sicurezza per il codice dell'app tramite la scansione automatizzata del codice e il test della build. | DAST viene integrato in una pipeline CI/CD dopo che l'app è stata distribuita ed eseguita su un server di prova o sul computer dello sviluppatore. |

| Mitigazione del rischio | Gli strumenti SAST scansionano a fondo il codice per trovare le vulnerabilità con le loro posizioni accurate, il che aiuta a rimediare più facilmente. | Poiché gli strumenti DAST funzionano durante il runtime, potrebbero non fornire la posizione precisa delle vulnerabilità. |

| Efficienza dei costi | Poiché i problemi vengono rilevati nelle prime fasi, risolverli è facile e meno costoso. | Poiché viene implementato verso la fine del ciclo di vita dello sviluppo, i problemi non possono essere rilevati fino a quel momento. Inoltre, potrebbe non fornire posizioni precise. Tutto ciò rende costosa la risoluzione dei problemi. Allo stesso tempo, ritarda la sequenza temporale complessiva di sviluppo, aumentando i costi di produzione complessivi. |

SAST vs. DAST: quando usarli

Quando usare SAST?

Supponiamo di avere un team di sviluppo per scrivere codice in un ambiente monolitico. I tuoi sviluppatori incorporano le modifiche al codice sorgente non appena presentano un aggiornamento. Successivamente, compili l'applicazione e la promuovi regolarmente alla fase di produzione a un'ora prestabilita.

Le vulnerabilità non emergeranno molto qui, e quando succederà dopo un tempo considerevolmente lungo, puoi esaminarlo e correggerlo. In questo caso, potresti prendere in considerazione l'utilizzo di SAST.

Quando usare DAST?

Supponiamo di avere un ambiente DevOps efficace con automazione nel tuo SLDC. Puoi sfruttare container e piattaforme cloud come AWS. Pertanto, i tuoi sviluppatori possono codificare rapidamente i loro aggiornamenti e utilizzare gli strumenti DevOps per compilare il codice automaticamente e generare rapidamente contenitori.

In questo modo, puoi accelerare la distribuzione con CI/CD continui. Ma questo può anche aumentare la superficie di attacco. Per questo, l'utilizzo di uno strumento DAST potrebbe essere una scelta eccellente per scansionare l'intera applicazione e trovare problemi.

SAST vs. DAST: possono lavorare insieme?

Sì!!!

In effetti, il loro utilizzo insieme ti aiuterà a comprendere i problemi di sicurezza in modo completo nella tua applicazione dall'interno verso l'esterno verso l'interno. Inoltre consentirà un processo DevOps o DevSecOps simbiotico basato su test, analisi e report di sicurezza efficaci e attuabili.

Inoltre, ciò contribuirà a ridurre le vulnerabilità e la superficie di attacco e a mitigare i problemi di attacco informatico. Di conseguenza, puoi creare un SDLC altamente sicuro e robusto.

Il motivo è che i test di sicurezza delle applicazioni (SAST) "statici" controllano il codice sorgente a riposo. Potrebbe non coprire tutte le vulnerabilità, inoltre non è adatto per problemi di runtime o configurazione come l'autenticazione e l'autorizzazione.

A questo punto, i team di sviluppo possono utilizzare SAST con altri metodi e strumenti di test, come DAST. È qui che DAST arriva per garantire che altre vulnerabilità possano essere rilevate e risolte.

SAST vs. DAST: cosa c'è di meglio?

Sia SAST che DAST hanno i loro pro e contro. A volte SAST sarà più vantaggioso di DAST, a volte è il contrario.

Sebbene SAST possa aiutarti a rilevare i problemi in anticipo, risolverli, ridurre la superficie di attacco e offrire maggiori vantaggi, affidarsi completamente a un unico metodo di test della sicurezza non è sufficiente, dati gli attacchi informatici in aumento.

Quindi, quando ne scegli uno tra i due, comprendi le tue esigenze e scegli quello di conseguenza. Ma è meglio se usi SAST e DAST insieme. Ti garantirà di poter beneficiare di queste metodologie di test di sicurezza e di contribuire alla protezione a 360 gradi della tua applicazione.

Da questa conclusione per SAST vs. DAST, posso dire che entrambi in realtà non sono rivali ma possono essere buoni amici. E la loro amicizia può portare un maggiore livello di sicurezza alle tue applicazioni.

È ora possibile esaminare i diversi tipi di test dell'applicazione.