5 инструментов для удаления вредоносных программ, которые обеспечат вашу безопасность

Опубликовано: 2021-03-18Вредоносное ПО, вредоносная программа, заражающая ваши компьютеры и сети, может оказать негативное воздействие на ваши устройства.

Термин вредоносное ПО включает ряд вредоносных программ, от компьютерных вирусов, троянов, программ-вымогателей, программ-шпионов до других. Это может привести вас к ухабистой дороге простоя, финансовых потерь и репутации, особенно когда это влияет на вашу работу. Чтобы он не заразил ваши активы, на вашем компьютере должны быть установлены защитные инструменты для защиты от вредоносных программ. Инструменты удаления вредоносных программ поможет вам обнаруживать и удалять вредоносные программы, сохраняя ваши ИТ-активы в безопасности.

5 лучших антивирусных программ для защиты от вредоносных программ

1. Защита конечных точек Symantec

2. Malwarebytes для бизнеса

3. ESET PROTECT Advanced

4. Защита конечной точки бизнеса Webroot

5. Безопасность конечной точки MVISION

*Эти антивирусные программы подходят для крупных организаций.

Как вредоносное ПО заражает ваши устройства

Существуют различные способы проникновения вредоносных программ в ваши активы. Самый распространенный из них — через электронные письма, отправленные при попытке фишинга. Такие электронные письма содержат вложения, замаскированные под подлинные файлы, которые содержат встроенные в них вредоносные программы.

Вы всегда должны быть осторожны при их загрузке или открытии ненадежной ссылки. Когда вы открываете вредоносную ссылку, она направляет вас на скомпрометированный веб-сайт, который автоматически загружает вредоносное ПО на ваше устройство.

Узнайте, как разные вредоносные программы по-разному работают для получения несанкционированного доступа, из этого подробного руководства по вредоносным программам.

Злоумышленники также могут использовать уязвимости программного обеспечения для доставки вредоносного ПО, поэтому для борьбы с потенциальной угрозой крайне важно, чтобы вы были технически оснащены.

5 лучших антивирусных программ для удаления вредоносных программ

Антивирусное программное обеспечение конечной точки это инструмент, способный предотвращать и обнаруживать вредоносное ПО на конечном устройстве. Большинство этих инструментов имеют брандмауэры для предотвращения проникновения в систему червей, троянов, рекламного ПО или вирусов.

Это антивирусное и антивредоносное программное обеспечение предоставляет несколько функций, таких как обнаружение и идентификация потенциальных вредоносных программ, включая инструменты для оценки работоспособности устройства. Он предупреждает администраторов об обнаружении заражения вредоносным ПО.

Большинство инструментов, упомянутых в списке программного обеспечения ниже, подходят для крупных организаций. Если вам нужна бесплатная версия, взгляните на лучшее бесплатное антивирусное программное обеспечение.

Чтобы попасть в список антивирусного программного обеспечения для конечных точек, продукт должен:

- Определите вредоносное ПО и получите функции для его удаления

- Включить антивирусные и антишпионские функции

- Предоставление состояния работоспособности отдельных устройств

- Доставлять обновления по мере обнаружения новых сигнатур вирусов

* Ниже представлены пять ведущих антивирусных программ из отчета G2 Winter 2021 Grid Report. Некоторые отзывы могут быть отредактированы для ясности.

1. Защита конечных точек Symantec

Symantec Endpoint Protection (SEP) защищает ваши конечные устройства от атак вредоносных программ, включая целевые атаки, сложные постоянные угрозы (APT) и угрозы нулевого дня, с многоуровневым подходом к безопасности.

Он объединяет единую и виртуальную защиту с единой консолью управления, обеспечивая масштабируемый организованный ответ и высокую производительность.

Что нравится пользователям:

«Symantec отлично поработала над своим порталом централизованного управления. Сам агент/клиент легко развернуть, если вы понимаете интерфейс Symantec. Управление политиками может потребовать некоторой работы, но, учитывая класс программного обеспечения, оно охватывает только основы, а затем и некоторые другие. Уведомления по электронной почте являются обязательными для меня, и это программное обеспечение делает это хорошо. Неважно, было ли событие разрешено автоматически или нет; администраторы всегда получают уведомления».

- Обзор Symantec Endpoint Protection, Чад Г.

Что не нравится пользователям:

«Нет ни одной стороны продукта, которая бы мне не нравилась. Мы обеспечили высокоуровневую защиту от вирусов и вредоносных программ на наших рабочих станциях и клиентских компьютерах с помощью SEP. Поэтому мы довольны товаром».

- Обзор Symantec Endpoint Protection, Али Т.

2.Malwarebytes для бизнеса

Malwarebytes защитить организации и их сотрудников от вредоносных программ, которые могут угрожать кибербезопасности. Он поставляется с расширенными возможностями защиты конечных точек, которые останавливают вредоносное ПО и блокируют подозрительные действия с помощью небольшого агента.

Это программное обеспечение для обеспечения безопасности помогает организациям быстро исследовать, обнаруживать, устранять и восстанавливать сложные угрозы, чтобы убедиться, что скомпрометированные устройства снова подключены к сети и готовы к использованию.

Что нравится пользователям:

«Вход в панель управления, чтобы получить обзор всех моих клиентов, очень полезен. Он показывает мне, какие конечные точки нуждаются в перезагрузке, сканировании или обновлении программного обеспечения. Я могу нажать все эти вещи прямо с приборной панели. У меня также есть возможность одним щелчком мыши углубиться до уровня конечной точки с панели инструментов».

- Malwarebytes for Business Review, Томас К.

Что не нравится пользователям:

«Стоимость выше, чем у других продуктов для защиты конечных точек, и начинающему администратору может потребоваться некоторое время, чтобы понять, как правильно настроить облачную консоль».

- Malwarebytes for Business Review, Селина Б.

3. ESET PROTECT Advanced

ESET ЗАЩИТА Расширенный обеспечивает несколько уровней защиты для обнаружения вредоносных программ до, во время и после выполнения. Он уравновешивает производительность, обнаружение и ложные срабатывания с динамическим равновесием машинного обучения, больших данных, расширенной поведенческой аналитики и человеческого опыта.

Что нравится пользователям:

«Безопасность конечных точек Eset оказывает незначительное влияние на ресурсы ПК и не замедляет работу компьютера. Eset Endpoint Security помогла нам управлять всеми конечными точками из одного места с помощью централизованной консоли. Eset предоставляет частые обновления, но это не мешает нашей работе, а также имеет мощную систему сканирования, которая защищает сеть от многих видов вирусов, вредоносных программ, программ-вымогателей, руткитов, червей и многого другого. Он поддерживает многие операционные системы, и его реализация довольно проста».

- Расширенный обзор ESET PROTECT, Гаян В.

Что не нравится пользователям:

«Некоторые функции обновления программы довольно громоздки. Мы обнаружили, что нам нужно запускать обновление программного обеспечения несколько раз, чтобы убедиться, что все обновляется на регулярной основе. То, что я хотел бы изменить здесь в отношении этой функции, — установить обновление, которое будет выпущено. Как только рабочая станция подключается к сети, она обращается к консоли управления, чтобы узнать, содержит ли она выпущенное программное обеспечение. Я думаю, что это было бы огромным обновлением существующей установки».

- Расширенный обзор ESET PROTECT, Джейсон Р.

4. Защита конечной точки бизнеса Webroot

Защита конечных точек бизнеса Webroot обеспечивает защиту в режиме реального времени и аналитику угроз для защиты бизнеса от различных угроз в Интернете, электронной почте, рекламе, приложениях, файлах и многом другом. В случае компрометации системы программное обеспечение использует уникальное ведение журнала и восстановление после отката, помогая локальным дискам вылечить инфекцию, сводя к минимуму или устраняя необходимость повторного создания образов жестких дисков или систем.

Что нравится пользователям:

«Управлять конечными точками легко с помощью централизованной консоли управления. В отличие от других подобных защит, не требует установки на устройство серверных приложений. Портал основан на сети и не является независимым от машины. Доступ к нему можно получить из любого места. Самое приятное, что он не оставляет заметных следов на устройстве.

Это не замедляет работу системы. Исполняемый установочный файл имеет очень маленький размер. Он поддерживает широкий спектр клиентов, включая серверы Windows и MacOS. Установка очень проста, и для полной установки требуется всего один клик. Код установки KEY встроен в загруженный установочный файл клиента».

- Обзор защиты конечных точек бизнеса Webroot, Паван Б.

Что не нравится пользователям:

«Иерархия политик немного запутана. Существуют глобальные политики сайта, а также индивидуальные политики. Иногда новые функции можно применить только к глобальным политикам, что сложно, если вы реализовали только локальные групповые политики».

- Обзор защиты конечных точек бизнеса Webroot, Крис С.

5. Безопасность конечной точки MVISION

McAfee MVISION Endpoint Security использует машинное обучение для анализа новейших угроз для устройства и облегчает обнаружение вредоносных программ локально и в облаке. Программное обеспечение помогает пользователям вернуть устройство в его работоспособное состояние, а не переустанавливать образ или ремонтировать его. MVISION предотвращает потенциальные взломы систем и сетей, вызванные попытками злоумышленников получить учетные данные пользователей.

Что нравится пользователям:

«McAfee Endpoint Security обеспечивает полное шифрование, чтобы избежать ненадлежащего использования данных с украденных устройств, таких как компьютеры, ноутбуки или мобильные телефоны. Это программное обеспечение обнаруживает и защищает от уничтожения вирусов простым и удобным для пользователя способом. Он быстро сканирует вирусы и согласуется в своих действиях с упорядоченным управлением. У McAfee есть эффективный инструмент управления паролями, который обеспечивает дополнительную защиту, поскольку блокирует прерывающие ссылки, сайты и рекламу».

- Обзор безопасности конечных точек MVISION, Шарлотта Т.

Что не нравится пользователям:

«Иногда он обнаруживает неправильные или ложные вредоносные программы и вирусы. Таким образом, он должен предоставлять некоторые полезные функции, чтобы можно было решить эту проблему. Иногда это может замедляться, так как это большая программа и из-за ее тяжелых процессов. Если ваши системы и сети находятся в процессе сканирования, это замедлит другие процессы ваших систем. Таким образом, вы не сможете работать во время сканирования».

- Обзор MVISION Endpoint Security, Лариса М.

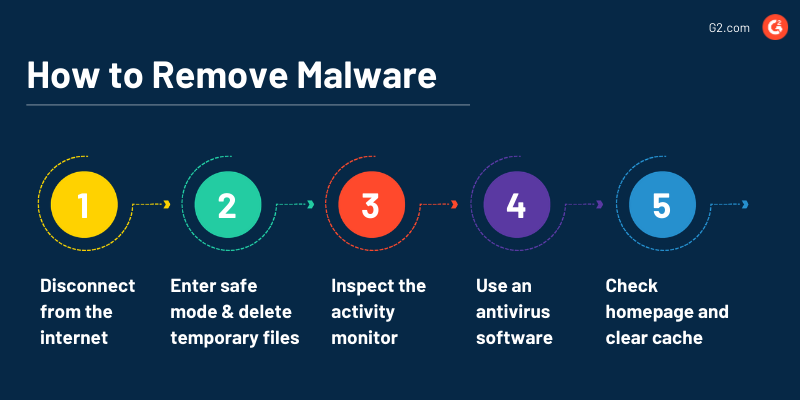

Как удалить вредоносное ПО

Вредоносное ПО может проникнуть в операционные системы даже после принятия надежных мер безопасности.

Вредоносное ПО на Mac может показаться странным, но на самом деле его существование не подлежит сомнению. В отчете Malwarebytes о состоянии вредоносных программ за 2021 год говорится, что на долю вредоносных программ приходилось 1,5% всех обнаружений компьютеров Mac в 2020 году, а остальные обнаружения состояли из потенциально нежелательных программ (ПНП) и рекламного ПО. Несмотря на то, что Apple принимает строгие меры безопасности для защиты своих устройств, существуют определенные способы, с помощью которых вредоносное ПО может атаковать вашу любимую MacOS.

Точно так же Microsoft Windows Defender лучше всего справляется с защитой от вредоносных программ; все еще могут быть пробелы в мерах безопасности, которыми может воспользоваться вредоносное ПО.

Многие признаки вредоносного ПО могут указать, подвержено ли ваше устройство macOS, Android, iOS или Windows злонамеренным намерениям. Если вы предполагаете, что сигналы вредоносных программ сходятся к вредоносным программам, вот пять способов, которые помогут вам удалить их.

1. Отключиться от интернета

Запрет доступа вашего устройства к Интернету поможет вам ограничить ущерб, который вредоносное ПО постоянно наносило. Изолируйте свое устройство и предотвратите обмен данными между вашим устройством и сервером вредоносных программ.

Вы должны выйти из сети, но не поддавайтесь желанию выключить устройство. Есть примеры в киберпространстве, особенно в случаях программы-вымогатели, когда вредоносное ПО запрограммировано на удаление ваших зашифрованных файлов, если вы решите отключить питание.

Подождите, пока вы не подтвердите наличие вредоносных программ с помощью сканера вредоносных программ, оснащенного антивирусным программным обеспечением. Если вы получили подтверждение, позвоните знающему специалисту по безопасности, который поможет вам справиться с этим .

Совет: узнайте больше о ведущих сертификационных курсах по кибербезопасности, чтобы получить опыт и стать первоклассным специалистом по безопасности.

2. Запустите в безопасном режиме и удалите временные файлы

В безопасном режиме используются или разрешаются только те приложения, которые имеют решающее значение для основных функций вашего устройства. Если злоумышленник запрограммировал вредоносное ПО для автоматической загрузки, вход в безопасный режим предотвратит это.

Если вы уверены, что избежали ситуации, когда вредоносные программы могут безвозвратно удалить ваши данные, вы можете перезагрузить устройство. Вы можете войти в безопасный режим на Mac, удерживая клавишу Shift при перезагрузке устройства и появлении логотипа Apple. Продолжайте удерживать клавишу Shift, пока не перейдете на страницу входа, а затем отпустите клавишу.

Если вы являетесь пользователем Windows 10, вы можете нажать кнопку Windows и включить питание . Зажмите клавишу Shift и перезапустите. Выберите «Устранение неполадок» и перейдите к дополнительным параметрам, где вы найдете параметры запуска . В настройках запуска нажмите «Перезагрузить», и вы сможете найти различные варианты загрузки в безопасном режиме.

Убедитесь, что вы не входите в свою учетную запись и не нажимаете «показать пароль», когда вредоносное ПО все еще присутствует. Рекомендуется держаться подальше от конфиденциальных учетных записей, чтобы предотвратить раскрытие информации.

Когда вы вошли в безопасный режим, удалите временные файлы в вашей системе. Удаление временных файлов поможет ускорить антивирусное сканирование и может даже удалить вредоносное ПО, если оно было запрограммировано на запуск во время загрузки.

Чтобы удалить временные файлы в Microsoft Windows, вы можете использовать инструмент очистки диска . Вы можете найти его в средствах администрирования Windows , перечисленных в меню «Пуск». Перейдите к инструменту очистки диска, прокрутите файлы, чтобы удалить список, и выберите временные файлы.

Пользователи MacOS могут перейти на главный рабочий стол и нажать Shift+Command+G. В окне Finder введите команду ~/Library/Caches и коснитесь go . Вы найдете новое окно с временными файлами Mac. Выберите все файлы, используя команду + A , а затем нажмите команду + Delete. Вам нужно будет ввести пароль вашего Mac здесь, чтобы завершить удаление временных файлов.

3. Проверьте монитор активности вашего устройства.

Вредоносное ПО крадет значительную часть вычислительной мощности вашего устройства. Если вы проверите свой монитор активности, вы увидите приложения, которые имеют сомнительную загрузку ЦП. Когда вы не используете приложение и оно потребляет много вычислительной мощности, это просто означает, что что-то не так. За ним может скрываться вредоносный код, который пытается проникнуть в вашу информацию.

Если вы обнаружите что-то подозрительное на своем устройстве, немедленно закройте вредоносные приложения, чтобы предотвратить его повреждение.

4. Используйте антивирусное программное обеспечение

После того, как вы собрали доказательства наличия вредоносного ПО на своем устройстве, пришло время установить его. Вы можете использовать антивирусное программное обеспечение, оснащенное функциями удаления вредоносных программ, для обнаружения и удаления различных типов вредоносных программ, атакующих ваше устройство.

Антивирусные программы могут перехватывать стандартные вредоносные объекты на вашем устройстве и защищать вас от исходящих угроз. Если тип вредоносного ПО, с которым вы имеете дело, только что появился в киберпространстве, вам, возможно, придется получить антивирус по запросу с обновленной базой данных угроз.

5. Проверьте домашнюю страницу браузера и очистите кеш.

Вредоносное ПО может изменить домашнюю страницу вашего браузера, чтобы повторно заразить ваше устройство. Убедитесь в подлинности вашей домашней страницы, чтобы, если угроза не исчезнет, вы могли избавиться от нее.

Вы можете проверить подлинность домашней страницы и очистить кеш в Google Chrome и Safari, выполнив следующие действия:

1. Найдите возможность подтвердить свою домашнюю страницу на вкладке поисковой системы, указанной в настройках Google Chrome. Для Safari вы можете внести соответствующие изменения в разделе настроек в разделе «Общие настройки».

2. В настройках конфиденциальности и безопасности Google Chrome найдите раздел «Очистить историю посещенных страниц» и поставьте галочку на кешированных изображениях и файлах. Для Safari перейдите в настройки, погрузитесь в конфиденциальность, управляйте данными веб-сайта и выберите опцию «удалить все».

Удаление вредоносных программ следует одной и той же основной идее для Windows и Mac, но отличается процессом удаления. Например, вам нужен другой набор функций для входа в безопасный режим Mac, чем в Windows.

Защитите свои устройства и сеть

Теперь, когда вы прошли процесс удаления вредоносных программ, начните защищать свои активы от вредоносных программ с помощью ведущего антивирусного программного обеспечения на рынке.

Хотите знать, что вы будете делать, если вредоносное ПО проникнет в ваши активы и поставит под угрозу вашу безопасность? Узнайте больше о реагировании на инциденты, чтобы понять, какие именно шаги следует предпринять для устранения инцидента безопасности.