5 narzędzi do usuwania złośliwego oprogramowania, które zapewniają bezpieczeństwo

Opublikowany: 2021-03-18Złośliwe oprogramowanie, złośliwy program infekujący Twoje komputery i sieci, może mieć kłopotliwy wpływ na Twoje urządzenia.

Termin złośliwe oprogramowanie obejmuje szereg złośliwego oprogramowania, od wirusów komputerowych, trojanów, oprogramowania ransomware, oprogramowania szpiegującego po inne. Może poprowadzić Cię przez wyboistą drogę przestojów, strat finansowych i reputacji, zwłaszcza gdy ma to wpływ na Twoją pracę. Aby uniknąć zainfekowania Twoich zasobów, powinieneś mieć zainstalowane na swoim komputerze narzędzia chroniące przed złośliwym oprogramowaniem. Narzędzia do usuwania złośliwego oprogramowania pomoże Ci wykryć i usunąć złośliwe programy, zapewniając bezpieczeństwo Twoich zasobów IT.

5 najlepszych programów antywirusowych do ochrony przed złośliwym oprogramowaniem

1. Symantec Endpoint Protection

2. Malwarebytes dla biznesu

3. ESET PROTECT Zaawansowane

4. Ochrona punktów końcowych firmy Webroot dla firm

5. Bezpieczeństwo punktów końcowych MVISION

*To oprogramowanie antywirusowe jest odpowiednie dla dużych organizacji.

Jak złośliwe oprogramowanie infekuje Twoje urządzenia

Istnieje wiele sposobów, w jakie złośliwe oprogramowanie może dostać się do Twoich zasobów. Najczęstszym z nich są wiadomości e-mail wysyłane w ramach próby phishingu. Takie wiadomości e-mail zawierają załączniki podszywające się pod oryginalne pliki, które zawierają osadzone w nich złośliwe programy.

Zawsze należy zachować ostrożność podczas ich pobierania lub otwierania niezaufanego linku. Gdy otworzysz złośliwy link, przekieruje Cię on do zhakowanej witryny, która automatycznie pobiera złośliwe oprogramowanie na Twoje urządzenie.

Dowiedz się, jak różne złośliwe oprogramowanie działa w różny sposób, aby uzyskać nieautoryzowany dostęp w tym obszernym przewodniku po złośliwym oprogramowaniu.

Atakujący mogą również wykorzystywać luki w oprogramowaniu, aby dostarczać złośliwe oprogramowanie, co sprawia, że niezbędne jest wyposażenie technologiczne w zwalczanie potencjalnego zagrożenia.

5 najlepszych programów antywirusowych do usuwania złośliwego oprogramowania

Oprogramowanie antywirusowe do punktów końcowych to narzędzie zdolne do zapobiegania i wykrywania złośliwego oprogramowania w urządzeniu końcowym. Większość z tych narzędzi ma zapory sieciowe, które zapobiegają przedostawaniu się do systemu robaków, trojanów, oprogramowania reklamowego lub wirusów.

To oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem oferuje kilka funkcji, takich jak wykrywanie i identyfikacja potencjalnego złośliwego oprogramowania, w tym narzędzia do oceny stanu urządzenia. Ostrzega administratorów o znalezieniu infekcji złośliwym oprogramowaniem.

Większość narzędzi wymienionych na poniższej liście oprogramowania jest odpowiednia dla dużych organizacji. Jeśli potrzebujesz darmowej wersji, spójrz na najlepsze darmowe oprogramowanie antywirusowe.

Aby zakwalifikować się do listy oprogramowania antywirusowego dla punktów końcowych, produkt musi:

- Identyfikuj złośliwe oprogramowanie i korzystaj z funkcji, aby je usunąć

- Uwzględnij funkcje antywirusowe i antyszpiegowskie

- Podaj stan zdrowia poszczególnych urządzeń

- Dostarczaj aktualizacje po wykryciu nowych sygnatur wirusów

* Poniżej znajduje się pięć wiodących programów antywirusowych z raportu G2 Winter 2021 Grid Report. Niektóre recenzje mogą być edytowane dla jasności.

1. Symantec Endpoint Protection

Symantec Endpoint Protection (SEP) chroni urządzenia końcowe przed atakami złośliwego oprogramowania, w tym atakami ukierunkowanymi, zaawansowanymi trwałymi zagrożeniami (APT) i zagrożeniami dnia zerowego dzięki warstwowemu podejściu do zabezpieczeń.

Ujednolica pojedynczą i wirtualną ochronę z pojedynczą konsolą zarządzania, zapewniając skalowaną, zorganizowaną reakcję i wysoką wydajność.

Co użytkownicy lubią:

„Firma Symantec wykonała świetną robotę dzięki swojemu scentralizowanemu portalowi zarządzania. Sam agent/klient można łatwo wdrożyć po zapoznaniu się z interfejsem firmy Symantec. Zarządzanie polityką może wymagać trochę pracy, ale biorąc pod uwagę klasę oprogramowania, obejmuje podstawy, a potem trochę. Powiadomienia e-mail są dla mnie koniecznością, a to oprogramowanie robi to dobrze. Nie ma znaczenia, czy zdarzenie zostało rozwiązane automatycznie, czy nie; administratorzy zawsze otrzymują powiadomienia.”

- Przegląd programu Symantec Endpoint Protection, Czad G.

Co użytkownicy nie lubią:

„Nie ma strony produktu, której bym nie lubił. Zapewniliśmy wysoki poziom ochrony przed wirusami i złośliwym oprogramowaniem na naszych stacjach roboczych i komputerach klienckich z SEP. Dlatego jesteśmy zadowoleni z produktu.”

- Przegląd programu Symantec Endpoint Protection, Ali T.

2. Malwarebytes dla firm

Malwarebytes chronić organizacje i ich pracowników przed złośliwymi programami, które mogą zagrażać cyberbezpieczeństwu. Jest wyposażony w zaawansowane funkcje ochrony punktów końcowych, które zatrzymują złośliwe oprogramowanie i blokują podejrzane działania za pomocą niewielkiego agenta.

To oprogramowanie zabezpieczające pomaga organizacjom szybko badać, wykrywać, naprawiać i odzyskiwać zaawansowane zagrożenia, aby zapewnić, że zhakowane urządzenia są z powrotem online i gotowe do użycia.

Co użytkownicy lubią:

„Logowanie się do pulpitu nawigacyjnego w celu uzyskania przeglądu wszystkich moich klientów jest bardzo pomocne. Pokazuje mi, które punkty końcowe wymagają ponownego uruchomienia, skanowania lub aktualizacji oprogramowania. Wszystkie te rzeczy mogę wypchnąć z deski rozdzielczej. Mam też możliwość za pomocą jednego kliknięcia, aby przejść głębiej do poziomu punktu końcowego z pulpitu nawigacyjnego”.

- Malwarebytes for Business Review, Thomas K.

Co użytkownicy nie lubią:

„Koszt jest wyższy niż w przypadku innych produktów zabezpieczających punkty końcowe, a początkujący administrator może trochę potrwać, zanim zrozumie, jak prawidłowo skonfigurować konsolę w chmurze”.

- Malwarebytes for Business Review, Selina B.

3. ESET PROTECT Zaawansowane

ESET PROTECT Zaawansowane zapewnia wiele warstw ochronnych do wykrywania złośliwego oprogramowania przed, w trakcie i po wykonaniu. Równoważy wydajność, wykrywanie i fałszywe alarmy z dynamiczną równowagą uczenia maszynowego, dużych zbiorów danych, zaawansowanej analizy behawioralnej i ludzkiej wiedzy.

Co użytkownicy lubią:

„Eset Endpoint Security ma niewielki wpływ na zasoby komputerów i nie spowalnia komputera. Eset Endpoint Security pomogło nam zarządzać wszystkimi punktami końcowymi z jednego miejsca za pomocą scentralizowanej konsoli. Eset zapewnia częste aktualizacje, ale nie przeszkadza to w naszej pracy, a ponadto ma potężny system skanowania, który zabezpiecza sieć przed wieloma rodzajami wirusów, złośliwego oprogramowania, oprogramowania ransomware, rootkitów, robaków i innych. Obsługuje wiele systemów operacyjnych, a implementacja jest dość prosta.”

- Zaawansowana recenzja ESET PROTECT, Gayan W.

Co użytkownicy nie lubią:

„Niektóre funkcje aktualizacji programu są dość kłopotliwe. Odkryliśmy, że musimy wielokrotnie uruchamiać aktualizację oprogramowania, aby upewnić się, że wszystko jest regularnie aktualizowane. Rzeczą, którą chciałbym tutaj zmienić w tej funkcji, jest ustawienie aktualizacji do wydania. Gdy tylko stacja robocza przejdzie do trybu online, sięga do konsoli zarządzania, aby sprawdzić, czy zawiera wydane oprogramowanie. Myślę, że byłaby to ogromna aktualizacja obecnej konfiguracji.”

- Zaawansowana recenzja ESET PROTECT, Jason R.

4. Ochrona punktów końcowych firmy Webroot dla firm

Ochrona punktów końcowych firmy Webroot zapewnia ochronę w czasie rzeczywistym i analizę zagrożeń, aby chronić firmy przed różnymi zagrożeniami w Internecie, poczcie e-mail, reklamach, aplikacjach, plikach i nie tylko. W przypadku naruszenia bezpieczeństwa systemu, oprogramowanie korzysta z unikalnego księgowania i naprawy przywracania, pomagając lokalnym dyskom w niezainfekowaniu, minimalizując lub eliminując potrzebę ponownego obrazowania dysków twardych lub systemów.

Co użytkownicy lubią:

„Zarządzanie punktami końcowymi jest łatwe dzięki scentralizowanej konsoli zarządzania. W przeciwieństwie do innych podobnych zabezpieczeń nie wymaga instalowania aplikacji serwerowych na urządzeniu. Portal jest oparty na sieci Web i nie jest niezależny od komputera. Można uzyskać do niego dostęp z dowolnego miejsca. Najlepsze jest to, że nie pozostawia zauważalnego śladu na urządzeniu.

Nie spowalnia systemu. Wykonywalny plik instalacyjny jest bardzo mały. Obsługuje szeroką gamę klientów, w tym serwery Windows i MacOS. Instalacja jest bardzo łatwa i wymaga tylko jednego kliknięcia, aby w pełni zainstalować. Kod klucza instalacji jest zintegrowany z pobranym plikiem instalacyjnym klienta.”

- Recenzja Webroot Business Endpoint Protection, Pawan B.

Co użytkownicy nie lubią:

„Hierarchia polityki jest nieco zawiła. Istnieją globalne zasady witryny, a także zasady indywidualne. Czasami nowe funkcje można zastosować tylko do zasad globalnych, co jest trudne, jeśli zaimplementujesz tylko lokalne zasady grupowe”.

- Recenzja Webroot Business Endpoint Protection, Chris S.

5. Bezpieczeństwo punktów końcowych MVISION

McAfee MVISION Endpoint Security wykorzystuje uczenie maszynowe do analizy najnowszych zagrożeń dla urządzenia i ułatwia wykrywanie złośliwego oprogramowania lokalnie i w chmurze. Oprogramowanie pomaga użytkownikom przywrócić urządzenie do jego zdrowego stanu zamiast ponownego obrazowania lub naprawy. MVISION chroni systemy i sieci przed potencjalnymi naruszeniami spowodowanymi przez złośliwe próby przechwycenia danych uwierzytelniających użytkownika.

Co użytkownicy lubią:

„McAfee Endpoint Security zapewnia pełne szyfrowanie, aby uniknąć niewłaściwego wykorzystania danych ze skradzionych urządzeń, takich jak komputery, laptopy lub telefony komórkowe. To oprogramowanie wykrywa i chroni przed niszczeniem wirusów w łatwy i przyjazny dla użytkownika sposób. Szybko skanuje wirusy i jest spójny w swoim działaniu z dobrze zorganizowanym zarządzaniem. McAfee ma wydajne narzędzie do zarządzania hasłami, które zapewnia dodatkową ochronę, ponieważ blokuje przerywające łącza, witryny i reklamy”.

- Przegląd zabezpieczeń punktów końcowych MVISION, Charlotte T.

Co użytkownicy nie lubią:

„Czasami wykrywa niewłaściwe lub fałszywe złośliwe oprogramowanie i wirusy. W związku z tym powinien zapewnić kilka przydatnych funkcji, aby można było rozwiązać ten problem. Czasami może spowolnić, ponieważ jest to duży program i ciężkie procesy. Jeśli twoje systemy i sieci są w trakcie skanowania, spowolni to inne procesy w twoich systemach. W związku z tym możesz nie być w stanie pracować podczas skanowania”.

- Przegląd zabezpieczeń punktów końcowych MVISION, Larissa M.

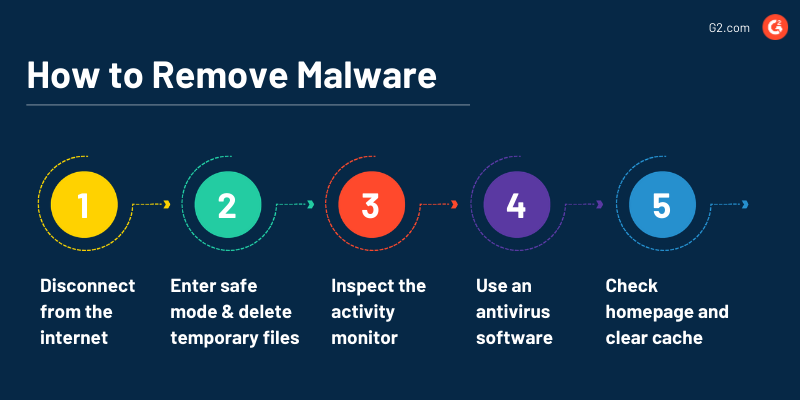

Jak usunąć złośliwe oprogramowanie

Złośliwe oprogramowanie może przenikać do systemów operacyjnych nawet po zastosowaniu solidnych środków bezpieczeństwa.

Złośliwe oprogramowanie na komputerze Mac może wydawać się dziwaczne, ale w rzeczywistości nie można wątpić w jego istnienie. Raport Malwarebytes State of Malware 2021 mówi, że złośliwe oprogramowanie stanowiło 1,5% wszystkich wykryć na Macu w 2020 roku, a pozostałe wykrycia obejmowały potencjalnie niechciane programy (PUP) i adware. Mimo że Apple stosuje surowe środki bezpieczeństwa w celu ochrony swoich urządzeń, istnieją pewne sposoby, w jakie złośliwe oprogramowanie może zaatakować Twój ukochany system MacOS.

Podobnie Microsoft Windows Defender działa najlepiej w zakresie ochrony przed złośliwym oprogramowaniem; nadal mogą istnieć luki w środkach bezpieczeństwa, z których może skorzystać złośliwe oprogramowanie.

Wiele znaków złośliwego oprogramowania może wskazywać, czy Twoje urządzenie z systemem macOS, Android, iOS lub Windows jest podatne na złośliwe zamiary. Kiedy spekulujesz, że sygnały o złośliwym oprogramowaniu zbiegają się w kierunku złośliwego oprogramowania, oto pięć sposobów, które pomogą Ci je usunąć.

1. Odłącz się od internetu

Uniemożliwienie urządzeniu dostępu do Internetu pomoże ograniczyć szkody, które stale powodowało złośliwe oprogramowanie. Odizoluj swoje urządzenie i zapobiegaj wymianie danych między urządzeniem a serwerem złośliwego oprogramowania.

Musisz przejść do trybu offline, ale nie poddawaj się pokusie wyłączenia urządzenia. Istnieją przykłady w cyberprzestrzeni, szczególnie w przypadkach: ransomware, w którym złośliwe oprogramowanie jest zaprogramowane do usuwania zaszyfrowanych plików, jeśli zdecydujesz się wyłączyć zasilanie.

Poczekaj, aż potwierdzisz obecność złośliwego oprogramowania za pomocą skanera złośliwego oprogramowania wyposażonego w oprogramowanie antywirusowe. Jeśli otrzymasz potwierdzenie, zadzwoń do poinformowanego specjalisty ds. bezpieczeństwa, który pomoże Ci się z tym uporać .

Wskazówka: dowiedz się więcej o najlepszych kursach certyfikacji cyberbezpieczeństwa, aby zdobyć wiedzę i zostać najlepszym profesjonalistą w dziedzinie bezpieczeństwa.

2. Uruchom w trybie awaryjnym i usuń pliki tymczasowe

Tryb awaryjny używa lub zezwala tylko na te aplikacje, które są krytyczne dla podstawowych funkcji urządzenia. Jeśli atakujący zaprogramował złośliwe oprogramowanie do automatycznego ładowania, przejście w tryb awaryjny zapobiegnie temu.

Gdy masz pewność, że unikniesz sytuacji, w której Twoje dane mogą zostać trwale usunięte przez złośliwe oprogramowanie, możesz ponownie uruchomić urządzenie. Możesz przejść do trybu awaryjnego na Macu, przytrzymując klawisz Shift po ponownym uruchomieniu urządzenia i pojawieniu się logo Apple. Kontynuuj przytrzymywanie klawisza Shift, aż przejdziesz do strony logowania, a następnie zwolnij klawisz.

Jeśli jesteś użytkownikiem systemu Windows 10, możesz kliknąć przycisk Windows i przejść do zasilania . Przytrzymaj klawisz Shift i uruchom ponownie. Wybierz rozwiązywanie problemów i przejdź do opcji zaawansowanych , w których znajdziesz ustawienia uruchamiania . W ustawieniach uruchamiania kliknij uruchom ponownie, a znajdziesz różne opcje uruchamiania w trybie awaryjnym.

Upewnij się, że nie logujesz się na swoje konto ani nie klikasz „pokaż hasło”, gdy złośliwe oprogramowanie jest nadal obecne. Wskazane jest, aby trzymać się z dala od poufnych kont, aby zapobiec ujawnieniu informacji.

Po wejściu w tryb awaryjny usuń pliki tymczasowe z systemu. Usunięcie plików tymczasowych przyspieszy skanowanie antywirusowe, a nawet może usunąć złośliwe oprogramowanie, jeśli zostało zaprogramowane do uruchamiania podczas uruchamiania.

Aby usunąć pliki tymczasowe w systemie Microsoft Windows, możesz użyć narzędzia do czyszczenia dysku . Możesz go znaleźć w Narzędziach administracyjnych systemu Windows wymienionych w menu Start. Przejdź do narzędzia do czyszczenia dysku, przewiń pliki, aby usunąć listę, i wybierz pliki tymczasowe.

Użytkownicy MacOS mogą przejść do głównego pulpitu i nacisnąć shift+command+G. W oknie wyszukiwarki wpisz polecenie ~/Library/Caches i dotknij go . Znajdziesz nowe okno z plikami tymczasowymi Maca. Wybierz wszystkie pliki za pomocą polecenia + A , a następnie naciśnij polecenie + Usuń. Aby dokończyć usuwanie plików tymczasowych, musisz wprowadzić tutaj hasło do komputera Mac.

3. Sprawdź monitor aktywności swojego urządzenia

Złośliwe oprogramowanie kradnie znaczną ilość mocy obliczeniowej z Twojego urządzenia. Jeśli sprawdzisz monitor aktywności, zobaczysz aplikacje, które mają wątpliwe wykorzystanie procesora. Kiedy nie używasz aplikacji i zużywa ona dużo mocy obliczeniowej, oznacza to po prostu, że coś jest nie tak. Za tym może kryć się złośliwy kod, który atakuje Twoje informacje.

Jeśli wykryjesz coś podejrzanego na swoim urządzeniu, natychmiast zamknij złośliwe aplikacje, aby uchronić je przed uszkodzeniem.

4. Użyj oprogramowania antywirusowego

Po zebraniu dowodów na obecność złośliwego oprogramowania na urządzeniu nadszedł czas, aby to sprawdzić. Możesz użyć oprogramowania antywirusowego wyposażonego w funkcje usuwania złośliwego oprogramowania, aby wykryć i usunąć różne typy złośliwego oprogramowania atakujące Twoje urządzenie.

Programy antywirusowe mogą wyłapywać standardowe złośliwe jednostki na Twoim urządzeniu i chronić Cię przed emanującymi zagrożeniami. Jeśli rodzaj złośliwego oprogramowania, z którym masz do czynienia, właśnie pojawił się w cyberprzestrzeni, być może będziesz musiał zaopatrzyć się w program antywirusowy na żądanie, który ma zaktualizowaną bazę danych zagrożeń.

5. Sprawdź stronę główną przeglądarki i wyczyść pamięć podręczną

Złośliwe oprogramowanie może modyfikować stronę główną przeglądarki, aby ponownie zainfekować urządzenie. Upewnij się, że Twoja strona główna jest autentyczna, a jeśli zagrożenie będzie się powtarzać, możesz się go pozbyć.

Możesz sprawdzić autentyczność strony głównej i wyczyścić pamięć podręczną w Google Chrome i Safari, wykonując następujące czynności:

1. Znajdź opcję weryfikacji swojej strony głównej na karcie wyszukiwarki, wymienionej w ustawieniach Google Chrome. W przypadku Safari możesz wprowadzić odpowiednie zmiany w sekcji preferencji w „ustawieniach ogólnych”.

2. Znajdź sekcję przejrzystą historię przeglądania w ustawieniach prywatności i bezpieczeństwa Google Chrome i umieść znacznik wyboru na buforowanych obrazach i plikach. W przypadku Safari przejdź do preferencji, zanurz się w prywatności, zarządzaj danymi witryny i wybierz opcję „usuń wszystko”.

Usuwanie złośliwego oprogramowania przebiega zgodnie z tą samą podstawową ideą dla systemów Windows i Mac, ale różni się procesem usuwania. Na przykład, aby przejść do trybu awaryjnego komputera Mac, potrzebujesz innego zestawu funkcji niż Windows.

Chroń swoje urządzenia i sieć

Teraz, po przejściu przez proces usuwania złośliwego oprogramowania, zacznij chronić swoje zasoby przed zagrożeniami złośliwym oprogramowaniem za pomocą wiodącego oprogramowania antywirusowego na rynku.

Zastanawiasz się, co zrobisz, jeśli złośliwe oprogramowanie przeniknie Twoje zasoby, zagrażając Twojemu bezpieczeństwu? Dowiedz się więcej o reakcji na incydent, aby dokładnie zrozumieć, jakie kroki należy wykonać, aby poradzić sobie z incydentem bezpieczeństwa.