5 أدوات لإزالة البرامج الضارة تحافظ على سلامتك

نشرت: 2021-03-18يمكن أن يكون للبرامج الضارة ، وهي برنامج ضار يصيب أجهزة الكمبيوتر والشبكات الخاصة بك ، تأثير مزعج على أجهزتك.

المصطلح البرمجيات الخبيثة يتضمن مجموعة من البرامج الضارة تتراوح من فيروسات الكمبيوتر ، وأحصنة طروادة ، وبرامج الفدية ، وبرامج التجسس ، وغيرها. يمكن أن يأخذك عبر طريق وعر من التعطل والخسائر المالية والسمعة ، خاصة عندما يؤثر ذلك على عملك. لتجنب غزو أصولك ، يجب أن يكون لديك أدوات واقية لمكافحة البرامج الضارة مثبتة على جهاز الكمبيوتر الخاص بك. أدوات إزالة البرامج الضارة سيساعدك على اكتشاف البرامج الضارة وإزالتها ، مما يحافظ على أمان أصول تكنولوجيا المعلومات لديك.

أفضل 5 برامج مكافحة فيروسات للدفاع ضد البرامج الضارة

1. برنامج Symantec Endpoint Protection

2. Malwarebytes للأعمال

3. ESET PROTECT Advanced

4. Webroot Business Endpoint Protection

5. برنامج MVISION Endpoint Security

* برامج مكافحة الفيروسات هذه مناسبة للمؤسسات الكبيرة.

كيف تصيب البرامج الضارة أجهزتك

هناك العديد من الطرق التي يمكن للبرامج الضارة من خلالها إدخال أصولك. الأكثر شيوعًا هو من خلال رسائل البريد الإلكتروني المرسلة في محاولة التصيد الاحتيالي. تحتوي رسائل البريد الإلكتروني هذه على مرفقات متخفية كملفات أصلية تحتوي على برامج ضارة مضمنة فيها.

يجب عليك دائمًا توخي الحذر بشأن تنزيلها أو فتح رابط غير موثوق به. عندما تفتح رابطًا ضارًا ، فإنه يوجهك إلى موقع ويب مخترق يقوم تلقائيًا بتنزيل حمولة البرامج الضارة على جهازك.

اكتشف كيف تعمل البرامج الضارة المختلفة بشكل مختلف للحصول على وصول غير مصرح به في هذا الدليل الشامل للبرامج الضارة.

يمكن للمهاجمين أيضًا استغلال الثغرات الأمنية في البرامج لتقديم برامج ضارة ، مما يجعل من الضروري أن تصبح مجهزًا تقنيًا لمكافحة التهديد المحتمل.

أفضل 5 برامج لمكافحة الفيروسات لإزالة البرامج الضارة

برنامج مكافحة الفيروسات نقطة النهاية هي أداة قادرة على منع واكتشاف البرامج الضارة في جهاز نقطة النهاية. تحتوي معظم هذه الأدوات على جدران حماية لمنع الديدان أو أحصنة طروادة أو البرامج الإعلانية أو الفيروسات من دخول النظام.

يوفر برنامج مكافحة الفيروسات والبرامج الضارة هذا العديد من الميزات مثل اكتشاف وتحديد البرامج الضارة المحتملة ، بما في ذلك أدوات لتقييم صحة الجهاز. يقوم بتنبيه المسؤولين عند العثور على إصابة بالبرامج الضارة.

معظم الأدوات المذكورة في قائمة البرامج أدناه مناسبة للمؤسسات الكبيرة. إذا كنت بحاجة إلى إصدار مجاني ، فقم بإلقاء نظرة على أفضل برامج مكافحة الفيروسات المجانية.

للتأهل لقائمة برامج الحماية من الفيروسات لنقاط النهاية ، يجب على المنتج:

- تحديد البرامج الضارة وامتلاك ميزات لإزالتها

- قم بتضمين ميزات مكافحة الفيروسات وبرامج مكافحة التجسس

- توفير الحالة الصحية للأجهزة الفردية

- تسليم التحديثات عند اكتشاف توقيعات فيروس جديدة

* فيما يلي برامج مكافحة الفيروسات الخمسة الرائدة من تقرير شبكة G2's Winter 2021 Grid. قد يتم تحرير بعض المراجعات من أجل الوضوح.

1. برنامج Symantec Endpoint Protection

Symantec Endpoint Protection (SEP) يحمي أجهزة نقطة النهاية الخاصة بك من هجمات البرامج الضارة ، بما في ذلك الهجمات المستهدفة والتهديدات المستمرة المتقدمة (APT) وتهديدات اليوم الصفري من خلال نهج طبقات للأمان.

إنه يوحد الحماية الفردية والظاهرية مع وحدة تحكم إدارية واحدة ، مما يوفر استجابة منسقة متدرجة وأداء عالي.

ماذا يحب المستخدمون:

"قامت Symantec بعمل رائع من خلال بوابة الإدارة المركزية الخاصة بها. من السهل نشر الوكيل / العميل نفسه بمجرد فهمك لواجهة Symantec. يمكن أن تستخدم إدارة السياسة بعض الأعمال ، ولكن بالنظر إلى فئة البرامج ، فإنها تغطي الأساسيات ثم بعضها. إخطارات البريد الإلكتروني أمر لا بد منه بالنسبة لي ، وهذا البرنامج يعمل بشكل جيد. لا يهم إذا تم حل الحدث تلقائيًا أم لا ؛ يتلقى المشرفون دائمًا إشعارات ".

- مراجعة Symantec Endpoint Protection ، تشاد ج.

ما يكره المستخدمون:

"ليس هناك جانب من المنتج لا أحبه. لقد قدمنا حماية عالية المستوى ضد الفيروسات والبرامج الضارة على محطات العمل وأجهزة الكمبيوتر العميلة لدينا باستخدام SEP. لذلك ، نحن راضون عن المنتج ".

- مراجعة Symantec Endpoint Protection ، علي ت.

2. Malwarebytes للأعمال

البرامج الضارة حماية المنظمات وموظفيها من البرامج الضارة التي يمكن أن تهدد الأمن السيبراني. يأتي مزودًا بقدرات حماية نقطة النهاية المتقدمة التي تمنع البرامج الضارة وتحظر الأنشطة المشبوهة باستخدام عامل بصمة صغير.

يساعد برنامج الأمان هذا المؤسسات على التحقيق في التهديدات المتقدمة واكتشافها ومعالجتها والتعافي منها بسرعة لضمان عودة الأجهزة المخترقة إلى الإنترنت وجاهزة للاستخدام.

ماذا يحب المستخدمون:

"يعد تسجيل الدخول إلى لوحة التحكم للحصول على نظرة عامة لجميع عملائي مفيدًا للغاية. يُظهر لي أي نقاط النهاية تحتاج إلى إعادة تشغيل أو فحص أو ترقية للبرنامج. يمكنني دفع كل هذه الأشياء من لوحة القيادة. لدي أيضًا القدرة بنقرة واحدة على التعمق أكثر في مستوى نقطة النهاية من لوحة المعلومات ".

- Malwarebytes for Business Review ، توماس ك.

ما يكره المستخدمون:

"التكلفة أعلى من منتجات أمان نقطة النهاية الأخرى ، وقد يستغرق الأمر بعض الوقت للمسؤول المبتدئ لفهم كيفية تكوين وحدة التحكم السحابية بشكل صحيح."

- Malwarebytes for Business Review ، سيلينا ب.

3. ESET PROTECT Advanced

ESET PROTECT متقدم يوفر طبقات دفاع متعددة لاكتشاف البرامج الضارة قبل التنفيذ وأثناءه وبعده. إنه يوازن بين الأداء والاكتشاف والإيجابيات الخاطئة مع توازن ديناميكي للتعلم الآلي والبيانات الضخمة والتحليلات السلوكية المتقدمة والخبرة البشرية.

ماذا يحب المستخدمون:

"يكون لأمن نقطة النهاية من Eset تأثير ضئيل على موارد أجهزة الكمبيوتر ولا يؤدي إلى إبطاء جهاز الكمبيوتر. ساعدنا أمان نقطة النهاية من Eset في إدارة جميع نقاط النهاية من موقع واحد باستخدام وحدة التحكم المركزية الخاصة به. توفر Eset تحديثات متكررة ، لكنها لا تزعج أي عمل من أعمالنا ، وهذا أيضًا يحتوي على نظام مسح قوي يؤمن الشبكة من العديد من الفيروسات والبرامج الضارة وبرامج الفدية والجذور الخفية والديدان والمزيد. إنه يدعم العديد من أنظمة التشغيل ، والتنفيذ سهل للغاية. "

- مراجعة متقدمة من ESET PROTECT ، جيان دبليو.

ما يكره المستخدمون:

"بعض ميزات تحديث البرنامج مرهقة نوعًا ما. لقد وجدنا أننا بحاجة إلى تشغيل تحديث البرنامج عدة مرات للتأكد من تحديث كل شيء بشكل منتظم. الشيء الذي أود تغييره هنا حول هذه الوظيفة هو تعيين تحديث ليتم إصداره. بمجرد أن تصبح محطة العمل متصلة بالإنترنت ، فإنها تصل إلى وحدة التحكم الإدارية لمعرفة ما إذا كانت تحتوي على البرنامج الذي تم إصداره. أعتقد أن هذا سيكون تحديثًا ضخمًا للإعداد الحالي ".

- مراجعة ESET PROTECT المتقدمة ، جيسون ر.

4. Webroot Business Endpoint Protection

حماية نقطة نهاية الأعمال Webroot يوفر الحماية في الوقت الفعلي وذكاء التهديدات لحماية الشركات من التهديدات المتنوعة عبر الويب والبريد الإلكتروني والإعلانات والتطبيقات والملفات والمزيد. في حالة تعرض نظام ما للاختراق ، يستفيد البرنامج من سجل دفتر اليومية الفريد الخاص به ومعالجة التراجع ، مما يساعد محركات الأقراص المحلية على عدم إصلاحها ، مما يقلل أو يلغي الحاجة إلى إعادة تصميم محركات الأقراص الثابتة أو الأنظمة.

ماذا يحب المستخدمون:

"تعد إدارة نقاط النهاية أمرًا سهلاً بمساعدة وحدة التحكم الإدارية المركزية. على عكس الحماية المماثلة الأخرى ، فإنه لا يتطلب تثبيت تطبيقات الخادم على الجهاز. البوابة قائمة على الويب وليست مستقلة عن الآلة. يمكن الوصول إليه من أي مكان أنت فيه. أفضل جزء ، أنه لا يترك أي أثر ملحوظ على الجهاز.

لا يبطئ النظام. حجم ملف التثبيت القابل للتنفيذ صغير جدًا. وهو يدعم مجموعة متنوعة من العملاء ، بما في ذلك خوادم Windows و MacOS. التثبيت سهل للغاية ، ولا يتطلب سوى نقرة واحدة للتثبيت الكامل. تم دمج رمز مفتاح التثبيت في ملف تثبيت العميل الذي تم تنزيله ".

- مراجعة Webroot Business Endpoint Protection ، باوان ب.

ما يكره المستخدمون:

"التسلسل الهرمي للسياسة معقد بعض الشيء. هناك سياسات موقع عالمية وسياسات فردية أيضًا. في بعض الأحيان ، لا يمكن تطبيق الميزات الجديدة إلا على السياسات العامة ، وهو أمر صعب إذا قمت فقط بتنفيذ سياسات المجموعة المحلية. "

- مراجعة Webroot Business Endpoint Protection ، كريس س.

5. برنامج MVISION Endpoint Security

يستفيد McAfee MVISION Endpoint Security من التعلم الآلي لتحليل أحدث تهديد للجهاز ، ويسهل اكتشاف البرامج الضارة المحلية والقائمة على السحابة. يساعد البرنامج المستخدمين على إعادة الجهاز إلى حالته الصحية بدلاً من إعادة تصويره أو إصلاحه. يمنع MVISION الأنظمة والشبكات من الانتهاكات المحتملة التي تسببها المحاولات الخبيثة لحصاد بيانات اعتماد المستخدم.

ماذا يحب المستخدمون:

يوفر McAfee Endpoint Security تشفيرًا كاملاً لتجنب الاستخدام غير المناسب للبيانات من الأجهزة المسروقة مثل أجهزة الكمبيوتر أو أجهزة الكمبيوتر المحمولة أو الهواتف المحمولة. يقوم هذا البرنامج بالكشف عن الفيروسات والحماية منها بطريقة سهلة وسهلة الاستخدام. يقوم بمسح الفيروسات بسرعة ويتسق في عمله مع الإدارة المنظمة جيدًا. لدى McAfee أداة فعالة لإدارة كلمات المرور توفر حماية إضافية لأنها تحظر الروابط والمواقع والإعلانات المقاطعة. "

- MVISION Endpoint Security Review ، شارلوت ت.

ما يكره المستخدمون:

"أحيانًا يكتشف البرامج الضارة والفيروسات الخاطئة أو الخاطئة. وبالتالي ، يجب أن يوفر بعض الميزات المفيدة حتى يمكن حل هذه المشكلة. قد يتباطأ في بعض الأحيان لأنه برنامج كبير وبسبب عملياته الثقيلة. إذا كانت أنظمتك وشبكاتك تخضع لعملية الفحص ، فسيؤدي ذلك إلى إبطاء العمليات الأخرى لأنظمتك. وبالتالي ، قد لا تتمكن من العمل أثناء المسح ".

- MVISION Endpoint Security Review ، لاريسا م.

كيفية إزالة البرامج الضارة

يمكن أن تتغلغل البرامج الضارة في أنظمة التشغيل حتى بعد إجراءات أمنية صارمة.

قد تبدو البرامج الضارة على جهاز Mac غريبة ، ولكن في الواقع ، لا يمكن الشك في وجودها. يشير تقرير حالة البرامج الضارة لعام 2021 من Malwarebytes إلى أن البرامج الضارة شكلت 1.5٪ من جميع عمليات اكتشاف أجهزة Mac في عام 2020 ، وتتألف بقية الاكتشافات من برامج غير مرغوب فيها (PUPs) وبرامج إعلانية. على الرغم من أن Apple تتبنى إجراءات أمنية صارمة لحماية أجهزتها ، إلا أن هناك طرقًا معينة يمكن أن تهاجم بها البرامج الضارة نظام MacOS المفضل لديك.

وبالمثل ، يعمل Microsoft Windows Defender في أفضل حالاته في الحماية من البرامج الضارة ؛ لا تزال هناك ثغرات في إجراءات الأمان يمكن للبرامج الضارة الاستفادة منها.

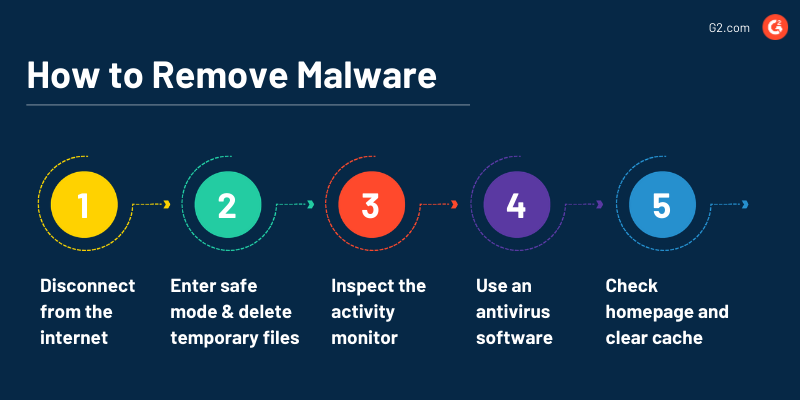

يمكن للعديد من علامات البرامج الضارة معرفة ما إذا كان جهاز macOS أو Android أو iOS أو Windows عرضة لهدف ضار. عندما تتكهن بأن إشارات البرامج الضارة تتقارب مع البرامج الضارة ، فإليك خمس طرق لمساعدتك في إزالتها.

1. قطع الاتصال بالإنترنت

سيساعدك منع جهازك من الوصول إلى الإنترنت على تقييد الضرر الذي تسببه البرامج الضارة باستمرار. اعزل جهازك وامنع تبادل البيانات بين جهازك وخادم البرامج الضارة.

يجب أن تكون غير متصل بالإنترنت ، لكن لا تستسلم لرغبتك في إغلاق جهازك. هناك أمثلة في الفضاء السيبراني ، لا سيما في حالات برامج الفدية الضارة ، حيث تتم برمجة البرامج الضارة لحذف الملفات المشفرة إذا اخترت إيقاف تشغيل الطاقة.

انتظر حتى تؤكد وجود برامج ضارة باستخدام ماسح ضوئي للبرامج الضارة مزود ببرنامج مكافحة فيروسات. إذا تلقيت تأكيدًا ، فاتصل بأحد متخصصي الأمن المطلعين الذين يمكنهم مساعدتك في التعامل معها .

نصيحة: تعرف على المزيد حول دورات شهادات الأمن السيبراني الأعلى لاكتساب الخبرة وتصبح محترفًا أمنيًا من الدرجة الأولى.

2. ابدأ بالوضع الآمن واحذف الملفات المؤقتة

يستخدم الوضع الآمن أو يسمح فقط بالتطبيقات المهمة للوظائف الأساسية لجهازك. إذا قام المهاجم ببرمجة برامج ضارة ليتم تحميلها تلقائيًا ، فإن الدخول في الوضع الآمن سيمنعها.

بمجرد أن تكون واثقًا من أنك قد تجنبت موقفًا يمكن فيه حذف بياناتك نهائيًا عن طريق البرامج الضارة ، يمكنك إعادة تشغيل جهازك. يمكنك الدخول إلى الوضع الآمن في Mac بالضغط على مفتاح Shift عند إعادة تشغيل جهازك ويظهر شعار Apple. استمر في الضغط على مفتاح Shift حتى تنتقل إلى صفحة تسجيل الدخول الخاصة بك ثم حرر المفتاح.

إذا كنت من مستخدمي Windows 10 ، فيمكنك النقر فوق زر Windows والانتقال إلى السلطة . اضغط مع الاستمرار على مفتاح Shift وأعد التشغيل. اختر استكشاف الأخطاء وإصلاحها وانتقل إلى الخيارات المتقدمة حيث ستجد إعدادات بدء التشغيل . ضمن إعدادات بدء التشغيل ، انقر فوق إعادة التشغيل ، ويمكنك العثور على خيارات متنوعة للتمهيد في الوضع الآمن.

تأكد من عدم تسجيل الدخول إلى حسابك أو النقر فوق "إظهار كلمة المرور" عندما لا تزال البرامج الضارة موجودة. يُنصح بإبعاد نفسك عن الحسابات الحساسة لمنع الكشف عن المعلومات.

عند دخولك إلى الوضع الآمن ، قم بإزالة الملفات المؤقتة على نظامك. سيساعد حذف الملفات المؤقتة في تسريع عملية البحث عن الفيروسات ، وقد يزيل البرامج الضارة إذا تمت برمجتها للبدء أثناء التشغيل.

لإزالة الملفات المؤقتة في Microsoft Windows ، يمكنك استخدام أداة تنظيف القرص . يمكنك العثور عليه في أدوات Windows الإدارية المدرجة في قائمة ابدأ. انتقل إلى أداة تنظيف القرص ، وانتقل عبر الملفات إلى قائمة الحذف ، واختر الملفات المؤقتة.

يمكن لمستخدمي MacOS الانتقال إلى سطح المكتب الرئيسي والضغط على shift + command + G. في نافذة الباحث ، أدخل الأمر ~ / Library / Caches واضغط على go . ستجد نافذة جديدة بها ملفات ماك المؤقتة. حدد جميع الملفات باستخدام الأمر + A ثم اضغط على الأمر + حذف. سيتعين عليك إدخال كلمة مرور Mac الخاصة بك هنا لإكمال حذف الملفات المؤقتة.

3. قم بفحص مراقب النشاط الخاص بجهازك

تسرق البرامج الضارة قدرًا كبيرًا من قوة المعالجة من جهازك. إذا قمت بفحص مراقب النشاط الخاص بك ، يمكنك رؤية التطبيقات التي لديها استخدام مشكوك فيه لوحدة المعالجة المركزية. عندما لا تستخدم تطبيقًا ويستهلك قدرًا كبيرًا من طاقة المعالجة ، فهذا يعني ببساطة أن شيئًا ما غير صحيح. يمكن أن يكون هناك تعليمات برمجية ضارة تعمل على غزو معلوماتك.

إذا اكتشفت أي شيء مريب على جهازك ، فقم بإنهاء التطبيقات الضارة في الحال لمنع حدوث أي ضرر.

4. استخدام برامج مكافحة الفيروسات

بمجرد أن تجمع أدلة على وجود برامج ضارة على جهازك ، فقد حان الوقت للتحقق منها. يمكنك استخدام برامج مكافحة الفيروسات المزودة بميزات إزالة البرامج الضارة لاكتشاف أنواع البرامج الضارة المختلفة التي تهاجم جهازك وإزالتها.

يمكن لبرامج مكافحة الفيروسات اكتشاف الكيانات الضارة القياسية عبر جهازك وحمايتك من التهديدات المنبعثة. إذا كان نوع البرامج الضارة التي تتعامل معها قد بدأ للتو في الفضاء الإلكتروني ، فقد تضطر إلى الحصول على مضاد فيروسات عند الطلب يحتوي على قاعدة بيانات محدثة للتهديدات.

5. تحقق من الصفحة الرئيسية للمتصفح وامسح ذاكرة التخزين المؤقت

يمكن للبرامج الضارة تعديل الصفحة الرئيسية لمتصفحك لإعادة إصابة جهازك. تأكد من مصداقية صفحتك الرئيسية حتى إذا استمر التهديد ، يمكنك التخلص منه.

يمكنك التحقق من أصالة الصفحة الرئيسية ومسح ذاكرة التخزين المؤقت في Google Chrome و Safari من خلال الخطوات التالية:

1. ابحث عن خيار التحقق من صفحتك الرئيسية في علامة تبويب محرك البحث ، المدرجة ضمن إعدادات Google Chrome. بالنسبة إلى Safari ، يمكنك إجراء التغييرات ذات الصلة في قسم التفضيلات ضمن "الإعدادات العامة".

2. ابحث عن قسم محفوظات الاستعراض المحو في إعدادات الخصوصية والأمان في Google Chrome ، ثم ضع علامة اختيار على الصور والملفات المخزنة مؤقتًا. بالنسبة إلى Safari ، انتقل إلى التفضيلات ، وتعمق في الخصوصية ، وإدارة بيانات موقع الويب ، واختر خيار "إزالة الكل".

تتبع إزالة البرامج الضارة نفس الفكرة الأساسية لنظامي التشغيل Windows و Mac ، ولكنها تختلف في عملية الإزالة. على سبيل المثال ، أنت بحاجة إلى مجموعة مختلفة من الوظائف للدخول إلى الوضع الآمن لنظام التشغيل Mac عن Windows.

حماية أجهزتك وشبكتك

الآن بعد أن انتهيت من عملية إزالة البرامج الضارة ، ابدأ في حماية أصولك من تهديدات البرامج الضارة باستخدام برامج مكافحة الفيروسات الرائدة في السوق.

هل تتساءل عما ستفعله إذا اخترقت البرامج الضارة أصولك وتعرض أمنك للخطر؟ تعرف على المزيد حول الاستجابة للحوادث لفهم الخطوات الدقيقة التي يجب عليك اتباعها للتعامل مع حادث أمني.