Capire Bring Your Own Encryption and Keys (BYOE)

Pubblicato: 2022-11-10L'argomento principale contro il cloud computing avanzato dai suoi detrattori è la sicurezza. BYOE garantisce la sicurezza di tutti i tuoi servizi cloud. Vediamo come.

Nel cloud computing, il proprietario dei dati non ha il controllo diretto su di essi ed è costretto ad affidarsi al provider di servizi cloud per tenerli al sicuro da accessi non autorizzati. La soluzione più comunemente accettata per proteggere le informazioni che risiedono nei cloud è crittografarle.

Il problema con la crittografia dei dati è che non solo impedisce agli utenti non autorizzati di accedere ai dati, ma aggiunge anche complicazioni all'utilizzo dei dati per utenti legittimamente autorizzati.

Si supponga che un'azienda ospiti i propri dati in forma crittografata sull'infrastruttura di un provider di servizi cloud (CSP). In tal caso, è necessaria una forma efficace di decrittazione che non renda difficile per gli utenti l'utilizzo dei dati e delle applicazioni o influisca negativamente sulla loro esperienza utente.

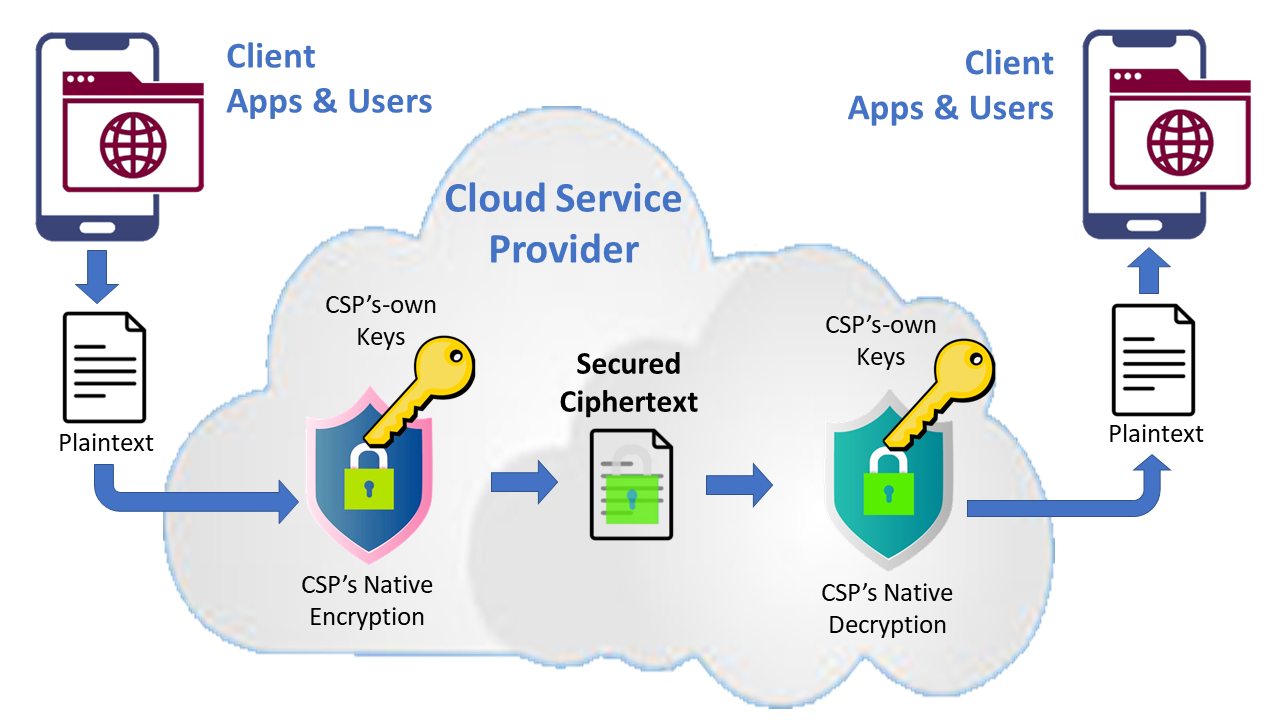

Molti fornitori di servizi cloud offrono ai propri clienti la possibilità di mantenere crittografati i propri dati, fornendo loro strumenti per rendere la decrittazione trasparente e inosservata da parte degli utenti autorizzati.

Tuttavia, qualsiasi schema di crittografia affidabile richiede chiavi di crittografia. E quando la crittografia dei dati viene eseguita dallo stesso CSP che detiene i dati, anche le chiavi di crittografia vengono mantenute da quel CSP.

Pertanto, come cliente di un CSP, non puoi avere il pieno controllo sui tuoi dati, poiché non puoi fidarti che il tuo CSP manterrà le chiavi di crittografia completamente al sicuro. Qualsiasi perdita di queste chiavi potrebbe lasciare i tuoi dati completamente esposti ad accessi non autorizzati.

Perché hai bisogno di BYOE

BYOE (porta la tua crittografia) può anche essere indicato come BYOK (porta le tue chiavi), anche se poiché si tratta di concetti abbastanza nuovi, aziende diverse possono dare a ciascun acronimo un significato diverso.

BYOE è un modello di sicurezza su misura per il cloud computing, che consente ai clienti dei servizi cloud di utilizzare i propri strumenti di crittografia e di gestire le proprie chiavi di crittografia.

Nel modello BYOE, i clienti di un CSP distribuiscono un'istanza virtualizzata del proprio software di crittografia, insieme all'applicazione che ospitano nel cloud.

L'applicazione è configurata in modo tale che tutte le sue informazioni vengano elaborate dal software di crittografia. Questo software crittografa i dati e li archivia sotto forma di testo cifrato nel repository di dati fisici del provider di servizi cloud.

Un importante vantaggio di BYOE è che consente alle aziende di utilizzare i servizi cloud per ospitare i propri dati e applicazioni rispettando i criteri di privacy dei dati imposti dalle autorità di regolamentazione in determinati settori. Anche in ambienti multi-tenant e di terze parti.

Questo approccio consente alle aziende di utilizzare la tecnologia di crittografia che meglio soddisfa le loro esigenze, indipendentemente dall'infrastruttura IT del provider di servizi cloud.

Vantaggi di BYOE

I principali vantaggi che puoi ottenere dall'utilizzo di BYOE sono:

- Maggiore sicurezza dei dati ospitati su infrastrutture di terze parti.

- Controllo completo della crittografia dei dati, inclusi algoritmo e chiavi.

- Monitoraggio e controllo accessi come valore aggiunto.

- Crittografia e decrittografia trasparenti per non influire sull'esperienza di utilizzo dei dati.

- Possibilità di rafforzare la sicurezza con moduli di sicurezza hardware.

Si ritiene comunemente che sia sufficiente crittografare le informazioni per essere al sicuro dai rischi, ma non è così. Il livello di sicurezza dei dati crittografati è alto solo quanto la sicurezza delle chiavi utilizzate per decrittografarli. Se le chiavi vengono esposte, i dati verranno esposti, anche se crittografati.

BYOE è un modo per evitare che la sicurezza delle chiavi di crittografia sia lasciata al caso e la sicurezza implementata da una terza parte, ovvero il tuo CSP.

BYOE è il blocco finale su uno schema di protezione dei dati che altrimenti avrebbe una pericolosa violazione. Con BYOE, anche se le chiavi di crittografia del tuo CSP sono compromesse, i tuoi dati non lo saranno.

Come funziona BYOE

Lo schema di sicurezza BYOE richiede che il CSP offra ai propri clienti la possibilità di utilizzare i propri algoritmi di crittografia e chiavi di crittografia.

Per utilizzare questo meccanismo senza influire sull'esperienza utente, dovrai distribuire un'istanza virtualizzata del tuo software di crittografia insieme alle applicazioni che ospiti sul tuo CSP.

Le applicazioni aziendali nello schema BYOE devono essere configurate in modo che tutti i dati che gestiscono passino attraverso l'applicazione di crittografia.

Questa applicazione funge da proxy tra il front-end e il back-end delle applicazioni aziendali in modo che i dati non vengano mai spostati o archiviati non crittografati.

Devi assicurarti che il back-end delle tue applicazioni aziendali memorizzi una versione di testo cifrato dei tuoi dati nel repository di dati fisici del tuo CSP.

BYOE contro crittografia nativa

Le architetture che implementano BYOE offrono maggiore sicurezza nella protezione dei dati rispetto alle soluzioni di crittografia native fornite dai CSP. Ciò è reso possibile dall'utilizzo di un'architettura che protegge i database strutturati, nonché i file non strutturati e gli ambienti di big data.

Utilizzando le estensioni, le migliori soluzioni di BYOE consentono di utilizzare i dati anche durante le operazioni di crittografia e rekeying. D'altra parte, l'utilizzo della soluzione BYOE per monitorare e registrare l'accesso ai dati è un modo per anticipare il rilevamento e l'intercettazione delle minacce.

Esistono anche soluzioni BYOE che offrono, come valore aggiunto, crittografia AES ad alte prestazioni, potenziata dall'accelerazione hardware e politiche di controllo degli accessi granulari.

In questo modo possono stabilire chi può accedere ai dati, a che orari e attraverso quali processi, senza la necessità di ricorrere a strumenti di monitoraggio specifici.

Gestione delle chiavi

Oltre a utilizzare il tuo modulo di crittografia, avrai bisogno del software di gestione delle chiavi di crittografia (EKM) per gestire le tue chiavi di crittografia.

Questo software consente agli amministratori IT e della sicurezza di gestire l'accesso alle chiavi di crittografia, rendendo più facile per le aziende archiviare le proprie chiavi e tenerle fuori dalle mani di terzi.

Esistono diversi tipi di chiavi di crittografia a seconda del tipo di dati da crittografare. Per essere veramente efficace, il software EKM che scegli deve essere in grado di gestire qualsiasi tipo di chiave.

Una gestione flessibile ed efficiente delle chiavi di crittografia è essenziale quando le aziende combinano sistemi cloud con sistemi on-premise e virtuali.

Tempra BYOE con un HSM

Un modulo di sicurezza hardware, o HSM, è un dispositivo di sicurezza fisico utilizzato per eseguire operazioni crittografiche in modo rapido e con la massima sicurezza. Tali operazioni crittografiche includono crittografia, gestione delle chiavi, decrittografia e autenticazione.

Gli HSM sono progettati per la massima affidabilità e robustezza e sono ideali per proteggere i dati classificati. Possono essere implementate come schede PCI Express, dispositivi autonomi con interfacce di rete Ethernet o semplicemente dispositivi USB esterni.

Hanno i propri sistemi operativi, appositamente progettati per massimizzare la sicurezza, e il loro accesso alla rete è protetto da un firewall.

Quando utilizzi un HSM in combinazione con BYOE, l'HSM assume il ruolo di proxy tra le tue applicazioni aziendali e i sistemi di storage del tuo CSP, occupandosi di tutta l'elaborazione crittografica necessaria.

Utilizzando l'HSM per le attività di crittografia, ti assicuri che queste attività non impongano fastidiosi ritardi al normale funzionamento delle tue applicazioni. Inoltre, con un HSM riduci al minimo le possibilità che utenti non autorizzati interferiscano con la gestione delle tue chiavi o con gli algoritmi di crittografia.

Alla ricerca di standard

Quando adotti uno schema di sicurezza BYOE, dovresti considerare cosa può fare il tuo CSP. Come abbiamo visto in questo articolo, affinché i tuoi dati siano veramente al sicuro nell'infrastruttura di un CSP, il CSP deve assicurarsi che tu possa installare il tuo software di crittografia o HSM insieme alle tue applicazioni, che i dati saranno crittografati nei repository del CSP, e che tu e nessun altro avrete accesso alle chiavi di crittografia.

Puoi anche esplorare alcune delle migliori soluzioni di broker di sicurezza per l'accesso al cloud per estendere i sistemi di sicurezza in loco dell'organizzazione.