独自の暗号化とキーの持ち込み (BYOE) について

公開: 2022-11-10クラウド コンピューティングに対する中傷者が提唱する主な論拠は、セキュリティです。 BYOE は、すべてのクラウド サービスのセキュリティを確保します。 方法を見てみましょう。

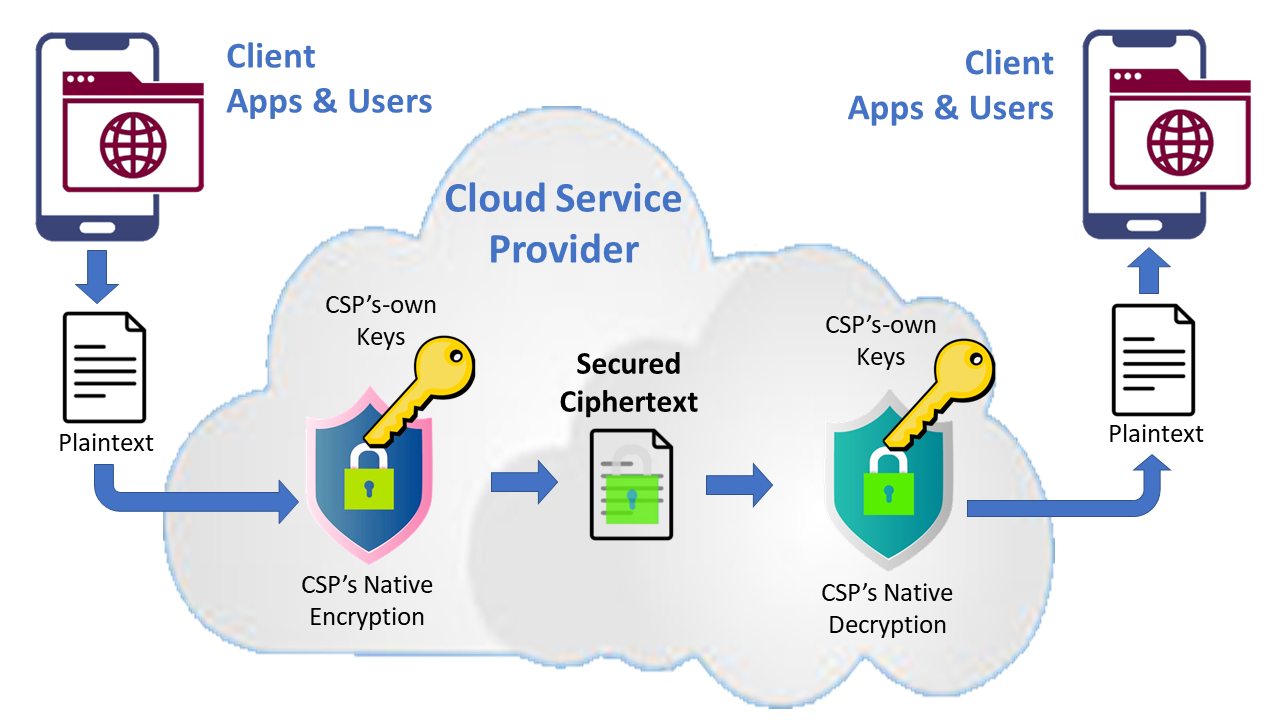

クラウド コンピューティングでは、データの所有者はデータを直接制御することはできず、クラウド サービス プロバイダーに頼ってデータを不正アクセスから保護する必要があります。 クラウドに存在する情報を保護するための最も一般的なソリューションは、暗号化です。

データ暗号化の問題は、権限のないユーザーがデータにアクセスするのを防ぐだけでなく、正当に権限のあるユーザーがデータを使用することを複雑にすることです。

企業がクラウド サービス プロバイダー (CSP) のインフラストラクチャで暗号化された形式でデータをホストしているとします。 その場合、ユーザーがデータやアプリケーションを使用することを困難にしたり、ユーザー エクスペリエンスに悪影響を与えたりしない、効果的な形式の復号化が必要です。

多くのクラウド プロバイダーは、データを暗号化したままにするオプションを顧客に提供し、暗号化解除を透明にし、許可されたユーザーに気づかれないようにするツールを提供しています。

ただし、堅牢な暗号化スキームには暗号化キーが必要です。 また、データの暗号化がデータを保持する同じ CSP によって実行される場合、暗号鍵もその CSP によって保持されます。

そのため、CSP の顧客は、自分のデータを完全に制御することはできません。自分の CSP が暗号化キーを完全に安全に保つとは信じられないからです。 これらのキーが漏洩すると、データが無許可のアクセスに完全にさらされる可能性があります。

BYOE が必要な理由

BYOE (Bring Your Own Encryption) は BYOK (Bring Your Own Key) と呼ばれることもありますが、これらはかなり新しい概念であるため、会社によってそれぞれの頭字語に異なる意味が与えられている場合があります。

BYOE は、クラウド コンピューティングに特化したセキュリティ モデルであり、クラウド サービスの顧客が独自の暗号化ツールを使用し、独自の暗号化キーを管理できるようにします。

BYOE モデルでは、CSP の顧客は、クラウドでホストするアプリケーションと共に、独自の暗号化ソフトウェアの仮想化されたインスタンスを展開します。

アプリケーションは、そのすべての情報が暗号化ソフトウェアによって処理されるように構成されています。 このソフトウェアは、データを暗号化し、クラウド サービス プロバイダーの物理データ リポジトリに暗号文の形式で保存します。

BYOE の重要な利点は、特定の業界の規制当局が課すデータ プライバシー基準に準拠しながら、企業がクラウド サービスを使用してデータとアプリケーションをホストできることです。 マルチテナントのサードパーティ環境でも。

このアプローチにより、企業は、クラウド サービス プロバイダーの IT インフラストラクチャに関係なく、ニーズに最適な暗号化テクノロジを使用できます。

BYOE の利点

BYOE を使用することで得られる主な利点は次のとおりです。

- サードパーティのインフラストラクチャでホストされるデータのセキュリティを強化します。

- アルゴリズムとキーを含むデータ暗号化の完全な制御。

- 付加価値としての監視とアクセス制御。

- データ使用経験に影響を与えないように透過的な暗号化と復号化。

- ハードウェア セキュリティ モジュールでセキュリティを強化する可能性。

一般に、情報を暗号化すればリスクを回避できると考えられていますが、そうではありません。 暗号化されたデータのセキュリティ レベルは、それを復号化するために使用されるキーのセキュリティと同程度です。 キーが公開されると、暗号化されていてもデータが公開されます。

BYOE は、暗号化キーのセキュリティが偶然に任せられたり、セキュリティがサード パーティ (つまり、CSP) によって実装されたりするのを防ぐ方法です。

BYOE は、そうでなければ危険な違反を引き起こすデータ保護スキームの最終的なロックです。 BYOE を使用すると、CSP の暗号化キーが侵害された場合でも、データが侵害されることはありません。

BYOE のしくみ

BYOE セキュリティ スキームでは、CSP が顧客に独自の暗号化アルゴリズムと暗号化キーを使用するオプションを提供する必要があります。

ユーザー エクスペリエンスに影響を与えずにこのメカニズムを使用するには、CSP でホストするアプリケーションと共に、暗号化ソフトウェアの仮想化されたインスタンスをデプロイする必要があります。

BYOE スキームのエンタープライズ アプリケーションは、処理するすべてのデータが暗号化アプリケーションを通過するように構成する必要があります。

このアプリケーションは、ビジネス アプリケーションのフロントエンドとバックエンドの間のプロキシとして機能するため、データが暗号化されずに移動または保存されることはありません。

ビジネス アプリケーションのバックエンドが、CSP の物理データ リポジトリにデータの暗号化バージョンを格納していることを確認する必要があります。

BYOE とネイティブ暗号化

BYOE を実装するアーキテクチャは、CSP が提供するネイティブの暗号化ソリューションよりも信頼性の高いデータ保護を提供します。 これは、構造化データベースだけでなく、非構造化ファイルやビッグデータ環境を保護するアーキテクチャを使用することで可能になります。

拡張機能を使用することにより、BYOE の最善の組み合わせのソリューションでは、暗号化およびキーの再生成操作中でもデータを使用できます。 一方、BYOE ソリューションを使用してデータ アクセスを監視およびログに記録することは、脅威の検出と傍受を予測する方法です。

また、付加価値として、ハードウェア アクセラレーションによって強化された高性能 AES 暗号化ときめ細かいアクセス制御ポリシーを提供する BYOE ソリューションもあります。

このようにして、特定の監視ツールに頼ることなく、誰が、いつ、どのプロセスを通じてデータにアクセスできるかを確立できます。

キー管理

独自の暗号化モジュールを使用することに加えて、暗号化キーを管理するための暗号化キー管理 (EKM) ソフトウェアが必要になります。

このソフトウェアを使用すると、IT およびセキュリティ管理者は暗号化キーへのアクセスを管理できるため、企業は独自のキーを簡単に保存して、第三者の手に渡らないようにすることができます。

暗号化するデータの種類に応じて、さまざまな種類の暗号化キーがあります。 本当に効果的であるためには、選択する EKM ソフトウェアがあらゆる種類のキーを処理できる必要があります。

企業がクラウド システムをオンプレミスおよび仮想システムと組み合わせる場合、柔軟で効率的な暗号キー管理が不可欠です。

HSM による BYOE の強化

ハードウェア セキュリティ モジュール (HSM) は、暗号化操作を迅速かつ最大限のセキュリティで実行するために使用される物理的なセキュリティ デバイスです。 このような暗号化操作には、暗号化、キー管理、復号化、および認証が含まれます。

HSM は、最大限の信頼性と堅牢性を実現するように設計されており、機密データの保護に最適です。 これらは、PCI Express カード、イーサネット ネットワーク インターフェイスを備えたスタンドアロン デバイス、または単なる外部 USB デバイスとして展開できます。

セキュリティを最大限に高めるように特別に設計された独自のオペレーティング システムがあり、ネットワークへのアクセスはファイアウォールによって保護されています。

HSM を BYOE と組み合わせて使用すると、HSM はビジネス アプリケーションと CSP のストレージ システムの間でプロキシの役割を果たし、必要なすべての暗号化処理を処理します。

暗号化タスクに HSM を使用することで、これらのタスクがアプリケーションの通常の操作に迷惑な遅延を課さないようにします。 さらに、HSM を使用すると、許可されていないユーザーがキーや暗号化アルゴリズムの管理に干渉する可能性を最小限に抑えることができます。

標準を求めて

BYOE セキュリティ スキームを採用するときは、CSP ができることを確認する必要があります。 この記事全体で見てきたように、CSP のインフラストラクチャでデータを真に安全に保つために、CSP は、アプリケーションと共に独自の暗号化ソフトウェアまたは HSM をインストールできること、データが CSP のリポジトリで暗号化されることを保証する必要があります。また、あなたと他の誰も暗号化キーにアクセスできないことを確認してください。

また、組織のオンプレミス セキュリティ システムを拡張するための最適なクラウド アクセス セキュリティ ブローカー ソリューションを検討することもできます。