Memahami Bawa Enkripsi dan Kunci Anda Sendiri (BYOE)

Diterbitkan: 2022-11-10Argumen utama menentang komputasi awan yang diajukan oleh para pencelanya adalah keamanan. BYOE memastikan keamanan semua layanan cloud Anda. Mari kita lihat bagaimana.

Dalam komputasi awan, pemilik data tidak memiliki kendali langsung atas data tersebut dan terpaksa bergantung pada penyedia layanan awan untuk menjaganya tetap aman dari akses yang tidak sah. Solusi yang paling umum diterima untuk melindungi informasi yang berada di awan adalah dengan mengenkripsinya.

Masalah dengan enkripsi data adalah bahwa hal itu tidak hanya mencegah pengguna yang tidak sah mengakses data tetapi juga menambahkan komplikasi untuk menggunakan data untuk pengguna yang sah.

Misalkan sebuah perusahaan menghosting datanya dalam bentuk terenkripsi pada infrastruktur penyedia layanan cloud (CSP). Dalam hal ini, diperlukan beberapa bentuk dekripsi yang efektif yang tidak mempersulit pengguna untuk menggunakan data dan aplikasi, atau secara negatif mempengaruhi pengalaman pengguna mereka.

Banyak penyedia cloud menawarkan pelanggan mereka pilihan untuk menyimpan data mereka terenkripsi, memberi mereka alat untuk membuat dekripsi transparan dan tidak diketahui oleh pengguna yang berwenang.

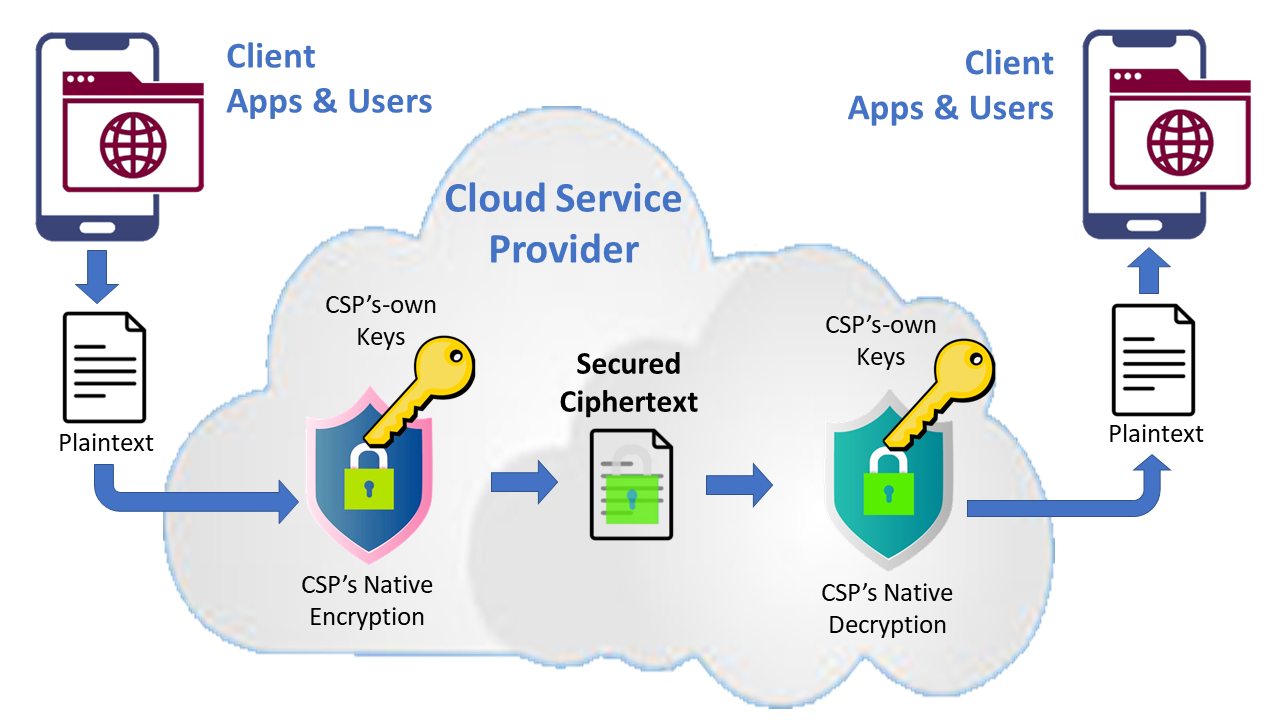

Namun, skema enkripsi yang kuat memerlukan kunci enkripsi. Dan ketika enkripsi data dilakukan oleh CSP yang sama yang menyimpan data, kunci enkripsi juga dipegang oleh CSP tersebut.

Jadi, sebagai pelanggan CSP, Anda tidak dapat memiliki kendali penuh atas data Anda, karena Anda tidak dapat mempercayai bahwa CSP Anda akan menyimpan kunci enkripsi sepenuhnya aman. Setiap kebocoran kunci ini dapat membuat data Anda benar-benar terbuka untuk akses yang tidak sah.

Mengapa Anda Membutuhkan BYOE

BYOE (bawa enkripsi Anda sendiri) juga dapat disebut sebagai BYOK (bawa kunci Anda sendiri), meskipun karena ini adalah konsep yang cukup baru, perusahaan yang berbeda dapat memberikan setiap akronim arti yang berbeda.

BYOE adalah model keamanan yang dirancang khusus untuk komputasi awan, yang memungkinkan pelanggan layanan cloud menggunakan alat enkripsi mereka sendiri dan mengelola kunci enkripsi mereka sendiri.

Dalam model BYOE, pelanggan CSP menyebarkan instance virtual dari perangkat lunak enkripsi mereka sendiri, bersama dengan aplikasi yang mereka host di cloud.

Aplikasi dikonfigurasi sedemikian rupa sehingga semua informasinya diproses oleh perangkat lunak enkripsi. Perangkat lunak ini mengenkripsi data dan menyimpannya dalam bentuk ciphertext di penyimpanan data fisik penyedia layanan cloud.

Keuntungan penting dari BYOE adalah memungkinkan perusahaan menggunakan layanan cloud untuk meng-host data dan aplikasi mereka sambil mematuhi kriteria privasi data yang diberlakukan oleh regulator di industri tertentu. Bahkan di lingkungan multi-penyewa, pihak ketiga.

Pendekatan ini memungkinkan perusahaan untuk menggunakan teknologi enkripsi yang paling sesuai dengan kebutuhan mereka, terlepas dari infrastruktur TI penyedia layanan cloud.

Manfaat BYOE

Manfaat utama yang bisa Anda dapatkan dari menggunakan BYOE adalah:

- Peningkatan keamanan data yang dihosting di infrastruktur pihak ketiga.

- Kontrol penuh atas enkripsi data, termasuk algoritme dan kunci.

- Pemantauan dan kontrol akses sebagai nilai tambah.

- Enkripsi dan dekripsi transparan agar tidak mempengaruhi pengalaman penggunaan data.

- Kemungkinan untuk memperkuat keamanan dengan modul keamanan perangkat keras.

Secara umum diyakini bahwa informasi yang dienkripsi cukup untuk aman dari risiko, tetapi tidak demikian halnya. Tingkat keamanan data terenkripsi hanya setinggi keamanan kunci yang digunakan untuk mendekripsi. Jika kunci terbuka, data akan terbuka, meskipun dienkripsi.

BYOE adalah cara untuk mencegah keamanan kunci enkripsi dibiarkan secara kebetulan dan keamanan yang diterapkan oleh pihak ketiga, yaitu CSP Anda.

BYOE adalah kunci terakhir pada skema perlindungan data yang jika tidak akan memiliki pelanggaran berbahaya. Dengan BYOE, bahkan jika kunci enkripsi CSP Anda disusupi, data Anda tidak akan terganggu.

Cara Kerja BYOE

Skema keamanan BYOE mengharuskan CSP untuk menawarkan kepada pelanggannya opsi untuk menggunakan algoritme enkripsi dan kunci enkripsi mereka sendiri.

Untuk menggunakan mekanisme ini tanpa memengaruhi pengalaman pengguna, Anda perlu menerapkan instance virtual dari perangkat lunak enkripsi Anda bersama dengan aplikasi yang Anda host di CSP Anda.

Aplikasi perusahaan dalam skema BYOE harus dikonfigurasi sehingga semua data yang mereka tangani melewati aplikasi enkripsi.

Aplikasi ini berada sebagai proxy antara bagian depan dan belakang aplikasi bisnis Anda sehingga data tidak akan dipindahkan atau disimpan tanpa terenkripsi.

Anda harus memastikan bahwa bagian belakang aplikasi bisnis Anda menyimpan versi ciphertext dari data Anda di penyimpanan data fisik CSP Anda.

BYOE Versus Enkripsi Asli

Arsitektur yang menerapkan BYOE menawarkan kepercayaan yang lebih besar dalam perlindungan data Anda daripada solusi enkripsi asli yang disediakan oleh CSP. Ini dimungkinkan dengan menggunakan arsitektur yang melindungi database terstruktur serta file tidak terstruktur dan lingkungan data besar.

Dengan menggunakan ekstensi, solusi terbaik BYOE memungkinkan Anda untuk menggunakan data bahkan selama operasi enkripsi dan rekeying. Di sisi lain, menggunakan solusi BYOE untuk memantau dan mencatat akses data adalah cara untuk mengantisipasi deteksi dan intersepsi ancaman.

Ada juga solusi BYOE yang menawarkan, sebagai nilai tambah, enkripsi AES berkinerja tinggi, ditingkatkan dengan akselerasi perangkat keras, dan kebijakan kontrol akses granular.

Dengan cara ini, mereka dapat menetapkan siapa yang dapat mengakses data, pada waktu apa, dan melalui proses mana, tanpa perlu menggunakan alat pemantauan khusus.

Manajemen Kunci

Selain menggunakan modul enkripsi Anda sendiri, Anda akan memerlukan perangkat lunak Encryption Key Management (EKM) untuk mengelola kunci enkripsi Anda.

Perangkat lunak ini memungkinkan administrator TI dan keamanan untuk mengelola akses ke kunci enkripsi, sehingga memudahkan perusahaan untuk menyimpan kunci mereka sendiri dan menjauhkannya dari tangan pihak ketiga.

Ada berbagai jenis kunci enkripsi tergantung pada jenis data yang akan dienkripsi. Agar benar-benar efektif, perangkat lunak EKM yang Anda pilih harus dapat menangani semua jenis kunci.

Manajemen kunci enkripsi yang fleksibel dan efisien sangat penting ketika perusahaan menggabungkan sistem cloud dengan sistem lokal dan virtual.

Pengerasan BYOE dengan HSM

Modul keamanan perangkat keras, atau HSM, adalah perangkat keamanan fisik yang digunakan untuk melakukan operasi kriptografi dengan cepat dan dengan keamanan maksimum. Operasi kriptografi tersebut meliputi enkripsi, manajemen kunci, dekripsi, dan otentikasi.

HSM dirancang untuk kepercayaan dan ketahanan maksimum dan ideal untuk melindungi data rahasia. Mereka dapat digunakan sebagai kartu PCI Express, perangkat yang berdiri sendiri dengan antarmuka jaringan Ethernet, atau hanya perangkat USB eksternal.

Mereka memiliki sistem operasi mereka sendiri, yang dirancang khusus untuk memaksimalkan keamanan, dan akses mereka ke jaringan dilindungi oleh firewall.

Saat Anda menggunakan HSM dalam kombinasi dengan BYOE, HSM mengambil peran sebagai proxy antara aplikasi bisnis Anda dan sistem penyimpanan CSP Anda, menangani semua pemrosesan kriptografi yang diperlukan.

Dengan menggunakan HSM untuk tugas enkripsi, Anda memastikan bahwa tugas ini tidak menimbulkan kelambatan yang mengganggu pada operasi normal aplikasi Anda. Selain itu, dengan HSM Anda meminimalkan kemungkinan pengguna tidak sah mengganggu pengelolaan kunci atau algoritme enkripsi Anda.

Mencari Standar

Saat mengadopsi skema keamanan BYOE, Anda harus melihat apa yang dapat dilakukan CSP Anda. Seperti yang telah kita lihat di seluruh artikel ini, agar data Anda benar-benar aman dalam infrastruktur CSP, CSP harus memastikan bahwa Anda dapat menginstal perangkat lunak enkripsi Anda sendiri atau HSM bersama dengan aplikasi Anda, bahwa data akan dienkripsi dalam repositori CSP, dan bahwa Anda dan tidak ada orang lain akan memiliki akses ke kunci enkripsi.

Anda juga dapat menjelajahi beberapa solusi broker keamanan akses cloud terbaik untuk memperluas sistem keamanan di lokasi organisasi.