最も危険なデータベースの脅威とそれらを防ぐ方法

公開: 2022-01-07すべての組織は、秘書の名簿などの単純で少量のデータセットを処理する場合でも、戦略的な情報分析のために大規模なビッグデータリポジトリを処理する場合でも、ある程度データベースを使用します。

これらすべてのデータベースの共通点は、データベースが直面する多くのリスクから保護する必要があるということです。主なリスクは、情報の損失、改ざん、盗難です。 その他のリスクは、それほど重大ではありませんが危険でもあり、パフォーマンスの低下や機密保持またはプライバシー契約の違反が含まれます。

組織のネットワークを保護するために使用されるセキュリティメカニズムは、データベースに対する攻撃の試みを撃退することができます。 それでも、一部のリスクはデータベースシステム(DBMS)に固有であり、特定のセキュリティ対策、手法、およびツールが必要です。

データベースに影響を与える脅威

以下は、データベースサーバーを強化し、一般的なセキュリティおよび監査手法にいくつかの手順を追加することで軽減する必要がある、今日のデータベースに影響を与える最も一般的な脅威のリストです。

不十分な権限管理

多くの場合、データベースサーバーはデフォルトのセキュリティ設定で組織にインストールされ、これらの設定は変更されません。 これにより、データベースは、デフォルトの権限を知っており、それらを悪用する方法を知っている攻撃者にさらされます。

正当な権限を悪用する場合もあります。たとえば、機密情報を漏らすなど、データベース権限を使用してデータベースを不正に使用するユーザーです。

非アクティブなアカウントの存在は、悪意のある個人がこれらのアカウントの存在を知っており、許可なしにデータベースにアクセスするためにそれらを利用する可能性があるため、見過ごされがちなセキュリティリスクももたらします。

データベースインジェクション攻撃

データベースインジェクション攻撃の主な形態はSQLインジェクション攻撃であり、SQL言語を使用するリレーショナルデータベースサーバー(RDBMS)を攻撃します。 MongoDB、RavenDB、CouchbaseなどのNoSQLデータベースは、SQLインジェクション攻撃の影響を受けませんが、NoSQLインジェクション攻撃の影響を受けやすくなっています。 NoSQLインジェクション攻撃はそれほど一般的ではありませんが、同様に危険です。

SQLインジェクション攻撃とNoSQLインジェクション攻撃はどちらも、Webアプリケーションのデータ入力制御をバイパスして、データベースエンジンにコマンドを送信し、そのデータと構造を公開することで機能します。 極端な場合、インジェクション攻撃が成功すると、攻撃者はデータベースの心臓部に無制限にアクセスできるようになります。

悪用可能なデータベースの脆弱性

企業のIT部門は、DBMSコアソフトウェアに定期的にパッチを適用しないのが一般的です。 そのため、脆弱性が発見され、ベンダーがそれを排除するためのパッチをリリースしたとしても、企業がシステムにパッチを適用するまでに数か月かかる場合があります。 その結果、脆弱性は長期間さらされ、サイバー犯罪者によって悪用される可能性があります。

DBMSにパッチが適用されない主な理由には、サーバーを停止してメンテナンスを実行するための時間枠を見つけるのが難しいことが含まれます。 パッチをテストするための複雑で時間のかかる要件。 誰がDBMSの保守を担当するかについてのあいまいさ。 とりわけ、システム管理者の過度の作業負荷。

隠しデータベースサーバーの存在

組織内のソフトウェアインストールポリシーに準拠していない(またはそのようなポリシーがない)と、ユーザーは特定のニーズを解決するために独自の裁量でデータベースサーバーをインストールします。 その結果、セキュリティ管理者が気付かない組織のネットワークにサーバーが表示されます。 これらのサーバーは、機密データを組織に公開したり、攻撃者によって悪用される可能性のある脆弱性を公開したりします。

アクセス可能なバックアップ

データベースサーバーはセキュリティの層の背後で保護されていますが、これらのデータベースのバックアップは、特権のないユーザーがアクセスできる場合があります。 このような状況では、権限のないユーザーがバックアップのコピーを作成し、バックアップを自分のサーバーにマウントして、そこに含まれる機密情報を抽出する可能性があるというリスクがあります。

データベースを保護するための技術と戦略

組織のデータベースを適切に保護するには、通常の内部統制と組み合わせた、ベストプラクティスの防御的なマトリックスが必要です。 ベストプラクティスマトリックスには、次の項目が含まれています。

- ユーザーのアクセス権を管理し、過剰な特権と非アクティブなユーザーを排除します。

- スピアフィッシング攻撃などの一般的なサイバー脅威の認識、インターネットと電子メールの使用に関するベストプラクティス、パスワード管理など、リスク軽減手法について従業員をトレーニングします。

- データベースの脆弱性を評価し、侵害されたエンドポイントを特定し、機密データを分類します。

- すべてのデータベースアクセスアクティビティと使用パターンをリアルタイムで監視して、データ漏洩、不正なSQLおよびビッグデータトランザクション、プロトコル/システム攻撃を検出します。

- データベース保護および監査プラットフォームを使用して監査を自動化します。

- 悪意のあるWebリクエストをブロックします。

- 外部データをアーカイブし、データベースを暗号化し、データベースフィールドをマスクして機密情報を非表示にします。

データベースセキュリティツール

上記の手法は、組織のIT部門の側で多大な労力を必要とし、多くの場合、ITスタッフはすべてのタスクに対応できないため、データベースを安全に保つために実行する必要のあるタスクは取り残されます。 幸いなことに、いくつかのツールを使用すると、これらのタスクが簡単になり、データベースを脅かす危険がデータベースに影響を与えないようになります。

スキューバデータベース脆弱性スキャナー

Scubaは、組織のデータベースに隠されたセキュリティリスクを可視化する無料の使いやすいツールです。 Oracle、Microsoft SQL、Sybase、IBM DB2、およびMySQLデータベースに対して2,300以上の評価テストを提供し、あらゆる種類の脆弱性と構成エラーを検出します。

Scubaは、明確で簡潔なレポートを使用して、どのデータベースがリスクにさらされているか、および各データベースにどのようなリスクが潜んでいるかを明らかにします。 また、特定されたリスクを軽減する方法に関する推奨事項も提供します。

スキューバスキャンは、任意のWindows、Mac、またはLinuxクライアントから実行できます。 このツールを使用した通常のスキャンには、データベースのサイズ、ユーザーとグループの数、およびネットワーク接続の速度に応じて、2〜3分かかります。 オペレーティングシステムを最新の状態にする以外に、インストールの前提条件はありません。

Scubaは無料のスタンドアロンツールですが、Impervaは、データセキュリティ、クラウドでのデータ保護とセキュリティ、データプライバシー、およびユーザー行動分析のための特定の製品の範囲に含まれています。

dbWatchコントロールセンター

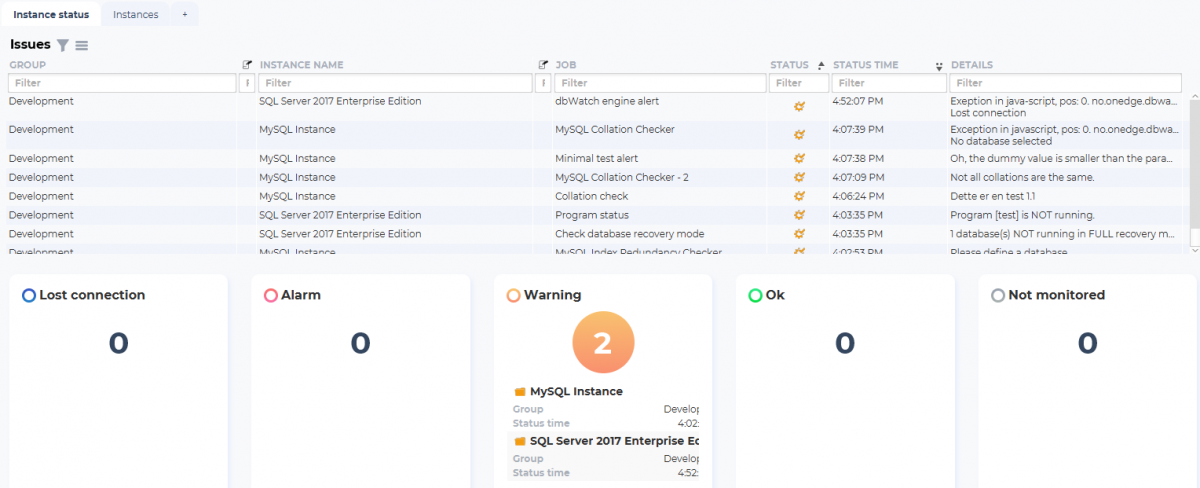

dbWatchは、Microsoft SQL Server、Oracle、PostgreSQL、Sybase、MySQL、およびAzureSQLをサポートする完全なデータベース監視および管理ソリューションです。 これは、プロアクティブな監視を実行し、大規模なオンプレミス、ハイブリッド、またはクラウドデータベース環境で可能な限り多くの定期的なメンテナンスを自動化するように設計されています。

dbWatchは高度にカスタマイズ可能であり、監視から管理、分析、およびレポートまでのDBAワークフローをカバーします。 このツールのユーザーは、仮想サーバーを含むサーバーを簡単に検出できることを強調しています。 これは、IT資産の管理と追跡に優れた利点であり、コストの決定とリスクの評価を容易にします。

優れた機能を提供する一方で、dbWatchの学習曲線は急勾配であるため、ツールを購入した後、ツールが100%で稼働するまでに、インストール手順とトレーニングに時間がかかることを期待してください。 無料の期間限定の評価版をダウンロードできます。

AppDetectivePRO

AppDetectivePROは、データベースおよびビッグデータスキャナーであり、構成エラー、識別/アクセス制御の問題、パッチの欠落、またはデータ漏洩、情報の不正な変更、またはサービス拒否(DoS)攻撃を引き起こす可能性のある構成の有毒な組み合わせを即座に検出できます。

AppDetectivePROは、そのシンプルな構成とユーザーフレンドリーなインターフェイスを通じて、組織のインフラストラクチャ内のデータベースまたはビッグデータリポジトリのセキュリティ、リスク、およびセキュリティ体制を即座に検出、評価、および報告できます。ほんの数分。

AppDetectivePROは、ホストまたはネットワークオペレーティングシステムおよび静的または動的アプリケーションのスキャナーへのアドオンとして使用できます。 そのオプションの範囲は、データ収集のためのSQLスクリプトの保守を必要とせずに、50を超えるすぐに使用可能なコンプライアンスおよび構成ポリシーを提供します。

DbDefence

DbDefenceは、MicrosoftSQLServer上にあるデータベース用のセキュリティツールです。 使いやすく、アクセス可能で、完全なデータベースの暗号化とスキーマの保護に効果的であり、最高の特権を持つユーザーでもデータベースへのアクセスを完全に防止できるという特徴があります。

暗号化はサーバー側で機能するため、権限のある管理者は、データベースにアクセスするアプリケーションを変更することなく、データベースを安全に暗号化および復号化できます。 このツールは、2005年以降のすべてのSQLServerバージョンで動作します。

DbDefenceはSQLファイルおよびオブジェクトレベルで機能し、他のSQLServer暗号化ソフトウェアとは異なります。 アクセスが試みられたオブジェクトと、アクセスが拒否または許可されたオブジェクトを区別できます。

ソリューションの一部としてDbDefenceを含めるために、クライアントアプリケーションごとにライセンスを購入する必要はありません。 任意の数のクライアントにインストールするには、単一の再配布ライセンスで十分です。

OScanner

OScannerは、Javaで開発されたOracleデータベースの分析および評価ツールです。 プラグインベースのアーキテクチャがあり、現在、次の機能のプラグインがあります。

- シドの列挙

- パスワードテスト(共通および辞書)

- Oracleバージョンの列挙

- ユーザーアカウントの役割、特権、およびハッシュの列挙

- 監査情報の列挙

- パスワードポリシーの列挙

- データベースリンクの列挙

結果は、グラフィカルなJavaツリーに表示されます。 また、簡潔なXMLレポート形式と、レポートを表示するための組み込みのXMLビューアも提供します。 ツールのインストールには、Javaランタイム環境とOScannerインストール(zip)ファイルのみが必要です。

OScannerは、Oracle Auditing Toolのパスワード推測機能(OAT opwg)と同様に動作し、accounts.defaultファイルを使用してデフォルトのユーザー名とパスワードのペアを取得します。 これは、同じユーザー名とパスワードを持つアカウントを推測しようとするという点でOracleツールとは異なります。

dbForge Security Manager

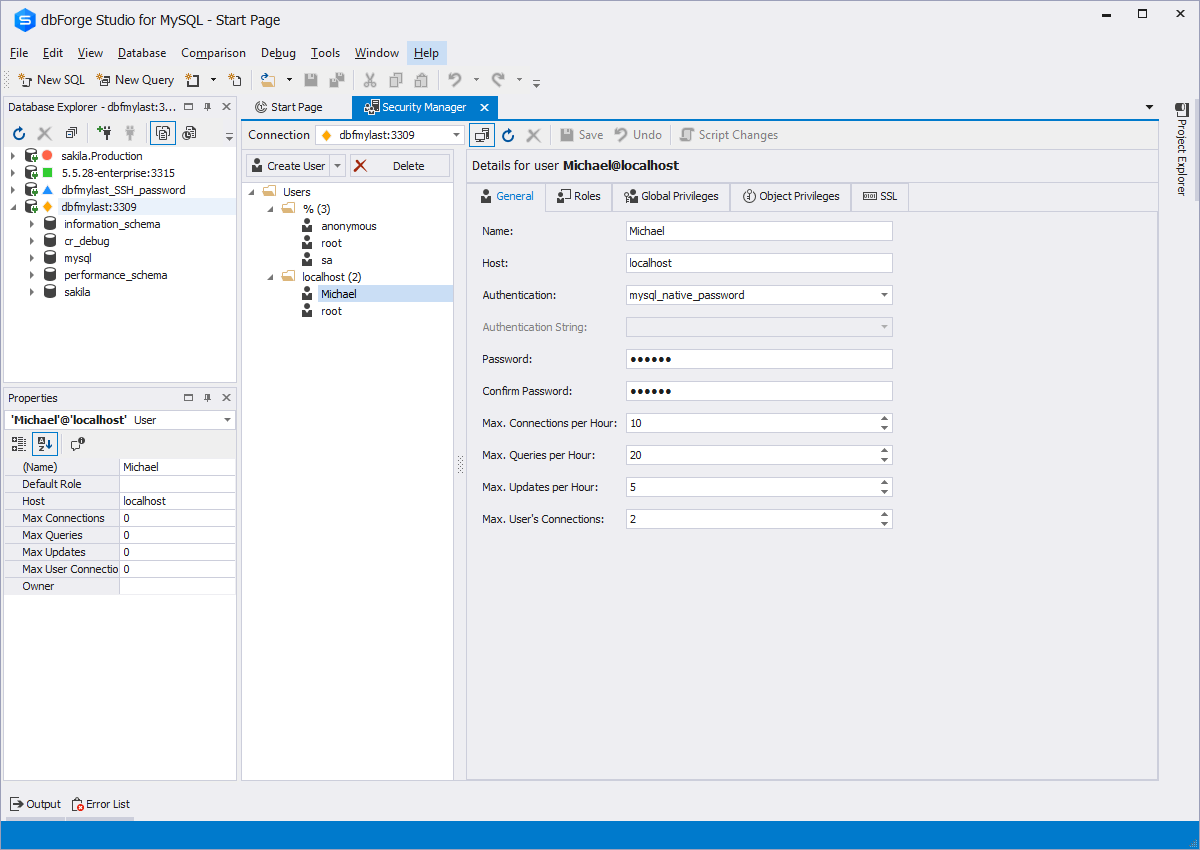

SecurityManagerはスイートdbForgeStudiofor MySQLの一部であり、MySQLデータベースのセキュリティを管理するための強力なツールを追加します。 拡張機能と実用的で使いやすいユーザーインターフェイスにより、MySQLユーザーアカウントや特権の管理など、日常的なセキュリティ管理タスクを容易にすることを目的としています。

セキュリティマネージャを使用すると、IT担当者の生産性が向上します。 また、複雑なコマンドライン操作をMySQLユーザーアカウントとその特権のより単純な視覚的管理に置き換えるなど、他の利点も提供します。 このツールは、エラーを最小限に抑え、管理スタッフに必要な時間を短縮する簡素化された管理手順のおかげで、データベースのセキュリティを強化するのにも役立ちます。

セキュリティマネージャウィンドウの5つのタブを使用すると、数回クリックするだけでユーザーアカウントを作成でき、それぞれにグローバル権限とオブジェクト権限の両方を付与できます。 アカウントが作成されると、設定を一目で確認して、間違いがないことを確認できます。

基本的な機能を提供する完全無料バージョンのdbForgeStudioforMySQLをダウンロードできます。 次に、Standard、Professional、およびEnterpriseバージョンがあり、価格は最大約400ドルです。

最後の言葉:本当に安全なデータベース

組織は、バックアップとファイアウォールがあるという理由だけでデータが安全であると信じているのが一般的です。 しかし、データベースのセキュリティには、これらのセキュリティ対策を超えた他の多くの側面があります。 データベースサーバーを選択する際、組織は上記の側面を考慮する必要があります。これらはすべて、組織の重要なデータの戦略的管理においてデータベースサーバーが持つ重要性をデータベースサーバーに与えることを意味します。