Die gefährlichsten Datenbankbedrohungen und wie man sie verhindert

Veröffentlicht: 2022-01-07Alle Organisationen verwenden Datenbanken bis zu einem gewissen Grad, sei es, um einfache, geringvolumige Datensätze wie das Adressbuch einer Sekretärin oder große Big-Data-Repositories für die strategische Informationsanalyse zu verwalten.

Der gemeinsame Nenner all dieser Datenbanken ist, dass sie vor den vielen Risiken geschützt werden müssen, denen sie ausgesetzt sind, von denen die wichtigsten der Verlust, die Änderung und der Diebstahl von Informationen sind. Andere Risiken, die nicht so kritisch, aber auch gefährlich sind, umfassen Leistungseinbußen und die Verletzung von Vertraulichkeits- oder Datenschutzvereinbarungen.

Die zum Schutz der Netzwerke einer Organisation verwendeten Sicherheitsmechanismen können einige Angriffsversuche auf Datenbanken abwehren. Dennoch sind einige Risiken spezifisch für Datenbanksysteme (DBMS) und erfordern spezifische Sicherheitsmaßnahmen, -techniken und -tools.

Bedrohungen, die Datenbanken betreffen

Im Folgenden finden Sie eine Liste der häufigsten Bedrohungen, die heutige Datenbanken betreffen und die durch das Härten von Datenbankservern und das Hinzufügen einiger Verfahren zu gängigen Sicherheits- und Überwachungstechniken gemindert werden müssen.

Unzureichende Berechtigungsverwaltung

Häufiger, als wir zugeben möchten, werden Datenbankserver in Organisationen mit ihren Standardsicherheitseinstellungen installiert, und diese Einstellungen werden nie geändert. Dadurch werden Datenbanken Angreifern ausgesetzt, die die Standardberechtigungen kennen und wissen, wie sie diese ausnutzen können.

Es gibt auch den Fall des Missbrauchs legitimer Berechtigungen: Benutzer, die ihre Datenbankberechtigungen nutzen, um unbefugten Gebrauch davon zu machen – zum Beispiel, um vertrauliche Informationen preiszugeben.

Die Existenz inaktiver Konten stellt auch ein Sicherheitsrisiko dar, das oft übersehen wird, da böswillige Personen von der Existenz dieser Konten wissen und sie ausnutzen können, um unbefugt auf Datenbanken zuzugreifen.

Datenbankinjektionsangriffe

Die Hauptform von Datenbankinjektionsangriffen sind SQL-Injection-Angriffe, die relationale Datenbankserver (RDBMS) angreifen, die die SQL-Sprache verwenden. NoSQL-Datenbanken wie MongoDB, RavenDB oder Couchbase sind immun gegen SQL-Injection-Angriffe, aber anfällig für NoSQL-Injection-Angriffe. NoSQL-Injection-Angriffe sind weniger verbreitet, aber ebenso gefährlich.

Sowohl SQL-Injection- als auch NoSQL-Injection-Angriffe umgehen die Dateneingabekontrollen von Webanwendungen, um Befehle an die Datenbank-Engine zu übermitteln, um deren Daten und Strukturen offenzulegen. Im Extremfall kann ein erfolgreicher Injection-Angriff dem Angreifer uneingeschränkten Zugriff auf das Herz einer Datenbank verschaffen.

Ausnutzbare Datenbank-Schwachstellen

Es ist üblich, dass IT-Abteilungen von Unternehmen ihre DBMS-Kernsoftware nicht regelmäßig patchen. Selbst wenn also eine Schwachstelle entdeckt wird und der Anbieter einen Patch veröffentlicht, um sie zu beseitigen, kann es Monate dauern, bis Unternehmen ihre Systeme patchen. Das Ergebnis ist, dass Schwachstellen über lange Zeiträume offengelegt werden, die von Cyberkriminellen ausgenutzt werden können.

Zu den Hauptgründen, warum DBMS nicht gepatcht werden, gehören Schwierigkeiten, ein Zeitfenster zu finden, um den Server herunterzufahren und Wartungsarbeiten durchzuführen; komplexe und zeitaufwändige Anforderungen zum Testen von Patches; Unklarheit darüber, wer für die Wartung des DBMS verantwortlich ist; Überlastung u. a. der Systemadministratoren.

Existenz versteckter Datenbankserver

Die Nichteinhaltung von Softwareinstallationsrichtlinien in einer Organisation (oder das Fehlen solcher Richtlinien) veranlasst Benutzer, Datenbankserver nach eigenem Ermessen zu installieren, um bestimmte Anforderungen zu erfüllen. Das Ergebnis ist, dass Server im Netzwerk der Organisation erscheinen, was Sicherheitsadministratoren nicht bewusst ist. Diese Server geben vertrauliche Daten an die Organisation weiter oder legen Schwachstellen offen, die von Angreifern ausgenutzt werden können.

Zugängliche Backups

Obwohl Datenbankserver hinter einer Sicherheitsebene geschützt sind, können Sicherungen dieser Datenbanken für nicht privilegierte Benutzer zugänglich sein. In einer solchen Situation besteht das Risiko, dass nicht autorisierte Benutzer Kopien der Backups erstellen und sie auf ihren eigenen Servern bereitstellen, um die darin enthaltenen vertraulichen Informationen zu extrahieren.

Techniken und Strategien zum Schutz von Datenbanken

Um einen angemessenen Schutz für die Datenbanken einer Organisation zu gewährleisten, ist eine defensive Matrix aus Best Practices in Kombination mit regelmäßigen internen Kontrollen erforderlich. Die Best-Practices-Matrix umfasst die folgenden Punkte:

- Verwalten Sie Benutzerzugriffsrechte und eliminieren Sie übermäßige Berechtigungen und inaktive Benutzer.

- Schulen Sie Mitarbeiter in Techniken zur Risikominderung, einschließlich der Erkennung häufiger Cyber-Bedrohungen wie Spear-Phishing-Angriffe, Best Practices rund um das Internet und die E-Mail-Nutzung sowie Passwortverwaltung.

- Bewerten Sie alle Datenbank-Schwachstellen, identifizieren Sie kompromittierte Endpunkte und klassifizieren Sie sensible Daten.

- Überwachen Sie alle Datenbankzugriffsaktivitäten und Nutzungsmuster in Echtzeit, um Datenlecks, nicht autorisierte SQL- und Big-Data-Transaktionen sowie Protokoll-/Systemangriffe zu erkennen.

- Automatisieren Sie die Überwachung mit einer Datenbankschutz- und Überwachungsplattform.

- Blockieren Sie schädliche Webanfragen.

- Archivieren Sie externe Daten, verschlüsseln Sie Datenbanken und maskieren Sie Datenbankfelder, um vertrauliche Informationen zu verbergen.

Datenbanksicherheitstools

Die oben genannten Techniken erfordern viel Aufwand seitens der IT-Abteilung der Organisation, und oft können die IT-Mitarbeiter nicht mit all ihren Aufgaben Schritt halten, sodass die Aufgaben, die zum Schutz der Datenbanken erledigt werden müssen, nicht erledigt werden. Glücklicherweise erleichtern einige Tools diese Aufgaben, sodass die Gefahren, die Datenbanken bedrohen, sie nicht betreffen.

Scuba-Datenbank-Schwachstellen-Scanner

Scuba ist ein kostenloses, benutzerfreundliches Tool, das Einblick in versteckte Sicherheitsrisiken in den Datenbanken einer Organisation bietet. Es bietet mehr als 2.300 Bewertungstests für Oracle-, Microsoft SQL-, Sybase-, IBM DB2- und MySQL-Datenbanken, die alle Arten von Schwachstellen und Konfigurationsfehlern erkennen.

Mit seinen klaren und prägnanten Berichten deckt Scuba auf, welche Datenbanken gefährdet sind und welche Risiken in jeder von ihnen lauern. Es enthält auch Empfehlungen, wie die identifizierten Risiken gemindert werden können.

Scuba-Scans können von jedem Windows-, Mac- oder Linux-Client aus durchgeführt werden. Ein typischer Scan mit diesem Tool dauert zwischen 2 und 3 Minuten, abhängig von der Größe der Datenbanken, der Anzahl der Benutzer und Gruppen und der Geschwindigkeit der Netzwerkverbindung. Es gibt keine Installationsvoraussetzungen, außer dass das Betriebssystem auf dem neuesten Stand ist.

Obwohl Scuba ein kostenloses eigenständiges Tool ist, nimmt Imperva es in sein Angebot an spezifischen Produkten für Datensicherheit auf und bietet Datenschutz und Sicherheit in der Cloud, Datenschutz und Analyse des Benutzerverhaltens.

dbWatch Kontrollzentrum

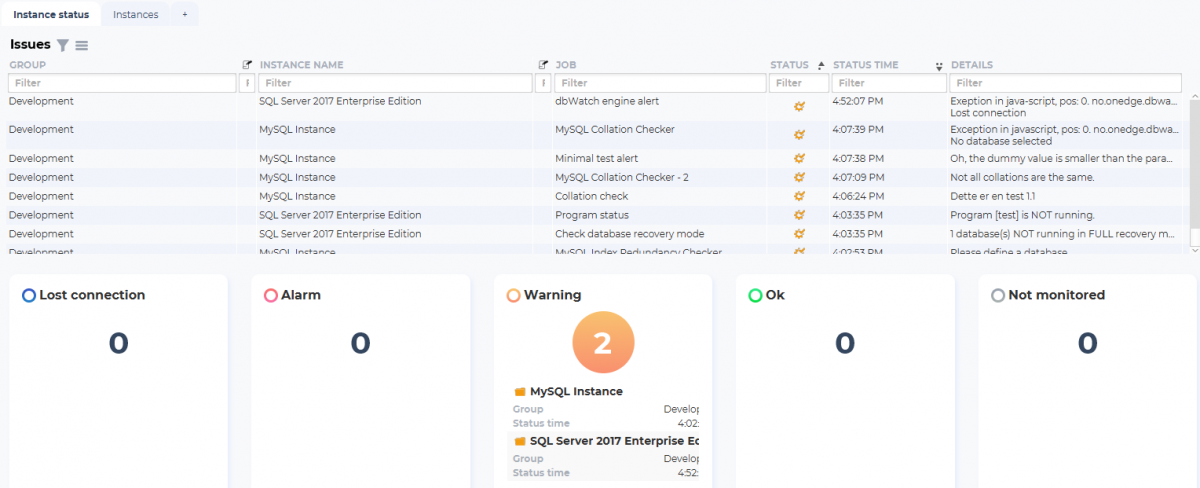

dbWatch ist eine vollständige Lösung zur Datenbanküberwachung und -verwaltung, die Microsoft SQL Server, Oracle, PostgreSQL, Sybase, MySQL und Azure SQL unterstützt. Es wurde entwickelt, um eine proaktive Überwachung durchzuführen und so viele Routinewartungen wie möglich in großen lokalen, hybriden oder Cloud-Datenbankumgebungen zu automatisieren.

dbWatch ist hochgradig anpassbar und deckt den DBA-Workflow von der Überwachung bis zur Verwaltung, Analyse und Berichterstellung ab. Benutzer des Tools betonen seine Fähigkeit, Server, einschließlich virtueller, einfach zu erkennen. Dies ist ein hervorragender Vorteil für das IT-Asset-Management und -Tracking und erleichtert die Kostenermittlung und Risikobewertung.

Obwohl dbWatch eine großartige Funktionalität bietet, ist die Lernkurve steil. Erwarten Sie also, dass nach dem Kauf des Tools Installationsvorgänge und Schulung einige Zeit in Anspruch nehmen werden, bevor das Tool zu 100 % einsatzbereit ist. Eine kostenlose, zeitlich begrenzte Evaluierungsversion steht zum Download bereit.

AppDetectivePRO

AppDetectivePRO ist ein Datenbank- und Big-Data-Scanner, der Konfigurationsfehler, Identifikations-/Zugriffskontrollprobleme, fehlende Patches oder jede toxische Kombination von Konfigurationen sofort erkennen kann, die zu Datenlecks, unbefugter Änderung von Informationen oder Denial-of-Service-Angriffen (DoS) führen können.

Durch seine einfache Konfiguration und benutzerfreundliche Oberfläche kann AppDetectivePRO die Sicherheit, Risiken und den Sicherheitsstatus jeder Datenbank oder jedes Big-Data-Repository innerhalb der Infrastruktur eines Unternehmens – ob vor Ort oder in der Cloud – sofort erkennen, bewerten und darüber berichten Sache von Minuten.

AppDetectivePRO kann als Add-On zu Scannern für Host- oder Netzwerkbetriebssysteme und statische oder dynamische Anwendungen verwendet werden. Seine Auswahl an Optionen bietet mehr als 50 sofort einsatzbereite Compliance- und Konfigurationsrichtlinien, ohne dass die Pflege von SQL-Skripten für die Datenerfassung erforderlich ist.

DbVerteidigung

DbDefence ist ein Sicherheitstool für Datenbanken, die sich auf Microsoft SQL Server befinden. Es zeichnet sich dadurch aus, dass es einfach zu bedienen, zugänglich und effektiv ist, um komplette Datenbanken zu verschlüsseln und ihre Schemata zu schützen, wobei der Zugriff auf Datenbanken vollständig verhindert wird, selbst für Benutzer mit den höchsten Privilegien.

Die Verschlüsselung funktioniert serverseitig, sodass ein autorisierter Administrator Datenbanken sicher ver- und entschlüsseln kann, ohne dass die darauf zugreifenden Anwendungen geändert werden müssen. Das Tool funktioniert mit jeder SQL Server-Version nach 2005.

DbDefence arbeitet auf der SQL-Datei- und Objektebene, was es von anderer SQL Server-Verschlüsselungssoftware unterscheidet. Es kann unterscheiden, auf welche Objekte versucht wurde zuzugreifen und auf welche Objekte der Zugriff verweigert oder zugelassen wurde.

Um DbDefence als Teil einer Lösung einzubinden, ist es nicht notwendig, Lizenzen für jede Client-Anwendung zu erwerben. Eine einzige Redistributionslizenz reicht aus, um sie auf beliebig vielen Clients zu installieren.

OScanner

OScanner ist ein in Java entwickeltes Analyse- und Evaluierungstool für Oracle-Datenbanken. Es hat eine Plugin-basierte Architektur, die derzeit Plugins für die folgenden Funktionen hat:

- Sid-Aufzählung

- Passworttest (allgemein und Wörterbuch)

- Aufzählung der Oracle-Version

- Aufzählung von Benutzerkontorollen, Berechtigungen und Hashes

- Aufzählung von Audit-Informationen

- Aufzählung von Passwortrichtlinien

- Aufzählung von Datenbankverknüpfungen

Die Ergebnisse werden in einem grafischen Java-Baum dargestellt. Es bietet auch ein prägnantes XML-Berichtsformat und einen integrierten XML-Viewer zum Anzeigen des Berichts. Für die Installation des Tools sind lediglich eine Java-Laufzeitumgebung und die OScanner-Installationsdatei (zip) erforderlich.

OScanner funktioniert ähnlich wie die Funktion zum Erraten von Passwörtern (OAT opwg) von Oracle Auditing Tool und verwendet die Datei accounts .default, um die Standardpaare aus Benutzername und Passwort abzurufen. Es unterscheidet sich vom Oracle-Tool darin, dass es auch versucht, Konten mit demselben Benutzernamen und Kennwort zu erraten.

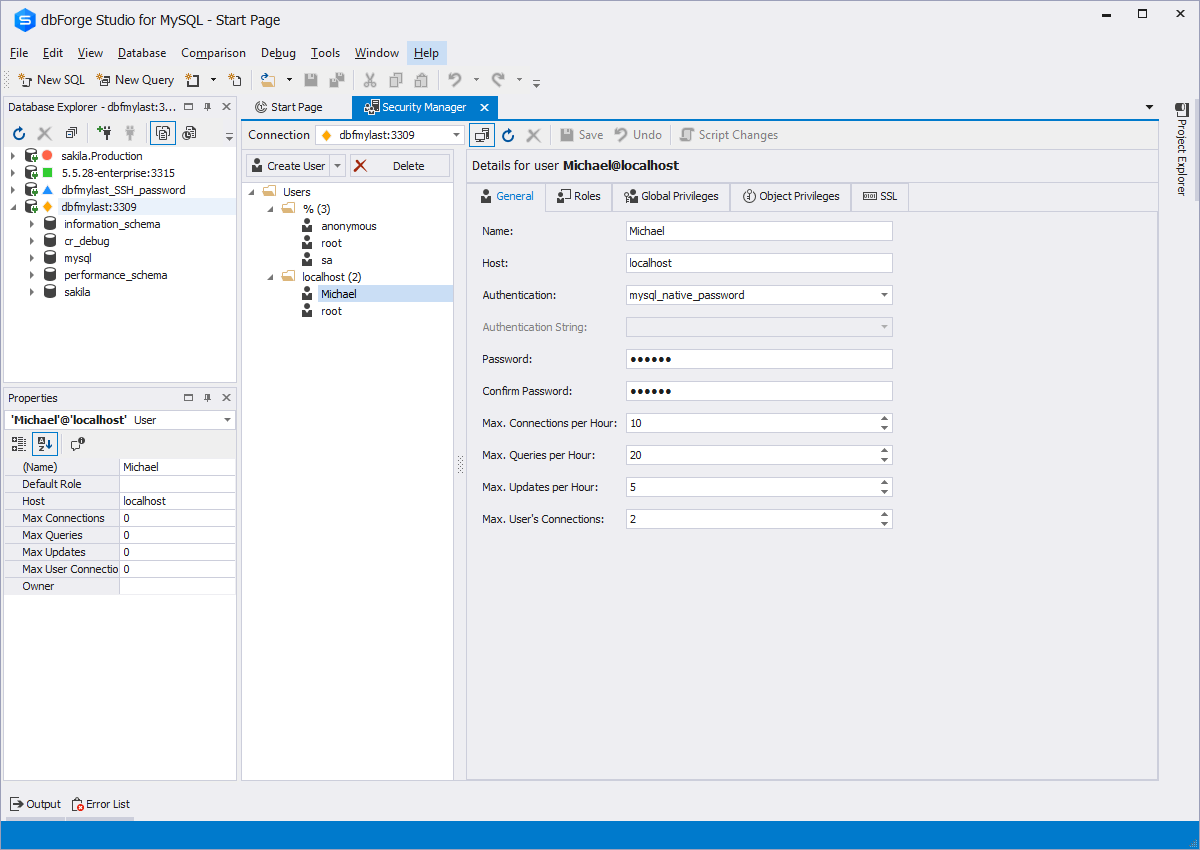

dbForge-Sicherheitsmanager

Security Manager ist Teil der Suite dbForge Studio for MySQL und ergänzt diese um ein leistungsstarkes Tool zur Verwaltung der Sicherheit in MySQL-Datenbanken. Mit erweiterter Funktionalität und einer praktischen und benutzerfreundlichen Benutzeroberfläche zielt es darauf ab, routinemäßige Sicherheitsadministrationsaufgaben wie die Verwaltung von MySQL-Benutzerkonten und -privilegien zu erleichtern.

Der Einsatz eines Security Managers verbessert die Produktivität des IT-Personals. Es bietet auch andere Vorteile, wie z. B. das Ersetzen komplexer Befehlszeilenoperationen durch eine einfachere visuelle Verwaltung von MySQL-Benutzerkonten und deren Berechtigungen. Das Tool trägt auch dazu bei, die Datenbanksicherheit zu erhöhen, dank vereinfachter Verwaltungsverfahren, die Fehler minimieren und den Zeitaufwand für das Verwaltungspersonal reduzieren.

Mit den fünf Registerkarten des Sicherheitsmanager-Fensters können Sie mit nur wenigen Klicks Benutzerkonten erstellen und jedem sowohl globale als auch Objektrechte gewähren. Sobald die Konten erstellt sind, können Sie ihre Einstellungen auf einen Blick überprüfen, um sicherzustellen, dass Sie keine Fehler gemacht haben.

Sie können eine völlig kostenlose Version von dbForge Studio für MySQL herunterladen, die grundlegende Funktionen bietet. Dann gibt es die Versionen Standard, Professional und Enterprise mit Preisen bis zu etwa 400 US-Dollar.

Abschließende Worte: Wirklich sichere Datenbanken

Es ist üblich, dass Unternehmen glauben, dass ihre Daten nur sicher sind, weil sie Backups und Firewalls haben. Aber es gibt viele andere Aspekte der Datenbanksicherheit, die über diese Sicherheitsmaßnahmen hinausgehen. Bei der Auswahl eines Datenbankservers muss die Organisation die oben aufgeführten Aspekte berücksichtigen, die alle implizieren, dass Datenbankservern die Bedeutung beigemessen wird, die sie bei der strategischen Verwaltung der kritischen Daten einer Organisation haben.