Le minacce al database più pericolose e come prevenirle

Pubblicato: 2022-01-07Tutte le organizzazioni utilizzano in una certa misura i database, sia per gestire set di dati semplici a basso volume, come la rubrica di una segretaria, sia per grandi archivi di Big Data per l'analisi strategica delle informazioni.

Il denominatore comune di tutti questi database è che devono essere protetti dai numerosi rischi che corrono, i principali sono la perdita, l'alterazione e il furto di informazioni. Altri rischi, non così critici ma anche pericolosi, includono il degrado delle prestazioni e la violazione degli accordi di riservatezza o privacy.

I meccanismi di sicurezza utilizzati per proteggere le reti di un'organizzazione possono respingere alcuni tentativi di attacco ai database. Tuttavia, alcuni rischi sono esclusivi dei sistemi di database (DBMS) e richiedono misure di sicurezza, tecniche e strumenti specifici.

Minacce che colpiscono i database

Di seguito è riportato un elenco delle minacce più comuni che interessano i database oggi che devono essere mitigate rafforzando i server di database e aggiungendo alcune procedure alle comuni tecniche di sicurezza e controllo.

Gestione inadeguata delle autorizzazioni

Più spesso di quanto vorremmo ammettere, i server di database vengono installati in organizzazioni con le loro impostazioni di sicurezza predefinite e queste impostazioni non vengono mai modificate. Ciò fa sì che i database vengano esposti agli aggressori che conoscono le autorizzazioni predefinite e sanno come sfruttarle.

C'è anche il caso di abuso di autorizzazioni legittime: utenti che utilizzano i propri privilegi di database per farne un uso non autorizzato, ad esempio divulgando informazioni riservate.

L'esistenza di account inattivi rappresenta anche un rischio per la sicurezza che viene spesso trascurato poiché individui malintenzionati potrebbero essere a conoscenza dell'esistenza di questi account e trarne vantaggio per accedere ai database senza autorizzazione.

Attacchi di iniezione di database

La forma principale di attacchi di iniezione di database sono gli attacchi di iniezione SQL, che attaccano i server di database relazionali (RDBMS) che utilizzano il linguaggio SQL. I database NoSQL, come MongoDB, RavenDB o Couchbase, sono immuni agli attacchi SQL injection ma sono suscettibili agli attacchi NoSQL injection. Gli attacchi NoSQL injection sono meno comuni ma ugualmente pericolosi.

Sia gli attacchi SQL injection che NoSQL injection operano bypassando i controlli di immissione dei dati delle applicazioni Web per ottenere comandi attraverso il motore di database per esporre i suoi dati e le sue strutture. In casi estremi, un attacco injection riuscito può fornire all'autore dell'attacco un accesso illimitato al cuore di un database.

Vulnerabilità del database sfruttabile

È normale che i dipartimenti IT aziendali non aggiornino regolarmente il proprio software principale DBMS. Pertanto, anche se viene rilevata una vulnerabilità e il fornitore rilascia una patch per eliminarla, possono essere necessari mesi prima che le aziende mettano a punto i propri sistemi. Il risultato è che le vulnerabilità sono esposte per lunghi periodi, che possono essere sfruttate dai criminali informatici.

I motivi principali per cui i DBMS non sono corretti includono le difficoltà nel trovare una finestra di tempo per arrestare il server ed eseguire la manutenzione; requisiti complessi e dispendiosi in termini di tempo per testare le patch; vaghezza su chi è responsabile della manutenzione del DBMS; carico di lavoro eccessivo degli amministratori di sistema, tra gli altri.

Esistenza di server di database nascosti

La non conformità con le politiche di installazione del software in un'organizzazione (o la mancanza di tali politiche) fa sì che gli utenti installino server di database a propria discrezione per risolvere esigenze particolari. Il risultato è che i server vengono visualizzati sulla rete dell'organizzazione, di cui gli amministratori della sicurezza non sono a conoscenza. Questi server espongono dati riservati all'organizzazione o espongono vulnerabilità che possono essere sfruttate dagli aggressori.

Backup accessibili

Sebbene i server di database siano protetti da un livello di sicurezza, i backup di questi database possono essere accessibili agli utenti non privilegiati. In una situazione del genere, c'è il rischio che utenti non autorizzati possano fare copie dei backup e montarli sui propri server per estrarre le informazioni sensibili in essi contenute.

Tecniche e strategie per proteggere i database

Per fornire una protezione adeguata ai database di un'organizzazione, è necessaria una matrice difensiva delle migliori pratiche, unita a controlli interni regolari. La matrice delle migliori pratiche include i seguenti elementi:

- Gestisci i diritti di accesso degli utenti ed elimina i privilegi eccessivi e gli utenti inattivi.

- Formare i dipendenti sulle tecniche di mitigazione del rischio, incluso il riconoscimento delle comuni minacce informatiche come gli attacchi di spear-phishing, le best practice relative all'utilizzo di Internet e della posta elettronica e la gestione delle password.

- Valuta eventuali vulnerabilità del database, identifica gli endpoint compromessi e classifica i dati sensibili.

- Monitora tutte le attività di accesso al database e i modelli di utilizzo in tempo reale per rilevare perdite di dati, transazioni SQL e Big Data non autorizzate e attacchi a protocollo/sistema.

- Automatizza il controllo con una protezione del database e una piattaforma di controllo.

- Blocca le richieste Web dannose.

- Archivia i dati esterni, crittografa i database e maschera i campi del database per nascondere le informazioni riservate.

Strumenti di sicurezza del database

Le tecniche di cui sopra richiedono un grande sforzo da parte del reparto IT dell'organizzazione e molte volte il personale IT non è in grado di tenere il passo con tutte le proprie attività, quindi le attività che devono essere eseguite per proteggere i database vengono lasciate in sospeso. Fortunatamente, alcuni strumenti semplificano queste attività in modo che i pericoli che minacciano i database non li influiscano.

Scanner di vulnerabilità del database subacqueo

Scuba è uno strumento gratuito e facile da usare che fornisce visibilità sui rischi per la sicurezza nascosti nei database di un'organizzazione. Offre oltre 2.300 test di valutazione per database Oracle, Microsoft SQL, Sybase, IBM DB2 e MySQL, che rilevano tutti i tipi di vulnerabilità ed errori di configurazione.

Con i suoi report chiari e concisi, Scuba rivela quali database sono a rischio e quali rischi si nascondono in ciascuno di essi. Fornisce inoltre raccomandazioni su come mitigare i rischi identificati.

Le scansioni subacquee possono essere eseguite da qualsiasi client Windows, Mac o Linux. Una scansione tipica con questo strumento richiede dai 2 ai 3 minuti, a seconda delle dimensioni dei database, del numero di utenti e gruppi e della velocità della connessione di rete. Non ci sono prerequisiti per l'installazione oltre all'aggiornamento del sistema operativo.

Sebbene Scuba sia uno strumento autonomo e gratuito, Imperva lo include nella sua gamma di prodotti specifici per la sicurezza dei dati, offrendo protezione e sicurezza dei dati nel cloud, privacy dei dati e analisi del comportamento degli utenti.

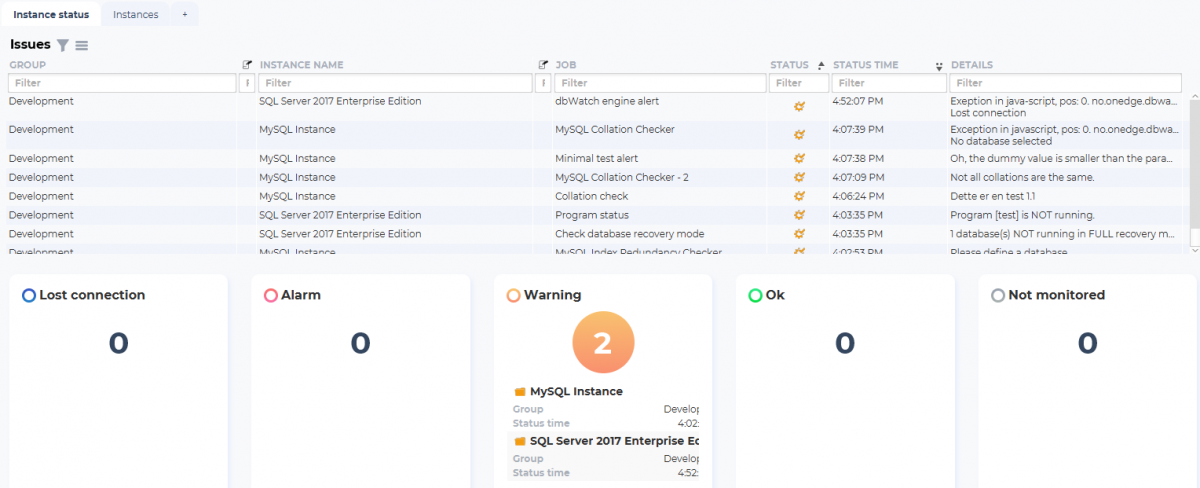

Centro di controllo dbWatch

dbWatch è una soluzione completa di monitoraggio e gestione del database che supporta Microsoft SQL Server, Oracle, PostgreSQL, Sybase, MySQL e Azure SQL. È progettato per eseguire il monitoraggio proattivo e automatizzare quanta più manutenzione di routine possibile in ambienti di database on-premise, ibridi o cloud su larga scala.

dbWatch è altamente personalizzabile e copre il flusso di lavoro DBA dal monitoraggio all'amministrazione, analisi e reporting. Gli utenti dello strumento evidenziano la sua capacità di scoprire facilmente i server, inclusi quelli virtuali. Questo è un vantaggio eccellente per la gestione e il monitoraggio delle risorse IT, facilitando la determinazione dei costi e la valutazione del rischio.

Pur offrendo ottime funzionalità, la curva di apprendimento di dbWatch è ripida, quindi aspettati che, dopo aver acquistato lo strumento, le procedure di installazione e la formazione richiederanno del tempo prima che lo strumento sia operativo al 100%. È disponibile per il download una versione di valutazione gratuita a tempo limitato.

AppDetectivePRO

AppDetectivePRO è un database e uno scanner di Big Data in grado di rilevare immediatamente errori di configurazione, problemi di identificazione/controllo dell'accesso, patch mancanti o qualsiasi combinazione tossica di configurazioni che potrebbe causare perdite di dati, modifiche non autorizzate delle informazioni o attacchi DoS (Denial of Service).

Grazie alla sua semplice configurazione e all'interfaccia intuitiva, AppDetectivePRO è in grado di rilevare, valutare e segnalare immediatamente la sicurezza, i rischi e lo stato di sicurezza di qualsiasi database o repository di Big Data all'interno dell'infrastruttura di un'organizzazione, sia on-premise che nel cloud, in un questione di minuti.

AppDetectivePRO può essere utilizzato come componente aggiuntivo per scanner per sistemi operativi host o di rete e applicazioni statiche o dinamiche. La sua gamma di opzioni offre più di 50 criteri di conformità e configurazione pronti all'uso senza richiedere la manutenzione di script SQL per la raccolta dei dati.

DbDefence

DbDefence è uno strumento di sicurezza per i database che risiedono su Microsoft SQL Server. Si caratterizza per essere facile da usare, accessibile ed efficace per crittografare database completi e proteggerne gli schemi, impedendo completamente l'accesso ai database, anche per gli utenti con i privilegi più elevati.

La crittografia funziona lato server, consentendo a un amministratore autorizzato di crittografare e decrittografare i database in modo sicuro, senza la necessità di modificare le applicazioni che vi accedono. Lo strumento funziona con qualsiasi versione di SQL Server successiva al 2005.

DbDefence funziona a livello di file e oggetto SQL, il che lo differenzia da altri software di crittografia di SQL Server. Può distinguere a quali oggetti si è tentato di accedere e a quali oggetti è stato negato o consentito l'accesso.

Per includere DbDefence come parte di una soluzione, non è necessario acquistare licenze per ogni applicazione client. Una singola licenza di ridistribuzione è sufficiente per installarla su un numero qualsiasi di client.

OS Scanner

OSScanner è uno strumento di analisi e valutazione del database Oracle sviluppato in Java. Ha un'architettura basata su plug-in, che attualmente dispone di plug-in per le seguenti funzioni:

- Enumerazione Sid

- Test password (comune e dizionario)

- Enumerazione delle versioni di Oracle

- Enumerazione di ruoli, privilegi e hash dell'account utente

- Enumerazione delle informazioni di audit

- Enumerazione delle politiche delle password

- Enumerazione dei collegamenti al database

I risultati sono presentati in un albero grafico Java. Fornisce inoltre un formato di report XML conciso e un visualizzatore XML integrato per la visualizzazione del report. L'installazione dello strumento richiede solo un ambiente di runtime java e il file di installazione (zip) di OSScanner.

OScanner funziona in modo simile alla funzione di indovinare la password di Oracle Auditing Tool (OAT opwg), utilizzando il file account .default per ottenere le coppie nome utente/password predefinite. Si differenzia dallo strumento Oracle in quanto tenta anche di indovinare account con lo stesso nome utente e password.

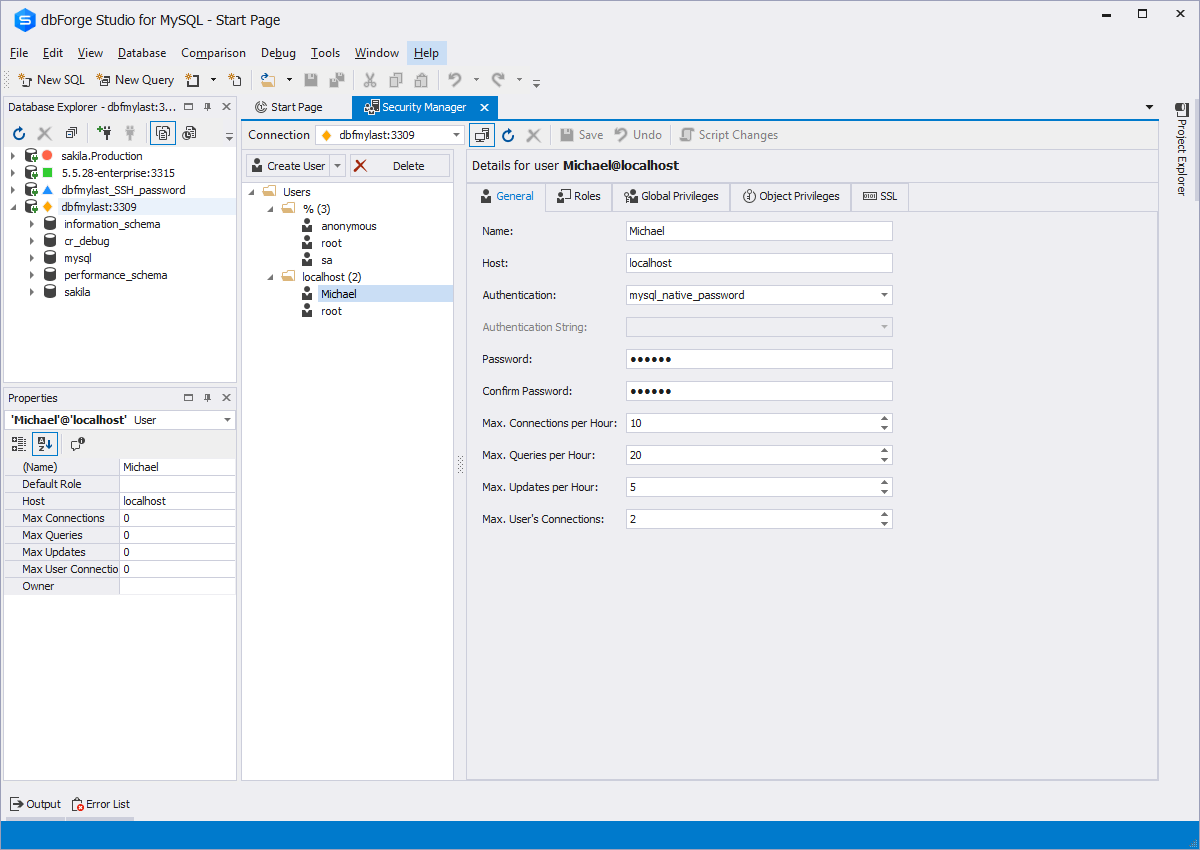

Responsabile della sicurezza di dbForge

Security Manager fa parte della suite dbForge Studio per MySQL, aggiungendovi un potente strumento per la gestione della sicurezza nei database MySQL. Con funzionalità estese e un'interfaccia utente pratica e intuitiva, mira a facilitare le attività di amministrazione della sicurezza di routine, come la gestione degli account utente e dei privilegi di MySQL.

L'utilizzo di un Security Manager migliora la produttività del personale IT. Fornisce inoltre altri vantaggi, come la sostituzione di complesse operazioni da riga di comando con una gestione visiva più semplice degli account utente MySQL e dei relativi privilegi. Lo strumento aiuta anche ad aumentare la sicurezza del database, grazie a procedure di gestione semplificate che riducono al minimo gli errori e riducono il tempo richiesto dal personale amministrativo.

Con le cinque schede della finestra di gestione della sicurezza, puoi creare account utente in pochi clic, concedendo a ciascuno sia privilegi globali che di oggetto. Una volta creati gli account, puoi rivedere le loro impostazioni a colpo d'occhio per assicurarti di non aver commesso errori.

Puoi scaricare una versione completamente gratuita di dbForge Studio per MySQL, che offre funzionalità di base. Poi ci sono le versioni Standard, Professional ed Enterprise, con prezzi che vanno fino a circa $ 400.

Parole finali: database veramente sicuri

È comune per le organizzazioni credere che i propri dati siano al sicuro solo perché dispongono di backup e firewall. Ma ci sono molti altri aspetti della sicurezza del database che vanno oltre queste misure di sicurezza. Durante la selezione di un server di database, l'organizzazione deve considerare gli aspetti sopra elencati, che implicano tutti dare ai server di database l'importanza che hanno nella gestione strategica dei dati critici di un'organizzazione.