ภัยคุกคามฐานข้อมูลที่อันตรายที่สุดและวิธีป้องกัน

เผยแพร่แล้ว: 2022-01-07ทุกองค์กรใช้ฐานข้อมูลในระดับหนึ่ง ไม่ว่าจะเป็นการจัดการชุดข้อมูลที่เรียบง่ายและมีปริมาณน้อย เช่น สมุดที่อยู่ของเลขานุการ หรือที่เก็บ Big Data ขนาดใหญ่สำหรับการวิเคราะห์ข้อมูลเชิงกลยุทธ์

ตัวหารร่วมของฐานข้อมูลทั้งหมดเหล่านี้คือต้องได้รับการปกป้องจากความเสี่ยงมากมายที่พวกเขาเผชิญ ปัจจัยหลักคือการสูญเสีย การเปลี่ยนแปลง และการขโมยข้อมูล ความเสี่ยงอื่นๆ ที่ไม่สำคัญเท่าแต่ยังเป็นอันตราย รวมถึงการเสื่อมประสิทธิภาพและการละเมิดข้อตกลงการรักษาความลับหรือความเป็นส่วนตัว

กลไกการรักษาความปลอดภัยที่ใช้เพื่อป้องกันเครือข่ายขององค์กรสามารถป้องกันการโจมตีฐานข้อมูลได้ ถึงกระนั้น ความเสี่ยงบางอย่างก็เกิดขึ้นได้เฉพาะกับระบบฐานข้อมูล (DBMS) และต้องใช้มาตรการ เทคนิค และเครื่องมือด้านความปลอดภัยเฉพาะ

ภัยคุกคามที่ส่งผลต่อฐานข้อมูล

ต่อไปนี้คือรายการภัยคุกคามที่พบบ่อยที่สุดที่ส่งผลต่อฐานข้อมูลในปัจจุบัน ซึ่งต้องได้รับการบรรเทาโดยการทำให้เซิร์ฟเวอร์ฐานข้อมูลแข็งแกร่งขึ้น และเพิ่มขั้นตอนสองสามขั้นตอนในการรักษาความปลอดภัยทั่วไปและเทคนิคการตรวจสอบ

การจัดการสิทธิ์ไม่เพียงพอ

บ่อยครั้งกว่าที่เราต้องการยอมรับ เซิร์ฟเวอร์ฐานข้อมูลได้รับการติดตั้งในองค์กรที่มีการตั้งค่าความปลอดภัยเริ่มต้น และการตั้งค่าเหล่านี้จะไม่มีวันเปลี่ยนแปลง สิ่งนี้ทำให้ฐานข้อมูลเปิดเผยต่อผู้โจมตีที่รู้สิทธิ์เริ่มต้นและรู้วิธีใช้ประโยชน์จากพวกเขา

นอกจากนี้ยังมีกรณีของการละเมิดสิทธิ์ที่ถูกต้อง: ผู้ใช้ที่ใช้สิทธิ์ฐานข้อมูลเพื่อใช้งานโดยไม่ได้รับอนุญาต เช่น การเปิดเผยข้อมูลที่เป็นความลับ

การมีอยู่ของบัญชีที่ไม่ได้ใช้งานยังก่อให้เกิดความเสี่ยงด้านความปลอดภัยที่มักถูกมองข้าม เนื่องจากบุคคลที่เป็นอันตรายอาจทราบถึงการมีอยู่ของบัญชีเหล่านี้ และใช้ประโยชน์จากบัญชีเหล่านี้ในการเข้าถึงฐานข้อมูลโดยไม่ได้รับอนุญาต

การโจมตีด้วยการฉีดฐานข้อมูล

รูปแบบหลักของการโจมตีด้วยการฉีดฐานข้อมูลคือการโจมตีด้วยการฉีด SQL ซึ่งโจมตีเซิร์ฟเวอร์ฐานข้อมูลเชิงสัมพันธ์ (RDBMS) ที่ใช้ภาษา SQL ฐานข้อมูล NoSQL เช่น MongoDB, RavenDB หรือ Couchbase มีภูมิคุ้มกันต่อการโจมตีด้วยการฉีด SQL แต่อ่อนไหวต่อการโจมตีด้วยการฉีด NoSQL การโจมตีด้วยการฉีด NoSQL นั้นพบได้น้อยแต่ก็อันตรายพอๆ กัน

การโจมตีทั้งการฉีด SQL และการฉีด NoSQL ทำงานโดยข้ามการควบคุมการป้อนข้อมูลของเว็บแอปพลิเคชันเพื่อรับคำสั่งผ่านไปยังกลไกจัดการฐานข้อมูลเพื่อแสดงข้อมูลและโครงสร้าง ในกรณีร้ายแรง การโจมตีแบบฉีดที่ประสบความสำเร็จสามารถให้ผู้โจมตีเข้าถึงหัวใจของฐานข้อมูลได้อย่างไม่จำกัด

ช่องโหว่ฐานข้อมูลที่สามารถใช้ประโยชน์ได้

เป็นเรื่องปกติที่แผนกไอทีขององค์กรจะไม่แก้ไขซอฟต์แวร์หลัก DBMS ของตนเป็นประจำ ดังนั้น แม้ว่าจะมีการค้นพบช่องโหว่และผู้จำหน่ายออกแพตช์เพื่อกำจัดมัน แต่ก็อาจต้องใช้เวลาหลายเดือนกว่าที่บริษัทต่างๆ จะแก้ไขระบบของตน ผลที่ได้คือมีการเปิดเผยช่องโหว่เป็นเวลานาน ซึ่งอาชญากรไซเบอร์สามารถใช้ประโยชน์ได้

สาเหตุหลักที่ DBMS ไม่ได้รับการแพตช์นั้นรวมถึงปัญหาในการค้นหากรอบเวลาเพื่อทำให้เซิร์ฟเวอร์หยุดทำงานและดำเนินการบำรุงรักษา ข้อกำหนดที่ซับซ้อนและใช้เวลานานสำหรับการทดสอบแพตช์ ความคลุมเครือว่าใครเป็นผู้รับผิดชอบในการรักษา DBMS; ภาระงานที่มากเกินไปของผู้ดูแลระบบ เป็นต้น

การมีอยู่ของเซิร์ฟเวอร์ฐานข้อมูลที่ซ่อนอยู่

การไม่ปฏิบัติตามนโยบายการติดตั้งซอฟต์แวร์ในองค์กร (หรือการไม่มีนโยบายดังกล่าว) ทำให้ผู้ใช้ติดตั้งเซิร์ฟเวอร์ฐานข้อมูลตามดุลยพินิจของตนเองเพื่อแก้ไขความต้องการเฉพาะ ผลลัพธ์คือเซิร์ฟเวอร์ปรากฏในเครือข่ายขององค์กร ซึ่งผู้ดูแลระบบความปลอดภัยไม่ทราบ เซิร์ฟเวอร์เหล่านี้เปิดเผยข้อมูลที่เป็นความลับต่อองค์กรหรือเปิดเผยช่องโหว่ที่ผู้โจมตีสามารถใช้ประโยชน์ได้

การสำรองข้อมูลที่สามารถเข้าถึงได้

แม้ว่าเซิร์ฟเวอร์ฐานข้อมูลจะได้รับการปกป้องเบื้องหลังการรักษาความปลอดภัย การสำรองข้อมูลของฐานข้อมูลเหล่านี้อาจสามารถเข้าถึงได้โดยผู้ใช้ที่ไม่มีสิทธิพิเศษ ในสถานการณ์เช่นนี้ มีความเสี่ยงที่ผู้ใช้ที่ไม่ได้รับอนุญาตอาจทำสำเนาของข้อมูลสำรองและติดตั้งบนเซิร์ฟเวอร์ของตนเองเพื่อดึงข้อมูลสำคัญที่พวกเขามี

เทคนิคและกลยุทธ์ในการปกป้องฐานข้อมูล

เพื่อให้การป้องกันฐานข้อมูลขององค์กรเพียงพอ จำเป็นต้องมีเมทริกซ์การป้องกันของแนวปฏิบัติที่ดีที่สุด รวมกับการควบคุมภายในอย่างสม่ำเสมอ เมทริกซ์แนวปฏิบัติที่ดีที่สุดประกอบด้วยรายการต่อไปนี้:

- จัดการสิทธิ์การเข้าถึงของผู้ใช้และกำจัดสิทธิ์ที่มากเกินไปและผู้ใช้ที่ไม่ได้ใช้งาน

- ฝึกอบรมพนักงานเกี่ยวกับเทคนิคการลดความเสี่ยง รวมถึงการจดจำภัยคุกคามทางไซเบอร์ทั่วไป เช่น การโจมตีแบบสเปียร์ฟิชชิ่ง แนวทางปฏิบัติที่ดีที่สุดเกี่ยวกับอินเทอร์เน็ตและการใช้อีเมล และการจัดการรหัสผ่าน

- ประเมินช่องโหว่ของฐานข้อมูล ระบุปลายทางที่ถูกบุกรุก และจัดประเภทข้อมูลที่ละเอียดอ่อน

- ตรวจสอบกิจกรรมการเข้าถึงฐานข้อมูลและรูปแบบการใช้งานแบบเรียลไทม์เพื่อตรวจจับการรั่วไหลของข้อมูล ธุรกรรม SQL และ Big Data ที่ไม่ได้รับอนุญาต และโปรโตคอล/การโจมตีระบบ

- การตรวจสอบอัตโนมัติด้วยการป้องกันฐานข้อมูลและแพลตฟอร์มการตรวจสอบ

- บล็อกคำขอเว็บที่เป็นอันตราย

- เก็บถาวรข้อมูลภายนอก เข้ารหัสฐานข้อมูล และปิดบังช่องฐานข้อมูลเพื่อซ่อนข้อมูลที่ละเอียดอ่อน

เครื่องมือรักษาความปลอดภัยฐานข้อมูล

เทคนิคข้างต้นต้องใช้ความพยายามอย่างมากจากแผนกไอทีขององค์กร และหลายครั้งที่เจ้าหน้าที่ไอทีไม่สามารถทำงานให้ทันได้ทั้งหมด ดังนั้นงานที่ต้องทำเพื่อรักษาฐานข้อมูลให้ปลอดภัยจะถูกปล่อยทิ้งไว้ โชคดีที่มีเครื่องมือสองสามอย่างทำให้งานเหล่านี้ง่ายขึ้น อันตรายที่คุกคามฐานข้อมูลไม่ส่งผลกระทบต่อพวกเขา

เครื่องสแกนช่องโหว่ฐานข้อมูล Scuba

Scuba เป็นเครื่องมือฟรีที่ใช้งานง่าย ซึ่งช่วยให้มองเห็นความเสี่ยงด้านความปลอดภัยที่ซ่อนอยู่ในฐานข้อมูลขององค์กร มีการทดสอบประเมินมากกว่า 2,300 รายการสำหรับฐานข้อมูล Oracle, Microsoft SQL, Sybase, IBM DB2 และ MySQL ซึ่งตรวจจับช่องโหว่และข้อผิดพลาดในการกำหนดค่าทุกประเภท

ด้วยรายงานที่ชัดเจนและรัดกุม Scuba เผยให้เห็นว่าฐานข้อมูลใดมีความเสี่ยงและความเสี่ยงใดที่ซ่อนอยู่ในแต่ละฐานข้อมูล นอกจากนี้ยังให้คำแนะนำเกี่ยวกับวิธีการลดความเสี่ยงที่ระบุ

การสแกนแบบ Scuba สามารถทำได้จากไคลเอนต์ Windows, Mac หรือ Linux การสแกนโดยทั่วไปด้วยเครื่องมือนี้จะใช้เวลาระหว่าง 2 ถึง 3 นาที ขึ้นอยู่กับขนาดของฐานข้อมูล จำนวนผู้ใช้และกลุ่ม และความเร็วของการเชื่อมต่อเครือข่าย ไม่มีข้อกำหนดเบื้องต้นในการติดตั้งนอกเหนือจากการทำให้ระบบปฏิบัติการเป็นปัจจุบัน

แม้ว่า Scuba เป็นเครื่องมือแบบสแตนด์อโลนฟรี แต่ Imperva ได้รวมเอาเครื่องมือนี้ไว้ในผลิตภัณฑ์เฉพาะสำหรับการรักษาความปลอดภัยข้อมูล โดยเสนอการปกป้องข้อมูลและการรักษาความปลอดภัยในระบบคลาวด์ ความเป็นส่วนตัวของข้อมูล และการวิเคราะห์พฤติกรรมผู้ใช้

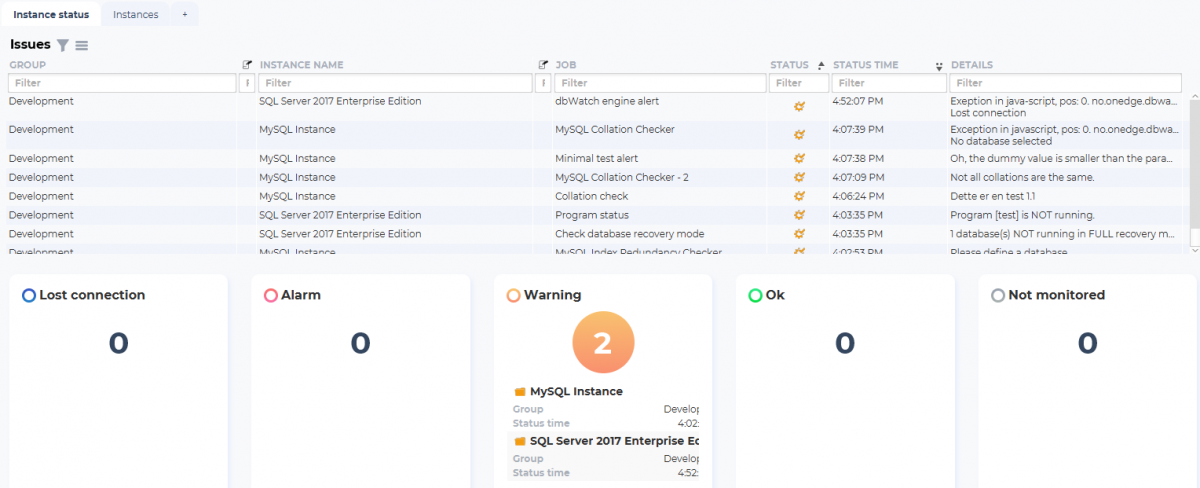

ศูนย์ควบคุม dbWatch

dbWatch เป็นโซลูชันการตรวจสอบและจัดการฐานข้อมูลที่สมบูรณ์ซึ่งสนับสนุน Microsoft SQL Server, Oracle, PostgreSQL, Sybase, MySQL และ Azure SQL ได้รับการออกแบบมาเพื่อดำเนินการตรวจสอบเชิงรุกและทำให้การบำรุงรักษาตามกำหนดการเป็นอัตโนมัติมากที่สุดเท่าที่จะเป็นไปได้ในสภาพแวดล้อมฐานข้อมูลภายในองค์กร แบบไฮบริด หรือระบบคลาวด์ขนาดใหญ่

dbWatch ปรับแต่งได้สูงและครอบคลุมเวิร์กโฟลว์ DBA ตั้งแต่การตรวจสอบไปจนถึงการดูแลระบบ การวิเคราะห์ และการรายงาน ผู้ใช้เครื่องมือเน้นถึงความสามารถในการค้นหาเซิร์ฟเวอร์รวมถึงเซิร์ฟเวอร์เสมือนได้อย่างง่ายดาย นี่เป็นข้อได้เปรียบที่ยอดเยี่ยมสำหรับการจัดการและติดตามสินทรัพย์ไอที ซึ่งอำนวยความสะดวกในการกำหนดต้นทุนและการประเมินความเสี่ยง

ในขณะที่นำเสนอฟังก์ชันการทำงานที่ยอดเยี่ยม เส้นโค้งการเรียนรู้ของ dbWatch นั้นสูงชัน ดังนั้นหลังจากซื้อเครื่องมือแล้ว ขั้นตอนการติดตั้งและการฝึกอบรมจะใช้เวลาสักระยะก่อนที่เครื่องมือจะทำงานที่ 100% ดาวน์โหลดเวอร์ชันประเมินผลแบบจำกัดเวลาได้ฟรี

AppDetectivePRO

AppDetectivePRO เป็นฐานข้อมูลและเครื่องสแกน Big Data ที่สามารถค้นพบข้อผิดพลาดในการกำหนดค่า ปัญหาการระบุ/การควบคุมการเข้าถึง แพตช์ที่ขาดหายไป หรือการผสมผสานที่เป็นพิษของการกำหนดค่าที่อาจทำให้เกิดการรั่วไหลของข้อมูล การแก้ไขข้อมูลโดยไม่ได้รับอนุญาต หรือการปฏิเสธการบริการ (DoS)

ด้วยการกำหนดค่าที่เรียบง่ายและอินเทอร์เฟซที่เป็นมิตรกับผู้ใช้ AppDetectivePRO สามารถค้นพบ ประเมิน และรายงานเกี่ยวกับความปลอดภัย ความเสี่ยง และการรักษาความปลอดภัยของฐานข้อมูลใดๆ หรือที่เก็บข้อมูลขนาดใหญ่ภายในโครงสร้างพื้นฐานขององค์กรได้ทันที ไม่ว่าจะในองค์กรหรือในระบบคลาวด์ นาที.

AppDetectivePRO สามารถใช้เป็นโปรแกรมเสริมสำหรับสแกนเนอร์สำหรับระบบปฏิบัติการโฮสต์หรือเครือข่ายและแอปพลิเคชันแบบสแตติกหรือไดนามิก ตัวเลือกต่างๆ มีนโยบายการปฏิบัติตามข้อกำหนดและการกำหนดค่ามากกว่า 50 รายการโดยไม่ต้องมีการบำรุงรักษาสคริปต์ SQL สำหรับการรวบรวมข้อมูล

DbDefence

DbDefence เป็นเครื่องมือรักษาความปลอดภัยสำหรับฐานข้อมูลที่อยู่บน Microsoft SQL Server มีลักษณะเฉพาะคือใช้งานง่าย เข้าถึงได้ และมีประสิทธิภาพสำหรับการเข้ารหัสฐานข้อมูลทั้งหมดและปกป้องสคีมาของฐานข้อมูล ทำให้ป้องกันการเข้าถึงฐานข้อมูลได้อย่างสมบูรณ์ แม้แต่ผู้ใช้ที่มีสิทธิ์สูงสุด

การเข้ารหัสทำงานฝั่งเซิร์ฟเวอร์ ทำให้ผู้ดูแลระบบที่ได้รับอนุญาตสามารถเข้ารหัสและถอดรหัสฐานข้อมูลได้อย่างปลอดภัย โดยไม่จำเป็นต้องเปลี่ยนแอปพลิเคชันที่เข้าถึง เครื่องมือนี้ใช้งานได้กับ SQL Server ทุกรุ่นหลังปี 2548

DbDefence ทำงานที่ไฟล์ SQL และระดับอ็อบเจ็กต์ ซึ่งแตกต่างจากซอฟต์แวร์เข้ารหัส SQL Server อื่นๆ มันสามารถแยกแยะได้ว่าวัตถุใดถูกพยายามเข้าถึงและวัตถุใดถูกปฏิเสธหรืออนุญาตให้เข้าถึง

ในการรวม DbDefence เป็นส่วนหนึ่งของโซลูชัน ไม่จำเป็นต้องซื้อใบอนุญาตสำหรับแอปพลิเคชันไคลเอนต์แต่ละรายการ ใบอนุญาตแจกจ่ายซ้ำเพียงครั้งเดียวก็เพียงพอที่จะติดตั้งบนไคลเอนต์จำนวนเท่าใดก็ได้

OScanner

OScanner คือเครื่องมือวิเคราะห์และประเมินฐานข้อมูล Oracle ที่พัฒนาขึ้นใน Java มีสถาปัตยกรรมแบบปลั๊กอิน ซึ่งปัจจุบันมีปลั๊กอินสำหรับฟังก์ชันต่อไปนี้:

- การแจงนับด้าน

- การทดสอบรหัสผ่าน (ทั่วไปและพจนานุกรม)

- การแจงนับเวอร์ชันของ Oracle

- การแจงนับบทบาทของบัญชีผู้ใช้ สิทธิพิเศษ และแฮช

- การแจงนับข้อมูลการตรวจสอบ

- การแจงนับนโยบายรหัสผ่าน

- การแจงนับการเชื่อมโยงฐานข้อมูล

ผลลัพธ์ถูกนำเสนอในแผนผัง Java แบบกราฟิก นอกจากนี้ยังมีรูปแบบรายงาน XML ที่กระชับและตัวแสดง XML ในตัวสำหรับการดูรายงาน การติดตั้งเครื่องมือต้องการเพียงสภาพแวดล้อมรันไทม์ java และไฟล์การติดตั้ง OScanner (zip)

OScanner ทำงานคล้ายกับฟังก์ชันการเดารหัสผ่านของ Oracle Auditing Tool (OAT opwg) โดยใช้ไฟล์ .default ของบัญชีเพื่อรับคู่ชื่อผู้ใช้/รหัสผ่านเริ่มต้น มันแตกต่างจากเครื่องมือ Oracle ตรงที่มันพยายามเดาบัญชีด้วยชื่อผู้ใช้และรหัสผ่านเดียวกัน

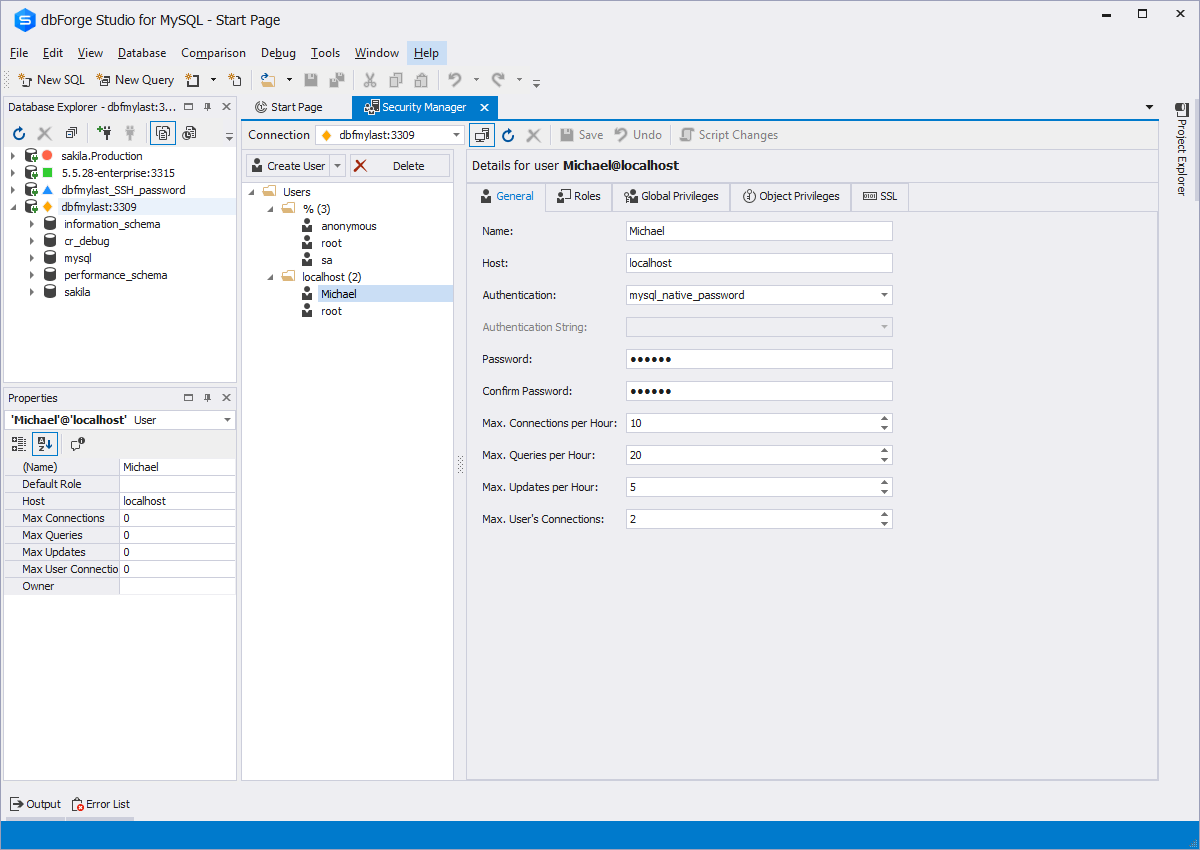

dbForge Security Manager

Security Manager เป็นส่วนหนึ่งของชุด dbForge Studio สำหรับ MySQL ซึ่งเพิ่มเข้าไปเป็นเครื่องมืออันทรงพลังสำหรับจัดการความปลอดภัยในฐานข้อมูล MySQL ด้วยฟังก์ชันการทำงานที่เพิ่มขึ้นและอินเทอร์เฟซผู้ใช้ที่เป็นมิตรและใช้งานได้จริง มีจุดมุ่งหมายเพื่ออำนวยความสะดวกในการดูแลระบบความปลอดภัยตามปกติ เช่น การจัดการบัญชีผู้ใช้ MySQL และสิทธิ์พิเศษ

การใช้ Security Manager ช่วยปรับปรุงประสิทธิภาพการทำงานของบุคลากรด้านไอที นอกจากนี้ยังให้ประโยชน์อื่นๆ เช่น การแทนที่การดำเนินการบรรทัดคำสั่งที่ซับซ้อนด้วยการจัดการบัญชีผู้ใช้ MySQL ที่ง่ายขึ้นและสิทธิ์ต่างๆ เครื่องมือนี้ยังช่วยเพิ่มความปลอดภัยให้กับฐานข้อมูล ด้วยขั้นตอนการจัดการที่เรียบง่าย ซึ่งลดข้อผิดพลาดและลดเวลาที่เจ้าหน้าที่บริหารต้องการ

ด้วยแท็บห้าแท็บของหน้าต่างตัวจัดการความปลอดภัย คุณสามารถสร้างบัญชีผู้ใช้ได้ภายในไม่กี่คลิก โดยให้สิทธิ์แต่ละรายการทั้งระดับโลกและสำหรับวัตถุ เมื่อสร้างบัญชีแล้ว คุณสามารถตรวจสอบการตั้งค่าได้อย่างรวดเร็วเพื่อให้แน่ใจว่าคุณจะไม่ผิดพลาด

คุณสามารถดาวน์โหลด dbForge Studio สำหรับ MySQL เวอร์ชันฟรีซึ่งมีฟังก์ชันพื้นฐาน จากนั้นมีเวอร์ชัน Standard, Professional และ Enterprise โดยมีราคาตั้งแต่ 400 เหรียญขึ้นไป

คำพูดสุดท้าย: ฐานข้อมูลที่ปลอดภัยอย่างแท้จริง

เป็นเรื่องปกติที่องค์กรจะเชื่อว่าข้อมูลของตนปลอดภัยเพราะมีการสำรองข้อมูลและไฟร์วอลล์เท่านั้น แต่มีแง่มุมอื่น ๆ ของการรักษาความปลอดภัยฐานข้อมูลที่อยู่นอกเหนือมาตรการรักษาความปลอดภัยเหล่านั้น ขณะเลือกเซิร์ฟเวอร์ฐานข้อมูล องค์กรต้องพิจารณาด้านต่างๆ ที่กล่าวข้างต้น ซึ่งทั้งหมดนี้หมายถึงการให้ความสำคัญกับเซิร์ฟเวอร์ฐานข้อมูลในการจัดการเชิงกลยุทธ์ของข้อมูลสำคัญขององค์กร