Cryptojacking 的无声威胁以及如何保护自己

已发表: 2023-05-22您的设备可能在您不知情的情况下挖掘加密货币。 现在。

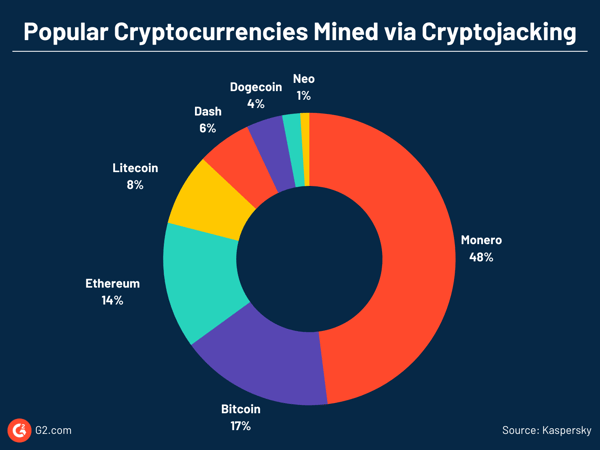

这被称为加密货币劫持,由于加密货币的日益普及和加密货币挖矿利润的诱惑,许多网络犯罪分子已经转向这种阴险的做法。

什么是加密劫持?

Cryptojacking 是在用户不知情或未经许可的情况下窃取设备的计算能力以挖掘加密货币的非法过程。

今天,我们在世界上拥有超过 20,000 种加密货币,价值超过一万亿美元。 挖掘这些加密货币是一个铸币过程。 它提供了丰厚的回报,但这并非易事。 它需要硬件、不间断的电力和巨大的计算能力。

网络犯罪分子克服加密挖掘问题的一种方法是加密劫持。 他们收获了回报,而你却在不知不觉中付出了代价。

为了抵御加密货币劫持,您必须加强您的网络安全计划。 您应该使用防病毒保护、运行时应用程序自我保护 (RASP) 软件和 Web 应用程序防火墙 (WAF) 解决方案等软件。 但要修复强大的安全防御措施,详细了解加密劫持至关重要。

这就是我们将尝试通过本文帮助您完成的工作。 我们将探索加密劫持的黑暗世界,并仔细研究它的工作原理。 我们还将学习如何检测加密劫持企图,以及如何保护您的设备免受这种偷偷摸摸且代价高昂的网络犯罪的侵害。

加密劫持如何运作?

在我们深入研究加密劫持之前,让我们先了解加密货币和加密挖掘的基础知识。 这对于理解加密劫持的工作原理很重要。

加密货币和加密挖掘:入门

2009 年,一位名叫中本聪的神秘开发者开采出了有史以来第一种数字货币比特币。 快进十年,加密货币市场正在蓬勃发展。

加密货币的定义:加密货币,有时称为加密货币或加密硬币,是建立在区块链技术上并由密码学保护的数字货币。 它是去中心化的,这意味着没有中央机构或银行对其进行监管。 但是,所有交易都通过区块链技术加密、存储和记录在公共数据库中。

如今,除了备受追捧的比特币之外,我们还有以太坊、Tether、Solana、BNB、XRP 甚至狗狗币等加密货币。 加密爱好者认为加密硬币非常有价值,导致加密货币价格自早期比特币时代以来飙升。 如此高的价格使得加密货币挖矿这种赚取加密货币的方式极其有利可图。

加密挖掘的定义:加密挖掘或加密货币挖掘是通过验证和向现有区块链添加块来创建新数字硬币的过程。 在这里,验证和添加块涉及解决复杂的密码哈希方程。 第一个破解难题的矿工将获得挖矿奖励,例如新创建的加密货币或交易费。

这个猜测哈希的过程需要使用计算能力。 加密货币越有利可图,哈希就越难,也就越需要计算能力。

如今,加密货币矿工使用加密货币挖掘软件和强大的计算机芯片(如现场可编程门阵列 (FPGA) 或专用专用集成电路 (ASIC))来挖掘加密货币。 其他一些矿工将他们的计算资源捆绑在矿池中,并分享新开采区块的收入。

加密劫持的剖析

现在,加密劫持是一种非法的加密挖掘方式。 黑客不使用他们自己的任何资源。 相反,他们通过将加密劫持恶意软件部署到受害者的平台上来窃取毫无戒心的用户的计算能力。

在这里,加密劫持恶意软件是一种恶意代码,可以在用户不知情或未经用户许可的情况下在设备上非法挖掘加密货币。 它可以是嵌入在网站中的简单 JavaScript 代码,也可以是嵌入在设备本地的恶意软件。

黑客通过不同的方法利用这些恶意代码,例如将它们附加到用户可能会在不知情的情况下点击的网页和在线广告上,或者使用社会工程技术将它们安装到受害者的计算机上。

- 一旦在设备中安装并激活加密恶意软件,它就会通过互联网或应用程序编程接口 (API) 直接连接到矿池。

- 设备接收到要解决的哈希拼图任务。

- 一旦计算出哈希值,它就会被发送回矿池。

- 随着新区块被添加到区块链中,攻击者无需花费任何精力或资源即可获得奖励。

加密劫持攻击的目标

黑客喜欢将这些设备作为加密劫持攻击的目标:

- 浏览器

- 个人电脑、笔记本电脑

- 本地服务器

- 云服务器

- 物联网 (IoT) 僵尸网络

- 手机

加密劫持攻击的类型

发生三种主要类型的加密劫持:浏览器内加密劫持、主机内加密劫持和内存中加密劫持。 让我们看看这三个。

浏览器内加密劫持

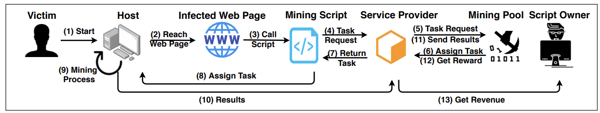

普通计算机可能无法挖掘加密货币。 但是,通过互联网连接在一起的数千台普通计算机可以轻松完成这项工作。 基于浏览器或浏览器内的加密挖掘试图做到这一点。 它只是使用网站访问者的计算机在浏览时挖掘加密货币。

在这里,黑客使用来自 Coinhive 或 CryptoLoot 等服务提供商的现成挖掘脚本,并将代码注入网站的 HTML 源代码中。

只要受害者保持在线,挖矿就会发生。 当用户在网站上停留的时间超过 5.53 分钟时,浏览器内的加密劫持就会变得有利可图。 因此,它广泛存在于免费电影或游戏网站中。

资料来源: SoK:Crypotjacking 恶意软件 - arXiv

当主要的加密挖掘脚本提供商 CoinHive 在 2019 年加密市场低迷期间关闭时,基于浏览器的加密劫持大幅下降。然而,研究人员不断发现新的加密挖掘脚本和有意或无意使用它们的网站。

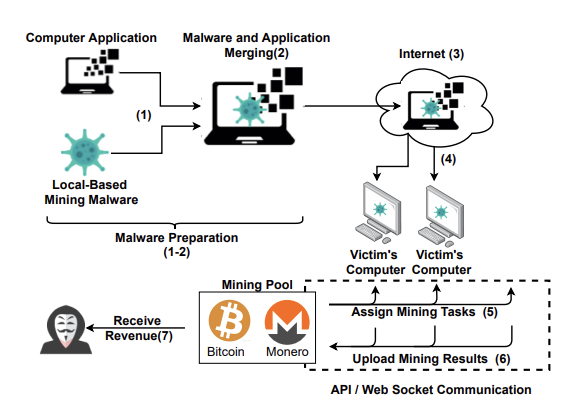

主机内加密劫持

在这种类型的加密劫持中,黑客会像传统的特洛伊木马一样安装加密恶意软件。 例如,网络钓鱼电子邮件的附件可以通过将加密挖掘代码直接加载到磁盘来感染计算机。

除了加密挖掘脚本,攻击者还修改了几个即插即用风格的挖掘应用程序,如 XMRig,以非法挖掘加密货币。

黑客使用漏洞或社会工程技术将恶意软件传送到主机系统,或将其作为主机设备上无意下载(驱动下载技术)的有效负载。

资料来源: SoK:Crypotjacking 恶意软件 - arXiv

例如,黑客最近将他们的加密挖矿恶意软件伪装成桌面版的谷歌翻译应用程序。 成千上万的用户在为他们的个人电脑 (PC) 搜索谷歌翻译时下载了它。 然而,一旦安装,它就会在用户不知情的情况下进行复杂的设置以挖掘 Monero 加密货币。

内存中的加密劫持

内存中的加密劫持使用与基于主机的加密劫持相同的感染方法。 然而,加密劫持恶意软件通常是无文件恶意软件,并在随机存取存储器 (RAM) 上运行。 它滥用合法的本地应用程序或预装工具。

因此,cryptojacking 脚本不会在系统中留下任何足迹,因此很难检测和删除。 一旦攻击者进入使用无文件恶意软件的系统内部,他们就会利用访问权限提升他们在受害者网络中的权限,并获得大量受害者的中央处理器 (CPU) 资源来非法挖掘密码。

由于攻击者可以通过这种方法获得命令和控制权,因此无文件加密劫持也可以转化为勒索软件攻击。

例如,Mehcrypt 是一种无文件加密劫持恶意软件。 它滥用几个合法的应用程序,如 notepad.exe 和 explorer.exe,来执行其 cryptojacking 程序。

密码劫持的历史和演变

从早期开始,加密货币矿工就开发了新的方法来获得额外的计算能力来挖掘加密货币,从而减轻了他们的负担。 其中一种方法是基于浏览器的加密挖掘。

当它于 2011 年首次推出时,基于浏览器的加密挖掘被推广为浏览器内广告的替代方案。 为什么人们不喜欢它呢? 您不会在网站上看到侵入性广告,而是获得干净的浏览体验,以换取将您的计算机借给加密货币矿工。 简单、直接——听起来合法,对吧?

很多人一开始也是这么想的。 许多加密货币爱好者和网站所有者通过将挖掘脚本添加到他们的网站来使用浏览器内挖掘。 然而,基于浏览器的挖矿很快被黑客和网络犯罪分子滥用。 在 2017 年 Coinhive 推出后,它变得尤为臭名昭著。

Coinhive 和加密劫持的兴起

Coinhive 是一个加密挖掘脚本提供商。 2017 年,它发布了一个简单的 JavaScript,通过使用浏览器内加密挖掘来挖掘门罗币 (XMR),这是一种类似比特币的加密货币。

通常,JavaScript 会在加载网页时自动执行。 它与平台无关,可以在任何主机上运行——PC、手机、平板电脑——只要在主机上运行的网络浏览器启用了 JavaScript。

因此,任何网站都可以在其网站上嵌入 Coinhive JavaScript,并让网站访问者的计算机为他们所用。 Coinhive 收取 30% 的开采门罗币作为他们的费用,而网页所有者则收取其余部分。

无需额外投资即可向大量用户推出加密挖掘的简单、可扩展且省力的方法使其具有破坏性。 大量的加密爱好者欣然采用了它的代码。

然而,虽然 Coinhive 的商业模式被吹捧为合法的,但很快它的代码就被滥用了。 一些网站所有者在未经用户许可的情况下劫持了用户的处理能力,使用 Coinhive 脚本来挖掘 XMR。

除了网站所有者之外,恶意行为者还入侵了加密挖掘代码并将其嵌入到高流量网站上。 他们还在 Archive Poster 等浏览器扩展程序和 Browsealoud 等网站插件上安装了脚本。

通过这些方法,Coinhive 的代码非法进入 Showtime、洛杉矶时报、黑莓和 Politifact 等公司的热门网站。 他们在未经许可的情况下,有时甚至在网站所有者不知情的情况下,在浏览器中运行加密货币挖矿,有效地劫持了网站和用户的计算机资源。 甚至美国、英国和印度政府的网站也被发现受到这些加密劫持攻击的影响。

应该注意的是,当显示明确的活动通知并且用户可以选择退出时,使用他人的计算能力挖掘加密货币并不被视为非法。 然而,大多数浏览器内的加密挖掘都缺乏这些,因此被认为是非法的。

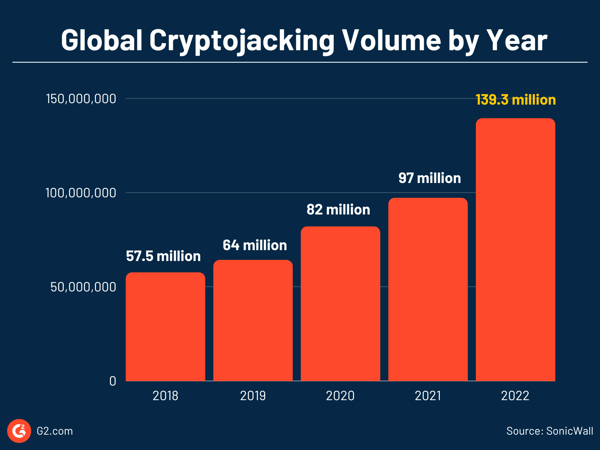

从 2017 年开始,非法加密挖矿事件不断增加,使加密劫持成为主流关注的焦点。 网络犯罪分子不仅开始使用基于浏览器的非法加密货币挖掘,而且还使用恶意软件和其他方法进行非法加密货币挖掘。

最近的加密劫持攻击示例:

- Kiss-a-dog是一项针对易受攻击的 Docker 和 Kubernetes 基础设施的加密劫持活动,旨在使用 XMRig 挖掘 Monero。

- 自称为 Diicot 的Mexals通过安全外壳 (SSH) 暴力攻击发起了一场加密劫持活动,并开采了价值超过 10,000 美元的门罗币。

- ProxyShellMiner是一种加密挖掘恶意软件,它利用 Microsoft Exchange 服务器中未修补的漏洞。

- 网络安全威胁参与者8220 Gang扫描互联网以查找易受攻击的云用户并将他们吸收到其云僵尸网络中,然后分发加密货币挖掘恶意软件。

- Headcrab是一种加密货币劫持恶意软件,它已经感染了 1,000 多台 Redis 服务器来构建一个挖掘门罗币的僵尸网络

为什么有些加密货币矿工会进行 cryptojack?

考虑一下。 2009 年,配备英特尔酷睿 i7 处理器的个人电脑每天可以开采约 50 个比特币。 但今天,我们需要像 ASIC 系统这样的专门采矿设备来开采像比特币这样的加密货币。

此外,许多加密货币还限制了可以开采的硬币数量和矿工获得的奖励。 再加上飙升的能源价格。 单个比特币需要 811.90 千瓦时,相当于一个美国家庭 28 天平均消耗的能源量。 所有这些使得加密货币挖矿成为一项代价高昂的事情。 如今,在家挖比特币甚至都不是一种选择。

27,223 美元

是截至 2023 年 5 月的平均比特币挖矿成本。

资料来源:宏微

在这种情况下,使用合法资源从加密货币挖矿中获利可能很困难。 结果,黑客试图通过劫持受害者的系统来将成本转嫁给其他人。

为什么要关心加密劫持?

有备则无患。 最好了解加密劫持的危险并做好准备,而不是在面临实际攻击时摸索。

与宣布其存在的许多其他网络安全威胁不同,加密劫持在完全沉默的情况下取得了成功。

“加密劫持会显着降低您设备的性能,缩短其使用寿命并增加其能耗。 更糟糕的是,启用它的恶意软件可能成为更复杂的网络攻击的门户。”

阿马尔乔比

网络安全研究分析师,G2

更令人担忧的是,如今的攻击者瞄准的是具有更强处理能力的设备,而不是个人设备。 一些例子是企业云基础设施、服务器、大量未充分保护的物联网设备,或者 Docker 和 Kubernetes 容器。 有了这个,攻击者的目标是在更短的时间内获得更多的利润。

对于企业而言,这具有广泛的影响。 对于从加密货币劫持中赚取的每一美元,受害者将被收取 53 美元的费用。 风险并不止于虚高的账单。 一旦进入企业基础设施,攻击者就可以随时利用他们的访问权限来执行其他危险的网络攻击,如勒索软件和供应链攻击。

如何检测加密劫持攻击

Cryptojacking 攻击通常是隐藏的,但并非无法识别。 尝试其中一些方法来检测加密劫持攻击。

如何检测设备中的加密劫持攻击

如果您在 PC 或移动设备上注意到以下迹象,则您的设备可能已被加密劫持。

性能下降

Cryptojacking 会导致您的设备显着变慢或经常崩溃。 如果您开始注意到任何异常糟糕的设备性能,请使用防病毒软件扫描您的系统,看看是否发现任何加密劫持恶意软件。

过热

加密劫持的另一个明显迹象是过热。 由于加密劫持会消耗过多的处理能力,因此很容易使系统过热并耗尽电池电量。 您可能会注意到系统中的风扇比平时运行得更快以冷却设备。 或者您的手机电池可能会因过热而表现不佳并迅速耗尽。

CPU使用率

另一个明显的症状是 CPU 使用率过高。 计算机保留系统中所有正在运行的应用程序的记录。 如果您在执行一项小任务或浏览无害网站时注意到 CPU 使用率激增,则可能是因为加密劫持。

对您的设备进行快速加密劫持测试!

要检查 CPU 使用率:

- 在 Windows 中,打开任务管理器 > 性能 > CPU。

- 在 Mac 上,转到应用程序 > 活动监视器。

您还应该检查是否有某个应用程序的互联网流量增加超过正常水平,这可能表明存在浏览器内挖矿。 要检查这个:

- 在 Windows 中,转到“设置”>“网络和 Internet”>“数据使用”>“查看每个应用的使用情况”。

- 对于 Apple 用户,请转至活动监视器 > 网络 > 已发送的字节数。

请注意,犯罪分子已经想出了复杂的规避技术来隐藏 CPU 使用率或互联网流量的峰值。

如何检测云环境中的加密劫持攻击

如果公司对其云使用的可见性较低,则检测加密劫持可能会很困难。 但是,企业可以尝试解决这个问题。

审核云访问控制

大多数针对云的网络攻击都源自配置错误的云,因此请审核您的访问控制。 可以进一步调查任何不安全或配置错误的云环境入口,以查看是否存在任何恶意活动,如非法加密挖掘。

分析云网络日志

网络日志跟踪进出您的云的流量,并向您显示网络的当前状态以及谁从哪里连接。 分析这些记录。 您会发现任何不规则的网络行为或流量突然激增。 这可能是在您的云环境中运行非法加密矿工的迹象。

监控云支出

膨胀的云账单是您端合法增加云资源使用或有人窃取您的云资源以谋取利益的迹象。 如果您没有任何云管理不善,请调查云账单中的任何飙升,看看它是否与加密货币劫持有关。

需要明确的是,所有这些方法都会告诉您您的云是否以任何方式受到损害。 应对任何恶意活动进行进一步分析,以确定妥协是否是由于非法加密矿工或任何其他网络攻击造成的。

保护您的设备免受加密劫持攻击的提示

预防胜于治疗,因此请使用这些实用技巧来保护您的系统免受加密劫持攻击。

- 使用强大的防病毒程序来检测任何恶意活动或恶意软件。

- 使用 Miner Block 和 Anti-Miner 等反加密挖掘扩展来防止基于浏览器的加密挖掘。

- 安装广告拦截器以拦截网站上不需要的弹出式广告和横幅广告。 加密挖掘恶意软件通常嵌入在广告中。

- 更新您的系统并安装所有最新的软件以修补漏洞。

- 您还可以在浏览器上禁用 JavaScript,以避免加载任何恶意脚本。 然而,这是以牺牲用户体验为代价的。

在 Chrome 浏览器上禁用 JavaScript 的步骤:

- 转到设置 > 隐私和安全 > 网站设置 > JavaScript

- 选择不允许站点使用 JavaScript选项以禁用 JavaScript。

对于企业而言,防止加密货币劫持攻击不仅仅涵盖这些基本步骤。 采用以下安全实践来保护您的 IT 资产免受任何非法加密挖掘。

- 安装固件更新和补丁:在软件供应商发布后立即更新您的系统软件。

- 拥有强大的身份和访问管理 (IAM) 策略:有效的 IAM 可防止对您的系统、本地或云端的任何未经授权的访问。 部署 IAM 软件以仅允许授权用户访问并管理他们的许可级别。

- 保护您的端点:笔记本电脑、工作站、服务器和移动电话等最终用户设备充当您公司网络的访问点。 使用强大的端点安全软件来保护它们,以阻止恶意软件感染设备。 您甚至可以使用移动数据安全解决方案来保护通过移动设备访问企业网络的安全。

- 监控您的网络:实时仔细分析您的所有网络日志并查找任何恶意活动。 依靠 WAF 和安全信息与事件管理 (SIEM) 软件等工具直接查看您的网络和端点,以检测任何异常行为或未经授权的使用。 利用 RASP 工具在您的应用程序运行时环境中实时检测和预防攻击。

- 部署云安全解决方案:您可以使用其他云安全解决方案,例如用于云访问控制的云访问安全代理 (CASB) 软件和用于查找任何云错误配置的云安全状态管理 (CSPM) 软件。

- 培训您的员工:为您的员工实施网络安全培训计划,让他们了解网络钓鱼等社会工程攻击。

- 采用零信任模型:不信任任何人。 验证一切。 对您的安全采取零信任方法意味着您明确验证任何寻求访问您的 IT 资产的人或事。 这对保护您的系统免受任何网络威胁大有帮助。

阻止非法区块

即使加密价格波动,加密劫持攻击也变得越来越普遍且难以检测。 黑客的感染和规避技术越来越精明,但预防是关键。 实施此处分享的安全实践,比加密窃贼领先一步。

想要升级您的系统安全性? 探索威胁情报软件,让您的安全团队及时了解新出现的恶意软件、零日漏洞和漏洞利用。