La menace silencieuse du cryptojacking et comment se protéger

Publié: 2023-05-22Vos appareils pourraient extraire de la crypto-monnaie à votre insu. Tout de suite.

C'est ce qu'on appelle le cryptojacking, et de nombreux cybercriminels se sont tournés vers cette pratique insidieuse en raison de la popularité croissante des crypto-monnaies et de l'attrait du profit de l'extraction de crypto.

Qu'est-ce que le cryptojacking ?

Le cryptojacking est le processus illégal consistant à voler la puissance de calcul d'un appareil pour extraire des crypto-monnaies à l'insu ou sans l'autorisation de l'utilisateur.

Aujourd'hui, nous avons plus de 20 000 crypto-monnaies dans le monde, évaluées à plus d'un billion de dollars. L'extraction de ces crypto-monnaies est un processus de monnayage. Il offre des rendements lucratifs, mais ce n'est pas une tâche facile. Cela nécessite du matériel, de l'électricité ininterrompue et une énorme puissance de calcul.

L'un des moyens par lesquels les cybercriminels surmontent ce problème de crypto-minage est le cryptojacking. Ils en récoltent les fruits, mais vous en payez le prix sans même vous en rendre compte.

Pour vous défendre contre le cryptojacking, vous devez renforcer votre programme de cybersécurité. Vous devez utiliser des logiciels tels qu'une protection antivirus, un logiciel d'autoprotection des applications d'exécution (RASP) et des solutions de pare-feu d'applications Web (WAF). Mais pour réparer des défenses de sécurité robustes, il est crucial de comprendre le cryptojacking en détail.

Et c'est ce que nous allons essayer de vous aider à faire avec cet article. Nous allons explorer le monde sombre du cryptojacking et examiner de plus près son fonctionnement. Nous apprendrons également comment détecter les tentatives de cryptojacking et ce que vous pouvez faire pour protéger vos appareils contre la proie de ce cybercrime sournois et coûteux.

Comment fonctionne le cryptojacking ?

Avant de plonger profondément dans le cryptojacking, commençons par les bases des crypto-monnaies et de l'extraction de crypto. Ceci est important pour comprendre comment fonctionne le cryptojacking.

Crypto-monnaie et crypto mining : une introduction

En 2009, un mystérieux développeur nommé Satoshi Nakamoto a extrait Bitcoin, la toute première monnaie numérique. Avance rapide d'une décennie, et le marché de la crypto-monnaie est en plein essor.

Définition de la crypto-monnaie : La crypto-monnaie, parfois appelée crypto-monnaie ou crypto pièces, est de la monnaie numérique construite sur la technologie blockchain et sécurisée par cryptographie. Il est décentralisé, ce qui signifie qu'aucune autorité centrale ou banque ne le réglemente. Cependant, toutes les transactions sont cryptées, stockées et enregistrées dans une base de données publique via la technologie blockchain.

De nos jours, nous avons des cryptos comme Ethereum, Tether, Solana, BNB, XRP et même Dogecoin, mis à part le très recherché Bitcoin. Les passionnés de cryptographie considèrent les crypto-monnaies comme extrêmement précieuses, ce qui entraîne une flambée des prix des crypto-monnaies depuis les premiers jours du Bitcoin. Des prix aussi élevés ont rendu le minage de crypto, le moyen de gagner des crypto-monnaies, extrêmement lucratif.

Définition de l'extraction de crypto : L'extraction de crypto ou l'extraction de crypto-monnaie est le processus de création de nouvelles pièces numériques en vérifiant et en ajoutant des blocs à une blockchain existante. Ici, la vérification et l'ajout de blocs impliquent la résolution d'équations de hachage cryptographiques complexes. Le premier mineur à résoudre le puzzle obtient des récompenses minières telles que des crypto-monnaies nouvellement créées ou des frais de transaction.

Ce processus de deviner le hachage nécessite l'utilisation d'une puissance de calcul. Plus une crypto-monnaie est rentable, plus le hachage est difficile et plus la puissance de calcul est nécessaire.

Aujourd'hui, les mineurs de chiffrement utilisent des logiciels de minage de chiffrement et de puissantes puces informatiques telles que des matrices de portes programmables sur le terrain (FPGA) ou des circuits intégrés spécifiques à une application (ASIC) spécialisés pour miner des cryptos. Certains autres mineurs regroupent leurs ressources informatiques dans des pools de minage et partagent les revenus générés par le bloc nouvellement miné.

L'anatomie du cryptojacking

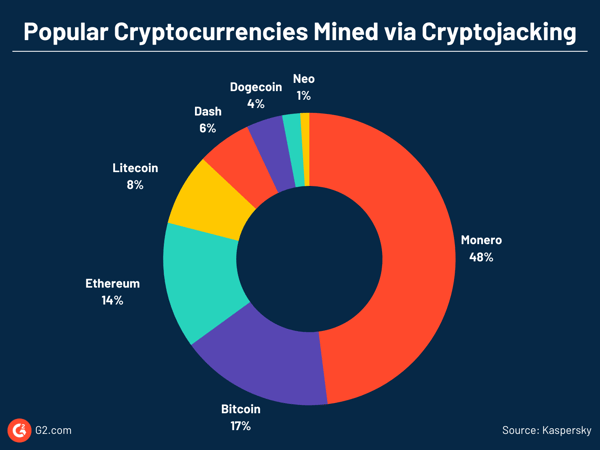

Aujourd'hui, le cryptojacking est un moyen illégal d'extraction de crypto. Les pirates n'emploient aucune de leurs propres ressources. Au lieu de cela, ils volent la puissance de calcul d'un utilisateur sans méfiance en déployant des logiciels malveillants de cryptojacking sur la plate-forme de la victime.

Ici, le logiciel malveillant de cryptojacking est un code malveillant qui exploite illégalement la crypto-monnaie sur un appareil à l'insu ou sans l'autorisation de l'utilisateur. Il peut s'agir d'un simple code JavaScript intégré dans un site Web ou d'un logiciel malveillant intégré localement sur un appareil.

Les pirates exploitent ces codes malveillants via différentes méthodes, comme les attacher sur des pages Web et des publicités en ligne sur lesquelles les utilisateurs pourraient cliquer sans le savoir ou les installer sur l'ordinateur de la victime avec des techniques d'ingénierie sociale.

- Une fois le crypto-malware installé et activé dans un appareil, il se connecte directement à un pool de minage via Internet ou une interface de programmation d'application (API).

- L'appareil reçoit une tâche de puzzle de hachage à résoudre.

- Une fois la valeur de hachage calculée, elle est renvoyée au pool de minage.

- Au fur et à mesure que le nouveau bloc est ajouté à la blockchain, l'attaquant obtient les récompenses sans dépenser d'énergie ni de ressources.

Cibles des attaques de cryptojacking

Les pirates aiment cibler ces appareils pour les attaques de cryptojacking :

- Navigateurs

- Ordinateurs personnels, ordinateurs portables

- Serveurs sur site

- Serveurs infonuagiques

- Botnet Internet des objets (IdO)

- Téléphones portables

Types d'attaques de cryptojacking

Trois principaux types de cryptojacking se produisent : le cryptojacking dans le navigateur, le cryptojacking dans l'hôte et le cryptojacking en mémoire. Regardons les trois.

Cryptojacking dans le navigateur

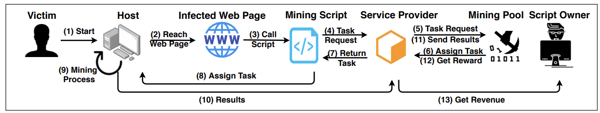

Un ordinateur moyen peut être incapable d'extraire des crypto-monnaies. Mais des milliers d'ordinateurs moyens connectés entre eux via Internet pourraient facilement faire le travail. L'extraction de cryptographie basée sur un navigateur ou dans un navigateur essaie de faire exactement cela. Il utilise simplement l'ordinateur d'un visiteur de site Web pour extraire la crypto-monnaie pendant qu'il navigue.

Ici, les pirates utilisent des scripts prêts à l'emploi de fournisseurs de services tels que Coinhive ou CryptoLoot, et injectent le code dans le code source HTML d'un site Web.

Tant que la victime reste en ligne, le minage a lieu. Le cryptojacking dans le navigateur devient rentable lorsqu'un utilisateur reste sur un site Web plus de 5,53 minutes. En conséquence, on le trouve largement dans les films gratuits ou les sites Web de jeux.

Source : SoK : Logiciel malveillant de cryptojacking - arXiv

Le cryptojacking basé sur un navigateur a connu un déclin massif lorsque CoinHive, un important fournisseur de scripts de crypto-minage, a fermé ses portes pendant le ralentissement du marché de la cryptographie en 2019. Cependant, les chercheurs continuent de trouver de nouveaux scripts de crypto-minage et des sites Web qui les utilisent intentionnellement ou non.

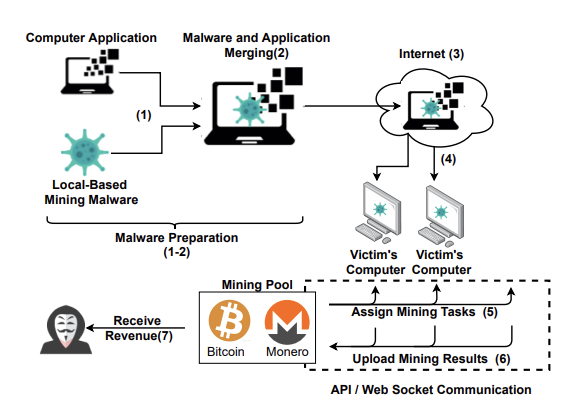

Cryptojacking dans l'hôte

Dans ce type de cryptojacking, les pirates installent des logiciels malveillants cryptographiques comme des chevaux de Troie traditionnels. Par exemple, une pièce jointe d'un e-mail de phishing peut infecter un ordinateur en chargeant du code d'extraction de chiffrement directement sur le disque.

Outre les scripts de minage de crypto, les attaquants modifient également plusieurs applications de minage de style plug-and-play comme XMRig pour miner illégalement des cryptos.

Les pirates transmettent le logiciel malveillant au système hôte en utilisant des vulnérabilités ou des techniques d'ingénierie sociale ou en tant que charge utile lors d'un téléchargement involontaire (la technique drive-by-download) sur l'appareil de l'hôte.

Source : SoK : Logiciel malveillant de cryptojacking - arXiv

Par exemple, les pirates ont récemment déguisé leur logiciel malveillant de crypto-minage en une version de bureau de l'application Google Translate. Il a été téléchargé par des milliers d'utilisateurs à la recherche de Google Translate pour leurs ordinateurs personnels (PC). Cependant, une fois installé, il a mis en place une configuration sophistiquée pour exploiter la crypto-monnaie Monero à l'insu de l'utilisateur.

Cryptojacking en mémoire

Le cryptojacking en mémoire utilise les mêmes méthodes d'infection que le cryptojacking basé sur l'hôte. Cependant, les logiciels malveillants de cryptojacking sont généralement des logiciels malveillants sans fichier et s'exécutent sur une mémoire vive (RAM). Il utilise à mauvais escient des applications locales légitimes ou des outils préinstallés.

Par conséquent, le script de cryptojacking ne laisse aucune empreinte dans le système, ce qui le rend difficile à détecter et à supprimer. Une fois que les attaquants sont à l'intérieur d'un système utilisant des logiciels malveillants sans fichier, ils exploitent l'accès pour élever leurs privilèges dans le réseau de la victime et obtenir un large pool de ressources de l'unité centrale de traitement (CPU) de la victime pour exploiter illicitement les cryptos.

Étant donné que les attaquants peuvent obtenir le commandement et le contrôle avec cette méthode, un cryptojacking sans fichier peut également être converti en une attaque de ransomware.

Mehcrypt, par exemple, est un logiciel malveillant de cryptojacking sans fichier. Il abuse de plusieurs applications légitimes, comme notepad.exe et explorer.exe, pour mener à bien sa routine de cryptojacking.

Histoire et évolution du cryptojacking

Dès les premiers jours, les mineurs de crypto-monnaie ont développé de nouvelles façons d'obtenir une puissance de calcul supplémentaire pour exploiter les cryptos, ce qui a réduit leur charge. L'un de ces moyens était l'extraction de cryptographie basée sur un navigateur.

Lorsqu'il a été introduit pour la première fois en 2011, le minage de cryptographie basé sur un navigateur a été promu comme une alternative à la publicité dans le navigateur. Et pourquoi les gens n'aimeraient-ils pas ça ? Au lieu de voir des publicités intrusives sur les sites Web, vous obtenez une expérience de navigation propre en échange du prêt de votre ordinateur aux mineurs de crypto. Simple, direct - cela semble légal, non ?

C'est ce que beaucoup d'autres personnes pensaient au début. Un certain nombre de passionnés de cryptographie et de propriétaires de sites Web ont utilisé le minage dans le navigateur en ajoutant des scripts de minage à leurs sites Web. Cependant, l'exploitation minière basée sur un navigateur a rapidement été abusée par des pirates et des cybercriminels. Il est devenu particulièrement notoire après le lancement de Coinhive en 2017.

Coinhive et la montée du cryptojacking

Coinhive était un fournisseur de scripts de crypto-minage. En 2017, il a publié un JavaScript simple qui exploitait Monero (XMR), une crypto-monnaie de type Bitcoin, en utilisant l'extraction de crypto dans le navigateur.

Généralement, JavaScript est automatiquement exécuté lorsqu'une page Web est chargée. Il est indépendant de la plate-forme et fonctionne sur n'importe quel hôte - PC, téléphones portables, tablettes - tant que le navigateur Web exécuté sur l'hôte a activé JavaScript.

En conséquence, n'importe quel site Web pourrait intégrer le JavaScript Coinhive sur son site et faire exploiter l'ordinateur du visiteur du site Web pour lui. Coinhive a pris 30% du Monero extrait comme frais, tandis que le propriétaire de la page Web a pris le reste.

La méthode simple, évolutive et nécessitant peu d'efforts pour déployer l'extraction de crypto auprès d'une large population d'utilisateurs sans investissements supplémentaires l'a rendue perturbatrice. Un grand nombre de passionnés de crypto ont facilement adopté son code.

Cependant, alors que le modèle commercial de Coinhive était présenté comme légal, assez tôt, son code a été abusé. Certains propriétaires de sites Web ont détourné la puissance de traitement des utilisateurs sans leur permission pour exploiter XMR à l'aide du script Coinhive.

Outre les propriétaires de sites Web, des acteurs malveillants ont piraté et intégré le code de crypto-minage sur des sites Web à fort trafic. Ils ont également installé le script sur des extensions de navigateur comme Archive Poster et des plugins de site Web comme Browsealoud.

Grâce à ces méthodes, le code de Coinhive s'est retrouvé illégalement sur les sites Web populaires d'entreprises telles que Showtime, The Los Angeles Times, Blackberry et Politifact. Ils ont exécuté une crypto-extraction dans le navigateur sans autorisation et parfois à l'insu du propriétaire du site Web, détournant ainsi le site et les ressources informatiques de l'utilisateur. Même les sites Web des gouvernements américain, britannique et indien se sont avérés affectés par ces attaques de cryptojacking.

Il convient de noter que l'extraction de crypto-monnaies avec la puissance de calcul d'autrui n'est pas considérée comme illégale lorsqu'une notification claire des activités est affichée et que la possibilité de se retirer existe pour les utilisateurs. Cependant, la plupart des cryptominings dans les navigateurs en manquent et sont donc considérés comme illégaux.

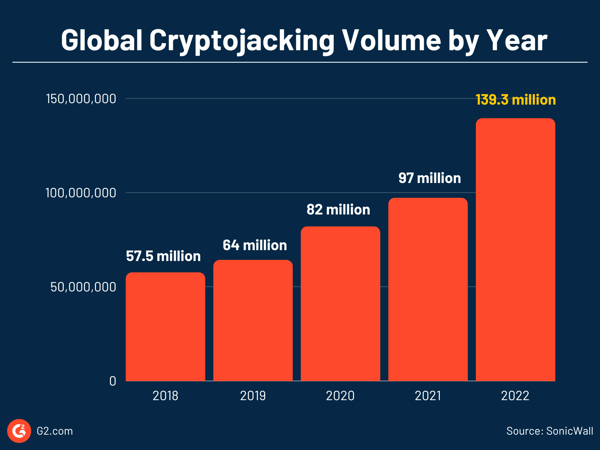

L'augmentation des cas d'extraction illicite de crypto à partir de 2017 a attiré l'attention du grand public sur le cryptojacking. Les cybercriminels ont commencé à utiliser non seulement l'extraction illégale de crypto sur navigateur, mais également des logiciels malveillants et d'autres méthodes pour l'extraction illégale de crypto.

Exemples récents d'attaques de cryptojacking :

- Kiss-a-dog était une campagne de cryptojacking ciblant les infrastructures Docker et Kubernetes vulnérables pour exploiter Monero à l'aide de XMRig.

- Mexals , qui se fait appeler Diicot, a lancé une campagne de cryptojacking via une attaque par force brute Secure Shell (SSH) et a miné plus de 10 000 $ de pièces Monero.

- ProxyShellMiner est un logiciel malveillant de crypto-minage qui exploite les vulnérabilités non corrigées des serveurs Microsoft Exchange.

- 8220 Gang , un acteur de la cybersécurité, analyse Internet à la recherche d'utilisateurs vulnérables du cloud et les absorbe dans son botnet cloud, puis distribue des logiciels malveillants d'extraction de crypto-monnaie.

- Headcrab , un logiciel malveillant de cryptojacking, a infecté plus de 1 000 serveurs Redis pour créer un botnet qui exploite Monero

Pourquoi certains crypto-mineurs font-ils du cryptojack ?

Considère ceci. En 2009, un PC avec un processeur Intel Core i7 pouvait miner environ 50 bitcoins par jour. Mais aujourd'hui, nous avons besoin de plates-formes minières spécialisées comme les systèmes ASIC pour exploiter des cryptos comme Bitcoin.

De plus, de nombreuses crypto-monnaies ont également des limites sur le nombre de pièces pouvant être extraites et la récompense que les mineurs obtiennent. Ajoutez à ce mélange la flambée des prix de l'énergie. Un seul bitcoin nécessite 811,90 kilowattheures, soit l'équivalent de la quantité moyenne d'énergie consommée par un ménage américain en 28 jours. Tout cela fait de l'extraction de cryptographie une affaire coûteuse. Aujourd'hui, l'extraction de Bitcoin à la maison n'est même pas une option.

27 223 $

était le coût moyen du minage de Bitcoin en mai 2023.

Source : MacroMicro

Dans une telle situation, tirer profit de l'extraction de crypto avec des ressources légitimes pourrait être difficile. En conséquence, les pirates essaient de se décharger du coût sur les autres en détournant le système d'une victime.

Pourquoi devriez-vous vous soucier du cryptojacking ?

Prévenu est prévenu. Il est préférable de connaître les dangers du cryptojacking et d'être préparé plutôt que de tâtonner lorsque vous faites face à une véritable attaque.

Contrairement à de nombreuses autres menaces de cybersécurité qui annoncent leur présence, le cryptojacking réussit dans un silence complet.

« Le cryptojacking détériore considérablement les performances de votre appareil, raccourcit sa durée de vie et augmente sa consommation d'énergie. Pire encore, le logiciel malveillant qui le permet pourrait servir de porte à des cyberattaques encore plus sophistiquées.

Amal Joby

Analyste de recherche en cybersécurité, G2

Ce qui est plus inquiétant, c'est que les attaquants ciblent aujourd'hui des appareils avec plus de puissance de traitement plutôt que des appareils personnels. Certains exemples sont les infrastructures cloud d'entreprise, les serveurs, un grand nombre d'appareils IoT insuffisamment protégés ou les conteneurs Docker et Kubernetes. Avec cela, les attaquants visent à obtenir plus de profit en moins de temps.

Pour les entreprises, cela a de vastes implications. Pour chaque dollar généré par le cryptojacking, la victime est facturée 53 $. Le risque ne s'arrête pas aux factures gonflées. Une fois à l'intérieur de l'infrastructure de l'entreprise, les attaquants peuvent tirer parti de leur accès à tout moment pour mener d'autres cyberattaques dangereuses comme les ransomwares et les attaques de la chaîne d'approvisionnement.

Comment détecter les attaques de cryptojacking

Les attaques de cryptojacking sont souvent cachées mais pas non identifiables. Essayez certaines de ces méthodes pour détecter les attaques de cryptojacking.

Comment détecter les attaques de cryptojacking dans les appareils

Si vous remarquez les signes suivants sur votre PC ou votre appareil mobile, votre appareil a peut-être été cryptojacké.

Détérioration des performances

Le cryptojacking ralentit considérablement votre appareil ou plante très souvent. Si vous commencez à remarquer des performances anormalement médiocres de l'appareil, analysez votre système à l'aide d'un logiciel antivirus pour voir si vous trouvez des logiciels malveillants de cryptojacking.

Surchauffe

Un autre signe révélateur de cryptojacking est la surchauffe. Étant donné que le cryptojacking consomme trop de puissance de traitement, il surchauffe facilement un système et décharge la batterie. Vous remarquerez peut-être que les ventilateurs de votre système fonctionnent plus rapidement que d'habitude pour refroidir l'appareil. Ou la batterie de votre téléphone portable peut afficher de mauvaises performances et se décharger rapidement en raison d'une surchauffe.

l'utilisation du processeur

Un autre symptôme notable est l'utilisation élevée du processeur. Les ordinateurs conservent des enregistrements de toutes les applications en cours d'exécution dans le système. Si vous remarquez un pic d'utilisation du processeur lorsque vous effectuez une petite tâche ou que vous naviguez sur un site Web inoffensif, cela peut être dû au cryptojacking.

Un test rapide de cryptojacking pour votre appareil !

Pour vérifier l'utilisation du processeur :

- Sous Windows, ouvrez le Gestionnaire des tâches > Performances > CPU.

- Sur un Mac, accédez à Applications > Moniteur d'activité.

Vous devez également vérifier si une application a augmenté le trafic Internet plus que la normale, ce qui pourrait indiquer une exploitation minière dans le navigateur. Pour vérifier ceci :

- Sous Windows, accédez à Paramètres > Réseau et Internet > Utilisation des données > Afficher l'utilisation par application.

- Pour les utilisateurs Apple, accédez à Moniteur d'activité > Réseau > Octets envoyés.

Notez que les criminels ont mis au point des techniques d'évasion sophistiquées pour masquer les pics d'utilisation du processeur ou du trafic Internet.

Comment détecter les attaques de cryptojacking dans un environnement cloud

La détection du cryptojacking peut être difficile si les entreprises ont une visibilité réduite sur leur utilisation du cloud. Cependant, les entreprises peuvent essayer de contourner ce problème.

Auditer les contrôles d'accès au cloud

La plupart des cyberattaques sur le cloud proviennent du cloud mal configuré, alors auditez vos contrôles d'accès. Toute entrée non sécurisée ou mal configurée dans votre environnement cloud peut faire l'objet d'une enquête plus approfondie pour déterminer s'il y a eu une activité malveillante telle que l'extraction illicite de cryptomonnaies.

Analyser les journaux du réseau cloud

Les journaux réseau gardent une trace du trafic vers et depuis votre cloud et vous montrent l'état actuel du réseau et qui se connecte depuis où. Analysez ces enregistrements. Vous reconnaîtrez tout comportement réseau irrégulier ou tout pic soudain de trafic. Cela pourrait être le signe d'un crypto-mineur illicite s'exécutant sur votre environnement cloud.

Surveiller les dépenses liées au cloud

Des factures cloud gonflées sont le signe soit d'une utilisation légitimement accrue des ressources cloud de votre part, soit de quelqu'un qui vole vos ressources cloud à son profit. Si vous n'avez aucune mauvaise gestion du cloud de votre côté, enquêtez sur tout pic de factures cloud pour voir s'il est lié au cryptojacking.

Pour être clair, toutes ces méthodes vous indiquent si votre cloud a été compromis de quelque manière que ce soit. Une analyse plus approfondie de toute activité malveillante doit être effectuée pour savoir si la compromission est due à des mineurs de chiffrement illégaux ou à toute autre cyberattaque.

Conseils pour protéger votre appareil contre les attaques de cryptojacking

Mieux vaut prévenir que guérir, alors utilisez ces conseils pratiques pour protéger vos systèmes contre les attaques de cryptojacking.

- Utilisez un programme antivirus puissant pour détecter toute activité malveillante ou malware.

- Utilisez des extensions de minage anti-crypto telles que Miner Block et Anti-Miner pour empêcher le minage de crypto basé sur un navigateur.

- Installez des bloqueurs de publicités pour bloquer les publicités pop-up et les bannières publicitaires indésirables sur les sites Web. Les logiciels malveillants de crypto-minage sont souvent intégrés dans les publicités.

- Mettez à jour votre système et installez tous les derniers logiciels pour corriger les vulnérabilités.

- Vous pouvez également désactiver JavaScript sur votre navigateur pour éviter de charger tout script malveillant. Cependant, cela se fait au détriment de l'expérience utilisateur.

Étapes pour désactiver JavaScript sur votre navigateur Chrome :

- Accédez à Paramètres > Confidentialité et sécurité > Paramètres du site > JavaScript

- Sélectionnez l'option Ne pas autoriser les sites à utiliser JavaScript pour désactiver JavaScript.

Pour les entreprises, la prévention des attaques de cryptojacking va au-delà de ces étapes de base. Adoptez les pratiques de sécurité suivantes pour protéger vos actifs informatiques contre toute exploitation illicite de cryptomonnaies.

- Installez les mises à jour et les correctifs du micrologiciel : mettez à jour votre logiciel système dès que le fournisseur du logiciel les publie.

- Avoir une politique robuste de gestion des identités et des accès (IAM) : Un IAM efficace protège contre tout accès non autorisé à votre système, sur site ou dans le cloud. Déployez le logiciel IAM pour n'autoriser l'accès qu'aux utilisateurs autorisés et gérer leur niveau d'habilitation.

- Sécurisez vos terminaux : les appareils des utilisateurs finaux tels que les ordinateurs portables, les postes de travail, les serveurs et les téléphones mobiles servent de points d'accès à votre réseau d'entreprise. Protégez-les à l'aide d'un logiciel de sécurité des terminaux robuste pour empêcher les logiciels malveillants d'infecter les appareils. Vous pouvez même utiliser des solutions de sécurité des données mobiles qui sécurisent l'accès au réseau de votre entreprise via des appareils mobiles.

- Surveillez votre réseau : analysez soigneusement tous vos journaux réseau en temps réel et recherchez toute activité malveillante. Appuyez-vous sur des outils tels que WAF et un logiciel de gestion des informations et des événements de sécurité (SIEM) pour obtenir une visibilité directe sur votre réseau et votre terminal afin de détecter tout comportement anormal ou utilisation non autorisée. Tirez parti des outils RASP pour détecter et prévenir les attaques en temps réel dans votre environnement d'exécution d'application.

- Déployer des solutions de sécurité cloud : vous pouvez utiliser des solutions de sécurité cloud supplémentaires telles que le logiciel CASB (Cloud Access Security Broker) pour le contrôle d'accès au cloud et le logiciel CSPM (Cloud Security Posture Management) pour rechercher toute mauvaise configuration du cloud.

- Formez vos employés : Adoptez des programmes de formation en cybersécurité pour vos employés et tenez-les au courant des attaques d'ingénierie sociale comme le phishing.

- Adoptez le modèle de confiance zéro : ne faites confiance à personne. Vérifiez tout. Avoir une approche de confiance zéro pour votre sécurité signifie que vous vérifiez explicitement toute personne ou tout ce qui cherche à accéder à vos actifs informatiques. Cela contribue grandement à protéger votre système contre toute cybermenace.

Bloquer le blocage illégal

Les attaques de cryptojacking sont de plus en plus répandues et difficiles à détecter même si les prix des cryptos fluctuent. Les pirates sont de plus en plus sophistiqués avec leurs techniques d'infection et d'évasion, mais la prévention est la clé. Mettez en œuvre les pratiques de sécurité partagées ici et gardez une longueur d'avance sur les voleurs de crypto.

Vous souhaitez améliorer la sécurité de votre système ? Explorez les logiciels de renseignement sur les menaces pour tenir votre équipe de sécurité informée des malwares émergents, des vulnérabilités zero-day et des exploits.