Die stille Bedrohung durch Kryptojacking und wie Sie sich schützen können

Veröffentlicht: 2023-05-22Ihre Geräte könnten ohne Ihr Wissen Kryptowährungen schürfen. Im Augenblick.

Man nennt es Kryptojacking, und viele Cyberkriminelle haben sich dieser heimtückischen Praxis zugewandt, da Kryptowährungen immer beliebter werden und der Gewinn aus dem Krypto-Mining verlockend ist.

Was ist Kryptojacking?

Unter Cryptojacking versteht man den illegalen Prozess, bei dem die Rechenleistung eines Geräts zum Schürfen von Kryptowährungen ohne Wissen oder Erlaubnis des Benutzers gestohlen wird.

Heute gibt es weltweit mehr als 20.000 Kryptowährungen im Wert von mehr als einer Billion Dollar. Der Abbau dieser Kryptowährungen ist ein Geldprägeprozess. Es bietet lukrative Renditen, ist aber keine leichte Aufgabe. Es erfordert Hardware, unterbrechungsfreien Strom und enorme Rechenleistung.

Eine Möglichkeit für Cyberkriminelle, dieses Problem des Krypto-Minings zu überwinden, ist Kryptojacking. Sie ernten die Belohnung, aber Sie zahlen die Kosten, ohne es zu merken.

Um sich gegen Kryptojacking zu verteidigen, müssen Sie Ihr Cybersicherheitsprogramm stärken. Sie sollten Software wie Virenschutz, RASP-Software (Runtime Application Self-Protection) und WAF-Lösungen (Web Application Firewalls) verwenden. Um jedoch robuste Sicherheitsmaßnahmen zu ergreifen, ist es wichtig, Kryptojacking im Detail zu verstehen.

Und dabei wollen wir Ihnen mit diesem Artikel helfen. Wir erkunden die dunkle Welt des Kryptojackings und schauen uns genauer an, wie es funktioniert. Außerdem erfahren Sie, wie Sie Kryptojacking-Versuche erkennen und was Sie tun können, um Ihre Geräte davor zu schützen, Opfer dieser hinterhältigen und kostspieligen Cyberkriminalität zu werden.

Wie funktioniert Kryptojacking?

Bevor wir uns eingehend mit Kryptojacking befassen, beginnen wir mit den Grundlagen von Kryptowährungen und Krypto-Mining. Dies ist wichtig, um zu verstehen, wie Kryptojacking funktioniert.

Kryptowährung und Krypto-Mining: eine Einführung

Im Jahr 2009 schürfte ein mysteriöser Entwickler namens Satoshi Nakamoto Bitcoin, die erste digitale Währung überhaupt. Ein Jahrzehnt später boomt der Kryptowährungsmarkt.

Definition von Kryptowährung: Kryptowährung, manchmal auch Kryptowährung oder Kryptomünzen genannt, ist digitales Geld, das auf Blockchain-Technologie basiert und durch Kryptographie gesichert ist. Es ist dezentralisiert, das heißt, es wird von keiner zentralen Behörde oder Bank reguliert. Alle Transaktionen werden jedoch mithilfe der Blockchain-Technologie verschlüsselt, gespeichert und in einer öffentlichen Datenbank aufgezeichnet.

Heutzutage gibt es neben dem begehrten Bitcoin auch Kryptos wie Ethereum, Tether, Solana, BNB, XRP und sogar Dogecoin. Krypto-Enthusiasten halten Kryptomünzen für äußerst wertvoll, was seit den Anfängen von Bitcoin zu einem rasanten Preisanstieg bei Kryptowährungen geführt hat. Solch hohe Preise machten das Krypto-Mining, die Möglichkeit, Kryptowährungen zu verdienen, äußerst lukrativ.

Definition von Krypto-Mining: Krypto-Mining oder Kryptowährungs-Mining ist der Prozess der Schaffung neuer digitaler Münzen durch Verifizierung und Hinzufügen von Blöcken zu einer bestehenden Blockchain. Dabei geht es beim Verifizieren und Hinzufügen von Blöcken um die Lösung komplexer kryptografischer Hash-Gleichungen. Der erste Miner, der das Rätsel löst, erhält Mining-Belohnungen wie neu erstellte Kryptowährungen oder Transaktionsgebühren.

Dieser Prozess des Erratens des Hashes erfordert den Einsatz von Rechenleistung. Je profitabler eine Kryptowährung ist, desto schwieriger ist der Hash und desto mehr Rechenleistung ist erforderlich.

Heutzutage nutzen Krypto-Miner Krypto-Mining-Software und leistungsstarke Computerchips wie feldprogrammierbare Gate-Arrays (FPGAs) oder spezielle anwendungsspezifische integrierte Schaltkreise (ASICs), um Kryptos zu schürfen. Einige andere Miner bündeln ihre Rechenressourcen in Mining-Pools und teilen sich die erzielten Einnahmen für den neu geschürften Block.

Die Anatomie des Kryptojackings

Nun ist Kryptojacking eine illegale Art des Krypto-Minings. Hacker setzen keine eigenen Ressourcen ein. Stattdessen stehlen sie die Rechenleistung eines ahnungslosen Benutzers, indem sie Kryptojacking-Malware auf der Plattform des Opfers einsetzen.

Hierbei handelt es sich bei Cryptojacking-Malware um einen bösartigen Code, der ohne Wissen oder Erlaubnis des Benutzers illegal Kryptowährungen auf einem Gerät schürft. Dabei kann es sich um einen einfachen, in eine Website eingebetteten JavaScript-Code oder um lokal auf einem Gerät eingebettete Malware handeln.

Hacker machen sich diese bösartigen Codes mit verschiedenen Methoden zunutze, indem sie sie beispielsweise an Webseiten und Online-Anzeigen anhängen, auf die Benutzer möglicherweise unwissentlich klicken, oder sie mithilfe von Social-Engineering-Techniken auf dem Computer des Opfers installieren.

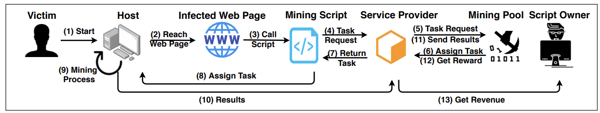

- Sobald die Krypto-Malware auf einem Gerät installiert und aktiviert ist, stellt sie über das Internet oder eine Anwendungsprogrammierschnittstelle (API) eine direkte Verbindung zu einem Mining-Pool her.

- Das Gerät erhält eine Hash-Puzzle-Aufgabe zum Lösen.

- Sobald der Hash-Wert berechnet wurde, wird er an den Mining-Pool zurückgesendet.

- Wenn der neue Block zur Blockchain hinzugefügt wird, erhält der Angreifer die Belohnung, ohne Energie oder Ressourcen aufzuwenden.

Ziele von Kryptojacking-Angriffen

Hacker greifen diese Geräte gerne für Kryptojacking-Angriffe an:

- Browser

- Personalcomputer, Laptops

- Server vor Ort

- Cloud-Server

- Botnetz für das Internet der Dinge (IoT).

- Mobiltelefone

Arten von Kryptojacking-Angriffen

Es gibt drei Hauptarten von Kryptojacking: Kryptojacking im Browser, Kryptojacking im Host und Kryptojacking im Arbeitsspeicher. Schauen wir uns alle drei an.

Kryptojacking im Browser

Ein durchschnittlicher Computer ist möglicherweise nicht in der Lage, Kryptowährungen zu schürfen. Aber Tausende durchschnittlicher Computer, die über das Internet miteinander verbunden sind, könnten diese Aufgabe problemlos erledigen. Browserbasiertes oder browserinternes Krypto-Mining versucht genau das zu erreichen. Es nutzt einfach den Computer eines Website-Besuchers, um während des Surfens Kryptowährungen zu schürfen.

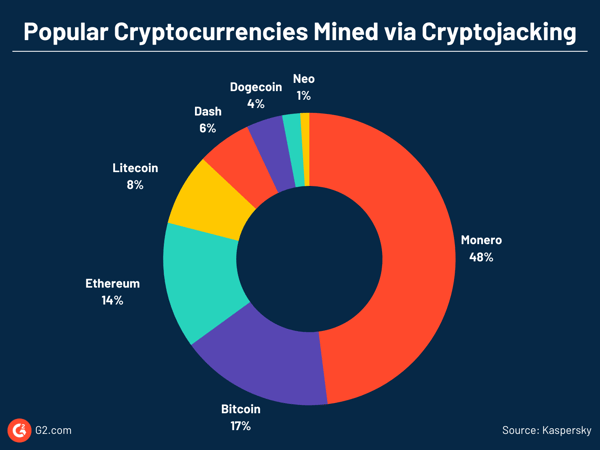

Dabei nutzen Hacker fertige Skripte von Dienstleistern wie Coinhive oder CryptoLoot und schleusen den Code in den HTML-Quellcode einer Website ein.

Solange das Opfer online bleibt, findet das Mining statt. Kryptojacking im Browser wird profitabel, wenn ein Benutzer länger als 5,53 Minuten auf einer Website bleibt. Daher ist es häufig in kostenlosen Filmen oder auf Gaming-Websites zu finden.

Quelle: SoK: Crypotjacking Malware – arXiv

Browserbasiertes Kryptojacking verzeichnete einen massiven Rückgang, als CoinHive, ein großer Anbieter von Krypto-Mining-Skripten, während des Abschwungs auf dem Kryptomarkt im Jahr 2019 geschlossen wurde. Forscher finden jedoch immer wieder neue Krypto-Mining-Skripte und Websites, die sie absichtlich oder unabsichtlich nutzen.

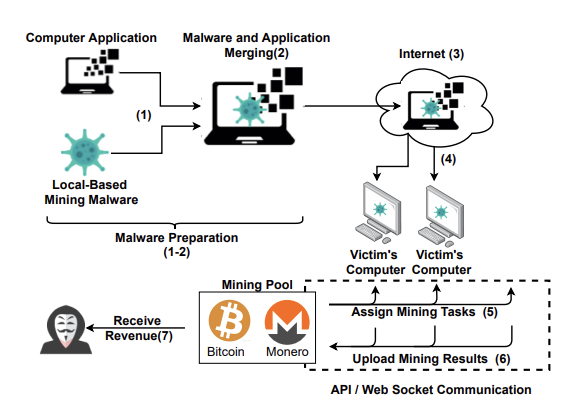

Kryptojacking im Host

Bei dieser Art von Kryptojacking installieren Hacker Krypto-Malware wie herkömmliche Trojaner. Beispielsweise kann ein Anhang einer Phishing-E-Mail einen Computer infizieren, indem Krypto-Mining-Code direkt auf die Festplatte geladen wird.

Abgesehen von Krypto-Mining-Skripten modifizieren Angreifer auch mehrere Plug-and-Play-Mining-Anwendungen wie XMRig, um illegal Kryptos zu schürfen.

Hacker übermitteln die Malware über Schwachstellen oder Social-Engineering-Techniken an das Host-System oder als Nutzlast in einem unbeabsichtigten Download (Drive-by-Download-Technik) auf das Gerät des Hosts.

Quelle: SoK: Crypotjacking Malware – arXiv

Beispielsweise haben Hacker kürzlich ihre Krypto-Mining-Malware als Desktop-Version der Google Translate-App getarnt. Es wurde von Tausenden von Benutzern heruntergeladen, die auf ihren PCs nach Google Translate suchten. Nach der Installation wurde jedoch ein ausgeklügeltes Setup eingerichtet, um die Monero-Kryptowährung ohne Wissen des Benutzers zu schürfen.

Kryptojacking im Speicher

Beim In-Memory-Cryptojacking kommen die gleichen Infektionsmethoden zum Einsatz wie beim hostbasierten Cryptojacking. Bei Cryptojacking-Malware handelt es sich jedoch in der Regel um dateilose Malware, die im Arbeitsspeicher (RAM) ausgeführt wird. Es missbraucht legitime lokale Anwendungen oder vorinstallierte Tools.

Dadurch hinterlässt das Cryptojacking-Skript keine Spuren im System, was es schwierig macht, es zu erkennen und zu entfernen. Sobald sich Angreifer in einem System befinden, das dateilose Malware verwendet, nutzen sie den Zugriff, um ihre Privilegien im Netzwerk des Opfers zu erweitern und sich einen großen Pool der CPU-Ressourcen des Opfers zu verschaffen, um illegal Kryptos zu schürfen.

Da Angreifer mit dieser Methode die Kontrolle und Kontrolle erlangen können, kann ein dateiloses Kryptojacking auch in einen Ransomware-Angriff umgewandelt werden.

Mehcrypt beispielsweise ist eine dateilose Kryptojacking-Malware. Es missbraucht mehrere legitime Anwendungen wie notepad.exe und explorer.exe, um seine Kryptojacking-Routine auszuführen.

Geschichte und Entwicklung des Kryptojackings

Von Anfang an entwickelten Kryptowährungs-Miner neuartige Methoden, um zusätzliche Rechenleistung für das Mining von Kryptos zu erhalten und so ihre Belastung zu reduzieren. Eine dieser Möglichkeiten war das browserbasierte Krypto-Mining.

Bei seiner Einführung im Jahr 2011 wurde browserbasiertes Krypto-Mining als Alternative zur In-Browser-Werbung beworben. Und warum sollte es den Leuten nicht gefallen? Anstatt aufdringliche Werbung auf Websites zu sehen, erhalten Sie als Gegenleistung dafür, dass Sie Ihren Computer an Krypto-Miner verleihen, ein sauberes Surferlebnis. Einfach, unkompliziert – klingt legal, oder?

Das dachten am Anfang auch viele andere Leute. Eine Reihe von Krypto-Enthusiasten und Website-Besitzern nutzten das In-Browser-Mining, indem sie ihren Websites Mining-Skripte hinzufügten. Allerdings wurde browserbasiertes Mining schon bald von Hackern und Cyberkriminellen missbraucht. Besonders berüchtigt wurde es nach dem Start von Coinhive im Jahr 2017.

Coinhive und der Aufstieg des Kryptojackings

Coinhive war ein Krypto-Mining-Skriptanbieter. Im Jahr 2017 wurde ein einfaches JavaScript veröffentlicht, das Monero (XMR), eine Bitcoin-ähnliche Kryptowährung, durch den Einsatz von Krypto-Mining im Browser schürfte.

Im Allgemeinen wird JavaScript automatisch ausgeführt, wenn eine Webseite geladen wird. Es ist plattformunabhängig und läuft auf jedem Host – PCs, Mobiltelefonen, Tablets – sofern der auf dem Host ausgeführte Webbrowser JavaScript aktiviert hat.

Dadurch könnte jede Website das Coinhive-JavaScript in ihre Website einbetten und den Computer des Website-Besuchers für sich nutzen. Coinhive nahm 30 % der geschürften Monero als Gebühr, während der Webseitenbesitzer den Rest übernahm.

Die einfache, skalierbare und aufwandsarme Methode, Krypto-Mining ohne zusätzliche Investitionen einer großen Benutzergruppe zugänglich zu machen, machte es disruptiv. Eine große Anzahl von Krypto-Enthusiasten hat seinen Code bereitwillig übernommen.

Doch während das Geschäftsmodell von Coinhive als legal angepriesen wurde, wurde sein Code schon bald missbraucht. Einige Websitebesitzer haben die Rechenleistung von Benutzern ohne deren Erlaubnis gekapert, um XMR mithilfe des Coinhive-Skripts zu schürfen.

Abgesehen von Website-Eigentümern haben auch böswillige Akteure den Krypto-Mining-Code gehackt und in stark frequentierte Websites eingebettet. Sie installierten das Skript auch auf Browsererweiterungen wie Archive Poster und Website-Plugins wie Browsealoud.

Durch diese Methoden gelangte der Code von Coinhive illegal auf beliebte Websites von Unternehmen wie Showtime, The Los Angeles Times, Blackberry und Politifact. Sie führten im Browser Krypto-Mining ohne Erlaubnis und manchmal ohne Wissen des Website-Eigentümers durch und kaperten so effektiv die Website und die Computerressourcen des Benutzers. Es wurde festgestellt, dass sogar die Websites der US-amerikanischen, britischen und indischen Regierung von diesen Kryptojacking-Angriffen betroffen waren.

Es ist zu beachten, dass das Schürfen von Kryptowährungen mit der Rechenleistung anderer nicht als illegal gilt, wenn eine eindeutige Benachrichtigung über die Aktivitäten angezeigt wird und die Möglichkeit des Opt-out für Benutzer besteht. Bei den meisten In-Browser-Krypto-Mining-Aktivitäten fehlen diese jedoch und sie gelten daher als illegal.

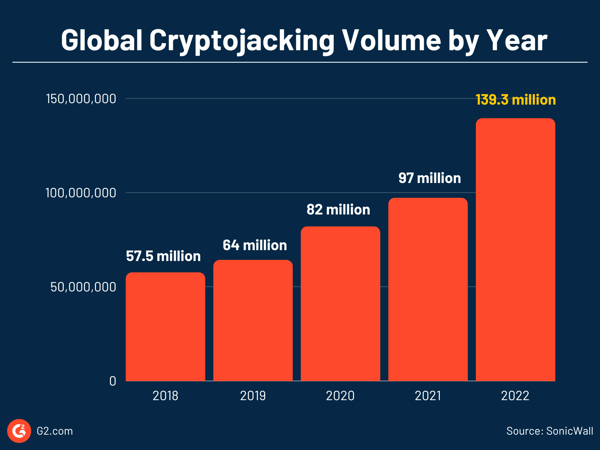

Die zunehmenden Fälle von illegalem Krypto-Mining ab 2017 machten Kryptojacking allgemein bekannt. Cyberkriminelle begannen nicht nur mit dem illegalen browserbasierten Krypto-Mining, sondern setzten auch Malware und andere Methoden für das illegale Krypto-Mining ein.

Aktuelle Beispiele für Kryptojacking-Angriffe:

- Kiss-a-dog war eine Kryptojacking-Kampagne, die auf anfällige Docker- und Kubernetes-Infrastrukturen abzielte, um Monero mithilfe von XMRig zu schürfen.

- Mexals , die sich Diicot nennen, starteten eine Kryptojacking-Kampagne durch einen Secure Shell (SSH)-Brute-Force-Angriff und schürften Monero-Münzen im Wert von über 10.000 US-Dollar.

- ProxyShellMiner ist eine Krypto-Mining-Malware, die ungepatchte Schwachstellen in Microsoft Exchange-Servern ausnutzt.

- 8220 Gang , ein Akteur von Cybersicherheitsbedrohungen, durchsucht das Internet nach gefährdeten Cloud-Benutzern, nimmt sie in sein Cloud-Botnetz auf und verteilt dann Kryptowährungs-Mining-Malware.

- Headcrab , eine Kryptojacking-Malware, hat über 1.000 Redis-Server infiziert, um ein Botnetz aufzubauen, das Monero schürft

Warum machen einige Krypto-Miner Kryptojacking?

Bedenken Sie. Im Jahr 2009 konnte ein PC mit einem Intel Core i7-Prozessor täglich rund 50 Bitcoins schürfen. Aber heute brauchen wir spezielle Mining-Rigs wie ASIC-Systeme, um Kryptos wie Bitcoin zu schürfen.

Darüber hinaus gibt es bei vielen Kryptowährungen auch Beschränkungen hinsichtlich der Anzahl der Münzen, die geschürft werden können, und der Belohnung, die die Schürfer erhalten. Hinzu kommen die steigenden Energiepreise. Ein einzelner Bitcoin benötigt 811,90 Kilowattstunden, was der durchschnittlichen Energiemenge entspricht, die ein amerikanischer Haushalt in 28 Tagen verbraucht. All dies macht das Krypto-Mining zu einer kostspieligen Angelegenheit. Heutzutage ist das Bitcoin-Mining zu Hause nicht einmal eine Option.

27.223 $

waren die durchschnittlichen Bitcoin-Mining-Kosten im Mai 2023.

Quelle: MacroMicro

In einer solchen Situation könnte es schwierig sein, mit legitimen Ressourcen einen Gewinn aus dem Krypto-Mining zu erzielen. Daher versuchen Hacker, die Kosten auf andere abzuwälzen, indem sie das System eines Opfers kapern.

Warum sollten Sie sich für Kryptojacking interessieren?

Vorgewarnt ist gewappnet. Es ist besser, die Gefahren des Krypto-Jackings zu kennen und vorbereitet zu sein, als herumzufummeln, wenn Sie einem tatsächlichen Angriff ausgesetzt sind.

Im Gegensatz zu vielen anderen Cybersicherheitsbedrohungen, die ihre Anwesenheit ankündigen, gelingt Kryptojacking völlig lautlos.

„Cryptojacking beeinträchtigt die Leistung Ihres Geräts erheblich, verkürzt seine Lebensdauer und erhöht seinen Energieverbrauch. Schlimmer noch: Die Malware, die sie ermöglicht, könnte als Einfallstor für noch ausgefeiltere Cyberangriffe dienen.“

Amal Joby

Cybersicherheitsforschungsanalyst, G2

Noch besorgniserregender ist, dass Angreifer heutzutage eher auf Geräte mit höherer Rechenleistung als auf persönliche Geräte abzielen. Beispiele hierfür sind Unternehmens-Cloud-Infrastrukturen, Server, eine große Anzahl unzureichend geschützter IoT-Geräte oder Docker- und Kubernetes-Container. Damit wollen die Angreifer in kürzerer Zeit mehr Gewinn erzielen.

Für Unternehmen hat dies weitreichende Auswirkungen. Für jeden Dollar, der durch Kryptojacking verdient wird, werden dem Opfer 53 Dollar in Rechnung gestellt. Das Risiko hört nicht bei überhöhten Rechnungen auf. Einmal in der Unternehmensinfrastruktur angekommen, können die Angreifer ihren Zugriff jederzeit nutzen, um andere gefährliche Cyber-Angriffe wie Ransomware und Supply-Chain-Angriffe durchzuführen.

So erkennen Sie Kryptojacking-Angriffe

Kryptojacking-Angriffe sind oft versteckt, aber nicht unidentifizierbar. Probieren Sie einige dieser Methoden aus, um Kryptojacking-Angriffe zu erkennen.

So erkennen Sie Kryptojacking-Angriffe auf Geräten

Wenn Sie die folgenden Anzeichen auf Ihrem PC oder Mobilgerät bemerken, wurde Ihr Gerät möglicherweise verschlüsselt.

Verschlechterung der Leistung

Kryptojacking führt dazu, dass Ihr Gerät sehr oft erheblich langsamer wird oder abstürzt. Wenn Sie eine ungewöhnlich schlechte Geräteleistung bemerken, scannen Sie Ihr System mit einer Antivirensoftware, um festzustellen, ob Sie Kryptojacking-Malware finden.

Überhitzung

Ein weiteres verräterisches Zeichen für Kryptojacking ist die Überhitzung. Da Kryptojacking zu viel Rechenleistung verbraucht, kann es leicht zu einer Überhitzung des Systems und zur Entladung des Akkus kommen. Möglicherweise stellen Sie fest, dass die Lüfter in Ihrem System schneller als gewöhnlich laufen, um das Gerät zu kühlen. Oder der Akku Ihres Mobiltelefons zeigt aufgrund von Überhitzung möglicherweise eine schlechte Leistung und entlädt sich schnell.

CPU auslastung

Ein weiteres auffälliges Symptom ist eine hohe CPU-Auslastung. Computer führen Aufzeichnungen über alle laufenden Anwendungen im System. Wenn Sie beim Erledigen einer kleinen Aufgabe oder beim Surfen auf einer harmlosen Website einen Anstieg der CPU-Auslastung bemerken, kann dies an Kryptojacking liegen.

Ein kurzer Kryptojacking-Test für Ihr Gerät!

So überprüfen Sie die CPU-Auslastung:

- Öffnen Sie in Windows den Task-Manager > Leistung > CPU.

- Gehen Sie auf einem Mac zu „Anwendungen“ > „Aktivitätsmonitor“.

Sie sollten auch prüfen, ob es eine Anwendung gibt, die den Internetverkehr stärker als normal erhöht, was auf In-Browser-Mining hinweisen könnte. Um dies zu überprüfen:

- Gehen Sie in Windows zu Einstellungen > Netzwerk und Internet > Datennutzung > Nutzung pro App anzeigen.

- Für Apple-Benutzer gehen Sie zu Aktivitätsmonitor > Netzwerk > Gesendete Bytes.

Beachten Sie, dass Kriminelle ausgefeilte Umgehungstechniken entwickelt haben, um Spitzen in der CPU-Auslastung oder im Internetverkehr zu verbergen.

So erkennen Sie Kryptojacking-Angriffe in einer Cloud-Umgebung

Die Erkennung von Kryptojacking kann schwierig sein, wenn Unternehmen weniger Einblick in ihre Cloud-Nutzung haben. Unternehmen können jedoch versuchen, dies zu umgehen.

Überwachen Sie die Cloud-Zugriffskontrollen

Die meisten Cyberangriffe auf die Cloud gehen auf eine falsch konfigurierte Cloud zurück. Überprüfen Sie daher Ihre Zugriffskontrollen. Jeder unsichere oder falsch konfigurierte Zugang zu Ihrer Cloud-Umgebung kann weiter untersucht werden, um festzustellen, ob böswillige Aktivitäten wie illegales Krypto-Mining stattgefunden haben.

Analysieren Sie Cloud-Netzwerkprotokolle

Netzwerkprotokolle verfolgen den Datenverkehr zu und von Ihrer Cloud und zeigen Ihnen den aktuellen Status des Netzwerks und wer von wo aus eine Verbindung herstellt. Analysieren Sie diese Aufzeichnungen. Sie erkennen jedes unregelmäßige Netzwerkverhalten oder einen plötzlichen Anstieg des Datenverkehrs. Dies könnte ein Zeichen dafür sein, dass in Ihrer Cloud-Umgebung ein illegaler Krypto-Miner ausgeführt wird.

Überwachen Sie die Cloud-Ausgaben

Überhöhte Cloud-Rechnungen sind entweder ein Zeichen dafür, dass Sie berechtigterweise mehr Cloud-Ressourcen nutzen oder dass jemand Ihre Cloud-Ressourcen aus Profitgründen stiehlt. Wenn bei Ihnen kein Cloud-Missmanagement vorliegt, untersuchen Sie jeden Anstieg der Cloud-Rechnungen, um festzustellen, ob er mit Kryptojacking zusammenhängt.

Um es klar auszudrücken: Alle diese Methoden zeigen Ihnen, ob Ihre Cloud in irgendeiner Weise kompromittiert wurde. Eine weitere Analyse jeglicher böswilliger Aktivitäten sollte durchgeführt werden, um herauszufinden, ob die Kompromittierung auf illegale Krypto-Miner oder einen anderen Cyberangriff zurückzuführen ist.

Tipps zum Schutz Ihres Geräts vor Kryptojacking-Angriffen

Vorbeugen ist besser als Heilen. Nutzen Sie daher diese praktischen Tipps, um Ihre Systeme vor Kryptojacking-Angriffen zu schützen.

- Verwenden Sie ein starkes Antivirenprogramm, um schädliche Aktivitäten oder Malware zu erkennen.

- Setzen Sie Anti-Krypto-Mining-Erweiterungen wie Miner Block und Anti-Miner ein, um browserbasiertes Krypto-Mining zu verhindern.

- Installieren Sie Werbeblocker, um unerwünschte Popup-Anzeigen und Bannerwerbung auf Websites zu blockieren. Krypto-Mining-Malware wird häufig in Anzeigen eingebettet.

- Aktualisieren Sie Ihr System und installieren Sie die neueste Software, um Schwachstellen zu schließen.

- Sie können auch JavaScript in Ihrem Browser deaktivieren, um das Laden schädlicher Skripte zu verhindern. Dies geht jedoch zu Lasten der Benutzererfahrung.

Schritte zum Deaktivieren von JavaScript in Ihrem Chrome-Browser:

- Gehen Sie zu Einstellungen > Datenschutz und Sicherheit > Website-Einstellungen > JavaScript

- Wählen Sie die Option „Websites die Verwendung von JavaScript nicht erlauben“ aus, um JavaScript zu deaktivieren.

Für Unternehmen geht die Verhinderung von Kryptojacking-Angriffen über diese grundlegenden Schritte hinaus. Führen Sie die folgenden Sicherheitsmaßnahmen ein, um Ihre IT-Ressourcen vor illegalem Krypto-Mining zu schützen.

- Installieren Sie Firmware-Updates und Patches: Aktualisieren Sie Ihre Systemsoftware, sobald der Softwareanbieter diese veröffentlicht.

- Verfügen Sie über eine robuste Identitäts- und Zugriffsverwaltungsrichtlinie (IAM): Ein effektives IAM schützt vor unbefugtem Zugriff auf Ihr System, ob vor Ort oder in der Cloud. Stellen Sie IAM-Software bereit, um nur autorisierten Benutzern Zugriff zu gewähren und deren Freigabeebene zu verwalten.

- Sichern Sie Ihre Endpunkte: Endbenutzergeräte wie Laptops, Workstations, Server und Mobiltelefone dienen als Zugangspunkte zu Ihrem Unternehmensnetzwerk. Schützen Sie sie mit robuster Endpunkt-Sicherheitssoftware, um zu verhindern, dass Schadsoftware die Geräte infiziert. Sie können sogar mobile Datensicherheitslösungen nutzen, die den Zugriff auf das Netzwerk Ihres Unternehmens über mobile Geräte sichern.

- Überwachen Sie Ihr Netzwerk: Analysieren Sie alle Ihre Netzwerkprotokolle sorgfältig in Echtzeit und suchen Sie nach böswilligen Aktivitäten. Verlassen Sie sich auf Tools wie WAF und SIEM-Software (Security Information and Event Management), um einen direkten Einblick in Ihr Netzwerk und Ihren Endpunkt zu erhalten und ungewöhnliches Verhalten oder unbefugte Nutzung zu erkennen. Nutzen Sie RASP-Tools, um Angriffe in Ihrer Anwendungslaufzeitumgebung in Echtzeit zu erkennen und zu verhindern.

- Stellen Sie Cloud-Sicherheitslösungen bereit: Sie können zusätzliche Cloud-Sicherheitslösungen wie Cloud Access Security Broker (CASB)-Software für die Cloud-Zugriffskontrolle und Cloud Security Posture Management (CSPM)-Software verwenden, um nach Cloud-Fehlkonfigurationen zu suchen.

- Schulen Sie Ihre Mitarbeiter: Führen Sie Cybersicherheitsschulungsprogramme für Ihre Mitarbeiter ein und machen Sie sie auf Social-Engineering-Angriffe wie Phishing aufmerksam.

- Übernehmen Sie ein Zero-Trust-Modell: Vertrauen Sie niemandem. Überprüfen Sie alles. Ein Zero-Trust-Ansatz für Ihre Sicherheit bedeutet, dass Sie jeden oder alles, der Zugriff auf Ihre IT-Ressourcen anstrebt, explizit überprüfen. Dies trägt wesentlich dazu bei, Ihr System vor Cyberbedrohungen zu schützen.

Blockieren Sie den illegalen Block

Kryptojacking-Angriffe werden immer häufiger und sind trotz schwankender Kryptopreise immer schwieriger zu erkennen. Hacker werden bei ihren Infektions- und Umgehungstechniken immer ausgefeilter, aber Prävention ist der Schlüssel. Implementieren Sie die hier vorgestellten Sicherheitspraktiken und bleiben Sie Krypto-Dieben immer einen Schritt voraus.

Möchten Sie die Sicherheit Ihres Systems erhöhen? Entdecken Sie Threat-Intelligence-Software, um Ihr Sicherheitsteam über neu auftretende Malware, Zero-Day-Schwachstellen und Exploits auf dem Laufenden zu halten.