Ancaman Diam dari Cryptojacking dan Cara Melindungi Diri Anda

Diterbitkan: 2023-05-22Perangkat Anda dapat menambang cryptocurrency tanpa sepengetahuan Anda. Sekarang.

Ini disebut cryptojacking, dan banyak penjahat dunia maya beralih ke praktik berbahaya ini karena meningkatnya popularitas cryptocurrency dan iming-iming keuntungan dari penambangan crypto.

Apa itu cryptojacking?

Cryptojacking adalah proses ilegal mencuri kekuatan komputasi perangkat untuk menambang cryptocurrency tanpa sepengetahuan atau izin pengguna.

Hari ini, kami memiliki lebih dari 20.000 cryptocurrency di dunia, senilai lebih dari satu triliun dolar. Menambang cryptocurrency ini adalah proses pencetakan uang. Ini menawarkan pengembalian yang menguntungkan, tetapi itu bukan tugas yang mudah. Ini membutuhkan perangkat keras, listrik tanpa gangguan, dan daya komputasi yang besar.

Salah satu cara penjahat dunia maya mengatasi masalah penambangan crypto ini adalah cryptojacking. Mereka menuai hasilnya, tetapi Anda membayar biayanya tanpa menyadarinya.

Untuk bertahan melawan cryptojacking, Anda harus memperkuat program keamanan siber Anda. Anda harus menggunakan perangkat lunak seperti perlindungan antivirus, perangkat lunak runtime application self-protection (RASP), dan solusi firewall aplikasi web (WAF). Tetapi untuk memperbaiki pertahanan keamanan yang kuat, sangat penting untuk memahami cryptojacking secara mendetail.

Dan itulah yang akan kami coba bantu dengan artikel ini. Kami akan menjelajahi dunia gelap cryptojacking dan melihat lebih dekat cara kerjanya. Kami juga akan belajar cara mendeteksi upaya cryptojacking dan apa yang dapat Anda lakukan untuk melindungi perangkat Anda agar tidak menjadi korban kejahatan dunia maya yang licik dan mahal ini.

Bagaimana cara kerja cryptojacking?

Sebelum kita mendalami cryptojacking, mari kita mulai dengan dasar-dasar cryptocurrency dan penambangan crypto. Ini penting untuk memahami cara kerja cryptojacking.

Cryptocurrency dan penambangan crypto: primer

Pada tahun 2009, seorang pengembang misterius bernama Satoshi Nakamoto menambang Bitcoin, mata uang digital pertama. Maju cepat satu dekade, dan pasar cryptocurrency sedang booming.

Definisi cryptocurrency: Cryptocurrency, terkadang disebut crypto-currency atau koin crypto, adalah uang digital yang dibangun di atas teknologi blockchain dan diamankan dengan kriptografi. Itu terdesentralisasi, artinya tidak ada otoritas pusat atau bank yang mengaturnya. Namun, semua transaksi dienkripsi, disimpan, dan dicatat dalam database publik melalui teknologi blockchain.

Saat ini, kami memiliki kripto seperti Ethereum, Tether, Solana, BNB, XRP, dan bahkan Dogecoin, selain Bitcoin yang banyak dicari. Penggemar Crypto menganggap koin crypto sangat berharga, mengakibatkan melonjaknya harga cryptocurrency sejak awal Bitcoin. Harga setinggi itu membuat penambangan crypto, cara untuk mendapatkan cryptocurrency, sangat menguntungkan.

Definisi penambangan crypto: Penambangan crypto atau penambangan cryptocurrency adalah proses pembuatan koin digital baru dengan memverifikasi dan menambahkan blok ke blockchain yang ada. Di sini, memverifikasi dan menambahkan blok melibatkan penyelesaian persamaan hash kriptografi yang kompleks. Penambang pertama yang memecahkan teka-teki mendapatkan hadiah penambangan seperti cryptocurrency yang baru dibuat atau biaya transaksi.

Proses menebak hash ini membutuhkan penggunaan daya komputasi. Semakin menguntungkan sebuah cryptocurrency, semakin sulit hashnya, dan semakin banyak daya komputasi yang diperlukan.

Saat ini, penambang crypto menggunakan perangkat lunak penambangan crypto dan chip komputer yang kuat seperti field-programmable gate arrays (FPGA) atau sirkuit terpadu khusus aplikasi khusus (ASIC) untuk menambang cryptos. Beberapa penambang lain membundel sumber daya komputasi mereka di kumpulan penambangan dan berbagi pendapatan yang diperoleh untuk blok yang baru ditambang.

Anatomi cryptojacking

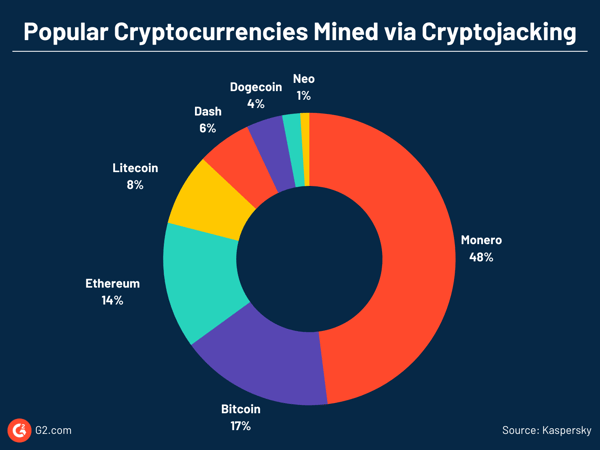

Sekarang, cryptojacking adalah cara penambangan crypto yang ilegal. Peretas tidak menggunakan sumber daya mereka sendiri. Sebaliknya, mereka mencuri kekuatan komputasi dari pengguna yang tidak menaruh curiga dengan menyebarkan malware cryptojacking ke platform korban.

Di sini, malware cryptojacking adalah kode berbahaya yang menambang cryptocurrency secara ilegal di perangkat tanpa sepengetahuan atau izin pengguna. Itu bisa berupa kode JavaScript sederhana yang disematkan di situs web atau malware yang disematkan secara lokal di perangkat.

Peretas memanfaatkan kode berbahaya ini melalui berbagai metode, seperti melampirkannya di halaman web dan iklan online yang mungkin diklik pengguna tanpa sadar atau memasangnya di komputer korban dengan teknik rekayasa sosial.

- Setelah crypto-malware diinstal dan diaktifkan di perangkat, ia langsung terhubung ke kumpulan penambangan melalui internet atau antarmuka pemrograman aplikasi (API).

- Perangkat menerima tugas teka-teki hash untuk dipecahkan.

- Setelah nilai hash dihitung, itu dikirim kembali ke kolam penambangan.

- Saat blok baru ditambahkan ke blockchain, penyerang mendapatkan hadiah tanpa menghabiskan energi atau sumber daya apa pun.

Target serangan cryptojacking

Peretas suka menargetkan perangkat ini untuk serangan cryptojacking:

- Browser

- Komputer pribadi, laptop

- Server lokal

- Server awan

- Botnet Internet of Things (IoT).

- Ponsel

Jenis serangan cryptojacking

Tiga jenis utama cryptojacking terjadi: cryptojacking dalam browser, cryptojacking in-host, dan cryptojacking dalam memori. Mari kita lihat ketiganya.

Cryptojacking dalam browser

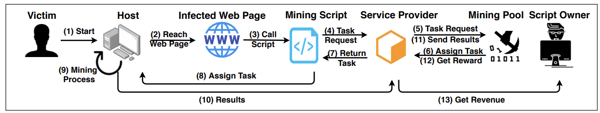

Komputer biasa mungkin tidak dapat menambang cryptocurrency. Tetapi ribuan komputer rata-rata yang terhubung bersama melalui internet dapat melakukan pekerjaan itu dengan mudah. Penambangan crypto berbasis browser atau dalam browser mencoba melakukan hal itu. Itu hanya menggunakan komputer pengunjung situs web untuk menambang cryptocurrency saat mereka menjelajah.

Di sini, peretas menggunakan skrip siap tambang dari penyedia layanan seperti Coinhive atau CryptoLoot, dan menyuntikkan kode tersebut ke dalam kode sumber HTML situs web.

Selama korban tetap online, penambangan terjadi. Cryptojacking dalam browser menjadi menguntungkan ketika pengguna tetap berada di situs web lebih dari 5,53 menit. Akibatnya, ini banyak ditemukan di film gratis atau situs game.

Sumber: SoK: Malware Crypotjacking - arXiv

Cryptojacking berbasis browser mengalami penurunan besar-besaran ketika CoinHive, penyedia skrip penambangan crypto utama, ditutup selama penurunan pasar crypto pada tahun 2019. Namun, para peneliti terus menemukan skrip dan situs web penambangan crypto baru yang menggunakannya secara sengaja atau tidak sengaja.

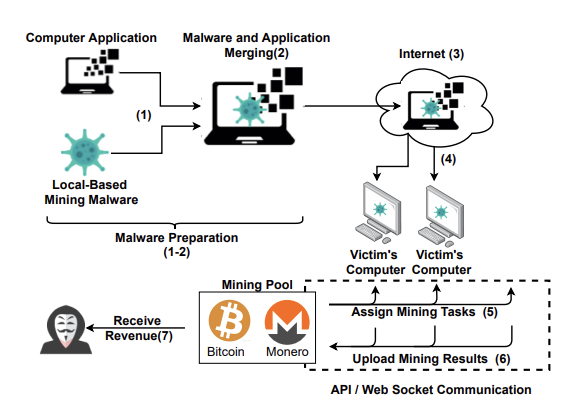

Cryptojacking in-host

Dalam jenis cryptojacking ini, peretas memasang malware crypto seperti kuda Troya tradisional. Misalnya, lampiran email phishing dapat menginfeksi komputer dengan memuat kode penambangan kripto langsung ke disk.

Selain skrip penambangan kripto, penyerang juga memodifikasi beberapa aplikasi penambangan gaya plug-and-play seperti XMRig untuk menambang kripto secara ilegal.

Peretas mengirimkan malware ke sistem host menggunakan kerentanan atau teknik rekayasa sosial atau sebagai muatan dalam unduhan yang tidak disengaja (teknik drive-by-download) di perangkat host.

Sumber: SoK: Malware Crypotjacking - arXiv

Misalnya, peretas baru-baru ini menyamarkan malware penambangan kripto mereka sebagai versi desktop dari aplikasi Google Terjemahan. Itu diunduh oleh ribuan pengguna yang mencari Google Terjemahan untuk komputer pribadi (PC) mereka. Namun, setelah diinstal, itu membuat pengaturan canggih untuk menambang cryptocurrency Monero tanpa sepengetahuan pengguna.

Cryptojacking dalam memori

Cryptojacking dalam memori menggunakan metode infeksi yang sama seperti cryptojacking berbasis host. Namun, malware cryptojacking biasanya merupakan malware tanpa file dan berjalan di memori akses acak (RAM). Itu menyalahgunakan aplikasi lokal yang sah atau alat prainstal.

Akibatnya, skrip cryptojacking tidak meninggalkan jejak apa pun di sistem, membuatnya sulit untuk dideteksi dan dihapus. Setelah penyerang berada di dalam sistem menggunakan malware tanpa file, mereka memanfaatkan akses untuk meningkatkan hak istimewa mereka di jaringan korban dan mendapatkan kumpulan besar sumber daya unit pemrosesan pusat (CPU) korban untuk menambang kripto secara ilegal.

Karena penyerang dapat memperoleh perintah dan kontrol dengan metode ini, cryptojacking tanpa file juga dapat diubah menjadi serangan ransomware.

Mehcrypt, misalnya, adalah malware cryptojacking tanpa file. Itu menyalahgunakan beberapa aplikasi yang sah, seperti notepad.exe dan explorer.exe, untuk melakukan rutinitas cryptojacking.

Sejarah dan evolusi cryptojacking

Sejak awal, penambang cryptocurrency mengembangkan cara baru untuk mendapatkan daya komputasi tambahan untuk menambang crypto yang mengurangi beban mereka. Salah satunya adalah penambangan crypto berbasis browser.

Saat pertama kali diperkenalkan pada tahun 2011, penambangan crypto berbasis browser dipromosikan sebagai alternatif dari iklan dalam browser. Dan mengapa orang tidak menyukainya? Alih-alih melihat iklan yang mengganggu di situs web, Anda mendapatkan pengalaman menjelajah yang bersih dengan imbalan meminjamkan komputer Anda ke penambang kripto. Sederhana, lugas – terdengar legal, bukan?

Itulah yang dipikirkan banyak orang pada awalnya. Sejumlah penggemar crypto dan pemilik situs web menggunakan penambangan dalam browser dengan menambahkan skrip penambangan ke situs web mereka. Namun, penambangan berbasis browser segera disalahgunakan oleh peretas dan penjahat dunia maya. Ini menjadi sangat terkenal setelah peluncuran Coinhive pada tahun 2017.

Coinhive dan kebangkitan cryptojacking

Coinhive adalah penyedia skrip penambangan crypto. Pada 2017, ia merilis JavaScript sederhana yang menambang Monero (XMR), mata uang kripto mirip Bitcoin, dengan menggunakan penambangan kripto dalam peramban.

Umumnya, JavaScript dijalankan secara otomatis saat halaman web dimuat. Ini platform-independen dan berjalan di host apa pun – PC, ponsel, tablet – selama browser web yang berjalan di host mengaktifkan JavaScript.

Akibatnya, situs web mana pun dapat menyematkan Coinhive JavaScript di situs mereka dan menjadikan komputer pengunjung situs web milik mereka. Coinhive mengambil 30% dari Monero yang ditambang sebagai bayaran mereka, sedangkan pemilik halaman web mengambil sisanya.

Metode yang mudah, terukur, dan mudah dilakukan untuk meluncurkan penambangan crypto ke populasi pengguna yang besar tanpa investasi tambahan membuatnya mengganggu. Sejumlah besar penggemar crypto dengan mudah mengadopsi kodenya.

Namun, sementara model bisnis Coinhive disebut-sebut legal, kodenya segera disalahgunakan. Beberapa pemilik situs web membajak kekuatan pemrosesan pengguna tanpa izin mereka untuk menambang XMR menggunakan skrip Coinhive.

Selain pemilik situs web, pelaku jahat meretas dan menyematkan kode penambangan kripto di situs web dengan lalu lintas tinggi. Mereka juga memasang skrip pada ekstensi browser seperti Archive Poster dan plugin situs web seperti Browsealoud.

Melalui metode ini, kode Coinhive menemukan jalannya secara ilegal ke situs web populer perusahaan seperti Showtime, The Los Angeles Times, Blackberry, dan Politifact. Mereka menjalankan penambangan crypto dalam browser tanpa izin dan terkadang tanpa sepengetahuan pemilik situs web, secara efektif membajak situs dan sumber daya komputer pengguna. Bahkan situs web pemerintah AS, Inggris, dan India ditemukan terpengaruh oleh serangan cryptojacking ini.

Perlu dicatat bahwa menambang cryptocurrency dengan kekuatan komputasi orang lain tidak dianggap ilegal ketika pemberitahuan aktivitas yang jelas ditampilkan dan kemungkinan memilih keluar ada untuk pengguna. Namun, sebagian besar penambangan kripto dalam peramban tidak memiliki hal ini dan karena itu dianggap ilegal.

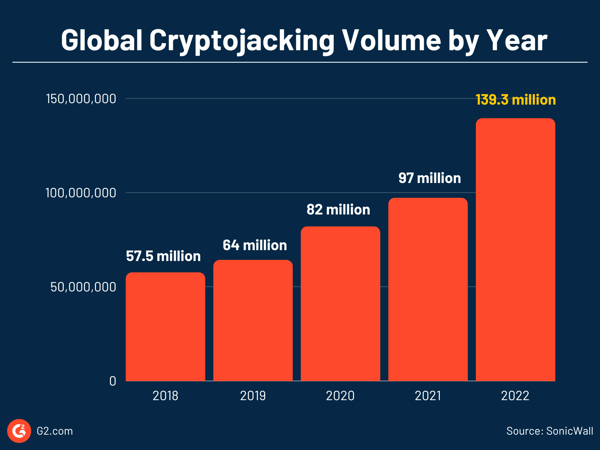

Meningkatnya kasus penambangan crypto ilegal dari tahun 2017 membuat cryptojacking menjadi perhatian utama. Penjahat dunia maya mulai menggunakan tidak hanya penambangan kripto berbasis browser ilegal tetapi juga menggunakan malware dan metode lain untuk penambangan kripto ilegal.

Contoh serangan cryptojacking terbaru:

- Kiss-a-dog adalah kampanye cryptojacking yang menargetkan infrastruktur Docker dan Kubernetes yang rentan untuk menambang Monero menggunakan XMRig.

- Mexals , yang menyebut diri mereka Diicot, meluncurkan kampanye cryptojacking melalui serangan brute force secure shell (SSH) dan menambang koin Monero senilai lebih dari $10.000.

- ProxyShellMiner adalah malware penambangan crypto yang mengeksploitasi kerentanan yang belum ditambal di server Microsoft Exchange.

- 8220 Gang , aktor ancaman keamanan siber, memindai internet untuk mencari pengguna awan yang rentan dan menyerap mereka ke dalam botnet awannya, lalu mendistribusikan malware penambangan mata uang kripto.

- Headcrab , malware cryptojacking, telah menginfeksi lebih dari 1.000 server Redis untuk membuat botnet yang menambang Monero

Mengapa beberapa penambang crypto cryptojack?

Pertimbangkan ini. Pada tahun 2009, PC dengan prosesor Intel Core i7 dapat menambang sekitar 50 bitcoin setiap hari. Tapi hari ini, kita membutuhkan rig penambangan khusus seperti sistem ASIC untuk menambang kripto seperti Bitcoin.

Selain itu, banyak cryptocurrency juga memiliki batasan berapa banyak koin yang dapat ditambang dan hadiah yang didapat penambang. Tambahkan ke campuran ini melonjaknya harga energi. Satu bitcoin membutuhkan 811,90 kilowatt-jam, setara dengan jumlah rata-rata energi yang dikonsumsi oleh rumah tangga Amerika dalam 28 hari. Semua ini membuat penambangan crypto menjadi urusan yang mahal. Hari ini, menambang Bitcoin di rumah bahkan bukan pilihan.

$27.223

adalah rata-rata biaya penambangan Bitcoin per Mei 2023.

Sumber: MakroMikro

Dalam situasi seperti itu, menghasilkan keuntungan dari penambangan crypto dengan sumber daya yang sah bisa jadi sulit. Akibatnya, peretas mencoba membebankan biaya kepada orang lain dengan membajak sistem korban.

Mengapa Anda harus peduli dengan cryptojacking?

Diperingatkan sebelumnya. Lebih baik mengetahui bahaya cryptojacking dan bersiap daripada gagal ketika Anda menghadapi serangan yang sebenarnya.

Tidak seperti banyak ancaman keamanan dunia maya lainnya yang mengumumkan kehadirannya, cryptojacking berhasil dalam kesunyian total.

“Cryptojacking secara signifikan menurunkan kinerja perangkat Anda, mempersingkat masa pakainya, dan meningkatkan konsumsi energinya. Lebih buruk lagi, malware yang mengaktifkannya dapat bertindak sebagai pintu masuk ke serangan dunia maya yang lebih canggih.”

Amal Joby

Analis Riset Keamanan Siber, G2

Yang lebih memprihatinkan adalah penyerang saat ini menargetkan perangkat dengan kekuatan pemrosesan lebih besar daripada perangkat pribadi. Beberapa contohnya adalah infrastruktur cloud perusahaan, server, sejumlah besar perangkat IoT yang tidak terlindungi secara memadai, atau kontainer Docker dan Kubernetes. Dengan ini, penyerang bertujuan untuk mendapatkan lebih banyak keuntungan dalam waktu yang lebih singkat.

Untuk perusahaan, ini memiliki implikasi yang luas. Untuk setiap dolar yang dihasilkan dari cryptojacking, korban akan ditagih $53. Risiko tidak berhenti dengan tagihan yang membengkak. Begitu berada di dalam infrastruktur perusahaan, penyerang dapat memanfaatkan akses mereka kapan saja untuk melakukan serangan dunia maya berbahaya lainnya seperti ransomware dan serangan rantai pasokan.

Cara mendeteksi serangan cryptojacking

Serangan Cryptojacking seringkali tersembunyi tetapi tidak dapat diidentifikasi. Cobalah beberapa metode ini untuk mendeteksi serangan cryptojacking.

Cara mendeteksi serangan cryptojacking di perangkat

Jika Anda melihat tanda-tanda berikut di PC atau perangkat seluler Anda, perangkat Anda mungkin telah dibajak crypto.

Performa yang memburuk

Cryptojacking menyebabkan perangkat Anda sering melambat atau mogok secara signifikan. Jika Anda mulai memperhatikan kinerja perangkat yang luar biasa buruk, pindai sistem Anda menggunakan perangkat lunak antivirus untuk melihat apakah Anda menemukan malware cryptojacking.

Terlalu panas

Tanda lain dari cryptojacking adalah kepanasan. Karena cryptojacking menghabiskan terlalu banyak daya pemrosesan, ia dengan mudah membuat sistem menjadi terlalu panas dan menguras baterai. Anda mungkin melihat kipas di sistem Anda berjalan lebih cepat dari biasanya untuk mendinginkan perangkat. Atau baterai ponsel Anda mungkin menunjukkan kinerja yang buruk dan cepat habis karena terlalu panas.

penggunaan CPU

Gejala lain yang terlihat adalah penggunaan CPU yang tinggi. Komputer menyimpan catatan semua aplikasi yang berjalan di sistem. Jika Anda melihat lonjakan penggunaan CPU saat melakukan tugas kecil atau menjelajahi situs web yang tidak berbahaya, itu mungkin karena cryptojacking.

Tes cryptojacking cepat untuk perangkat Anda!

Untuk memeriksa penggunaan CPU:

- Di Windows, buka Pengelola Tugas > Kinerja > CPU.

- Di Mac, buka Aplikasi > Monitor Aktivitas.

Anda juga harus memeriksa apakah ada aplikasi yang meningkatkan lalu lintas internet lebih dari biasanya, yang dapat mengindikasikan penambangan dalam peramban. Untuk memeriksa ini:

- Di Windows, buka Pengaturan > Jaringan & Internet > Penggunaan Data > Lihat penggunaan per aplikasi.

- Untuk pengguna Apple, buka Activity Monitor > Network > Sent Bytes.

Perhatikan bahwa penjahat telah menemukan teknik penghindaran yang canggih untuk menyembunyikan lonjakan penggunaan CPU atau lalu lintas internet.

Cara mendeteksi serangan cryptojacking di lingkungan cloud

Mendeteksi cryptojacking mungkin sulit dilakukan jika perusahaan memiliki visibilitas yang lebih rendah terhadap penggunaan cloud mereka. Namun, bisnis dapat mencoba mengatasi hal ini.

Mengaudit kontrol akses cloud

Sebagian besar serangan siber di cloud berasal dari cloud yang salah konfigurasi, jadi audit kontrol akses Anda. Setiap entri yang tidak aman atau salah konfigurasi ke lingkungan cloud Anda dapat diselidiki lebih lanjut untuk melihat apakah ada aktivitas berbahaya seperti penambangan kripto ilegal.

Menganalisis log jaringan cloud

Log jaringan melacak lalu lintas ke dan dari cloud Anda dan menunjukkan kepada Anda status jaringan saat ini dan siapa yang terhubung dari mana. Analisis catatan-catatan ini. Anda akan mengenali perilaku jaringan yang tidak biasa atau lonjakan lalu lintas yang tiba-tiba. Ini bisa menjadi tanda penambang kripto ilegal yang berjalan di lingkungan cloud Anda.

Pantau pengeluaran cloud

Tagihan cloud yang membengkak adalah tanda-tanda peningkatan penggunaan sumber daya cloud secara sah dari pihak Anda atau seseorang mencuri sumber daya cloud Anda untuk keuntungan mereka. Jika Anda tidak memiliki salah urus cloud, selidiki setiap lonjakan tagihan cloud untuk melihat apakah itu terkait dengan cryptojacking.

Agar jelas, semua metode ini memberi tahu Anda jika cloud Anda telah disusupi dengan cara apa pun. Analisis lebih lanjut dari setiap aktivitas jahat harus dilakukan untuk mengetahui apakah kompromi tersebut disebabkan oleh penambang crypto ilegal atau serangan dunia maya lainnya.

Kiat untuk melindungi perangkat Anda dari serangan cryptojacking

Mencegah lebih baik daripada mengobati, jadi gunakan tips praktis ini untuk melindungi sistem Anda dari serangan cryptojacking.

- Gunakan program antivirus yang kuat untuk mendeteksi aktivitas berbahaya atau malware.

- Terapkan ekstensi penambangan anti-kripto seperti Miner Block dan Anti-Miner untuk mencegah penambangan kripto berbasis browser.

- Instal pemblokir iklan untuk memblokir iklan pop-up dan iklan spanduk yang tidak diinginkan di situs web. Malware penambangan kripto sering disematkan dalam iklan.

- Perbarui sistem Anda dan instal semua perangkat lunak terbaru untuk menambal kerentanan.

- Anda juga dapat menonaktifkan JavaScript di browser untuk menghindari memuat skrip berbahaya apa pun. Namun, ini datang dengan mengorbankan pengalaman pengguna.

Langkah-langkah untuk menonaktifkan JavaScript di browser Chrome Anda:

- Buka Pengaturan > Privasi dan Keamanan > Pengaturan situs > JavaScript

- Pilih opsi Jangan izinkan situs menggunakan JavaScript untuk menonaktifkan JavaScript.

Untuk perusahaan, mencegah serangan cryptojacking lebih dari sekadar mencakup langkah-langkah dasar ini. Terapkan praktik keamanan berikut untuk melindungi aset TI Anda dari penambangan kripto ilegal apa pun.

- Instal pembaruan dan tambalan firmware: Perbarui perangkat lunak sistem Anda segera setelah vendor perangkat lunak merilisnya.

- Memiliki kebijakan manajemen akses dan identitas (IAM) yang kuat: IAM yang efektif melindungi dari akses tidak sah ke sistem Anda, di lokasi atau di cloud. Terapkan perangkat lunak IAM untuk mengizinkan akses hanya kepada pengguna yang berwenang dan mengelola tingkat izin mereka.

- Amankan titik akhir Anda: Perangkat pengguna akhir seperti laptop, workstation, server, dan ponsel berfungsi sebagai titik akses ke jaringan perusahaan Anda. Lindungi mereka menggunakan perangkat lunak keamanan titik akhir yang kuat untuk menghentikan perangkat lunak berbahaya menginfeksi perangkat. Anda bahkan dapat menggunakan solusi keamanan data seluler yang mengamankan akses ke jaringan perusahaan Anda melalui perangkat seluler.

- Pantau jaringan Anda: Analisis dengan hati-hati semua log jaringan Anda secara waktu nyata dan cari aktivitas jahat apa pun. Andalkan alat seperti WAF dan perangkat lunak informasi keamanan dan manajemen acara (SIEM) untuk mendapatkan visibilitas langsung ke jaringan dan titik akhir Anda untuk mendeteksi perilaku abnormal atau penggunaan yang tidak sah. Manfaatkan alat RASP untuk mendeteksi dan mencegah serangan secara real time di lingkungan runtime aplikasi Anda.

- Terapkan solusi keamanan cloud: Anda dapat menggunakan solusi keamanan cloud tambahan seperti software broker keamanan akses cloud (CASB) untuk kontrol akses cloud dan software manajemen postur keamanan cloud (CSPM) untuk mencari kesalahan konfigurasi cloud.

- Latih karyawan Anda: Terapkan program pelatihan keamanan siber untuk karyawan Anda dan beri tahu mereka tentang serangan rekayasa sosial seperti phishing.

- Mengadopsi model tanpa kepercayaan: Jangan percaya siapa pun. Verifikasi semuanya. Memiliki pendekatan tanpa kepercayaan terhadap keamanan Anda berarti Anda secara eksplisit memverifikasi siapa pun atau apa pun yang mencari akses ke aset TI Anda. Ini sangat membantu dalam melindungi sistem Anda dari ancaman dunia maya apa pun.

Blokir blok ilegal

Serangan Cryptojacking menjadi lebih umum dan sulit dideteksi bahkan ketika harga crypto berfluktuasi. Peretas semakin canggih dengan teknik infeksi dan penghindaran mereka, tetapi pencegahan adalah kuncinya. Terapkan praktik keamanan yang dibagikan di sini dan tetap selangkah lebih maju dari pencuri crypto.

Ingin meningkatkan keamanan sistem Anda? Jelajahi perangkat lunak intelijen ancaman untuk terus memperbarui tim keamanan Anda tentang malware yang muncul, kerentanan zero-day, dan eksploitasi.