Bezpieczeństwo i prywatność w sieci w 2021 r.: 15 najlepszych narzędzi do blokowania życia online

Opublikowany: 2021-08-15Bezpieczeństwo w sieci to w dzisiejszych czasach nie lada sprawa, ponieważ włamania i włamania zdarzają się regularnie, to od Ciebie zależy, czy będziesz chronić swoje dane osobiste i zawodowe w każdy możliwy sposób. Włamania i włamania mogą się zdarzyć w dowolnym miejscu i czasie online — jak widzieliśmy w przeszłości:

- Październik 2017: Disqus, największy na świecie dostawca hostowanych komentarzy na blogach i stronach internetowych, ogłosił, że w 2012 r. padł ofiarą naruszenia danych u około jednej trzeciej z 17,5 miliona użytkowników serwisu

- Wrzesień 2017 r.: Equifax, amerykańska agencja raportowania kredytów konsumenckich, doświadczyła naruszenia ponad 143 milionów danych osobowych i finansowych klientów

- Lipiec 2017 r.: Hakerzy pozyskali 1,5 terabajta treści od HBO, dostawcy telewizji kablowej i satelitarnej, a następnie ujawnili je opinii publicznej

- Czerwiec 2018: MyHeritage, usługa testowania genealogii i DNA, naruszyła adresy e-mail i hasła 92 milionów użytkowników

- Marzec 2018: MyFitnessPal, aplikacja Under Armour do śledzenia kondycji i odżywiania, wykryła naruszenie danych, które dotyczy 150 milionów kont użytkowników

A to tylko najważniejsze informacje o tysiącach cyberataków i naruszeń bezpieczeństwa danych, które miały miejsce w ciągu ostatnich kilku lat. To, że są to wielkie nazwiska w świecie online, nie oznacza, że to samo nie może przytrafić się tobie. W rzeczywistości, jeśli może się to przydarzyć tym firmom, z pewnością może przytrafić się tobie, więc musisz podjąć wszelkie możliwe środki ostrożności, aby zapobiec naruszeniu danych Twoich lub Twoich klientów przez cokolwiek lub kogokolwiek.

Oto 15 narzędzi do zabezpieczania sieci i usług zapewniających prywatność, z których możesz zacząć korzystać już teraz, aby prowadzić bardziej prywatne i bezpieczne życie online.

Narzędzie do ochrony i prywatności w sieci nr 1: Synchronizacja

W artykule Od tego do tego: 15 popularnych aplikacji, które zostawiliśmy na bardziej ekologiczne pastwiska, wspomnieliśmy, że przeszliśmy z Dropbox na Sync ze względów bezpieczeństwa i prywatności. Podobnie jak Dropbox, Sync oferuje również przechowywanie i udostępnianie plików, jednak Sync oferuje również pełne szyfrowanie, więc jesteś jedyną osobą, która ma klucze dostępu do plików cyfrowych i nikt, kto tam pracuje, mając do tego dostęp, nie będzie mógł uzyskać dostępu do Twoich plików , nawet gdyby chcieli. Idealnie jest mieć dodatkową warstwę zabezpieczeń, gdy przechowujesz ważne dokumenty lub poufne informacje w chmurze, ponieważ nigdy nie możesz być zbyt ostrożny, zwłaszcza jeśli chodzi o własne prywatne informacje lub dane biznesowe.

Narzędzie bezpieczeństwa i prywatności w sieci #2: 1.1.1.1

Jeśli korzystasz już z usługi wirtualnej sieci prywatnej (VPN), aby zachować anonimowość online, jesteś już o krok przed grą, ale jeśli nadal korzystasz z systemu nazw domen (DNS) przypisanego przez dostawcę usług internetowych, wtedy możesz całkowicie podważyć cel swojej sieci VPN, a tym samym nadal narażać swoją prywatność. Ta sytuacja nazywana jest wyciekiem DNS i najlepiej je opisuje ten artykuł:

Zazwyczaj serwery DNS są przydzielane przez dostawcę usług internetowych (ISP), co oznacza, że mogą monitorować i rejestrować Twoje działania online za każdym razem, gdy wysyłasz żądanie do serwera. Gdy korzystasz z wirtualnej sieci prywatnej (VPN), żądanie DNS powinno być kierowane do anonimowego serwera DNS za pośrednictwem sieci VPN, a nie bezpośrednio z przeglądarki; to uniemożliwia usługodawcy internetowemu monitorowanie połączenia.

Niestety, czasami Twoja przeglądarka po prostu ignoruje, że masz skonfigurowaną sieć VPN i wysyła żądanie DNS bezpośrednio do Twojego dostawcy usług internetowych. Nazywa się to wyciekiem DNS. Może to prowadzić do myślenia, że zachowałeś anonimowość i że jesteś bezpieczny przed inwigilacją online, ale nie będziesz chroniony.

Aby temu zaradzić, 1.1.1.1 jest programem rozpoznawania nazw DNS, który umożliwia zmianę ustawień DNS komputera. Tak więc zwykle po zarejestrowaniu się u dostawcy usług internetowych — niezależnie od tego, czy jest to telefon, czy komputer — urządzenie jest automatycznie konfigurowane do korzystania z DNS dostawcy usług internetowych. Oznacza to, że za każdym razem, gdy wchodzisz na stronę internetową, połączenie najpierw przechodzi do DNS Twojego dostawcy usług i żąda dostępu do adresu internetowego, którego szukasz, a następnie usługa DNS lokalizuje adres i łączy Cię z nim.

Zasadniczo za każdym razem, gdy próbujesz wejść na stronę internetową na swoim urządzeniu, zawsze przechodzisz przez DNS swojego usługodawcy, co oznacza, że ma on wiedzę, a potencjalnie nawet dostęp do monitorowania i rejestrowania odwiedzanych stron internetowych. zamierzam. Jeśli próbujesz zachować w pełni anonimowe i prywatne życie w sieci, możesz zobaczyć, jak jest to oczywisty problem.

Kiedy jednak korzystasz z usługi 1.1.1.1, zamiast tego połączysz się za pośrednictwem DNS Cloudflare, a Cloudflare zobowiązało się nie przechowywać żadnych rejestrów żądań połączeń DNS przez dłużej niż 24 godziny, a nawet zatrudnił firmę audytorską KPMG przeprowadzać audyty stron trzecich, aby udowodnić, że spełniają swoje roszczenia dotyczące prywatności i bezpieczeństwa.

Oto fragment ich zaangażowania w bezpieczeństwo w sieci i prywatność z ich artykułu z ogłoszeniem 1.1.1.1:

Zaczęliśmy rozmawiać z producentami przeglądarek o tym, czego oczekują od resolwera DNS. Wciąż pojawiało się jedno słowo: prywatność. Oprócz zobowiązania do nieużywania danych przeglądania do kierowania reklam, chcieli mieć pewność, że wyczyścimy wszystkie dzienniki transakcji w ciągu tygodnia. To była łatwa prośba. W rzeczywistości wiedzieliśmy, że możemy pójść znacznie dalej. Zobowiązaliśmy się, że nigdy nie zapiszemy na dysku adresów IP z zapytaniami i nie usuniemy wszystkich dzienników w ciągu 24 godzin.

Działalność Cloudflare nigdy nie była oparta na śledzeniu użytkowników lub sprzedaży reklam. Nie traktujemy danych osobowych jako aktywów; postrzegamy to jako toksyczny zasób. Chociaż potrzebujemy trochę logowania, aby zapobiec nadużyciom i problemom z debugowaniem, nie wyobrażamy sobie sytuacji, w której potrzebowalibyśmy tych informacji dłużej niż 24 godziny. Chcieliśmy umieścić nasze pieniądze tam, gdzie są nasze usta, więc zobowiązaliśmy się zatrzymać KPMG, szanowaną firmę audytorską, do corocznego audytu naszych praktyk i publikowania publicznego raportu potwierdzającego, że robimy to, co zapowiedzieliśmy.

Poza używaniem 1.1.1.1 jako bardziej prywatnego i bezpiecznego sposobu przeglądania Internetu, może to również przyspieszyć przeglądanie, ponieważ Cloudflare posiada ogromną ilość infrastruktury online, więc żądania połączenia mogą zająć mniej czasu.

Reklama

Narzędzie do bezpieczeństwa w sieci i prywatności nr 3: NordVPN

Wspomnieliśmy już wcześniej o znaczeniu VPN i będziemy nadal wysławiać ich pochwały, dopóki każdy przedsiębiorca z branży e-commerce nie wskoczy na pokład. Korzystanie z VPN to podstawowy aspekt bezpieczeństwa w sieci i coś, co jest bardzo łatwe do zarejestrowania się i używania na urządzeniach mobilnych lub stacjonarnych.

Sieci VPN są szczególnie ważne dla osób korzystających z publicznych sieci Wi-Fi — takich jak kawiarnie lub lotniska — ponieważ dosłownie każdy, kto ma bezpłatne oprogramowanie pobrane na własne urządzenie, może zobaczyć, co każda inna (niechroniona) osoba korzystająca z tej samej sieci Wi-Fi robi na swoim komputerze lub smartfonie — w tym hasła, nazwy użytkowników, loginy i informacje o karcie kredytowej, a także wszystkie odwiedzane witryny i wszystko, co wpisują w przeglądarce. Jest znany pod określeniami „analizator pakietów”, „sniffing pakietów”, „analizator protokołów”, „analizator sieci” lub „przechwytywanie pakietów” i jest bardzo, bardzo realny.

Usługi VPN, takie jak NordVPN, zwalczają to zagrożenie bezpieczeństwa sieci, szyfrując wszystko, zanim opuści komputer, dzięki czemu jest to znacznie bezpieczniejszy sposób przeglądania. Jak wspomnieliśmy w powyższej sekcji, niektóre VPN nie uwzględniają wycieków DNS, ale NordVPN tak, co jest jednym z powodów, dla których jest uważany za jeden z najlepszych VPN na rynku. Sprawdź ich test szczelności DNS, aby dowiedzieć się więcej.

Oprócz ochrony bardzo wrażliwych danych osobowych i zawodowych, sieci VPN są również bardzo pożądane, ponieważ umożliwiają użytkownikom omijanie treści zablokowanych geograficznie w Internecie. Jeśli więc mieszkasz w miejscu, które cenzuruje niektóre strony internetowe lub po prostu chcesz oglądać amerykański/brytyjski/australijski Netflix, VPN może Cię tam zaprowadzić.

Narzędzie do zabezpieczania i prywatności w sieci #4: Dashlane

Opowiadamy się za menedżerami haseł, takimi jak Dashlane, odkąd opublikowaliśmy nasz artykuł „Jak uodpornić swój biznes online”, a jeśli chodzi o bezpieczeństwo w sieci, jest to absolutna podstawa bezpiecznego i prywatnego życia online.

Używanie jednego lub kilku odzyskanych haseł po prostu już nie wystarcza. Twoje dane osobowe i zawodowe są na linii, więc bezpieczeństwo hasła i prywatność powinny być priorytetem. Jeśli nie chronisz swoich danych bezpiecznymi hasłami, narażasz się na złośliwe cyberataki, które mogą być częstsze niż myślisz.

Hakowanie haseł i loginów jest teraz całkowicie zautomatyzowanym procesem, nie ma nikogo w ciemnej piwnicy, który ręcznie wpisuje hasła i nazwy użytkowników jeden po drugim, aby sprawdzić, czy trafią. Nie, automatyczne boty używają haseł i wiadomości e-mail uzyskanych z naruszeń danych (takich jak te, które opisaliśmy na początku tego artykułu, które dotknęły miliony użytkowników online) i w ciągu kilku sekund uruchomią je przeciwko setkom innych kont internetowych, aby sprawdzić, czy istnieją mecz.

Oznacza to, że wszystkie Twoje konta są bardzo podatne na zagrożenia bezpieczeństwa, jeśli w ogóle przetwarzasz jakiekolwiek hasła, więc aby zapobiec włamaniu się, korzystanie z menedżera haseł, który tworzy unikalne hasła dla każdego z Twoich kont, jest niezbędne, więc jeśli jedno z Twoich konta kiedykolwiek zostaną zhakowane, nie będziesz też narażać reszty z nich na ryzyko.

Narzędzie do bezpieczeństwa i prywatności w sieci nr 5: aplikacja Authy Authenticator

Jeśli uwierzytelnianie dwuskładnikowe jest częścią Twojej codziennej rutyny (i powinno być, jeśli codziennie logujesz się i wylogowujesz się z pulpitów nawigacyjnych swojej firmy), to prawdopodobnie już używasz aplikacji uwierzytelniającej. Jeśli nie, nadszedł czas, aby zacząć korzystać z uwierzytelniania dwuskładnikowego, a aby to zrobić, musisz skonfigurować Authy.

Authy jest obecnie jedną z najlepszych aplikacji uwierzytelniających na rynku, ponieważ tworzy kopie zapasowe wszystkich kodów, więc nawet jeśli zgubisz urządzenie, nadal możesz uzyskać dostęp do swoich kont. Ponadto Authy jest również dostępne jako aplikacja komputerowa, a także aplikacja mobilna, dzięki czemu nie zawsze musisz uzyskiwać dostęp do kombinacji uwierzytelniania z telefonu — co jest idealne, jeśli Twój telefon nie jest wygodnie dostępny z dowolnego powodu podczas próby aby zalogować się na konto.

Wszystkie kody, których kopie zapasowe są tworzone w chmurze Authy, są również szyfrowane, więc istnieje dodatkowa warstwa bezpieczeństwa i prywatności, która powinna być podstawowym wymogiem aplikacji uwierzytelniającej.

Jeśli nie korzystasz jeszcze z uwierzytelniania dwuskładnikowego, zacznij od skonfigurowania uwierzytelniania dwuskładnikowego na swoim koncie Google. Jeśli jesteś jak większość ludzi i masz adres e-mail Gmaila, zechcesz go chronić za pomocą uwierzytelniania dwuskładnikowego, ponieważ jeśli haker kiedykolwiek uzyska dostęp do Twojego konta Gmail, nie tylko uzyska dostęp do Twoich poufnych informacji, ale będzie mógł z nich korzystać jako centrum zmiany wszystkich innych haseł w celu uzyskania dostępu do innych kont.

Reklama

Haker będzie mógł zobaczyć, które konta zostały zarejestrowane na podstawie wiadomości powitalnych otrzymanych w przeszłości i może wysłać e-maile dotyczące resetowania hasła lub odzyskiwania na Twoje konto Gmail, aby zmienić hasła do wszystkich innych kont na coś tylko oni by wiedzieli. Możesz zobaczyć, jak może to otworzyć potencjalnego hakera na całą bibliotekę kont online, ale dodanie uwierzytelniania dwuskładnikowego do konta Google dodaje dodatkową warstwę bezpieczeństwa, przez którą haker musiałby przejść, aby uzyskać dostęp do Twoich danych .

Gdy to zrobisz, skonfiguruj uwierzytelnianie dwuskładnikowe na innych kontach o wysokim priorytecie lub bardzo wrażliwych. Oto lista witryn, które obsługują i nie obsługują uwierzytelniania dwuskładnikowego.

Narzędzie do ochrony i prywatności w sieci WWW nr 6: FastMail

FastMail to ukierunkowana na prywatność usługa hostingu poczty e-mail, która jest prosta i skuteczna w użyciu, nie wyświetla reklam i oferuje dobrą obsługę poczty.

Są usługą płatną, dzięki czemu mogą utrzymać oferowany poziom usług bez wydobywania danych osobowych klientów i udostępniania ich stronom trzecim. Mają również siedzibę w Australii, gdzie na ogół obowiązują bardziej rygorystyczne przepisy dotyczące prywatności, co daje im kolejną przewagę jako jedna z najbezpieczniejszych i najbardziej skoncentrowanych na prywatności platform do hostingu poczty e-mail na rynku.

Ponadto ich pulpit nawigacyjny jest o wiele prostszy i czystszy w użyciu, istnieją lepsze opcje kategoryzacji i organizowania wiadomości e-mail, a ogólne wrażenia użytkownika są bardziej premium, co jest dodatkowym powodem, dla którego zalecamy je w porównaniu z innymi platformami e-mail.

Narzędzie nr 7 dotyczące bezpieczeństwa i prywatności w sieci: DuckDuckGo

Przeszukuj sieć bez obaw, wiedząc, że Twoje wyszukiwania nie są śledzone dzięki DuckDuckGo. Ich aplikacja i rozszerzenie przeglądarki działają tak samo jak wyszukiwarki, takie jak Google, jednak pozwalają na prywatne wyszukiwanie. Jeśli uważasz, że Twoja historia wyszukiwania to tylko Twoja firma i nie jesteś zainteresowany, aby inne firmy uzyskiwały dostęp do Twoich informacji bez Twojej zgody, możesz chcieć przejść na DuckDuckGo.

W ramach swojego zaangażowania w bezpieczeństwo sieci, DuckDuckGo nie zbiera, nie przechowuje ani nie udostępnia Twoich danych osobowych, nie śledzi Cię za pomocą reklam i nigdy nie śledzi Twoich wyszukiwań, niezależnie od tego, czy jesteś na, czy nie „ prywatny” tryb przeglądania. Jest to uproszczone wyszukiwanie w wyszukiwarkach i dlatego jest jednym z naszych podstawowych narzędzi bezpieczeństwa e-commerce.

Jako wyszukiwarka działa ogólnie tak samo dobrze jak Google, jednak mieliśmy do czynienia z pewnymi przypadkami, w których Google jest bardziej na bieżąco z nowymi wersjami lub lepiej obsługuje bardziej złożone zapytania. Biorąc to pod uwagę, w większości przypadków DuckDuckGo doskonale sprawdza się jako wyszukiwarka i możemy przeglądać z pewnością, wiedząc, że nasza prywatność jest chroniona przez cały czas.

Narzędzie do bezpieczeństwa w sieci i prywatności nr 8: 10-minutowa poczta i poczta

Istnieje wiele takich usług, ale 10 Minute Mail i Mailinator to dwie, które tworzą tymczasowe, jednorazowe adresy e-mail, z których możesz korzystać za każdym razem, gdy rejestrujesz się w bezpłatnej wersji próbnej lub korzystasz z dowolnego narzędzia lub usługi online, z której korzystasz jeszcze nie jestem pewien.

Zasadniczo korzystanie z jednej z tych usług tymczasowego adresu e-mail zapewni prywatność własnego adresu e-mail i pozwoli zachować własną skrzynkę odbiorczą wolną od spamu lub zapisania się na listy e-mail, których nie chcesz być częścią. Może również pomóc w zapobieganiu sprzedaży osobistych lub zawodowych adresów e-mail innym firmom zewnętrznym lub zeskrobaniu przez boty online.

Dobrą praktyką jest używanie jednorazowego adresu e-mail za każdym razem, gdy korzystasz z nowej lub nieznanej usługi online, aby zachować prywatność swojego prawdziwego adresu e-mail, więc pamiętaj o tych narzędziach, gdy następnym razem zarejestrujesz się w bezpłatnej wersji próbnej lub będziesz musiał wpisać adres e-mail adres, aby uzyskać dostęp do czegoś online.

Reklama

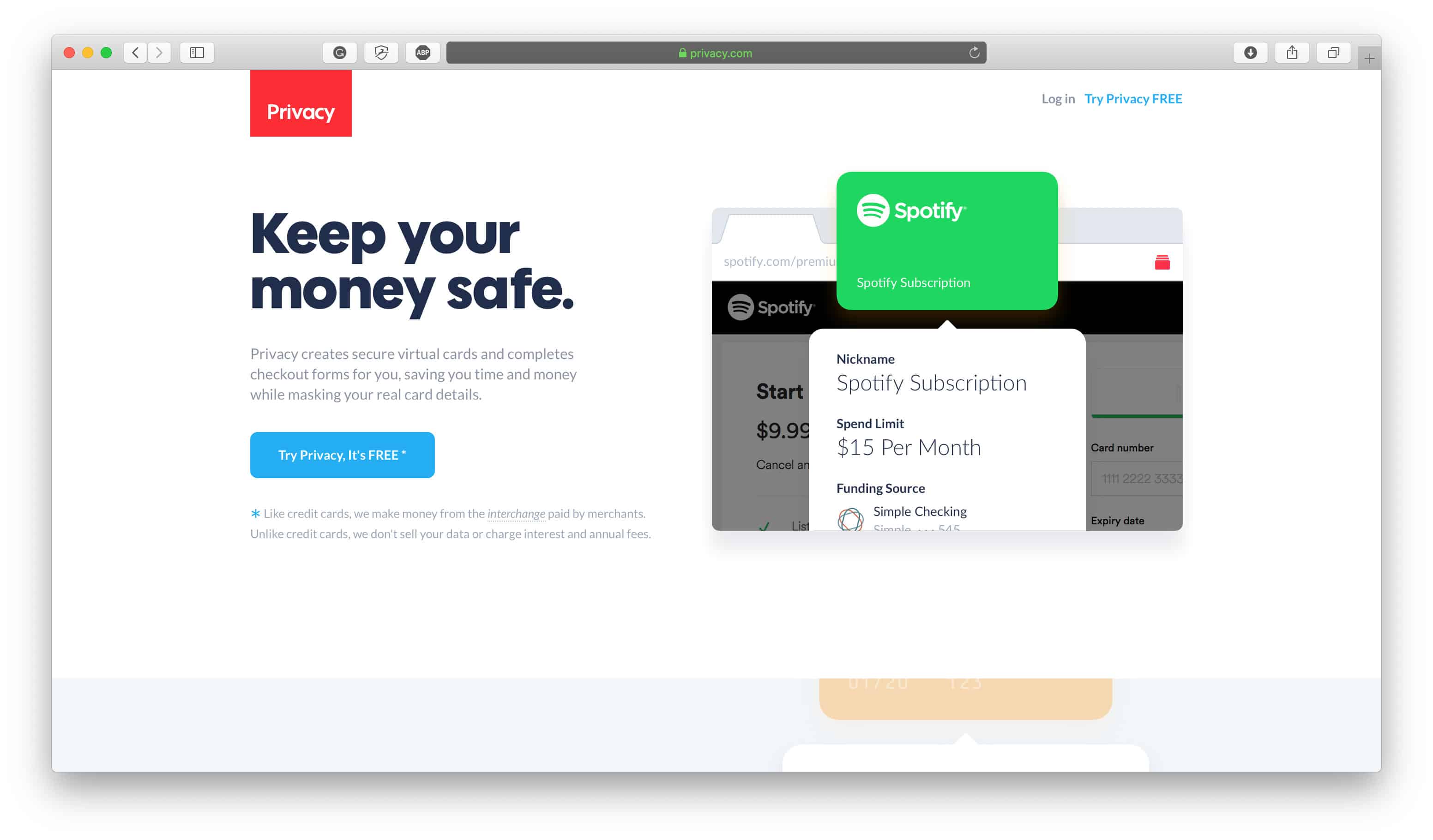

Narzędzie do bezpieczeństwa i prywatności w sieci nr 9: Prywatność

Ponieważ naruszenia danych występują regularnie, częścią Twojej strategii bezpieczeństwa w sieci powinna być ochrona informacji o Twojej karcie kredytowej. Ale skoro jest to tak fundamentalny aspekt tego, jak kupujesz i korzystasz z usług online, jakie masz opcje, aby chronić swoje informacje przed wzrokiem ciekawskich?

Jedną z najlepszych opcji jest Prywatność, generator numerów kart kredytowych, który tworzy wabiące numery kart kredytowych, których możesz użyć podczas płacenia za produkty lub usługi online. Prywatność nadal obciąża Twoje konto zakupami, ale ich celem jest zapewnienie dodatkowej warstwy izolacji między Twoją kartą kredytową a wszelkimi hakerami, którzy uzyskają Twoje informacje poprzez naruszenie danych.

Prywatność jest również przydatnym narzędziem, którego można użyć podczas próby anulowania usług online, które zwykle bardzo utrudniają lub utrudniają anulowanie. Korzystając z funkcji Prywatność, masz dostęp do szeregu różnych opcji ochrony przed nieuczciwymi lub niechcianymi opłatami, takich jak możliwość wstrzymania karty między transakcjami, aby inne nieuczciwe transakcje nie mogły się przemycić, możesz ustawić limit wydatków, aby móc dokładnie kontrolować, ile pobierają od Ciebie sprzedawcy lub usługi, a nawet możesz zamknąć kartę, więc nawet jeśli nieuczciwa osoba ma informacje o Twojej karcie lub podejrzana organizacja próbuje dalej pobierać opłaty za usługi, na które nie wyraziłeś zgody, nie mogą .

To tak proste, jak wygenerowanie nowych numerów kart jednym kliknięciem, a następnie zarządzanie opłatami bez narażania własnej karty osobistej lub zawodowej.

Korzystanie z prywatności jest bezpłatne, zarabiają na wymianie opłacanej przez akceptantów (co jest podobne do tego, w jaki sposób firmy obsługujące karty kredytowe zarabiają pieniądze na transakcjach), ale w przeciwieństwie do firm obsługujących karty kredytowe, prywatność nie sprzedaje danych swoich klientów ani nie pobiera opłat odsetkowych ani rocznych opłaty. Jedynym haczykiem jest to, że są one obecnie dostępne tylko dla obywateli USA lub stałych rezydentów, którzy ukończyli 18 lat, którzy są posiadaczami konta czekowego w USA.

Narzędzie do ochrony i prywatności w sieci nr 10: Ghostery

Zablokuj tysiącom zewnętrznych technologii śledzenia danych dostęp do Twoich danych osobowych i danych, dodając Ghostery do listy zabezpieczeń internetowych.

Ghostery to blokada prywatności, która sprawia, że przeglądanie jest szybsze, czystsze i bezpieczniejsze, domyślnie chroniąc Twoją prywatność. Oprócz blokowania reklam podczas przeglądania sieci, blokuje również skrypty śledzące — w tym między innymi Google Analytics — a także moduły do śledzenia reklam i elementy do śledzenia prywatności. Wszystkie te technologie podążają za Tobą w sieci, aby zbierać i przechowywać dane o Tobie, ale Ghostery oddaje kontrolę w Twoje ręce, umożliwiając blokowanie tych elementów śledzących w dowolnym miejscu i czasie.

Aby ich usługa była jeszcze bardziej wydajna, Ghostery używa ulepszonego blokowania reklam, aby odpędzać nieznośne reklamy online, a także jest pierwszym w historii narzędziem łączącym technologię antyśledzenia i listy blokowania opartą na sztucznej inteligencji, aby przeglądanie było bezpieczniejsze i szybsze niż kiedykolwiek. Nawet z zaawansowanymi funkcjami Ghostery jest nadal niezwykle prostym w użyciu narzędziem bezpieczeństwa e-commerce i możesz go wyłączyć w dowolnym momencie dla dowolnej witryny.

Narzędzie do bezpieczeństwa i prywatności w sieci nr 11: Mały znicz

Jeśli dowiedziałeś się czegoś o bezpieczeństwie sieciowym, czego nie wiedziałeś przed przeczytaniem tego artykułu, być może za kulisami podczas przeglądania sieci może się zdarzyć tak wiele, o których nawet nie wiesz.

Niezależnie od tego, czy chodzi o skrypty śledzące, śledzące reklamy, śledzące prywatność, pliki cookie, wycieki DNS, analizatory pakietów i inne — być może nie wiedziałeś, że musisz chronić się przed tymi inwazyjnymi zagrożeniami bezpieczeństwa i prywatności. Jednak Little Snitch to narzędzie, które ujawnia, co dzieje się za kulisami, dzięki czemu możesz lepiej się chronić.

Wiedza to potęga, a gdy niewidzialne trackery i zagrożenia prywatności są widoczne przez Little Snitch, możesz podjąć działania, aby je zablokować, jeśli chcesz. Little Snitch powiadamia Cię za każdym razem, gdy aplikacja próbuje połączyć się z serwerem w Internecie, dzięki czemu możesz wyrazić na to zgodę, zanim połączenie zostanie zrealizowane, co oznacza, że żadne dane nie są udostępniane bez Twojej zgody i stawia Cię w fotelu kierowcy w zakresie Twojej własnej prywatności w Internecie.

Narzędzie bezpieczeństwa i prywatności w sieci nr 12: Micro Snitch

Reklama

Istnieje wiele spekulacji na temat tego, czy kamera lub mikrofon w smartfonach i komputerach mogą być dostępne z zewnętrznych źródeł, ale po co spekulować, kiedy można mieć pewność?

Micro Snitch to niezbędne narzędzie do ochrony sieci, które monitoruje, rejestruje i raportuje aktywność kamery i mikrofonu, dzięki czemu natychmiast otrzymujesz informację, jeśli kiedykolwiek ktoś uzyska do nich dostęp bez Twojej zgody.

Wiele osób myśli, że ich kamera włącza się tylko wtedy, gdy widzą małe zielone światło, jednak istnieje wiele złośliwego oprogramowania, które może włączyć kamerę bez Twojej wiedzy. Jeśli chodzi o mikrofon, nie ma żadnego wizualnego wskaźnika, kiedy został aktywowany, więc nie masz możliwości sprawdzenia, czy masz do niego dostęp, czy nie. O ile, oczywiście, nie używasz Micro Snitch, w takim przypadku zawsze będziesz świadomy, kiedy Twoja prywatność zostanie naruszona.

Narzędzie bezpieczeństwa i prywatności w sieci nr 13: AdBlock Plus

Jeśli nie używasz jeszcze programu do blokowania reklam, aby powstrzymać nieznośne reklamy przed przeszkadzaniem Ci w Internecie, AdBlock Plus jest jednym z najlepiej rozpoznawalnych programów do blokowania reklam w branży. To proste narzędzie, ale jedno z tych, które po prostu działa i możesz je ustawić i zapomnieć, gdy zajmujesz się swoim biznesem online.

Niekoniecznie blokuje skrypty śledzące, takie jak Google Analytics, więc dobrze jest używać go w połączeniu z innymi narzędziami, takimi jak Ghostery, aby uzyskać wszechstronną ochronę prywatności. Korzystanie z narzędzia do blokowania reklam może jednak przyspieszyć ładowanie strony, podobnie jak przy użyciu narzędzi do blokowania skryptów śledzących, co może przyspieszyć przeglądanie online.

Blokery reklam, takie jak AdBlock Plus, to tylko podstawowe narzędzie do zabezpieczania i prywatności w sieci, z którego korzysta większość przeglądarek internetowych, więc zainstaluj je (za darmo!), jeśli jeszcze tego nie zrobiłeś.

Narzędzie bezpieczeństwa i prywatności w sieci nr 14: OpenPhone

Wspomnieliśmy już wcześniej o OpenPhone w naszym artykule Ultimate Ecommerce Business Toolbox, ponieważ jest to bardzo przydatne narzędzie, o którym musi wiedzieć wielu innych przedsiębiorców z branży e-commerce. Nie tylko pomaga w działach bezpieczeństwa sieci i prywatności, ale jest również po prostu wygodny, wydajny i pomaga tworzyć wydajne przepływy pracy.

OpenPhone to usługa, która tworzy jednorazowe numery telefonów dla firm, których można używać jako jednorazowych lub w pełni funkcjonalnych numerów telefonów, które można obsługiwać bezpośrednio z urządzenia osobistego. Większość przedsiębiorców zajmujących się handlem elektronicznym używa OpenPhone do tworzenia firmowego numeru telefonu dla swojej firmy, dzięki czemu nie muszą podawać swojego osobistego numeru telefonu podczas rejestracji w sprawach związanych z biznesem.

Istnieje wiele miejsc, w których sprzedawcy muszą używać i podawać numer telefonu dla swojej firmy, niezależnie od tego, czy jest to kontakt z dostawcami, obsługa klienta, czy podczas rejestracji domen lub rejestracji w innych usługach, i nie ma nic gorszego niż używanie osobistego numeru telefonu tylko po to, aby mieć klient dzwoni do niego myśląc, że to numer służbowy. Niezręczny.

Zapobiegaj temu za pomocą OpenPhone. Dzięki temu Twój osobisty numer pozostanie prywatny, ale nadal możesz prowadzić działalność biznesową jak zwykle ze swojego osobistego urządzenia. To proste i naprawdę warto w nie zainwestować, zwłaszcza jeśli często kontaktujesz się z dostawcami przez telefon lub jeśli chcesz zbudować zaufanie do swojej marki, podając rzeczywisty numer telefonu, pod który mogą dzwonić Twoi klienci.

Narzędzie bezpieczeństwa i prywatności w sieci #15: Sygnał

Jest to uważana za jedną z najbezpieczniejszych aplikacji do przesyłania wiadomości, więc jeśli szukasz bezpiecznego sposobu komunikowania się za pośrednictwem wiadomości, połączeń głosowych i wideo, to jest to aplikacja do sprawdzenia.

Inne popularne aplikacje do przesyłania wiadomości, takie jak iMessage, Google Hangouts i WhatsApp, są własnością i są kontrolowane odpowiednio przez Apple, Google i Facebook, więc ich intencje dotyczące prywatności i bezpieczeństwa są przedmiotem debaty. Signal jest jednak darmowym projektem open source wspieranym dotacjami i darowiznami, więc nie ma reklam, remarketingu, śledzenia ani udostępniania prywatnych informacji o użytkownikach.

Reklama

Wszystkie połączenia i wiadomości w Signal są szyfrowane od początku do końca, co dodaje dodatkową warstwę prywatności i bezpieczeństwa, dzięki czemu możesz swobodnie komunikować się, wiedząc, że nikt inny nie ma dostępu do tego, co udostępniasz i komu to udostępniasz.

Wniosek

Nie można przecenić znaczenia zabezpieczeń internetowych, więc jeśli tracisz wzrok bez ochrony swoich danych osobistych i zawodowych, narażasz informacje swoje – i potencjalnie także swoich klientów – na złośliwe ataki. To nie jest czas na podejmowanie ryzyka — nadszedł czas, aby być proaktywnym i podjąć wszelkie dostępne środki zapobiegawcze, takie jak 15 narzędzi bezpieczeństwa i prywatności w handlu elektronicznym, które opisaliśmy w tym artykule, i sprawić, by działały w Twojej firmie. Podejmij pracę już teraz, aby skonfigurować te narzędzia i usługi, a potem zdobądź korzyści, gdy będziesz mieć pewność, że Twoja witryna, dane i informacje są chronione.