情報セキュリティとはデータが必要とする最善の防御

公開: 2021-02-11データは、最新のテクノロジーのレール上で実行されるすべてのビジネスにとって最も重要です。

より良い決定を下し、申し分のない戦略を計画し、完璧な戦術を実行するのに役立ちます。 簡単に言えば、現在の市場でピークに達しようとする企業の基盤となります。

考えてみれば、データと情報はあらゆる職業生活において強力な味方です。 今、そのセキュリティに関して言えば、それが優先事項になります。

情報セキュリティは、ビジネスの根幹であるデータと情報資産を保護します。 ナレッジ ベース、従業員、顧客、投資家、またはその他の利害関係者の情報であるかどうかに関係なく、情報セキュリティは悪意から保護するのに役立ちます。

情報セキュリティとは?

情報セキュリティ (infosec とも呼ばれます) は、データや情報を不正アクセスから保護し、その機密性、整合性、および可用性を常に維持するための慣行です。 これには、印刷物またはデジタル メディア上の個人情報や機密情報を、許可されていない変更、削除、開示、または中断から保護する方法が含まれます。

全体として、情報セキュリティは、脅威アクターによる悪用からデータと情報を安全に保ちます。 あるマシンから別のマシンに、または物理メディアを介して情報資産を転送する際に、情報資産を保護します。

情報セキュリティの 3 つの基本原則

優れた情報セキュリティ管理プログラムは、情報セキュリティの 3 つの原則を達成するように設計する必要があります。 機密性、完全性、および可用性を合わせて、一般に CIA として知られています。 CIAトライアドの詳細に飛び込みましょう。

1.守秘義務

機密保持の原則により、重要な情報が許可されていない個人、エンティティ、またはプロセスに開示されないように保護されます。 これにより、誰かが職務を完了するために必要でない限り、機密情報が非公開に保たれます。

パスワード、暗号化、多要素認証、およびその他のいくつかの方法により、情報の機密性を維持できます。 ただし、まず、特定の情報への不正アクセスを制限できるように、誰が何にアクセスできるかを定義することが不可欠です。

2.誠実さ

CIA トライアドの次の要素は、組織内に保存されている情報の完全性です。 簡単に言えば、意図的または偶発的に改ざんされたエンティティがないことを保証することにより、情報の完全性と正確性を識別します。

データと情報が正確であり、信頼できることを保証します。 一般に、機密性を保護する情報セキュリティ システムは、アクセス権を精査し、許可された人だけが情報を見ることができるようにするため、整合性の原則にも対応しています。

3.可用性

CIA トライアドの可用性原則は、承認された個人、エンティティ、またはプロセスが情報を必要とするときはいつでも、情報が利用可能であることを検証します。 サポート システムの機能を保護し、意思決定に必要なときにデータを利用できるようにします。

これには、予想されるデータの移動を容易にするために必要なネットワークとコンピューティング リソースがあることを確認することが含まれます。 サービス拒否 (DoS) 攻撃などのサイバー攻撃は、情報の可用性を損なう可能性があります。 IT セキュリティ インシデントの発生時に情報の可用性が影響を受けないように、バックアップを維持する必要があります。

情報セキュリティの基本原則とは別に、他の原則がその対策と実践を管理しています。

- 否認防止:ステートメントの作成者が、発信した通信 (メッセージまたは署名) の作成者であることを否定できないようにします。

- 真正性:ユーザーが本人であると主張していること、およびユーザーが送信先に送信する各入力が本物で本物であることを検証します。

- 説明責任:エンティティによって実行されたすべてのアクションを追跡できることを検証します。

CIA トライアドは、無許可のエンティティによる変更、削除、開示、または混乱に情報がさらされないことを保証し、情報の保証を強調します。

情報セキュリティの種類

情報セキュリティには、特定の種類の情報、関連ツールの使用、およびデータの保護が必要な領域を保護する上で重要な役割を果たすさまざまなサブタイプが含まれます。

アプリケーションのセキュリティ

アプリケーション セキュリティ対策は、Web アプリケーションやモバイル アプリケーション、およびアプリケーション プログラミング インターフェイス (API) の脆弱性が原因で発生する侵害から、アプリケーション内の情報を保護します。 これらの脆弱性は、ユーザーのプロビジョニングまたは認証、プログラムのコード、構成、それに関連するポリシーと手順にある可能性があります。

アプリケーションのセキュリティには、アプリケーションのシールド、スキャン、およびテストに使用される特定のツールの使用が含まれます。 開発するアプリケーションだけでなく、使用する他のアプリケーションも含まれます。

インフラストラクチャのセキュリティ

インフラストラクチャ セキュリティにより、ネットワーク、サーバー、データ センター、ラボ、デスクトップ、およびモバイル デバイスのセキュリティが確保されます。 接続の増加に伴い、デバイス周辺のセキュリティを維持することが不可欠です。わずかな脆弱性でもネットワーク全体のセキュリティが危険にさらされる可能性があるからです。

インフラストラクチャのセキュリティ プラクティスでは、DNS 保護ソフトウェア、ファイアウォール、侵入検知システム、ネットワーク セキュリティ制御、データ センター セキュリティなどのセキュリティ ツールの採用が強調されています。

クラウド セキュリティ

クラウド セキュリティは、クラウドで構築またはホストされているアプリケーションの保護を迫っています。 企業にとって、共有環境で機能するさまざまなアプリケーションを注意深く監視し、必要に応じて分離することが不可欠になります。 クラウドに関連するツールを活用して、パブリック クラウドなどの共有環境の脆弱性を検出することを強調しています。

クラウド セキュリティはまた、集中型のセキュリティ管理とツールに注意を集中させ、必要な焦点をクラウド上で実行されているサードパーティ アプリケーションに向けます。 ビジネスに影響を与える脆弱性を回避するために、ベンダー アプリケーションのアクセシビリティと制御に不可欠な制限を設定します。 クラウド セキュリティの監視および分析ソフトウェアは、この点で企業の成功を支援します。

脆弱性管理

脆弱性管理プロセスには、ネットワーク、コンピューター システム、およびアプリケーションのスキャンが含まれており、情報セキュリティにセキュリティ リスクをもたらす脆弱性を検出します。

企業は新しいアプリケーション、ユーザー、および環境を継続的に追加する傾向があるため、脆弱性管理は、セキュリティの弱点を特定し、それらを修正して適切なリスク管理を確保するのに役立ちます。 企業は、悪用された脆弱性によってもたらされる危険を回避し、データ侵害を防ぐことができます。

インシデント対応

インシデント対応は、ビジネスへの影響を最小限に抑えながら、セキュリティ インシデントを処理および管理するための体系的なアプローチです。 セキュリティ違反に対処するための適切なインシデント対応計画を立てて、それに伴う損害とコストを制限し、対応時間を短縮することが不可欠です。

情報セキュリティ プラクティスは、セキュリティ インシデントに対応するためのツールの採用と使用を促進します。 これらのツールには、ログを監視し、フォレンジック分析、インシデント対応ソフトウェア、およびその他のいくつかのためにログを保存する SIEM システムを含めることができます。

暗号化

暗号化は、データや情報が漏洩するのを防ぐため、情報セキュリティの重要な部分です。 暗号化は、情報を保護し、不正アクセスから保護して、データの整合性と機密性を維持するのに役立ちます。

優れた情報セキュリティ暗号化には、高度な暗号化標準 (AES) の使用が含まれます。これは、通常、政府が機密情報を保護するために使用する対称キー アルゴリズムです。

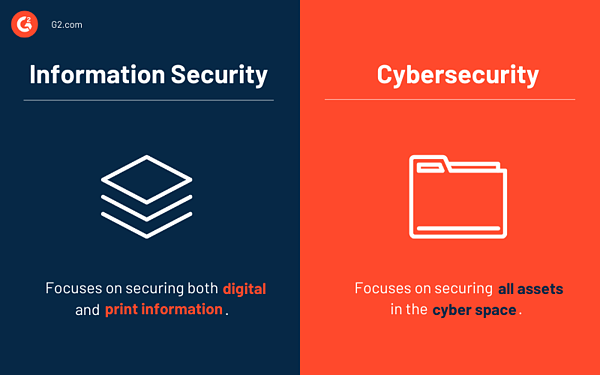

情報セキュリティとサイバーセキュリティ

情報セキュリティとサイバーセキュリティが同じ意味で使用されることはめったにありません。 実際には、サイバーセキュリティは、情報セキュリティをその分野の 1 つとして包括する包括的な用語です。

サイバーセキュリティは、すべての IT 資産をサイバー攻撃から保護することを扱います。 対照的に、情報セキュリティは、データと情報を保護することに明確に焦点を当てています。 2 つの次の違いは、保護される資産の種類に要約されます。 サイバーセキュリティは、基本的にサイバー空間の資産を保護します。 対照的に、情報セキュリティは、デジタルまたは印刷物の両方である情報資産を保護します。

より具体的には、サイバーセキュリティは、APT (Advanced Persistent Threat) の処理を専門とする専門家によって管理されています。 一方、情報セキュリティは、データ セキュリティの実践に磨きをかけ、マルウェアやランサムウェアなどの脅威を排除するのではなく、リソースを優先する傾向がある専門家によって実践されています。

IT資産を安全に保つという統一された動機に対応するため、2つの間には重複があります.

情報セキュリティ認証

専門的に情報セキュリティを向上させたい場合は、いくつかの認定資格を取得して競争力を得ることができます。 セキュリティ アナリストとしての専門知識のベンチマークを提供し、スキルセットの品質を補完します。

情報セキュリティ認証は以下のとおりです。

- 認定倫理的ハッカー (CEH)

- 認定情報システム セキュリティ プロフェッショナル (CISSP)

- CompTIA セキュリティ+

- 認定情報セキュリティ監査人 (CISA)

- 認定情報セキュリティ管理者 (CISM)

上記以外にも、さまざまな情報セキュリティ認定資格を取得して、専門的な成長を促進することができます。

情報セキュリティの推進

CIA トライアドの達成を目標とした情報セキュリティ ポリシーを作成し、自分自身だけでなく、対応する多数のクライアントのビジネスを安全にします。

組織内で情報セキュリティ意識向上トレーニングを実施して、セキュリティを危険にさらす可能性のある脅威について従業員が十分に理解できるようにすることをお勧めします。

エンドユーザーのアクセス権限を規制し、情報を安全に保つためのユーザー プロビジョニングの詳細をご覧ください。