Che cos'è la sicurezza delle informazioni? La migliore difesa di cui i tuoi dati hanno bisogno

Pubblicato: 2021-02-11I dati sono fondamentali per ogni azienda che gira sui binari della tecnologia moderna.

Aiuta a prendere decisioni migliori, pianificare strategie impeccabili ed eseguire tattiche impeccabili. In poche parole, serve come base per le aziende che aspirano a raggiungere il loro apice nel mercato odierno.

Quando ci pensi, i dati e le informazioni sono stati i tuoi più forti alleati in tutti i ceti della vita professionale. Ora, quando si tratta della sua sicurezza, diventa una priorità.

La sicurezza delle informazioni salvaguarda le radici stesse delle vostre attività: i dati e le informazioni. Che si tratti della tua knowledge base, delle informazioni sui tuoi dipendenti, clienti, investitori o altri stakeholder, la sicurezza delle informazioni ti aiuta a proteggerle da intenzioni dannose.

Che cos'è la sicurezza delle informazioni?

La sicurezza delle informazioni, chiamata anche infosec, è la pratica di proteggere i dati e le informazioni dall'accesso non autorizzato e di mantenerne la riservatezza, l'integrità e la disponibilità in ogni momento. Comprende metodi per proteggere le informazioni riservate e sensibili su supporti cartacei o digitali da modifiche, cancellazioni, divulgazioni o interruzioni non autorizzate.

Nel complesso, la sicurezza delle informazioni mantiene i tuoi dati e le tue informazioni al sicuro dall'essere sfruttati dagli attori delle minacce. Protegge le tue risorse informative mentre le trasferisce da una macchina all'altra o tramite un supporto fisico.

3 principi fondamentali della sicurezza delle informazioni

Qualsiasi buon programma di gestione della sicurezza delle informazioni dovrebbe essere progettato per raggiungere i tre principi della sicurezza delle informazioni. Insieme, sono comunemente conosciuti come CIA: riservatezza, integrità e disponibilità. Entriamo nei dettagli della triade della CIA.

1. Riservatezza

Il principio di riservatezza mantiene le informazioni critiche al sicuro dalla divulgazione a persone, entità o processi non autorizzati. Garantisce che le informazioni riservate rimangano private a meno che qualcuno non ne abbia bisogno per portare a termine le proprie mansioni lavorative.

È possibile mantenere la riservatezza delle informazioni tramite password, crittografia, autenticazione a più fattori e molti altri modi. Ma prima, è essenziale definire chi può accedere a cosa in modo da poter limitare l'accesso non autorizzato a informazioni specifiche.

2. Integrità

L'elemento successivo nella triade della CIA è l' integrità delle informazioni archiviate all'interno della tua organizzazione. In poche parole, identifica la completezza e l'accuratezza delle informazioni assicurando che nessuna entità le abbia manomesse, intenzionalmente o accidentalmente.

Garantisce che i dati e le informazioni siano accurati e puoi fidarti. In generale, un sistema di sicurezza delle informazioni che protegge la riservatezza soddisfa anche il principio di integrità, poiché esamina i diritti di accesso e garantisce che solo le persone autorizzate possano vedere le informazioni.

3. Disponibilità

Il principio di disponibilità della triade della CIA convalida che le informazioni siano disponibili ogni volta che un individuo, un'entità o un processo autorizzato ne hanno bisogno. Protegge la funzionalità dei sistemi di supporto, rendendo i dati disponibili quando ne hai bisogno per prendere decisioni.

Implica la garanzia di disporre della rete e delle risorse informatiche necessarie per facilitare lo spostamento previsto dei dati. Gli attacchi informatici come gli attacchi denial of service (DoS) possono potenzialmente compromettere la disponibilità delle informazioni. È necessario mantenere un backup in modo che la disponibilità delle informazioni non venga compromessa durante gli incidenti di sicurezza IT.

Oltre ai principi fondamentali della sicurezza delle informazioni, altri principi regolano le sue misure e pratiche:

- Non ripudio: garantisce che l'autore di una dichiarazione non possa negare la paternità della comunicazione (messaggio o firma) che ha originato.

- Autenticità: verifica che gli utenti siano chi affermano di essere e ogni input che inviano a una destinazione sia autentico e autentico.

- Responsabilità: convalida che ogni azione eseguita da un'entità possa essere ricondotta ad essa.

La triade della CIA garantisce che le informazioni non siano esposte a modifiche, cancellazioni, divulgazioni o interruzioni causate da entità non autorizzate e sottolinea la sicurezza delle informazioni.

Tipi di sicurezza delle informazioni

La sicurezza delle informazioni comprende vari sottotipi che svolgono un ruolo essenziale nella protezione di un tipo specifico di informazioni, nell'uso di strumenti pertinenti e nelle aree in cui i dati devono essere protetti.

Sicurezza dell'applicazione

Le misure di sicurezza delle applicazioni proteggono le informazioni nelle applicazioni da violazioni causate da vulnerabilità nelle applicazioni Web o mobili e nelle API (Application Programming Interface). Queste vulnerabilità potrebbero risiedere nel provisioning o nell'autenticazione degli utenti, nel codice del programma, nelle configurazioni e nelle politiche e procedure ad esso associate.

La sicurezza delle applicazioni implica l'utilizzo di strumenti specifici utilizzati per schermare, scansionare e testare le applicazioni. Non include solo l'applicazione che sviluppi, ma anche altre che utilizzi.

Sicurezza delle infrastrutture

La sicurezza dell'infrastruttura garantisce la sicurezza di reti, server, data center, laboratori, desktop e dispositivi mobili. Con la crescente connettività, è essenziale mantenere la sicurezza intorno ai dispositivi, poiché anche una piccola vulnerabilità può mettere a repentaglio la sicurezza dell'intera rete.

Le pratiche di sicurezza dell'infrastruttura enfatizzano l'adozione di strumenti di sicurezza come software di protezione DNS, firewall, sistemi di rilevamento delle intrusioni, controlli di sicurezza della rete, sicurezza del data center e altro ancora.

Sicurezza nel cloud

La sicurezza del cloud insiste sulla protezione delle applicazioni create o ospitate nel cloud. Rende essenziale per le aziende mantenere una stretta sorveglianza e il necessario isolamento delle diverse applicazioni che funzionano in un ambiente condiviso. Sottolinea l'utilizzo di strumenti pertinenti per il cloud per rilevare le vulnerabilità in ambienti condivisi come il cloud pubblico.

La sicurezza del cloud fa convergere anche l'attenzione sulla gestione e sugli strumenti di sicurezza centralizzati, guidando al contempo l'attenzione necessaria verso le applicazioni di terze parti in esecuzione sul cloud. Mette in scena le restrizioni essenziali sull'accessibilità e il controllo sulle applicazioni dei fornitori per evitare che le loro vulnerabilità influiscano sulla tua attività. Il monitoraggio della sicurezza del cloud e il software di analisi aiutano le aziende ad avere successo in questo senso.

Gestione delle vulnerabilità

Il processo di gestione delle vulnerabilità avvolge la scansione delle reti, dei sistemi informatici e delle applicazioni alla ricerca di vulnerabilità che rappresentano un rischio per la sicurezza delle informazioni.

Poiché le aziende tendono ad aggiungere continuamente nuove applicazioni, utenti e ambienti, la gestione delle vulnerabilità consente loro di identificare i punti deboli della sicurezza e risolverli per garantire un'adeguata gestione del rischio. Consente alle aziende di evitare i pericoli posti da una vulnerabilità sfruttata e prevenire una violazione dei dati.

Risposta all'incidente

La risposta agli incidenti è un approccio sistematico per la gestione e la gestione di un incidente di sicurezza riducendo al minimo il suo impatto sull'azienda. È essenziale disporre di un adeguato piano di risposta agli incidenti per affrontare una violazione della sicurezza per limitare i danni e i costi associati, migliorando al contempo i tempi di risposta.

Le pratiche di sicurezza delle informazioni incoraggiano l'adozione e l'utilizzo di strumenti per rispondere a un incidente di sicurezza. Questi strumenti possono includere sistemi SIEM per monitorare i registri e conservarli per analisi forensi, software di risposta agli incidenti e molti altri.

Crittografia

La crittografia è una parte essenziale della sicurezza delle informazioni in quanto impedisce l'esposizione di dati e informazioni. La crittografia aiuta a proteggere le informazioni e le protegge da accessi non autorizzati, mantenendo l'integrità e la riservatezza dei dati.

Una buona crittografia della sicurezza delle informazioni includerà l'uso di uno standard di crittografia avanzato (AES), un algoritmo a chiave simmetrica generalmente utilizzato dal governo per proteggere le informazioni classificate.

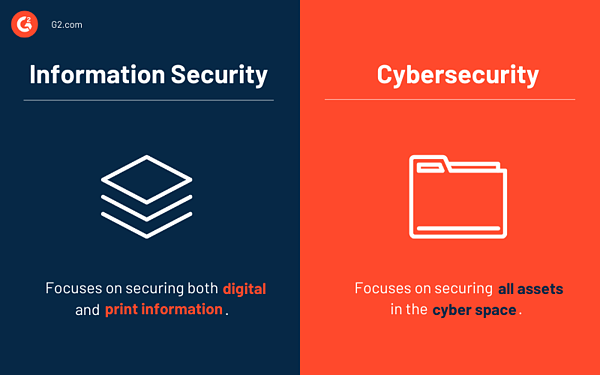

Sicurezza delle informazioni vs. sicurezza informatica

La sicurezza delle informazioni e la sicurezza informatica sono raramente utilizzate in modo intercambiabile. In realtà, cybersecurity è un termine generico che racchiude la sicurezza delle informazioni come una delle sue discipline.

La sicurezza informatica si occupa di proteggere tutte le tue risorse IT dagli attacchi informatici. In confronto, la sicurezza delle informazioni si concentra esplicitamente sulla protezione dei dati e delle informazioni. La successiva differenza tra i due si riduce al tipo di attività da proteggere. La sicurezza informatica protegge essenzialmente le risorse nel cyberspazio. Al contrario, la sicurezza delle informazioni protegge le risorse informative, che possono essere sia digitali che stampate.

Per essere più specifici, la sicurezza informatica è gestita da professionisti esperti nella gestione delle minacce persistenti avanzate (APT). D'altra parte, la sicurezza delle informazioni è praticata da professionisti che perfezionano le pratiche di sicurezza dei dati e sono più inclini a dare priorità alle risorse piuttosto che a eliminare minacce come malware, ransomware e altro.

C'è una sovrapposizione tra i due in quanto soddisfano un motivo unificato di proteggere le risorse IT.

Certificazioni di sicurezza delle informazioni

Quando intendi fare progressi nella sicurezza delle informazioni in modo professionale, puoi guadagnare alcune certificazioni per ottenere un vantaggio competitivo. Fornisce un punto di riferimento per la tua esperienza come analista della sicurezza e integra la qualità delle tue competenze.

Le certificazioni di sicurezza delle informazioni sono le seguenti:

- Hacker etico certificato (CEH)

- Professionista certificato per la sicurezza dei sistemi informatici (CISSP)

- CompTIA Security+

- Revisore dei conti certificato per la sicurezza delle informazioni (CISA)

- Responsabile della sicurezza delle informazioni certificato (CISM)

Oltre a quanto sopra, ci sono varie altre certificazioni di sicurezza delle informazioni che puoi pianificare per guadagnare e guidare la tua crescita professionale.

Avanza con la sicurezza delle informazioni

Crea la tua politica di sicurezza delle informazioni mirata a raggiungere la triade della CIA e rendi la tua attività sicura, non solo per te stesso ma per la moltitudine di clienti a cui ti rivolgi.

È consigliabile condurre un corso di sensibilizzazione sulla sicurezza delle informazioni nell'organizzazione per garantire che i dipendenti siano ben informati sulle minacce che possono mettere a rischio la sicurezza.

Scopri di più sul provisioning degli utenti per regolare i privilegi di accesso degli utenti finali e mantenere le tue informazioni al sicuro.