Die 11 besten SIEM-Tools zum Schutz Ihres Unternehmens vor Cyberangriffen

Veröffentlicht: 2021-07-21Angesichts der schnell fortschreitenden Cyberangriffe und Compliance-Standards müssen Sie alles tun, um Ihr Unternehmen zu schützen. Glücklicherweise kann Ihnen das beste SIEM-Tool dabei helfen, Angriffe abzuschwächen oder möglicherweise ihre Auswirkungen zu verringern.

Aus diesem Grund implementieren heutzutage viele Unternehmen SIEM-Tools, um ihre Systeme, Anwendungen und Infrastrukturen in der Cloud oder lokal zu sichern.

Aber warum SIEM?

Die Sache ist die, dass die Netzwerksicherheit gewachsen ist und Unternehmen viele Dienste wie Firewalls, Cloud-Dienste, Web-App-Server usw. verwenden. Mit mehr Endpunkten und verwendeten Systemen nimmt die Angriffsfläche zu. Und die effektive Überwachung jedes Geräts, Dienstes und Systemlayers wird schwierig.

Hier kommen SIEM-Tools ins Spiel, um kontextbasierte Protokollereignisse und automatisierte Bedrohungsbeseitigung bereitzustellen.

In diesem Artikel wird erläutert, was SIEM ist, wie wichtig es ist und wie es zum Schutz Ihres Unternehmens beitragen kann, bevor Sie sich mit den besten SIEM-Tools befassen.

Was ist SIEM?

Security Information and Event Management (SIEM) ist ein Cybersicherheitsbegriff, bei dem Softwaredienste und -produkte zwei Systeme kombinieren – Security Information Management (SIM) und Security Event Management (SEM).

SIEM = SIM + SEM

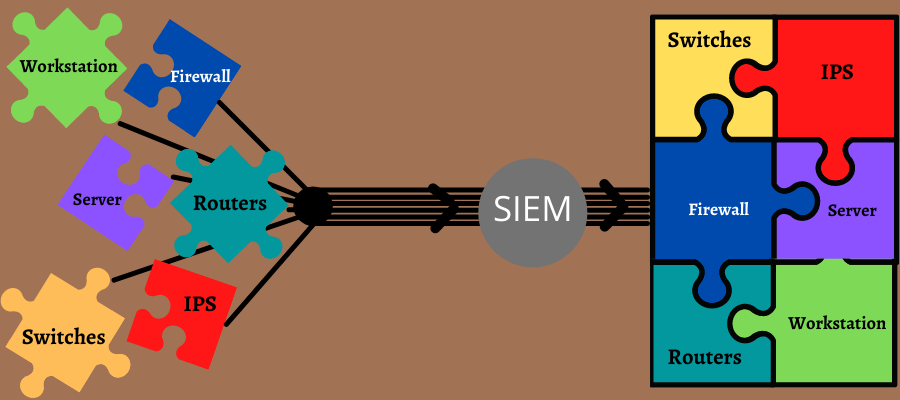

SIEM-Tools nutzen das Konzept von SIEM, um mithilfe von Warnungen, die von Netzwerkhardware und -anwendungen generiert werden, Sicherheitsanalysen in Echtzeit bereitzustellen. Sie sammeln Sicherheitsereignisse und protokollieren Daten aus mehreren Quellen, darunter Sicherheitsanwendungen und -software, Netzwerkgeräte und Endpunkte wie PCs und Server.

Auf diese Weise können die Tools eine 360-Grad-Sicht auf all diese Systeme bieten, wodurch Sicherheitsvorfälle leichter erkannt und sofort behoben werden können. SIEM-Tools erleichtern die Reaktion auf Vorfälle, die Überwachung von Bedrohungen, die Korrelation von Ereignissen, das Sammeln und Erstellen von Berichten und das Analysieren von Daten. Sie warnen Sie auch sofort, wenn Sie eine Sicherheitsbedrohung entdecken, damit Sie Maßnahmen ergreifen können, bevor sie Schaden anrichten können.

Warum ist SIEM wichtig?

Da die Bedenken hinsichtlich der Cybersicherheit zunehmen, benötigen Unternehmen eine solide Sicherheitsinfrastruktur, um ihre Kunden- und Geschäftsdaten zu schützen und gleichzeitig ihren geschäftlichen Ruf und mögliche Compliance-Probleme zu wahren.

SIEM bietet eine solche Technologie, um die virtuellen Spuren eines Angreifers zu verfolgen, um Einblicke in frühere Ereignisse und damit verbundene Angriffe zu erhalten. Es hilft, den Ursprung eines Angriffs zu identifizieren und ein geeignetes Mittel zu finden, wenn noch Zeit ist.

Es gibt viele Vorteile eines SIEM-Tools, wie zum Beispiel:

- SIEM-Tools verwenden vergangene und aktuelle Daten, um Angriffsvektoren zu bestimmen

- Sie können die Ursache von Angriffen identifizieren

- Erkennen Sie Aktivitäten und untersuchen Sie Bedrohungen basierend auf früheren Verhaltensweisen

- Erhöhen Sie Ihren System- oder App-Vorfallschutz, um Schäden an virtuellen Eigenschaften und Netzwerkstrukturen zu vermeiden

- Helfen Sie bei der Einhaltung von Regulierungsbehörden wie HIPAA, PCI usw.

- Helfen Sie mit, den Ruf Ihres Unternehmens zu schützen, das Kundenvertrauen aufrechtzuerhalten und Strafen zu vermeiden.

Schauen wir uns abschließend einige der besten SIEM-Tools an, die es gibt.

Fusion-SIEM

Fusion SIEM von Exabeam bietet eine einzigartige Kombination aus SIEM und Extended Detection & Response (XDR) zu einer modernen Lösung für SecOps. Es handelt sich um eine Cloud-Lösung, mit der Sie erstklassige Untersuchung, Erkennung und Reaktion auf Bedrohungen nutzen können.

Die Verwendung führender Verhaltensanalysen hat die Erkennung von Bedrohungen verbessert. Sie können auch produktive Ergebnisse mit bedrohungszentrierten und vorgeschriebenen Anwendungsfallplänen erzielen. Dadurch steigt Ihre Arbeitseffizienz und die Reaktionszeiten verkürzen sich durch Automatisierung.

Fusion SIEM bietet Cloud-basierte Protokollspeicherung, detaillierte Compliance-Berichte und geführte und schnelle Suche, damit Sie Audit-Anforderungen und die Einhaltung gesetzlicher Vorschriften, einschließlich GDPR, HIPAA, PCI, NERC, NYDFS oder NIST, problemlos erfüllen können.

Mit einem Report Builder zum Generieren umfassender Berichte hilft Fusion SIEM Ihnen, den Betriebsaufwand zu reduzieren und Zeit beim Korrelieren von Daten und beim manuellen Erstellen zu sparen. Die schnelle und geführte Suche steigert die Produktivität und stellt gleichzeitig sicher, dass alle Analysten unabhängig von ihrem Level jederzeit auf Daten zugreifen können.

Sie können Daten überall suchen, sammeln und verbessern, von der Cloud bis zu Endpunkten. Es eliminiert blinde Flecken und liefert eine vollständige Umgebungsanalyse. Um Sie bei der Erstellung eines effektiven SOC und der Bekämpfung der Cybersicherheit zu unterstützen, können Sie mit Fusion SIEM präskriptive und bedrohungszentrierte TDIR-Pakete nutzen, die vorgefertigte Inhalte und wiederholbare Workflows über den gesamten TDIR-Lebenszyklus hinweg bieten.

Das Tool bietet Sicherheit vor verschiedenen Bedrohungstypen und Anwendungsfällen. Darüber hinaus enthalten sie Inhalte, die für den Betrieb eines bestimmten Anwendungsfalls unerlässlich sind, z. B. Datenquelle, Erkennungsmodelle und -regeln, automatisierte Playbooks, Antwort-Checklisten und -Untersuchungen sowie Parser.

Graylog

Graylog ist eines der schnellsten zentralisierten Tools zum Sammeln und Analysieren von Protokollen für Ihren Anwendungsstapel, IT-Betrieb und Sicherheitsbetrieb.

Die skalierbare, flexible Cybersicherheitsplattform von Graylog wurde entwickelt, um die Herausforderungen des alten Security Information & Event Management (SIEM) zu meistern, und vereinfacht und beschleunigt die Arbeit von Sicherheitsanalysten. Mit den Funktionen SIEM, Anomaly Detection und User Entity Behavior Analytics (UEBA) bietet Graylog Sicherheitsteams noch mehr Vertrauen, Produktivität und Fachwissen, um Risiken zu mindern, die durch Insider-Bedrohungen, auf Anmeldeinformationen basierende Angriffe und andere Cyber-Bedrohungen verursacht werden.

Entdecken Sie Daten endlos und erkunden Sie sie über die Drilldowns hinaus, indem Sie die Leistung der integrierten Suche, Dashboards, Berichte und Workflows nutzen. Es hilft Ihnen, mehr Daten zu enthüllen und zu erweitern, um voranzukommen und tiefer in die Informationen einzudringen, um genaue Antworten zu finden. Korrelieren Sie die Datenvisualisierung über verschiedene Quellen hinweg und organisieren Sie sie in einem einheitlichen Bildschirm, um alles einfacher zu machen.

Sehen Sie sich die Verfügbarkeit von Bedrohungen an und lassen Sie sich sofort benachrichtigen, um den Ursprung der Bedrohung, ihren Pfad, ihre Auswirkungen und Möglichkeiten zur Behebung zu erfahren. Zeigen Sie außerdem Schwachstellen an, indem Sie Trends und Metriken an einem Standort mithilfe von Dashboards visualisieren. Verwenden Sie außerdem schnelle Werte, Diagramme und Feldstatistiken aus Suchergebnissen und finden Sie Bedrohungen aus Firewall-Protokollen, Endpunkt-Betriebssystemen, Anwendungen, DNS-Anfragen und Netzwerkgeräten, um Ihre Sicherheitslage stabil zu machen.

Verfolgen Sie den Pfad des Vorfalls, um herauszufinden, auf welche Dateien, Daten und Systeme zugegriffen wird, und korrelieren Sie Daten mit HR-Systemen, Bedrohungsinformationen, Active Directory, physischen Sicherheitslösungen, Geolokalisierung usw. Verwenden Sie ihren GUI-basierten, intuitiven Report Builder, um alle benötigten Daten abzurufen und halten Sie die Sicherheitsrichtlinien ein, indem Sie regelmäßige Überprüfungen durchführen.

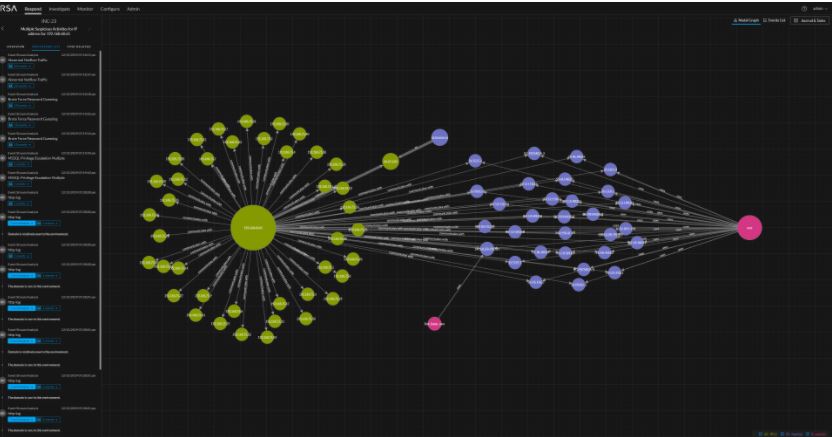

IBM QRadar

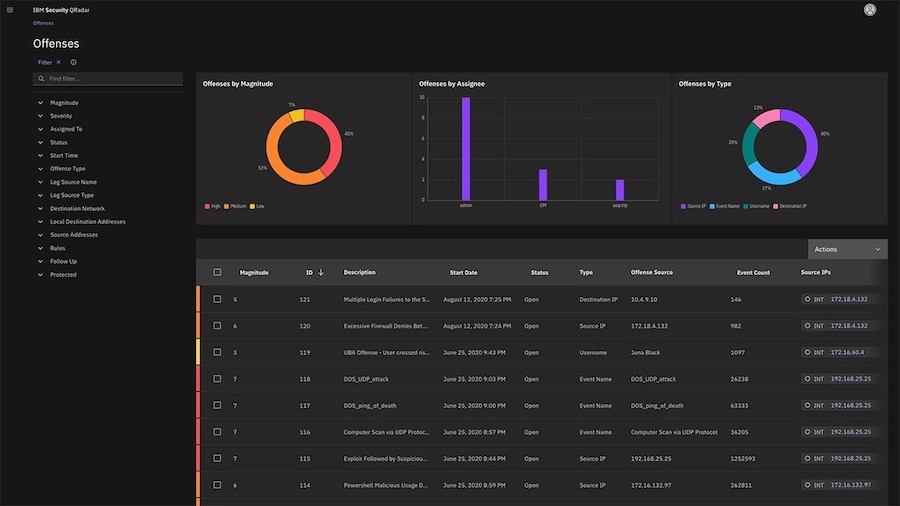

Führen Sie mithilfe von IBM QRadar SIEM intelligente Sicherheitsanalysen durch, um umsetzbare Einblicke in kritische Bedrohungen zu erhalten. Es hilft Ihren Sicherheitsteams, Bedrohungen genau zu erkennen und sie im gesamten Unternehmen zu priorisieren.

Reduzieren Sie die Auswirkungen von Vorfällen, indem Sie aufgrund von Einblicken in Protokolle, Ereignisse und Datenfluss schnell auf Bedrohungen reagieren. Sie können auch Netzwerkflussdaten konsolidieren und Ereignisse von zahlreichen Geräten, Apps und Endpunkten in Ihrem Netzwerk protokollieren.

QRadar kann verschiedene Daten korrelieren und verwandte Ereignisse in einer einzigen Warnung zusammenfassen, um Vorfälle schnell zu analysieren und zu verhindern. Es kann auch Prioritätswarnungen zusammen mit dem Angriffsfortschritt in der Kill Chain generieren. Diese Lösung ist in der Cloud (IaaS- und SaaS-Umgebungen) und lokal verfügbar.

Zeigen Sie alle Ereignisse zu einer bestimmten Bedrohung an einem einheitlichen Ort an und beseitigen Sie den Aufwand der manuellen Nachverfolgung. QRadar ermöglicht es Analysten auch, sich auf die Untersuchung und Reaktion auf Bedrohungen zu konzentrieren. Es ist auch mit sofort einsatzbereiten Analysen ausgestattet, die Netzwerkflüsse und Protokolle automatisch zur Erkennung von Bedrohungen analysieren können.

QRadar stellt sicher, dass Sie externe Vorschriften und interne Richtlinien einhalten, indem Vorlagen und vorgefertigte Berichte angeboten werden, die Sie innerhalb von Minuten anpassen und generieren können. Es unterstützt STIX/TAXII und bietet hochgradig skalierbare, selbstverwaltende und selbstoptimierende Datenbanken mit einer flexiblen Architektur, die sich mühelos bereitstellen lässt. Darüber hinaus lässt sich QRadar nahtlos in 450 Lösungen integrieren.

LogRhythm

Erstellen Sie Ihre Unternehmenssicherheit mit einer soliden Grundlage mit der NextGen SIEM-Plattform von LogRhythm. Erzählen Sie Ihre Geschichte rund um die Host- und Benutzerdaten zusammenhängend, um auf einfache Weise richtige Einblicke in die Sicherheit zu erhalten und Vorfälle schneller zu verhindern.

Entdecken Sie die wahre SOC-Power mit dieser auf Geschwindigkeit optimierten Lösung, damit Sie Bedrohungen schneller identifizieren, bei Untersuchungsaufgaben zusammenarbeiten, Prozesse automatisieren und Bedrohungen sofort verhindern können. Gewinnen Sie außerdem einen umfassenderen Einblick in die gesamte Umgebung, von der Cloud bis zu den Endpunkten, um blinde Flecken zu beseitigen.

Mit diesem Tool können Sie Zeit für wirkungsvolle Arbeit aufwenden, anstatt Ihre SIEM-Lösung zu warten, zu füttern und zu pflegen. Es hilft Ihnen auch, arbeitsintensive, sich wiederholende Arbeiten zu automatisieren, damit sich Ihr Team auf wichtige Bereiche konzentrieren kann. LogRhythm bietet hohe Leistung bei reduzierten Betriebskosten, um der schnell zunehmenden Größe und Komplexität der Umgebung gerecht zu werden.

Die NextGen SIEM-Plattform basiert auf dem LogRhythm XDR Stack, der mit umfassenden Suite-Funktionen ausgestattet ist. Es ist modular aufgebaut, um das Hinzufügen von Komponenten mit höherer Sicherheitsstufe zu ermöglichen. Außerdem bietet es überlegene Bedrohungsüberwachung, Jagd, Untersuchung und schnelle Reaktion auf Vorfälle zu niedrigen Betriebskosten.

Dieses benutzerfreundliche Tool bietet präzise und sofortige Ergebnisse mit der strukturierten und unstrukturierten Suche, der kontinuierlichen Korrelation mit der KI-Engine, der Datenanreicherung und -normalisierung, dem anpassbaren Dashboard und Visualisierungen. Um mehr zu erfahren, sehen Sie sich ein aus dem wirklichen Leben inspiriertes Demovideo an, in dem ein Sicherheitsanalyst die NextGen SIEM-Plattform nutzt und einen tödlichen Cyberangriff auf eine Wasseraufbereitungsanlage erkennt.

SolarWinds

Verbessern Sie die Sicherheit und demonstrieren Sie Compliance mit einer sofort einsatzbereiten, erschwinglichen und schlanken Sicherheitsverwaltungslösung – Security Event Manager von SolarWinds. Es bietet eine hervorragende Überwachung, indem es rund um die Uhr arbeitet, um verdächtige Aktivitäten zu finden und in Echtzeit darauf zu reagieren.

Es verfügt über eine intuitive Benutzeroberfläche, sofort einsatzbereite Inhalte und eine virtuelle Bereitstellung, damit Sie mit minimalem Zeitaufwand und Fachwissen wertvolle Erkenntnisse aus Ihren Protokollen gewinnen können. Sie können auch die Zeit für die Vorbereitung und den Nachweis der Compliance verkürzen, indem Sie Audit-erprobte Tools und Berichte für Aufsichtsbehörden wie PCI DSS, HIPAA und SOX verwenden.

Sie haben ihre Lizenzierung davon abhängig gemacht, wie viele Protokolle aussendende Quellen anstelle von Protokollvolumen vorhanden sind. Daher müssen Sie sich nicht in die Protokollauswahl einmischen, um die Kosten zu minimieren. Security Event Manager enthält hunderte vorgefertigte Konnektoren, um Protokolle aus verschiedenen Quellen zu sammeln und die Daten zu parsen.

Als Nächstes können Sie sie einfach in ein lesbares Format bringen und einen gemeinsamen Raum für Ihr Team einrichten, um Bedrohungen zu untersuchen, Protokolle zu speichern und sich mühelos auf Audits vorzubereiten. Es bietet nützliche Funktionen wie beeindruckende Filter, Visualisierungen und eine reaktionsschnelle und einfache textbasierte Suche nach historischen und Live-Ereignissen. Sie können auch häufige Suchen mit der geplanten Suchfunktion speichern, planen und laden.

Die Preise beginnen bei 2.613 $ mit Optionen wie unbefristeter Lizenzierung und Abonnements.

Splunk

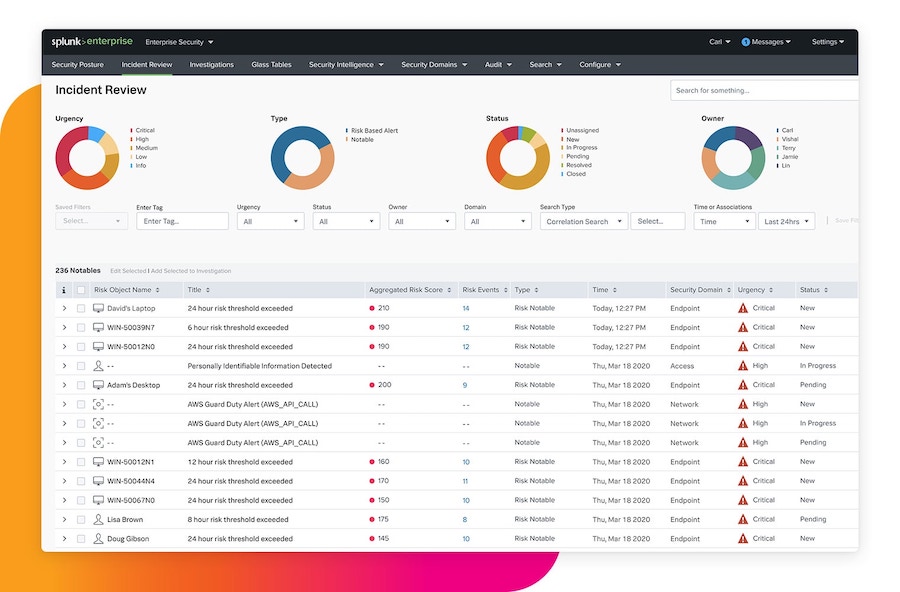

Mit dem analysegesteuerten, cloudbasierten SIEM-Tool Splunk können Sie Cyberbedrohungen erkennen, untersuchen, überwachen und darauf reagieren. Damit können Sie Daten aus On-Premise- und Multi-Cloud-Bereitstellungen einspeisen, um einen vollständigen Überblick über Ihre Umgebungen zu erhalten und Bedrohungen schnell zu erkennen.

Korrelieren Sie Aktivitäten aus verschiedenen Umgebungen in seiner klaren, einheitlichen Ansicht, um unbekannte Bedrohungen und Anomalien zu entdecken, die Sie mit herkömmlichen Tools möglicherweise nicht finden. Das Cloud-SIEM bietet auch sofortige Ergebnisse, damit Sie sich auf vorrangige Aufgaben konzentrieren können, ohne Zeit mit der Verwaltung komplizierter Hardware zu verschwenden.

Verwalten Sie die Sicherheit mit Warnungen, Risikobewertungen, Visualisierungen und anpassbaren Dashboards. Darüber hinaus sind die Warnungen risikobasiert, und Sie können sie über die Benutzeroberfläche Systemen und Benutzern zuordnen, sie Cybersicherheits-Frameworks zuordnen, Warnungen bei überschrittenen Schwellenwerten auslösen usw. Infolgedessen können Sie mehr True Positives und kurze Alert-Warteschlangen erleben.

Splunk nutzt maschinelles Lernen, um fortschrittliche Bedrohungen zu erkennen und Aufgaben für eine schnellere Lösung zu automatisieren. Sie können auch die Verfügbarkeit und Betriebszeit von Cloud-Diensten wie AWS, GCP und Azure für Compliance und Sicherheit überwachen. Es kann mit über 1000 Lösungen integriert werden, die KOSTENLOS auf Splunkbase verfügbar sind.

Elastische Sicherheit

Holen Sie sich ein einheitliches Schutzsystem – Elastic Security – aufbauend auf Elastic Stack. Dieses kostenlose Open-Source-Tool ermöglicht es Analysten, Bedrohungen zu erkennen, zu mindern und sofort darauf zu reagieren. Neben der Bereitstellung von SIEM bietet es auch Endpunktsicherheit, Cloud-Überwachung, Bedrohungssuche und mehr.

Elastic Security automatisiert die Erkennung von Bedrohungen und minimiert gleichzeitig die MTTD mithilfe ihrer leistungsstarken SIEM-Erkennungs-Engine. Erfahren Sie, wie Sie Sicherheitsbedrohungen in Ihrer Umgebung finden, Kosten sparen und von einem höheren ROI profitieren.

Suchen, analysieren und visualisieren Sie Daten aus der Cloud, Endpunkten, Benutzern, dem Netzwerk usw. in wenigen Sekunden. Sie können auch jahrelange Daten durchsuchen und Hostdaten mit osquery sammeln. Das Tool verfügt über eine flexible Lizenzierung, um Daten im gesamten Ökosystem unabhängig von Volumen, Alter oder Vielfalt zu nutzen.

Vermeiden Sie Schäden in Ihrer Umgebung, indem Sie umgebungsweite Ransomware- und Malware-Prävention verwenden. Implementieren Sie Analysen schnell und nutzen Sie die globale Community für die Sicherheit von MITRE ATT & CK. Sie können auch komplexe Online-Bedrohungen mithilfe ihrer indexübergreifenden Korrelation, Techniken und ML-Jobs erkennen.

Mit Elastic Security können Sie den Zeitplan, das Ausmaß und den Ursprung eines Angriffs ermitteln und diesen mit dem integrierten Fallmanagement, der intuitiven Benutzeroberfläche und der Automatisierung von Drittanbietern begegnen. Erstellen Sie außerdem Workflow-Visualisierungen und KPIs mit Kibana Lens. Sie können auch Sicherheitsinformationen überprüfen und nicht-traditionelle Quellen wie Geschäftsanalysen, APM usw. anzeigen, um bessere Einblicke zu gewinnen und gleichzeitig die Berichterstellung zu vereinfachen.

Erstellen Sie Dashboards mit den Drag-and-Drop-Feldern und intelligenten Vorschlägen für die Visualisierung. Darüber hinaus beinhaltet Elastic Security kein starres Lizenzierungssystem; Zahlen Sie für die Ressourcen, die Sie verwenden, unabhängig von Ihrem Datenvolumen, der Anzahl der Endpunkte oder dem Anwendungsfall. Sie bieten auch eine 14-tägige KOSTENLOSE Testversion an, ohne nach Ihrer Kreditkarte zu fragen.

InsightsIDR

Rapid7 bietet InsightsIDR, eine Sicherheitslösung zur Erkennung von Vorfällen, Reaktion darauf, Endpunkttransparenz und Authentifizierungsüberwachung. Es kann unbefugten Zugriff von internen und externen Bedrohungen identifizieren und zeigt verdächtige Aktivitäten, um den Prozess aus einer größeren Anzahl von Datenströmen zu vereinfachen.

Ihr anpassungsfähiges, agiles und maßgeschneidertes SIEM wird in der Cloud erstellt, um eine schnelle Bereitstellung und Skalierbarkeit zu bieten, wenn Ihr Unternehmen wächst. Sie können Bedrohungen auch sofort erkennen und die Probleme mithilfe erweiterter Analysen, eindeutiger Erkennungen und maschinellem Lernen lösen, alles über eine einzige Oberfläche.

Nutzen Sie deren intelligentes Netzwerk, SOC-Experten und Forschung, um die beste Lösung für Ihre Geschäftsanforderungen zu finden. Darüber hinaus bietet Rapid7 Verhaltensanalysen für Benutzer und Angreifer, einschließlich Sichtbarkeit und Erkennung von Endpunkten, Verkehrsanalyse, einer visuellen Zeitachse für die Bedrohungsuntersuchung, Täuschungstechnologie, zentralisierte Protokollverwaltung, Automatisierung und Dateiintegritätsüberwachung (FIM).

InsightIDR bietet einen fachkundigen und einheitlichen Ansatz für SIEM. Es liefert Ergebnisse in Tagen statt in Monaten, um Ihnen zu helfen, die Effizienz zu steigern, indem es wichtige Bereiche hervorhebt.

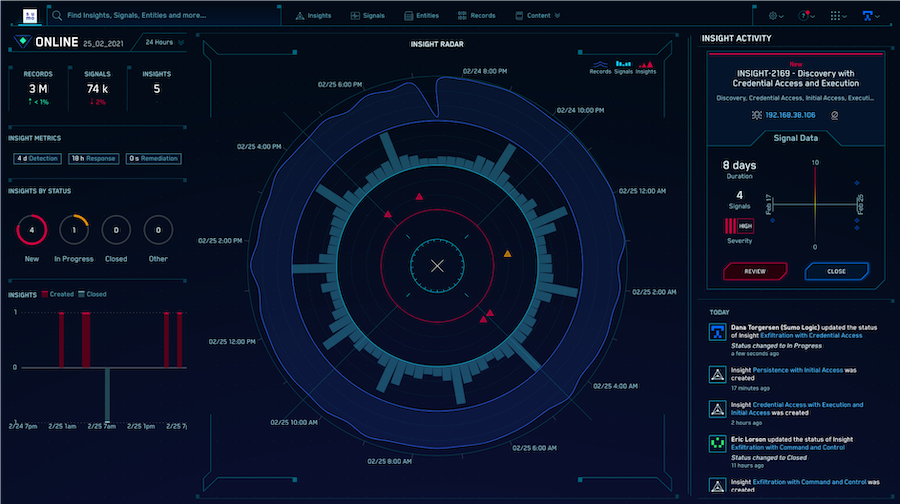

Sumo-Logik

Cloud SIEM Enterprise von Sumo Logic bietet eine umfassende Sicherheitsanalyse mit verbesserter Transparenz, um Ihre lokalen, Multi-Cloud- oder hybriden Infrastrukturen nahtlos zu überwachen und den Kontext und die Auswirkungen eines Cyberangriffs zu verstehen.

Das Tool ist für eine Vielzahl von Anwendungsfällen hilfreich, z. B. für Compliance. Es kombiniert Automatisierung und Analyse, um automatisch genaue Sicherheitsanalysen und Triage-Warnungen durchzuführen. Dadurch steigt Ihre Effizienz und Analysten können sich auch auf hochwertige Sicherheitsfunktionen konzentrieren.

Cloud SIEM Enterprise bietet Unternehmen ein modernes SaaS-basiertes SIEM, um ihre Cloud-Systeme zu schützen, Innovationen in das SOC einzubringen und der sich schnell ändernden Oberfläche von Cyberangriffen zu begegnen. Darüber hinaus wird es über die Cloud-native, sichere und mandantenfähige Plattform von Sumo Logic bereitgestellt.

Sie erhalten eine elastische Skalierbarkeit, um alle Ihre Datenquellen zu unterstützen, um sie zu aggregieren und zu analysieren, und bieten Skalierbarkeit selbst in Spitzenzeiten. Es bietet mehr Freiheit und Flexibilität, sodass Sie Ihre Daten überall hin mitnehmen können, ohne Angst vor einer Anbieterbindung zu haben.

Das Tool kann zentrale Analyseaufgaben automatisieren und die Erkenntnisse mit mehr Daten anreichern, die aus Benutzerinformationen, Netzwerkverkehr und Bedrohungs-Feeds von Drittanbietern extrahiert werden. Außerdem bietet es einen klaren Kontext, um Vorfälle schnell zu untersuchen und schneller zu beheben. Es kann auch einen normalisierten Datensatz mit mehr Zugriff auf Analysten für Untersuchungen und Volltextsuchen parsen, erstellen und abbilden.

Cloud SIEM Enterprise stellt Erkenntnisse auf intelligente, priorisierte und korrelierte Weise dar, um die Validierung erheblich zu verbessern und Ihnen schnelle Reaktionsentscheidungen zu ermöglichen. Es kann mithilfe von API-Schlüsseln gut in mehrere Lösungen wie Okta, Office 365, AWS GuardDuty, Carbon Black und mehr integriert werden.

NetWitness

Das erstklassige SIEM-Tool von NetWitness bietet leistungsstarke Protokollverwaltung, -analyse und -aufbewahrung in einer einfachen Cloud-Form. Es eliminiert traditionelle Verwaltungs- und Bereitstellungsanforderungen durch ein unkompliziertes Lizenzmodell.

Dadurch können Sie einfach und schnell qualitativ hochwertiges SIEM erwerben, ohne auf Leistung oder Fähigkeiten verzichten zu müssen. Beginnen Sie schneller mit minimalem Setup und nutzen Sie die neueste Anwendungssoftware und Systeme.

Das Tool unterstützt Hunderte von Ereignisquellen mit schneller Berichterstattung, Suchfunktion und robuster Bedrohungserkennung. Es erspart Ihnen, Geld in administrative Aktivitäten anstatt in Sicherheit und Compliance zu investieren, um Ihr Unternehmen besser zu schützen. NetWitness Logs bereichert, indiziert und analysiert Protokolle während der Erfassungszeit, um sitzungsbezogene Metadaten zu erstellen und die Analyse und Alarmierung erheblich zu beschleunigen.

Erhalten Sie Beschwerdefälle und vorgefertigte Berichte, die HIPAA, PCI, SOX, SSAE, NISPOM, NERC CIP, ISO 27002, GPG13, FISMA, FFIEC, FERPA, Bill 198 und Basel II einhalten. NetWitness Cloud SIEM kann Protokolle aus über 350 Quellen aufnehmen, zusammen mit der Protokollüberwachung für Azure-, AWS- und SaaS-Apps wie Salesforce und Office 365.

AlienVault-OSSIM

Eines der am weitesten verbreiteten Open-Source-SIEM-Tools – AlienVault OSSIM – eignet sich hervorragend für Benutzer, um das Tool selbst zu installieren. Diese Ereignisverwaltungs- und Sicherheitsinformationssoftware bietet ein funktionsreiches SIEM mit Korrelation, Normalisierung und Ereigniserfassung.

AlienVault OSSIM kann viele Schwierigkeiten lösen, auf die Sicherheitsexperten stoßen, wie z. B. Intrusion Detection, Schwachstellenbewertung, Asset-Erkennung, Vent-Korrelation und Verhaltensüberwachung. Es nutzt AlienVault Open Threat Exchange und ermöglicht es Ihnen, Echtzeitdaten über bösartige Hosts zu erhalten.

Sie erhalten kontinuierliche Informationen zu Bedrohungen und einheitliche Sicherheitskontrollen. Darüber hinaus können Sie diese einzelne Plattform für die Bedrohungserkennung, Reaktion und Compliance-Verwaltung lokal und in der Cloud bereitstellen. Es bietet auch Protokollverwaltung für forensische Untersuchungen und kontinuierliche Compliance.

Mit Echtzeit- und priorisierten Alarmen erhalten Sie minimale Fehlalarme. Sie erhalten außerdem regelmäßige Updates, um mit neuen Bedrohungen und vorgefertigten Berichten für HIPAA, NIST CSF, PCI DSS und mehr auf dem Laufenden zu bleiben.

Fazit

Ich hoffe, diese Liste der besten SIEM-Tools hilft Ihnen bei der Auswahl der richtigen Lösung für Ihr Unternehmen basierend auf Ihren Anforderungen und Ihrem Budget, um eine solide Sicherheit für Ihre Infrastruktur zu implementieren.