安全專業人士的 9 種最佳逆向工程工具

已發表: 2022-12-13逆向工程是分析產品或系統以了解其設計、內部工作原理和功能的過程。

逆向工程通常用於更好地了解產品或系統以改進它、創建競爭產品或系統,或者識別和修復缺陷或漏洞。

廣泛應用於軟件開發、製造、安全等領域。 然而,逆向工程也可用於惡意目的,例如竊取商業機密或製造假冒產品。 因此,逆向工程通常受知識產權和商業秘密法律的約束。

要精通逆向工程,安全專業人員應該對計算機科學和編程有深入的了解,並具有使用逆向工程中常用的工具和技術(如反彙編程序和調試程序)的經驗。

逆向工程如何工作?

逆向工程是分析系統以了解其組件、功能和操作以了解其工作原理或創建其副本或模仿的過程。

逆向工程用於識別系統中的漏洞或弱點,創建系統的兼容或替代版本,並改進原始設計。

逆向工程的過程通常涉及拆卸系統或設備以了解其組件以及它們如何組合在一起。 這可能涉及拆開物理設備或分析軟件系統的代碼和結構。

一旦系統被拆解,就會研究和分析各個組件,以了解它們的功能以及它們如何協同工作以使整個系統發揮作用。

但是,在使用逆向工程時尊重他人的知識產權並僅將其用於法律和道德目的非常重要。

安全逆向工程的目的

安全逆向工程的目的是識別和減輕產品或系統中的潛在漏洞。 這通常通過檢查產品或系統的設計、代碼或組件來完成,以了解其工作原理並識別任何潛在的弱點。

例如,安全研究人員可以使用逆向工程來研究軟件應用程序的設計,以便識別可能被攻擊者利用的任何潛在漏洞。 這可能涉及檢查應用程序的代碼、分析其網絡通信或研究其與其他系統或組件的交互。

一旦識別出潛在的漏洞,安全研究人員就可以開發解決方案來緩解這些漏洞,例如通過修補應用程序的代碼或實施額外的安全措施。 這有助於提高產品或系統的整體安全性並保護其免受潛在攻擊。

逆向工程的步驟

逆向工程通常包括以下步驟:

- 確定要進行逆向工程的產品或系統:這通常涉及確定需要更好地研究以了解其設計、內部工作原理和功能的特定軟件產品或系統。

- 收集有關產品或系統的信息:它涉及從各種來源收集有關產品或系統的信息,例如其設計文檔、代碼或用戶手冊。

- 分析產品或系統:這通常涉及分析收集的信息以了解系統的設計和功能。 這可能涉及拆開產品或系統,研究其組件和交互,或檢查其設計文檔或代碼。

- 創建產品或系統的模型:此步驟通常涉及創建一個準確表示其設計、內部運作和功能的模型。 然後可以使用該模型更詳細地研究產品或系統,或者進行更改或改進。

- 使用從逆向工程中獲得的知識:創建模型後,從逆向工程中獲得的知識可用於改進產品或系統,創建競爭產品或系統,或者識別和修復缺陷或漏洞。 這可能涉及更改產品或系統的設計、代碼或組件,或者根據獲得的知識開發新產品或系統。

讓我們開始使用最好的逆向工程工具。

吉德拉

Ghidra 是由國家安全局 (NSA) 開發的免費開源軟件逆向工程 (SRE) 工具套件。 它用於反彙編、反編譯和分析二進制代碼。

Ghidra 旨在成為一個強大且可擴展的 SRE 工具,政府機構和更廣泛的 SRE 社區都在使用它。 該工具於2019年面向公眾開放,可免費下載使用。

它具有用戶友好的界面和模塊化設計,允許用戶自定義工具以滿足他們的特定需求。

此外,Ghidra 包含一個反編譯器,可以將彙編代碼轉換為更高級的語言,例如 C 或 Java,這可以更容易地理解二進製文件的功能。

安德羅衛士

Androguard 是一個用於逆向和分析 Android 應用程序的開源工具包。 它是用 Python 編寫的,可用於分析 Android 應用程序的結構和行為。

Androguard 包括各種工具,用於執行不同類型的分析,包括反彙編、反編譯和反混淆 Android 應用程序。 它可用於分析應用程序的代碼、提取其資源並識別潛在的漏洞。

Androguard 被研究人員和安全專家廣泛用於分析 Android 應用程序的安全性。

它為逆向工程提供了多種功能,包括支持多種文件格式、執行靜態和動態分析的能力,以及與 IDA Pro 和 radare2 等其他工具的集成。

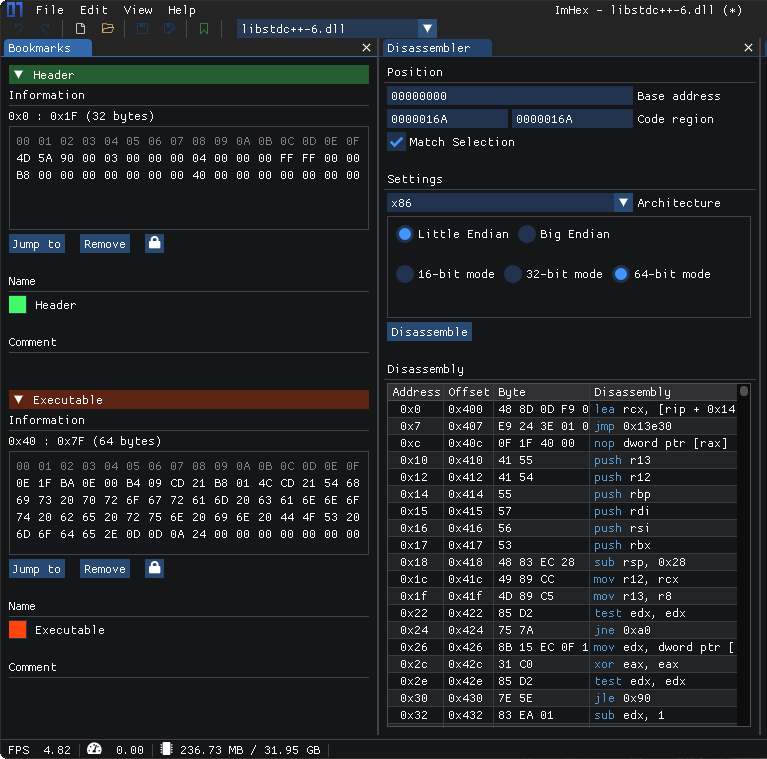

六角形

ImHex 是一個十六進制編輯器,是一種允許用戶查看和編輯文件的原始二進制數據的軟件。 程序員、安全研究人員和其他技術用戶經常使用十六進制編輯器來檢查低級別的文件內容。 它們對於分析二進制格式的文件特別有用,例如可執行文件或其他類型的編譯代碼。

ImHex 是一個免費的開源十六進制編輯器,適用於 Windows 和 Linux。 它具有用戶友好的界面和多種功能,使其易於使用。

ImHex 的一些主要功能包括支持大文件、靈活的搜索和替換功能以及並排比較文件的能力。 ImHex 還允許用戶定義自己的數據類型,這對於檢查文件中特定類型的數據很有用。

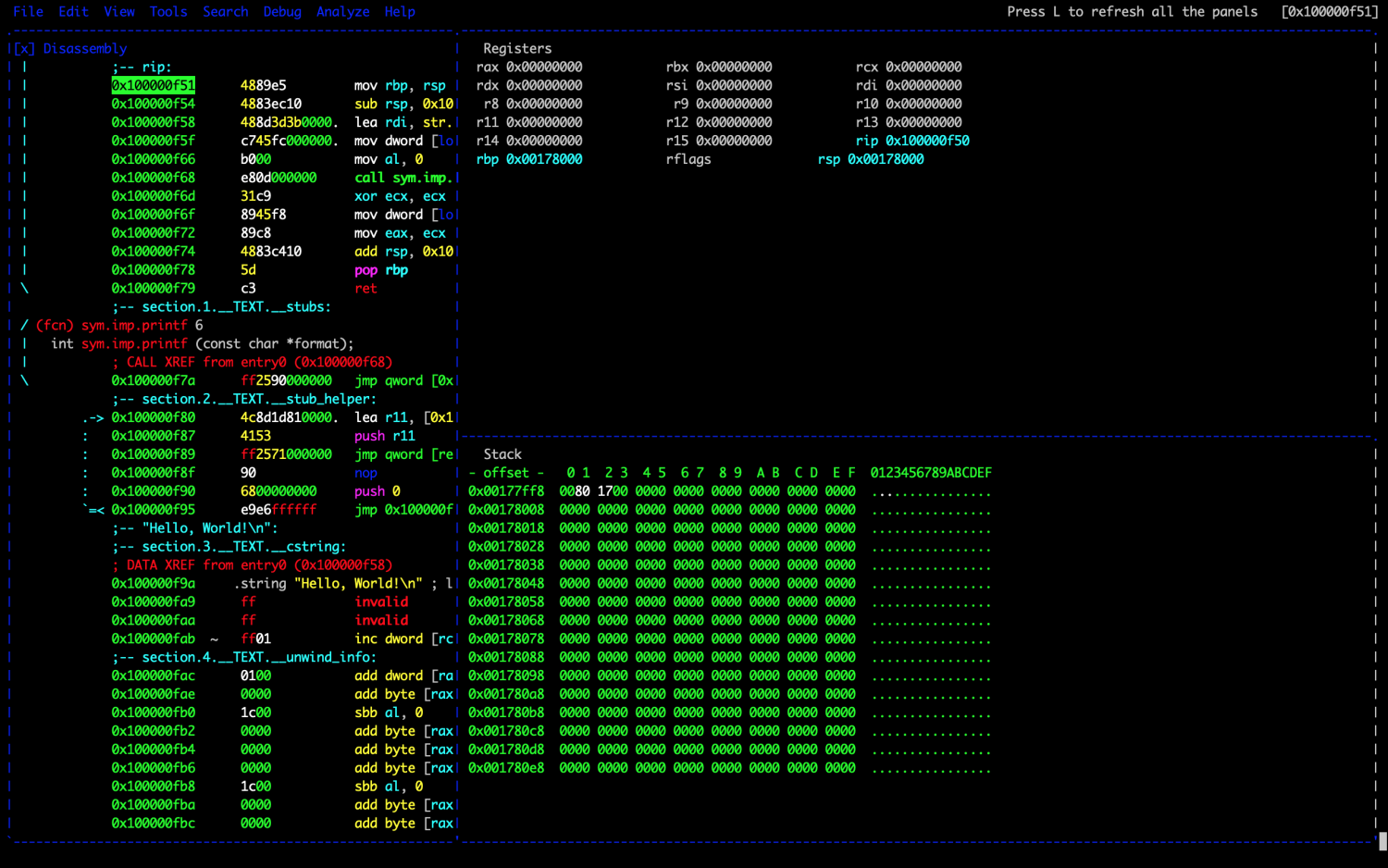

雷達二號

Radare2 是一個開源逆向工程框架,用於反彙編、分析和調試二進製文件。 它是用 C 語言編寫的,可用於多種平台,包括 Windows、Linux 和 macOS。

該工具被安全研究人員廣泛用於各種目的,包括逆向工程、漏洞分析和取證。 它有一個命令行界面和一個強大的腳本引擎,允許用戶自動執行複雜的任務並擴展該工具的功能。

Radare2 還包含一個反彙編程序,可用於將二進制代碼轉換為人類可讀的彙編指令,從而更容易理解二進製文件的內部工作原理。

它為逆向工程提供了多種功能,包括支持多種體系結構和文件格式、執行靜態和動態分析的能力,以及與調試器和反彙編器等其他工具的集成。

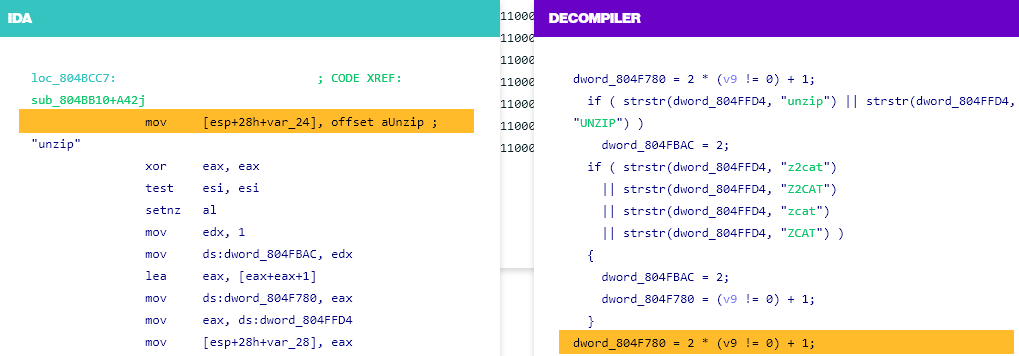

IDA專業版

IDA Pro(Interactive Disassembler Pro 的縮寫)是一種商業反彙編器和調試器,安全研究人員通常使用它來分析編譯後的代碼。 它可用於對可執行文件和其他二進製文件進行逆向工程。

它還為靜態和動態分析提供了多種功能,包括支持多種體系結構和文件格式、創建和修改反彙編的能力以及與調試器和反編譯器等其他工具的集成。

IDA Pro 支持跨平台兼容性,還提供圖形用戶界面以及用於自動執行複雜任務的腳本語言。 它被認為是可用的最強大和功能最豐富的反彙編器之一,但它也以其陡峭的學習曲線和高昂的價格而聞名。

休

Hiew 是 Microsoft Windows 的二進製文件查看器和編輯器。 它是軟件開發人員和安全研究人員中的流行工具。 Hiew 允許用戶查看和編輯二進製文件的原始數據,以及將機器代碼反彙編為彙編語言。

它還可用於在二進製文件中搜索模式或字符串,並比較兩個文件的差異。 Hiew 不是開源的,也不是免費提供的,但可以從其開發者網站購買。

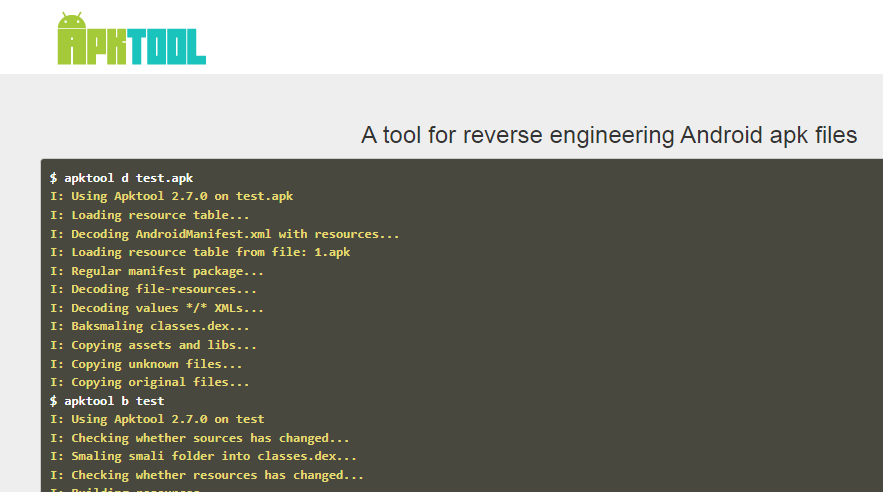

應用工具

Apktool 是一個免費的開源工具,用於對 Android apk 文件進行逆向工程。 它是用 Java 編寫的,可以在任何支持 Java 的平台上運行。 Apktool 允許用戶解碼 apk 文件中的資源,並通過一些修改重建應用程序。

Android 開發人員和模組製作者通常使用它來自定義應用程序,安全研究人員也常用它來對 Android 應用程序執行靜態分析。

它可以解碼 apk 文件中的資源,並創建應用程序代碼和內容的人類可讀表示。

Apktool 還可用於對 Android 應用程序執行安全分析,因為它允許用戶檢查應用程序的代碼和資源。 這允許用戶修改應用程序的外觀和行為。

但是,用戶必須尊重應用程序開發人員的知識產權並僅出於合法和道德目的使用 Apktool。

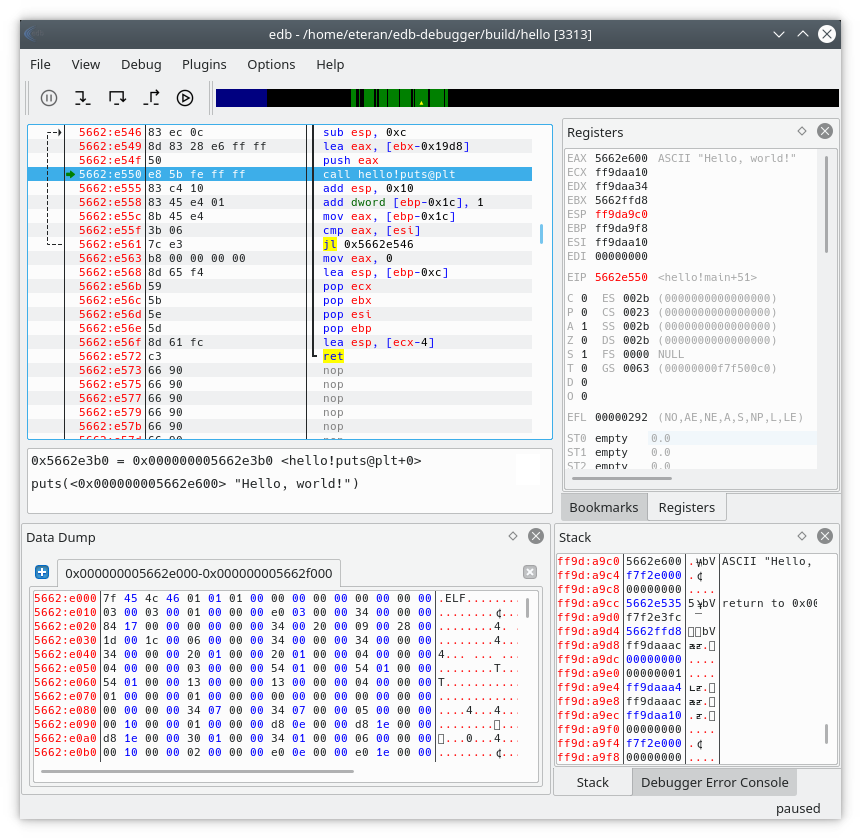

edb調試器

EDB 是適用於 Linux、Windows 和 macOS 的免費開源調試器。 它是一個強大的工具,可用於分析和調試範圍廣泛的可執行文件,包括 ELF、PE、Mach-O 和 Java 類文件。

EDB 包含多種功能,使其成為軟件開發和逆向工程的重要工具。

EDB 的關鍵特性之一是其用戶友好的界面,這使得即使對於調試新手來說也很容易使用。 它包括各種視圖,例如反彙編視圖、內存映射和寄存器視圖,這些視圖提供有關被調試程序狀態的詳細信息。

EDB 還允許用戶設置斷點、單步執行代碼和檢查變量值,使分析和調試程序變得容易。

此外,EDB 包括對各種處理器架構和操作系統的支持,使其成為可用於各種平台的多功能工具。

爪哇探聽

JavaSnoop 是一種允許用戶在運行時修改 Java 應用程序行為的工具。 它旨在用於安全測試和分析,可用於識別和利用 Java 應用程序中的漏洞。

JavaSnoop 的工作原理是附加到正在運行的 Java 進程並將代碼注入其中,從而允許用戶動態修改應用程序的行為。 這對於識別和測試 Java 應用程序的安全性很有用。

JavaSnoop 可作為獨立工具使用,也可作為流行的 Burp Suite Web 應用程序安全測試平台的插件使用。 它是用 Java 編寫的,可以在任何支持 Java 的平台上運行,包括 Windows、Linux 和 macOS。

JavaSnoop 的一些關鍵特性包括攔截和修改方法調用、查看和修改變量值以及定義自定義掛鉤以自動執行任務的能力。

結論

逆向工程對於安全專業人員來說是一項寶貴的技能,因為它使他們能夠了解產品或系統的設計、內部工作原理和功能,以便識別和緩解潛在的漏洞或缺陷。

這對於識別和緩解零日漏洞特別有用,零日漏洞是製造商或開發人員未知且尚未修補的漏洞。

逆向工程可能是一項具有挑戰性且複雜的掌握技能。 儘管如此,對於希望識別和緩解軟件應用程序和系統中潛在漏洞的安全專業人員來說,它仍然是一個有價值的工具。

您可能還有興趣了解適用於您網絡的最佳 NetFlow 分析器和收集器工具。