9 Alat Rekayasa Terbalik Terbaik untuk Profesional Keamanan

Diterbitkan: 2022-12-13Rekayasa Balik adalah proses menganalisis suatu produk atau sistem untuk memahami desain, cara kerja internal, dan fungsionalitasnya.

Reverse engineering sering digunakan untuk mendapatkan pemahaman yang lebih baik tentang suatu produk atau sistem untuk memperbaikinya, untuk menciptakan produk atau sistem yang bersaing, atau untuk mengidentifikasi dan memperbaiki kekurangan atau kerentanan.

Ini biasanya digunakan di bidang-bidang seperti pengembangan perangkat lunak, manufaktur, dan keamanan. Namun, rekayasa balik juga dapat digunakan untuk tujuan jahat, seperti mencuri rahasia dagang atau membuat produk palsu. Untuk alasan ini, rekayasa balik sering kali diatur oleh undang-undang yang mengatur kekayaan intelektual dan rahasia dagang.

Untuk menjadi mahir dalam reverse engineering, seorang profesional keamanan harus memiliki pemahaman yang kuat tentang ilmu komputer dan pemrograman, serta pengalaman dengan alat dan teknik yang biasa digunakan dalam reverse engineering, seperti disassembler dan debugger.

Bagaimana Cara Kerja Rekayasa Balik?

Rekayasa terbalik adalah proses menganalisis suatu sistem untuk memahami komponen, fungsi, dan operasinya untuk memahami cara kerjanya atau untuk membuat salinan atau tiruannya.

Reverse engineering digunakan untuk mengidentifikasi kerentanan atau kelemahan dalam sistem, membuat versi kompatibel atau alternatif dari sistem, dan memperbaiki desain aslinya.

Proses reverse engineering biasanya melibatkan pembongkaran sistem atau perangkat untuk memahami komponen-komponennya dan bagaimana mereka cocok satu sama lain. Ini dapat melibatkan membongkar perangkat fisik atau menganalisis kode dan struktur sistem perangkat lunak.

Setelah sistem dibongkar, masing-masing komponen dipelajari dan dianalisis untuk memahami fungsinya dan bagaimana mereka bekerja sama untuk memungkinkan keseluruhan sistem berfungsi.

Namun, penting untuk menghormati hak kekayaan intelektual orang lain saat menggunakan rekayasa balik dan hanya menggunakannya untuk tujuan hukum dan etika.

Tujuan Reverse Engineering dalam Keamanan

Tujuan rekayasa balik dalam keamanan adalah untuk mengidentifikasi dan memitigasi potensi kerentanan dalam suatu produk atau sistem. Ini biasanya dilakukan dengan memeriksa desain, kode, atau komponen produk atau sistem untuk memahami cara kerjanya dan mengidentifikasi potensi kelemahan.

Misalnya, seorang peneliti keamanan dapat menggunakan rekayasa balik untuk mempelajari desain aplikasi perangkat lunak untuk mengidentifikasi potensi kerentanan yang dapat dimanfaatkan oleh penyerang. Ini dapat melibatkan pemeriksaan kode aplikasi, menganalisis komunikasi jaringannya, atau mempelajari interaksinya dengan sistem atau komponen lain.

Setelah potensi kerentanan diidentifikasi, peneliti keamanan kemudian dapat bekerja untuk mengembangkan solusi untuk mengurangi kerentanan ini, seperti dengan menambal kode aplikasi atau menerapkan tindakan keamanan tambahan. Ini dapat membantu meningkatkan keamanan keseluruhan produk atau sistem dan melindunginya dari serangan potensial.

Langkah-langkah dalam Rekayasa Balik

Reverse engineering biasanya melibatkan langkah-langkah berikut:

- Identifikasi produk atau sistem yang akan direkayasa ulang : Ini biasanya melibatkan identifikasi produk atau sistem perangkat lunak tertentu yang perlu dipelajari lebih baik untuk memahami desain, cara kerja internal, dan fungsionalitasnya.

- Kumpulkan informasi tentang produk atau sistem : Ini melibatkan pengumpulan informasi tentang produk atau sistem dari berbagai sumber, seperti dokumen desain, kode, atau manual pengguna.

- Menganalisis produk atau sistem : Ini biasanya melibatkan analisis informasi yang dikumpulkan untuk memahami desain dan fungsionalitas sistem. Ini mungkin melibatkan memisahkan produk atau sistem, mempelajari komponen dan interaksinya, atau memeriksa dokumen atau kode desainnya.

- Buat model produk atau sistem : Langkah ini biasanya melibatkan pembuatan model yang secara akurat mewakili desain, cara kerja internal, dan fungsionalitasnya. Model ini kemudian dapat digunakan untuk mempelajari produk atau sistem secara lebih detail atau melakukan perubahan atau perbaikan.

- Gunakan pengetahuan yang diperoleh dari rekayasa terbalik : Setelah model dibuat, pengetahuan yang diperoleh dari rekayasa balik dapat digunakan untuk meningkatkan produk atau sistem, membuat produk atau sistem pesaing, atau mengidentifikasi dan memperbaiki kelemahan atau kerentanan. Ini mungkin melibatkan perubahan desain, kode, atau komponen produk atau sistem atau mengembangkan produk atau sistem baru berdasarkan pengetahuan yang diperoleh.

Mari kita mulai dengan alat rekayasa balik terbaik .

Ghidra

Ghidra adalah rangkaian alat rekayasa balik (SRE) perangkat lunak sumber terbuka dan gratis yang dikembangkan oleh National Security Agency (NSA). Ini digunakan untuk membongkar, mendekompilasi, dan menganalisis kode biner.

Ghidra dirancang untuk menjadi alat SRE yang tangguh dan dapat diskalakan, dan digunakan oleh lembaga pemerintah dan komunitas SRE yang lebih luas. Alat ini tersedia untuk umum pada tahun 2019, dan dapat diunduh dan digunakan secara gratis.

Ini memiliki antarmuka yang ramah pengguna dan desain modular, yang memungkinkan pengguna menyesuaikan alat untuk memenuhi kebutuhan spesifik mereka.

Selain itu, Ghidra menyertakan dekompiler yang dapat mengonversi kode rakitan menjadi bahasa tingkat yang lebih tinggi, seperti C atau Java, yang dapat mempermudah pemahaman fungsionalitas file biner.

Androguard

Androguard adalah perangkat sumber terbuka untuk membalikkan dan menganalisis aplikasi Android. Itu ditulis dalam Python dan dapat digunakan untuk menganalisis struktur dan perilaku aplikasi Android.

Androguard menyertakan berbagai alat untuk melakukan berbagai jenis analisis, termasuk membongkar, mendekompilasi, dan menghilangkan penyamaran aplikasi Android. Ini dapat digunakan untuk menganalisis kode aplikasi, mengekstrak sumber dayanya, dan mengidentifikasi potensi kerentanan.

Androguard banyak digunakan oleh para peneliti dan profesional keamanan untuk menganalisis keamanan aplikasi Android.

Ini menawarkan berbagai fitur untuk rekayasa balik, termasuk dukungan untuk berbagai format file, kemampuan untuk melakukan analisis statis dan dinamis, dan integrasi dengan alat lain seperti IDA Pro dan radare2.

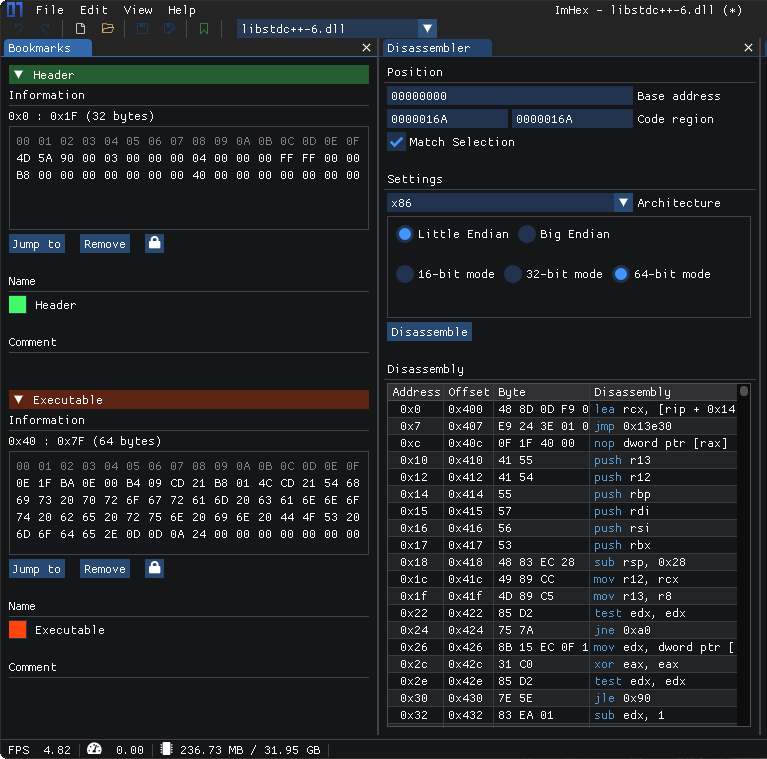

ImHex

ImHex adalah editor hex, yang merupakan jenis perangkat lunak yang memungkinkan pengguna untuk melihat dan mengedit data biner mentah dari suatu file. Hex editor sering digunakan oleh pemrogram, peneliti keamanan, dan pengguna teknis lainnya untuk memeriksa konten file pada tingkat rendah. Mereka sangat berguna untuk menganalisis file dalam format biner, seperti yang dapat dieksekusi atau jenis kode terkompilasi lainnya.

ImHex adalah editor hex sumber terbuka dan gratis yang tersedia untuk Windows dan Linux. Ini memiliki antarmuka yang ramah pengguna dan berbagai fitur yang membuatnya mudah digunakan.

Beberapa fitur utama ImHex termasuk dukungan untuk file besar, fungsi pencarian dan penggantian yang fleksibel, dan kemampuan untuk membandingkan file secara berdampingan. ImHex juga memungkinkan pengguna untuk menentukan tipe data mereka sendiri, yang berguna untuk memeriksa tipe data tertentu dalam file.

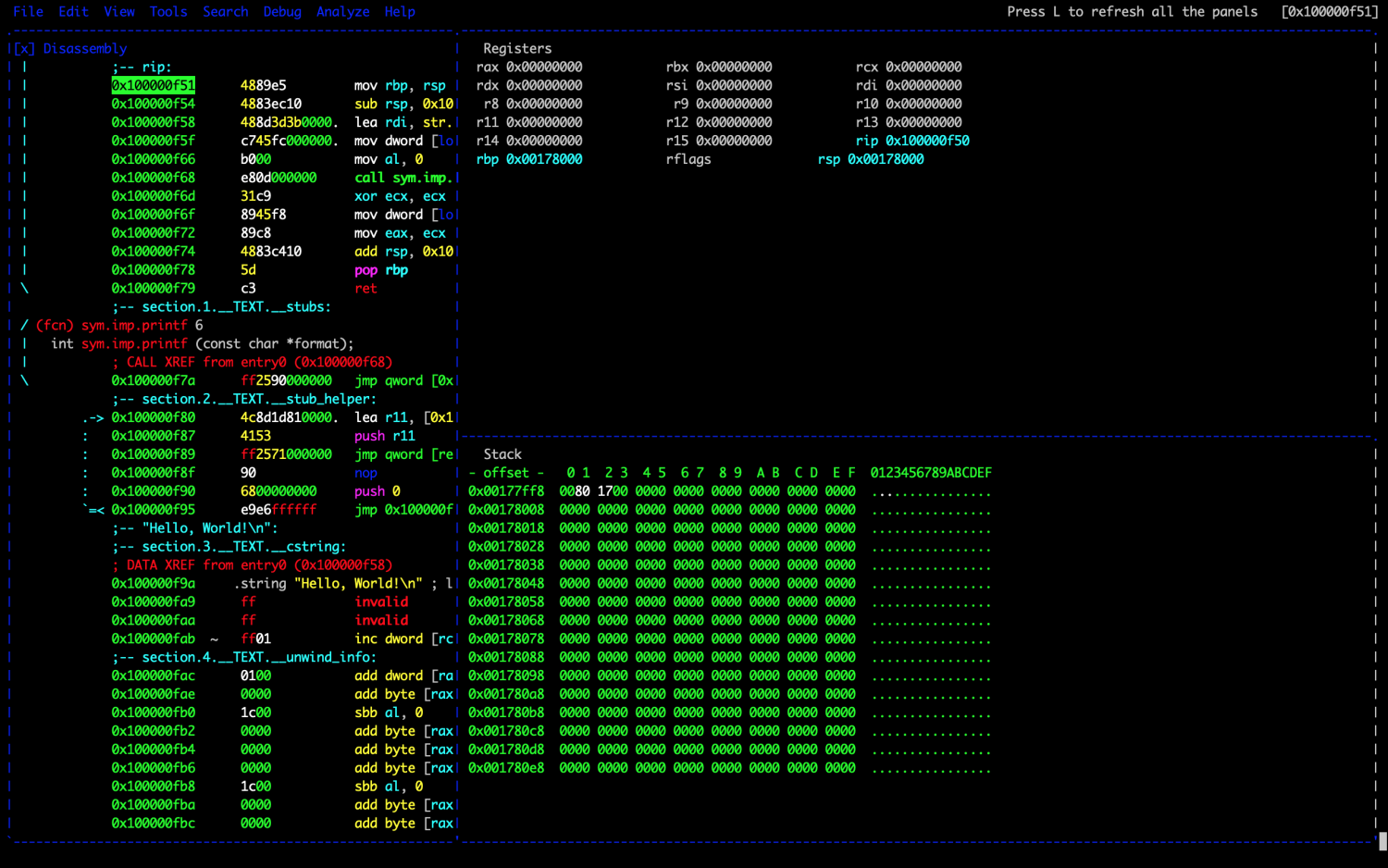

Radar2

Radare2 adalah kerangka kerja rekayasa balik sumber terbuka yang digunakan untuk membongkar, menganalisis, dan men-debug file biner. Itu ditulis dalam C dan tersedia untuk berbagai platform, termasuk Windows, Linux, dan macOS.

Alat ini banyak digunakan oleh peneliti keamanan untuk berbagai tujuan, termasuk rekayasa balik, analisis kerentanan, dan forensik. Ini memiliki antarmuka baris perintah dan mesin skrip yang kuat yang memungkinkan pengguna untuk mengotomatiskan tugas-tugas kompleks dan memperluas kemampuan alat tersebut.

Radare2 juga menyertakan disassembler yang dapat digunakan untuk mengonversi kode biner menjadi instruksi perakitan yang dapat dibaca manusia, membuatnya lebih mudah untuk memahami cara kerja bagian dalam file biner.

Ini menawarkan berbagai fitur untuk rekayasa balik, termasuk dukungan untuk berbagai arsitektur dan format file, kemampuan untuk melakukan analisis statis dan dinamis, dan integrasi dengan alat lain seperti debugger dan disassembler.

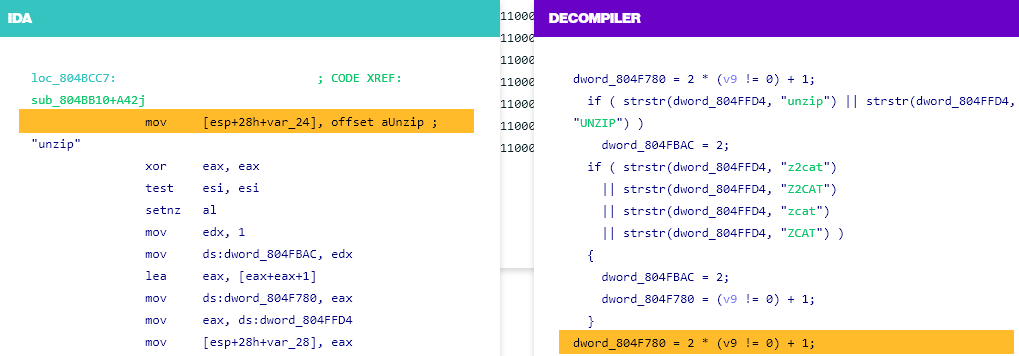

IDA Pro

IDA Pro (kependekan dari Interactive Disassembler Pro) adalah disassembler dan debugger komersial yang biasa digunakan oleh peneliti keamanan untuk menganalisis kode yang dikompilasi. Ini dapat digunakan untuk merekayasa balik executable dan file biner lainnya.

Ini juga menawarkan berbagai fitur untuk analisis statis dan dinamis, termasuk dukungan untuk berbagai arsitektur dan format file, kemampuan untuk membuat dan memodifikasi pembongkaran, dan integrasi dengan alat lain seperti debugger dan dekompiler.

IDA Pro mendukung kompatibilitas lintas platform dan juga menawarkan antarmuka pengguna grafis serta bahasa scripting untuk mengotomatisasi tugas-tugas kompleks. Ini dianggap sebagai salah satu disassembler paling kuat dan kaya fitur yang tersedia, tetapi juga dikenal dengan kurva belajar yang curam dan harga yang tinggi.

Hai

Hiew adalah penampil dan editor file biner untuk Microsoft Windows. Ini adalah alat yang populer di kalangan pengembang perangkat lunak dan peneliti keamanan. Hiew memungkinkan pengguna untuk melihat dan mengedit data mentah dari file biner, serta membongkar kode mesin ke dalam bahasa rakitan.

Itu juga dapat digunakan untuk mencari pola atau string dalam file biner dan untuk membandingkan dua file untuk perbedaan. Hiew bukan open source dan tidak tersedia secara bebas, tetapi dapat dibeli dari situs web pengembangnya.

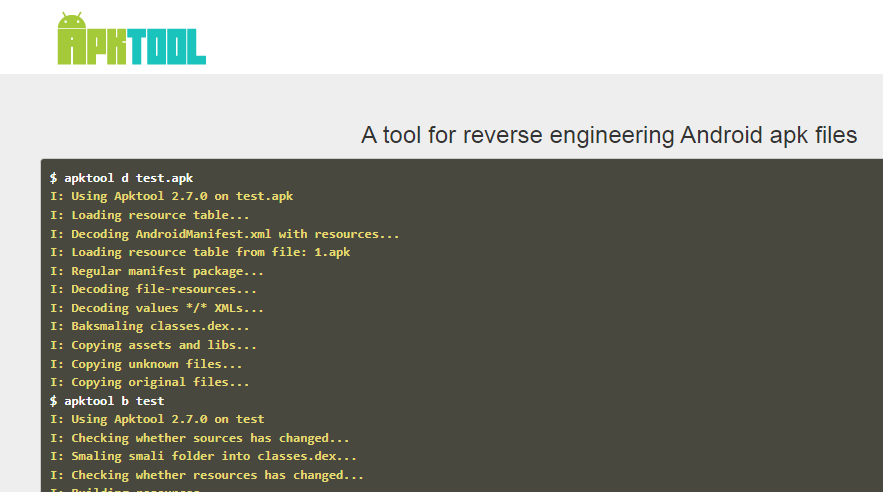

Apktool

Apktool adalah alat sumber terbuka dan gratis untuk merekayasa balik file apk Android. Itu ditulis dalam Java dan dapat dijalankan pada platform apa pun yang mendukung Java. Apktool memungkinkan pengguna untuk memecahkan kode sumber daya dalam file apk dan membangun kembali aplikasi dengan beberapa modifikasi.

Biasanya digunakan oleh developer dan modder Android untuk menyesuaikan aplikasi, serta oleh peneliti keamanan untuk melakukan analisis statis pada aplikasi Android.

Itu dapat mendekode sumber daya dalam file apk dan membuat representasi kode dan konten aplikasi yang dapat dibaca manusia.

Apktool juga dapat digunakan untuk melakukan analisis keamanan pada aplikasi Android, karena memungkinkan pengguna untuk memeriksa kode dan sumber daya aplikasi. Ini memungkinkan pengguna melakukan modifikasi pada tampilan dan perilaku aplikasi.

Namun, penting bagi pengguna untuk menghormati hak kekayaan intelektual pengembang aplikasi dan menggunakan Apktool hanya untuk tujuan hukum dan etika.

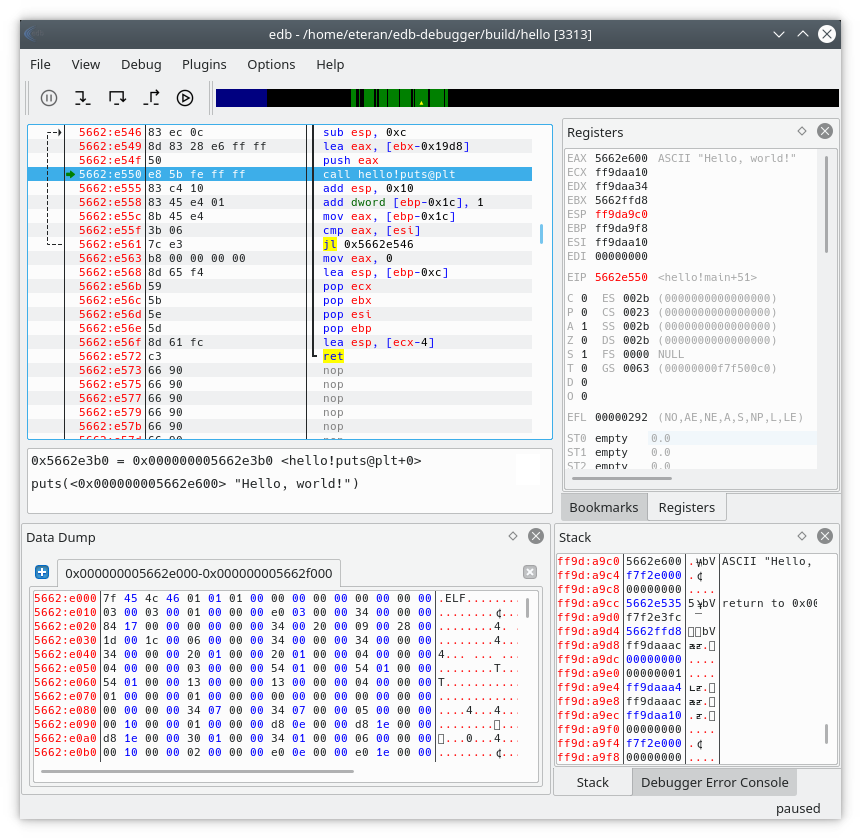

edb-debugger

EDB adalah debugger sumber terbuka dan gratis untuk Linux, Windows, dan macOS. Ini adalah alat yang ampuh yang dapat digunakan untuk menganalisis dan men-debug berbagai executable, termasuk file kelas ELF, PE, Mach-O, dan Java.

EDB menyertakan berbagai fitur yang menjadikannya alat yang berharga untuk pengembangan perangkat lunak dan rekayasa balik.

Salah satu fitur utama EDB adalah antarmuka yang ramah pengguna, yang membuatnya mudah digunakan, bahkan bagi mereka yang baru melakukan debug. Ini mencakup berbagai tampilan, seperti tampilan pembongkaran, peta memori, dan tampilan register, yang memberikan informasi mendetail tentang status program yang sedang di-debug.

EDB juga memungkinkan pengguna untuk mengatur breakpoint, satu langkah melalui kode, dan memeriksa nilai variabel, membuatnya mudah untuk menganalisis dan men-debug program.

Selain itu, EDB menyertakan dukungan untuk berbagai arsitektur prosesor dan sistem operasi, menjadikannya alat serbaguna yang dapat digunakan di berbagai platform.

Pengintai Jawa

JavaSnoop adalah alat yang memungkinkan pengguna untuk memodifikasi perilaku aplikasi Java saat runtime. Ini dirancang untuk digunakan untuk pengujian dan analisis keamanan, dan dapat digunakan untuk mengidentifikasi dan mengeksploitasi kerentanan dalam aplikasi Java.

JavaSnoop bekerja dengan melampirkan ke proses Java yang sedang berjalan dan menyuntikkan kode ke dalamnya, memungkinkan pengguna untuk mengubah perilaku aplikasi dengan cepat. Ini berguna untuk mengidentifikasi dan menguji keamanan aplikasi Java.

JavaSnoop tersedia sebagai alat yang berdiri sendiri dan sebagai plug-in untuk platform pengujian keamanan aplikasi web Burp Suite yang populer. Itu ditulis dalam Java, dan dapat dijalankan pada platform apa pun yang mendukung Java, termasuk Windows, Linux, dan macOS.

Beberapa fitur utama JavaSnoop mencakup kemampuan untuk mencegat dan memodifikasi pemanggilan metode, melihat dan mengubah nilai variabel, dan menentukan pengait khusus untuk mengotomatiskan tugas.

Kesimpulan

Rekayasa terbalik adalah keterampilan berharga bagi profesional keamanan karena memungkinkan mereka memahami desain, cara kerja internal, dan fungsionalitas produk atau sistem untuk mengidentifikasi dan mengurangi potensi kerentanan atau kekurangan.

Ini dapat sangat berguna untuk mengidentifikasi dan mengurangi kerentanan zero-day, yang merupakan kerentanan yang tidak diketahui oleh pabrikan atau pengembang dan belum ditambal.

Reverse engineering bisa menjadi keterampilan yang menantang dan kompleks untuk dikuasai. Namun, ini bisa menjadi alat yang berharga bagi para profesional keamanan yang ingin mengidentifikasi dan mengurangi potensi kerentanan dalam aplikasi dan sistem perangkat lunak.

Anda mungkin juga tertarik untuk mempelajari tentang penganalisis dan alat pengumpul NetFlow terbaik untuk jaringan Anda.