セキュリティ プロフェッショナルに最適な 9 つのリバース エンジニアリング ツール

公開: 2022-12-13リバース エンジニアリングは、製品またはシステムを分析して、その設計、内部の仕組み、および機能を理解するプロセスです。

リバース エンジニアリングは、製品やシステムの改善、競合製品やシステムの作成、または欠陥や脆弱性の特定と修正のために、製品やシステムをよりよく理解するためによく使用されます。

ソフトウェア開発、製造、セキュリティなどの分野で一般的に使用されています。 ただし、リバース エンジニアリングは、企業秘密の盗用や偽造品の作成など、悪意のある目的にも使用できます。 このため、リバース エンジニアリングは多くの場合、知的財産と企業秘密を管理する法律によって規制されています。

リバース エンジニアリングに習熟するには、セキュリティ プロフェッショナルはコンピューター サイエンスとプログラミングを深く理解しているだけでなく、逆アセンブラーやデバッガーなど、リバース エンジニアリングで一般的に使用されるツールや手法の経験が必要です。

リバースエンジニアリングはどのように機能しますか?

リバース エンジニアリングとは、システムを分析してそのコンポーネント、機能、および操作を理解し、その仕組みを理解したり、そのコピーまたは模倣を作成したりするプロセスです。

リバース エンジニアリングは、システムの脆弱性や弱点を特定し、互換性のあるバージョンまたは代替バージョンのシステムを作成し、元の設計を改善するために使用されます。

通常、リバース エンジニアリングのプロセスでは、システムまたはデバイスを分解して、そのコンポーネントとそれらがどのように組み合わされるかを理解します。 これには、物理デバイスの分解や、ソフトウェア システムのコードと構造の分析が含まれます。

システムが分解されたら、個々のコンポーネントを調査および分析して、それらの機能と、それらがどのように連携してシステム全体が機能するかを理解します。

ただし、リバース エンジニアリングを使用する場合は、他者の知的財産権を尊重し、法的および倫理的な目的でのみ使用することが重要です。

セキュリティにおけるリバースエンジニアリングの目的

セキュリティにおけるリバース エンジニアリングの目的は、製品またはシステムの潜在的な脆弱性を特定して軽減することです。 これは通常、製品またはシステムの設計、コード、またはコンポーネントを調べて、その仕組みを理解し、潜在的な弱点を特定することによって行われます。

たとえば、セキュリティ研究者は、リバース エンジニアリングを使用してソフトウェア アプリケーションの設計を研究し、攻撃者によって悪用される可能性のある潜在的な脆弱性を特定することがあります。 これには、アプリケーションのコードの調査、ネットワーク通信の分析、または他のシステムやコンポーネントとの相互作用の調査が含まれる場合があります。

潜在的な脆弱性が特定されると、セキュリティ研究者は、アプリケーションのコードにパッチを適用するか、追加のセキュリティ対策を実装するなどして、これらの脆弱性を緩和するソリューションの開発に取り組むことができます。 これは、製品またはシステムの全体的なセキュリティを向上させ、潜在的な攻撃から保護するのに役立ちます。

リバース エンジニアリングの手順

リバース エンジニアリングには通常、次の手順が含まれます。

- リバース エンジニアリングする製品またはシステムを特定する: 通常、これには、設計、内部の仕組み、および機能を理解するために調査する必要がある特定のソフトウェア製品またはシステムを特定することが含まれます。

- 製品またはシステムに関する情報の収集: 設計ドキュメント、コード、ユーザー マニュアルなど、さまざまなソースから製品またはシステムに関する情報を収集する必要があります。

- 製品またはシステムの分析: これには通常、収集した情報を分析して、システムの設計と機能を理解することが含まれます。 これには、製品またはシステムの分解、そのコンポーネントと相互作用の研究、またはその設計文書またはコードの調査が含まれる場合があります。

- 製品またはシステムのモデルを作成する: 通常、この手順では、設計、内部の仕組み、および機能を正確に表すモデルを作成します。 このモデルは、製品やシステムをより詳細に調査したり、変更や改善を行うために使用できます。

- リバース エンジニアリングから得た知識を使用する: モデルが作成されると、リバース エンジニアリングから得た知識を使用して、製品やシステムを改善したり、競合する製品やシステムを作成したり、欠陥や脆弱性を特定して修正したりできます。 これには、製品またはシステムの設計、コード、またはコンポーネントの変更、または得られた知識に基づく新しい製品またはシステムの開発が含まれる場合があります。

最高のリバース エンジニアリング ツールから始めましょう。

ギドラ

Ghidra は、国家安全保障局 (NSA) によって開発された無料のオープンソース ソフトウェア リバース エンジニアリング (SRE) ツール スイートです。 これは、バイナリ コードの逆アセンブル、逆コンパイル、および分析に使用されます。

Ghidra は堅牢でスケーラブルな SRE ツールとして設計されており、政府機関とより広範な SRE コミュニティの両方で使用されています。 このツールは 2019 年に公開され、無料でダウンロードして使用できます。

ユーザーフレンドリーなインターフェースとモジュラー設計を備えているため、ユーザーは特定のニーズに合わせてツールをカスタマイズできます。

さらに、Ghidra には、バイナリ ファイルの機能を理解しやすくするために、アセンブリ コードを C や Java などの高水準言語に変換できる逆コンパイラが含まれています。

アンドロガード

Androguard は、Android アプリケーションをリバースおよび分析するためのオープンソース ツールキットです。 これは Python で記述されており、Android アプリの構造と動作を分析するために使用できます。

Androguard には、Android アプリの逆アセンブル、逆コンパイル、難読化解除など、さまざまな種類の分析を実行するためのさまざまなツールが含まれています。 アプリのコードを分析し、そのリソースを抽出し、潜在的な脆弱性を特定するために使用できます。

Androguard は、Android アプリのセキュリティを分析するために、研究者やセキュリティの専門家によって広く使用されています。

複数のファイル形式のサポート、静的および動的分析を実行する機能、IDA Pro やradae2 などの他のツールとの統合など、リバース エンジニアリングのためのさまざまな機能を提供します。

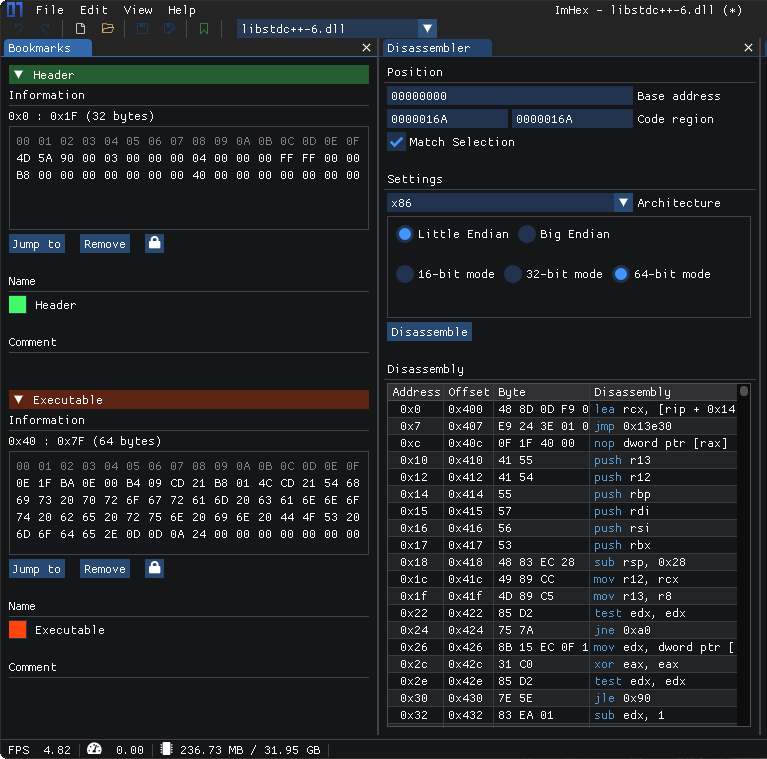

イムヘックス

ImHex は 16 進エディターで、ユーザーがファイルの生のバイナリ データを表示および編集できるようにするソフトウェアの一種です。 16 進エディターは、ファイルの内容を低レベルで調べるために、プログラマー、セキュリティ研究者、およびその他の技術ユーザーによってよく使用されます。 これらは、実行可能ファイルやその他の種類のコンパイル済みコードなど、バイナリ形式のファイルを分析する場合に特に役立ちます。

ImHex は、Windows および Linux で使用できる無料のオープンソース 16 進エディターです。 ユーザーフレンドリーなインターフェースと、使いやすいさまざまな機能を備えています。

ImHex の主な機能には、大きなファイルのサポート、柔軟な検索と置換機能、ファイルを並べて比較する機能などがあります。 ImHex では、ユーザーが独自のデータ型を定義することもできます。これは、ファイル内の特定の型のデータを調べるのに役立ちます。

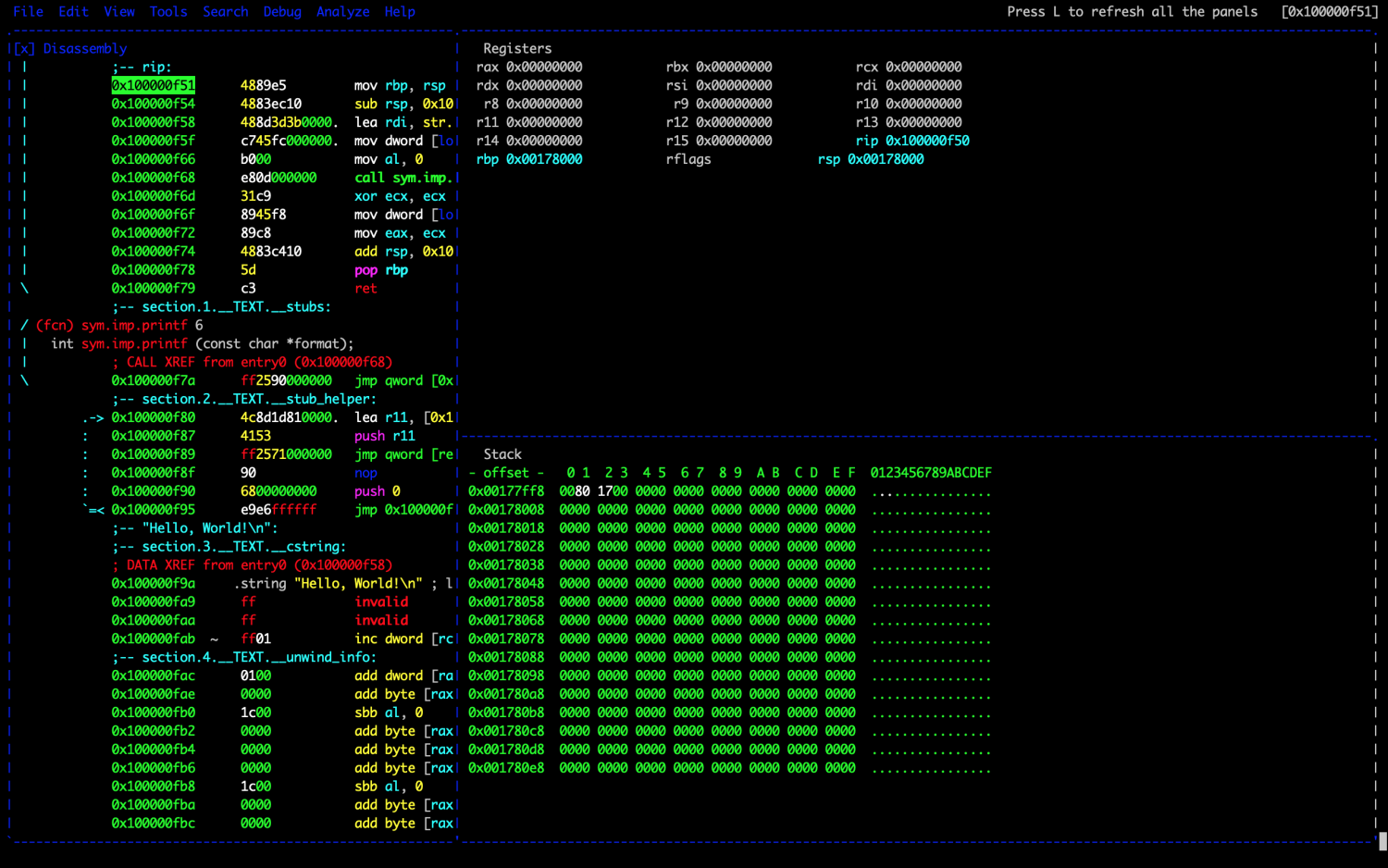

ラダレ2

Radare2 は、バイナリ ファイルの逆アセンブル、分析、およびデバッグに使用されるオープン ソースのリバース エンジニアリング フレームワークです。 C で記述されており、Windows、Linux、macOS などの幅広いプラットフォームで利用できます。

このツールは、リバース エンジニアリング、脆弱性分析、フォレンジックなど、さまざまな目的でセキュリティ研究者によって広く使用されています。 コマンドライン インターフェイスと強力なスクリプト エンジンを備えているため、ユーザーは複雑なタスクを自動化し、ツールの機能を拡張できます。

Radare2 には、バイナリ コードを人間が読めるアセンブリ命令に変換するために使用できる逆アセンブラも含まれており、バイナリ ファイルの内部動作を理解しやすくなっています。

複数のアーキテクチャとファイル形式のサポート、静的および動的分析を実行する機能、デバッガーや逆アセンブラーなどの他のツールとの統合など、リバース エンジニアリングのためのさまざまな機能を提供します。

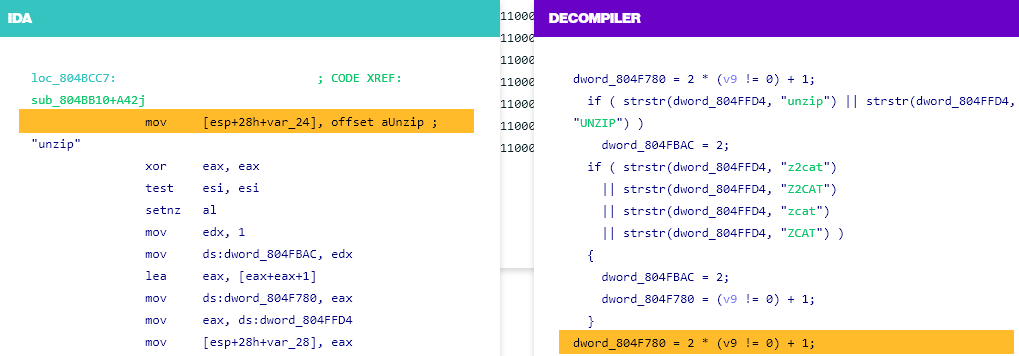

井田プロ

IDA Pro (Interactive Disassemblyr Pro の略) は、コンパイルされたコードを分析するためにセキュリティ研究者が一般的に使用する市販の逆アセンブラーおよびデバッガーです。 実行可能ファイルやその他のバイナリ ファイルのリバース エンジニアリングに使用できます。

また、複数のアーキテクチャとファイル形式のサポート、逆アセンブリの作成と変更、デバッガーや逆コンパイラーなどの他のツールとの統合など、静的および動的分析のためのさまざまな機能も提供します。

IDA Pro はクロスプラットフォームの互換性をサポートし、複雑なタスクを自動化するためのグラフィカル ユーザー インターフェイスとスクリプト言語も提供します。 利用可能な最も強力で機能豊富な逆アセンブラーの 1 つと考えられていますが、学習曲線が急で価格が高いことでも知られています。

ヒウ

Hiew は、Microsoft Windows 用のバイナリ ファイル ビューアーおよびエディターです。 これは、ソフトウェア開発者やセキュリティ研究者の間で人気のあるツールです。 Hiew を使用すると、ユーザーはバイナリ ファイルの生データを表示および編集したり、マシン コードをアセンブリ言語に逆アセンブルしたりできます。

また、バイナリ ファイル内のパターンや文字列を検索したり、2 つのファイルの違いを比較したりするためにも使用できます。 Hiew はオープン ソースではなく、無料で入手できるわけではありませんが、開発者の Web サイトから購入できます。

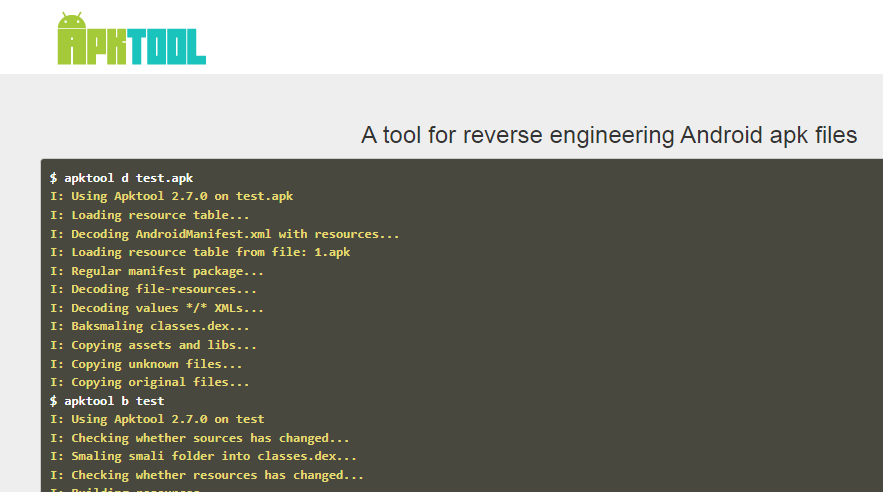

Apktool

Apktool は、Android の apk ファイルをリバース エンジニアリングするための無料のオープンソース ツールです。 Java で書かれており、Java をサポートする任意のプラットフォームで実行できます。 Apktool を使用すると、ユーザーは apk ファイル内のリソースをデコードし、いくつかの変更を加えてアプリを再構築できます。

これは、Android 開発者やモッダーがアプリをカスタマイズするために一般的に使用されているほか、セキュリティ研究者が Android アプリの静的分析を実行するためにも使用されています。

apk ファイル内のリソースをデコードし、アプリのコードとコンテンツの人間が判読できる表現を作成できます。

Apktool は、ユーザーがアプリのコードとリソースを検査できるため、Android アプリでセキュリティ分析を実行するためにも使用できます。 これにより、ユーザーはアプリの外観と動作を変更できます。

ただし、ユーザーがアプリ開発者の知的財産権を尊重し、法的および倫理的な目的でのみ Apktool を使用することが重要です。

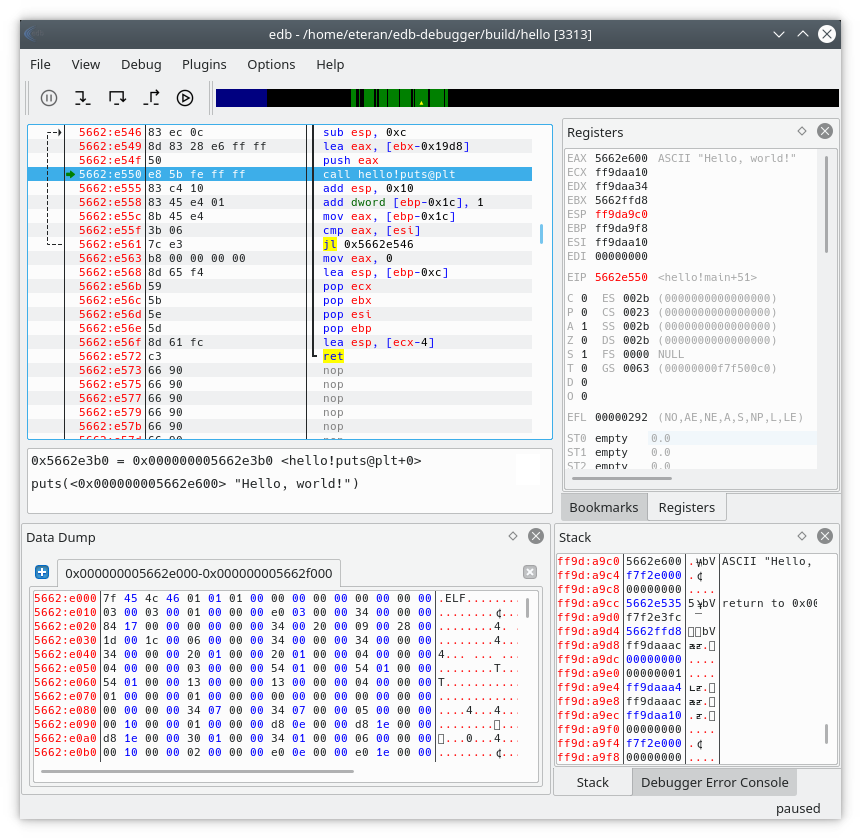

edb-デバッガー

EDB は、Linux、Windows、および macOS 用の無料のオープンソース デバッガーです。 ELF、PE、Mach-O、Java クラス ファイルなど、さまざまな実行可能ファイルの分析とデバッグに使用できる強力なツールです。

EDB には、ソフトウェア開発とリバース エンジニアリングのための貴重なツールとなるさまざまな機能が含まれています。

EDB の重要な機能の 1 つは、デバッグに慣れていないユーザーでも簡単に使用できるユーザー フレンドリーなインターフェイスです。 これには、デバッグ中のプログラムの状態に関する詳細情報を提供する、逆アセンブリ ビュー、メモリ マップ、レジスタ ビューなどのさまざまなビューが含まれています。

EDB では、ブレークポイントの設定、コードのシングルステップ実行、変数の値の検査も可能で、プログラムの分析とデバッグが容易になります。

さらに、EDB にはさまざまなプロセッサ アーキテクチャとオペレーティング システムのサポートが含まれているため、さまざまなプラットフォームで使用できる汎用性の高いツールになっています。

ジャバ・スヌープ

JavaSnoop は、ユーザーが実行時に Java アプリケーションの動作を変更できるようにするツールです。 セキュリティのテストと分析に使用するように設計されており、Java アプリケーションの脆弱性を特定して悪用するために使用できます。

JavaSnoop は、実行中の Java プロセスにアタッチしてコードを挿入することで機能し、ユーザーがアプリケーションの動作をその場で変更できるようにします。 これは、Java アプリケーションのセキュリティの識別とテストに役立ちます。

JavaSnoop は、スタンドアロン ツールとして、また人気のある Burp Suite Web アプリケーション セキュリティ テスト プラットフォームのプラグインとして利用できます。 Java で記述されており、Windows、Linux、macOS など、Java をサポートする任意のプラットフォームで実行できます。

JavaSnoop の主な機能には、メソッド呼び出しのインターセプトと変更、変数の値の表示と変更、タスクを自動化するためのカスタム フックの定義などがあります。

結論

リバース エンジニアリングは、潜在的な脆弱性や欠陥を特定して軽減するために、製品やシステムの設計、内部の仕組み、および機能を理解できるため、セキュリティ プロフェッショナルにとって貴重なスキルです。

これは、ゼロデイ脆弱性 (製造元や開発者に知られていない、まだパッチが適用されていない脆弱性) を特定して軽減するのに特に役立ちます。

リバース エンジニアリングは、習得が困難で複雑なスキルになる場合があります。 それでも、ソフトウェア アプリケーションやシステムの潜在的な脆弱性を特定して軽減しようとするセキュリティ プロフェッショナルにとっては、貴重なツールになる可能性があります。

また、ネットワークに最適な NetFlow アナライザーとコレクター ツールについて学ぶことにも興味があるかもしれません。