WordPressウェブサイトを保護する方法[あなたが必要とする唯一のガイド]

公開: 2021-08-05

WordPressユーザーは、Webサイトのデザイン、コンテンツ、最適化に多くの時間を費やす傾向がありますが、Webサイトのセキュリティという1つの重要な要素を忘れることがよくあります。 開発者ではない人にとっては退屈な問題のように思えるかもしれませんが、WordPressを安全に保つことは、ビジネスを運営する上で重要な部分です。

なぜあなたは尋ねることができますか?

この質問を一緒に調べてみましょう。

多くの人は、ハッキングされたWebサイトを扱ったことがなく、それを解決するための面倒、時間、労力が原因であるとは想像できないため、この情報を無視します。

まず第一に、あなたがオンラインビジネスを運営している場合、または少なくともあなたがウェブサイトを通してあなたのビジネスの一部を管理している場合、ハッカーの攻撃は必然的にあなたの仕事のプロセスを止めます。 オンラインストアを所有している場合、販売することはできません。 あなたがあなたのウェブサイトを通して予定を予約するならば、あなたはそうすることができません。

大量のオンラインストアの場合、これは特に悪いことです。しばらくの間販売できなくなるだけでなく、注文を失う可能性もあります。 Webサイトのバックアップは通常、1日に1回作成されます。バックアップが完了してから数時間後にハッキングされると、その間に行われたすべての注文が失われます。

Webサイトが機能している場合でも、ハッキングが発生している可能性があります。たとえば、リンクをコードに挿入して、他のWebサイトを指すことができます。

広告を介してWebサイトを収益化すると、広告が他の人の広告に置き換えられる可能性があります(したがって、収益が得られない広告が表示されます)。

あなたのウェブサイトが危険にさらされるかもしれない多くの場合があります、そしてそれを実現するのに数週間ではないにしても数日かかります。 スパムリンクインジェクションのシナリオでは、これはSEOに影響を与える可能性があります(Googleはスパムリンクを強く嫌うため)。 その結果、Googleのランキングが低下する可能性があり、この種の損傷を修復するには長い時間がかかる可能性があります。

顧客の信頼の問題もあります。 使用しているWebサイトがハッキングされていると聞くと、人々は本当に心配します。

SSL証明書を使用することで、クレジットカード番号の漏洩などの重大な結果を防ぐことができましたが、一部のデータは引き続き取得できます。 ユーザーは、Webサイトへのハッカーの攻撃をセキュリティの低下と関連付け、サービスの使用を完全に停止することを決定する可能性があります。

全体として、Webサイトがハッキングされた場合、それを修復することはできますが、そもそもWordPressを保護することは非常に簡単な方法です。

攻撃がすでに発生している場合は、プラグインを使用してWebサイトをスキャンできますが、利用可能なプラグインのほとんどは、最近変更されたファイルを指摘するだけであり、すべてを手動でクリーンアップする必要があります。

これを試して修正するもう1つの方法は、Webサイトのバックアップを復元することです。 ただし、これは100%保証された修正ではありません。特に、WordPressがいつハッキングされたかがわからない場合(したがって、どのバックアップコピーが確実にクリーンであるか)はわかりません。

マルウェアの除去と技術支援を提供する専門機関に連絡することもできます。 彼らは比較的迅速に行動し、WordPressをきれいにしますが、もちろんコストがかかります。

損傷を修復することに成功したとしても、適切な保護を設定しないと、この状況が再び発生する可能性があることを覚えておく必要があります。

ここでの最善の策は、予防的に行動し、保護に対して詳細で包括的なアプローチをとることによってWebサイトを保護することです。

しかし、これはどういう意味ですか?

では、 WordPress Webサイトをどのように保護しますか? どのような実用的な手順を実行できますか? よろしくお願いします! 読み続けます。

ウェブホスティングが通常選択される方法は、友人からの推薦、ウェブサイトを構築するエージェンシー、またはオンライン調査を通じてです。

経験の浅いユーザーがよく探すのは、最も安い価格です。 しかし、人生のほとんどのものと同様に、信頼性が高く、高品質のホスティングはより多くの費用がかかり、それはまたあなたにもっと多くを提供します。 優れたホスティングプロバイダーは、ハッキングされたWebサイトに対処する必要があるかどうかの違いを意味する可能性のある多くのセキュリティ機能を提供します。

一方、低コストのホスティングプロバイダーは、違いを補うことができるときはいつでも手抜きをします。残念ながら、セキュリティは多くの問題を抱えている分野です。

お客様が利用できるようにする機能の例をいくつか挙げましょう。 DDoS保護、SSL証明書、Webアプリケーションファイアウォールなどの従来のオプションに加えて、Webサイトのセキュリティゲームをレベルアップするいくつかのオプションがあります。

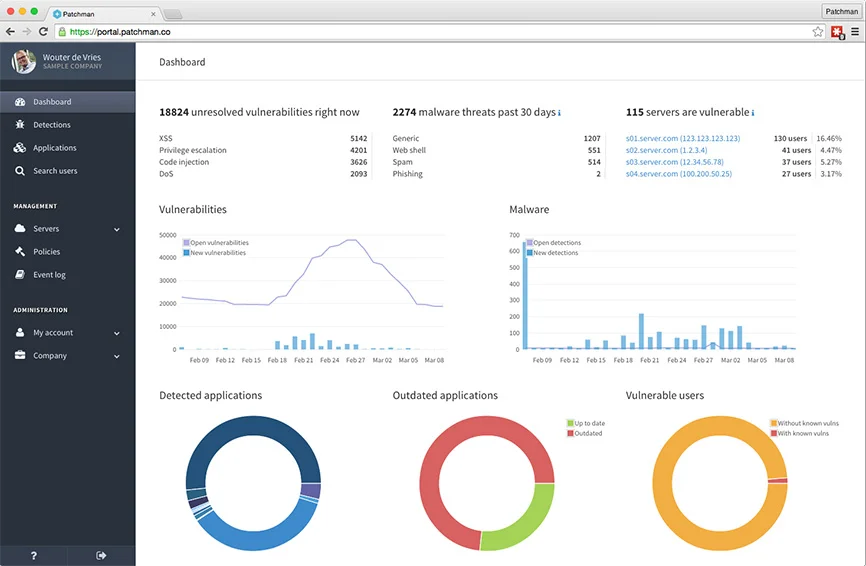

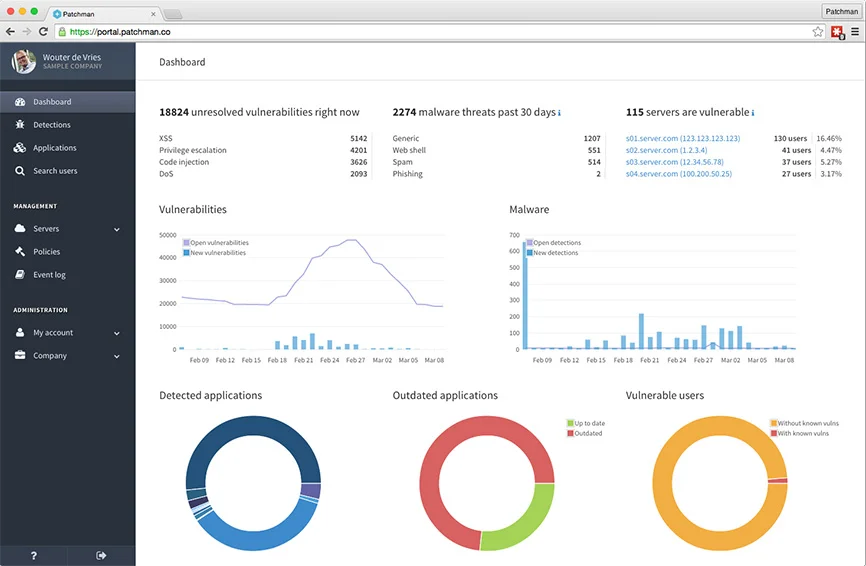

その1つがPatchmanです。これは、WordPressを自動的に更新しないユーザーにとって非常に便利なアプリケーションです。 Patchmanはインストールをスキャンし、WordPressコアファイルと多数の人気のあるプラグインの既知の脆弱性を修正します。 Patchmanは、サイトを壊す依存関係の問題を引き起こす可能性のある脆弱性を修正するためにソフトウェアを自動的に更新するのではなく、現在インストールされているバージョンにセキュリティ修正を適用します。

適用されたパッチが安全に、Webサイトに損傷を与えることなく行われることを完全に確信できます。

共有ホスティングを利用する場合は、高性能で安全なホスティングを選択することが不可欠です。 多くの企業はWordPressホスティングも提供しています。これは、WordPress用に特別に構成されており、通常、サイトのパフォーマンスははるかに優れています。

大量のWebサイトがあり、ホスティングアカウントをアップグレードすることを選択した場合は、完全に管理された専用サーバーを使用すると、安価な(管理されていない)サーバーとは対照的に、より高いレベルのセキュリティが保証されます。

全体として、ウェブホスティングについて徹底的な調査を行い、価格があなたの選択を導いてはいけません。

これが発生する理由は、ハッカーによって発見された脆弱性が原因です。 このトピックについて詳しく知りたい場合は、この記事をお勧めしますが、要約すると、脆弱性は、使用しているアプリケーションのコードの「穴」です。ハッカーとソフトウェア開発者の間には、絶え間ない戦いがあります。ハッカーはセキュリティの脆弱性を見つけて悪用し、開発者はそれらに迅速にパッチを適用しようとします。

他のCMSアプリケーションと同様に、WordPressは更新のサイクルを経て、新しい機能が追加され、開発者は既知の脆弱性を修正するために作業します。 毎年、1〜3のメジャーアップデートと多くのマイナーアップデートがありますが、ほとんどの場合、セキュリティパッチが含まれているため、これらはすべてセキュリティにとって重要です。

しかし、待ってください-Patchmanのようなものがある場合、なぜまだ更新する必要があるのですか?

Patchmanは、WordPressコアファイルと最も人気のあるプラグインのいくつかをカバーしていますが、多くのプラグインはアプリを介してパッチが適用されていません。 つまり、これらのプラグインはすべて、古くなったままにしておくと、ハッカーがWebサイトで好きなように実行するための入り口になりやすくなります。

WordPressを最新の状態に保つのは非常に簡単です。

まず、5.6以降のすべてのバージョン(2020年12月にリリース)では自動更新が有効になっています。つまり、何もする必要はありません。 何らかの理由でそうでない場合(開発者がそれらを無効にした場合など)、自動更新を有効にする方法はいくつかあります。

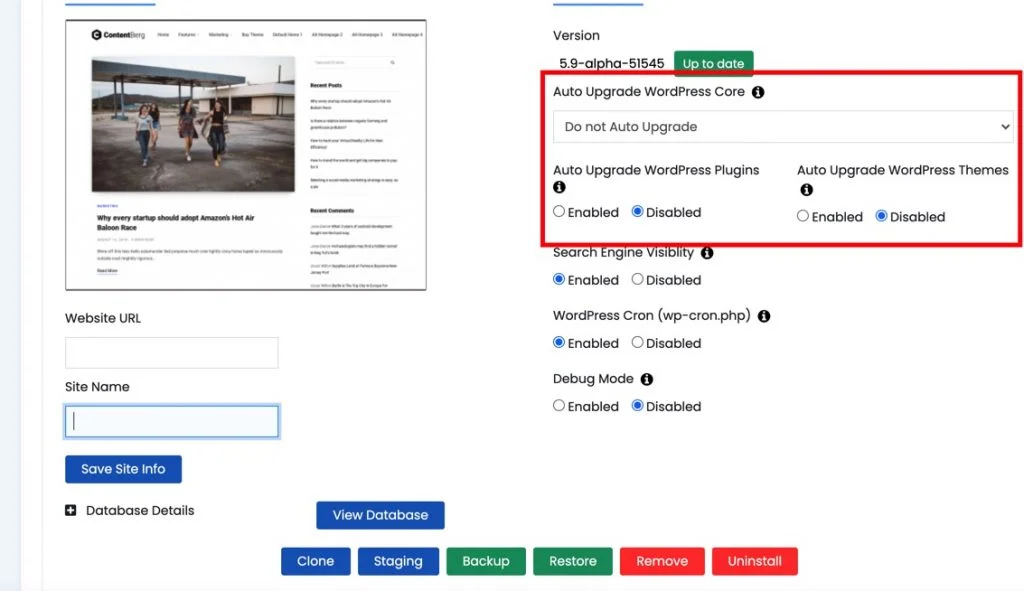

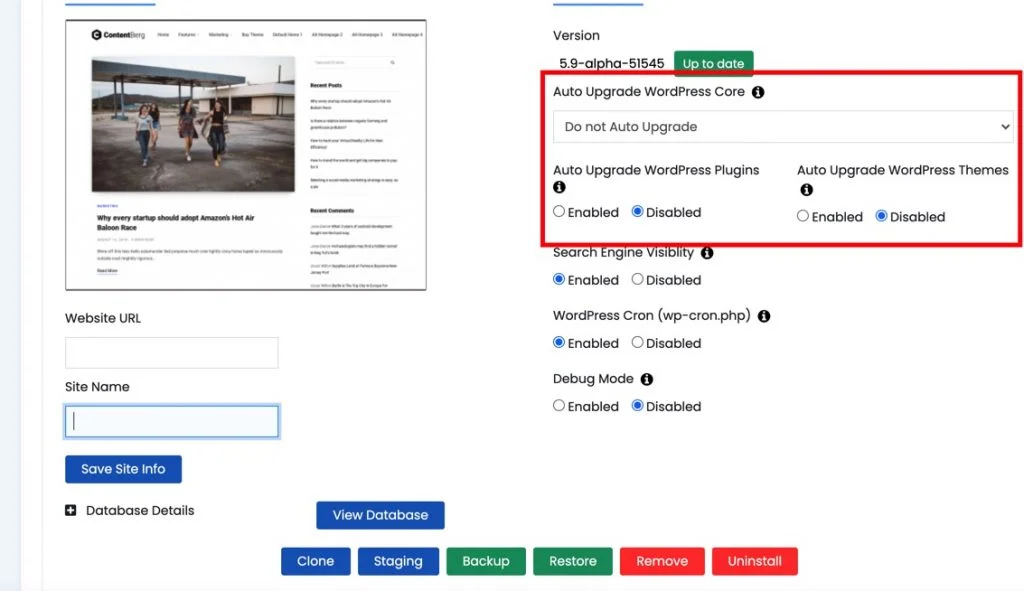

1つはSoftaculousを介したもので、cPanelユーザーがサーバーにWordPressをインストールするためによく使用するアプリケーションです。 SoftaculousのWordPressManagerを使用すると、自動アップグレードを構成できます。 マイナーアップデートのみ、またはメジャーアップデートも自動アップグレードするように選択できます。

さらに、プラグインとテーマを自動的にアップグレードすることもできます。 何よりも、元に戻す必要がある場合に備えて、自動アップグレードの前にバックアップが取られます。

別のオプションは、コードの変更にある程度熟練している場合は、WordPressのネイティブ自動更新構成を使用することです。これについては、WordPressのKBで直接確認してください。

Softaculousなどのソフトウェアアプリケーションを使用してWordPressをインストールするときにデフォルトで表示されるため、多くの人がユーザー名「admin」を使用します。

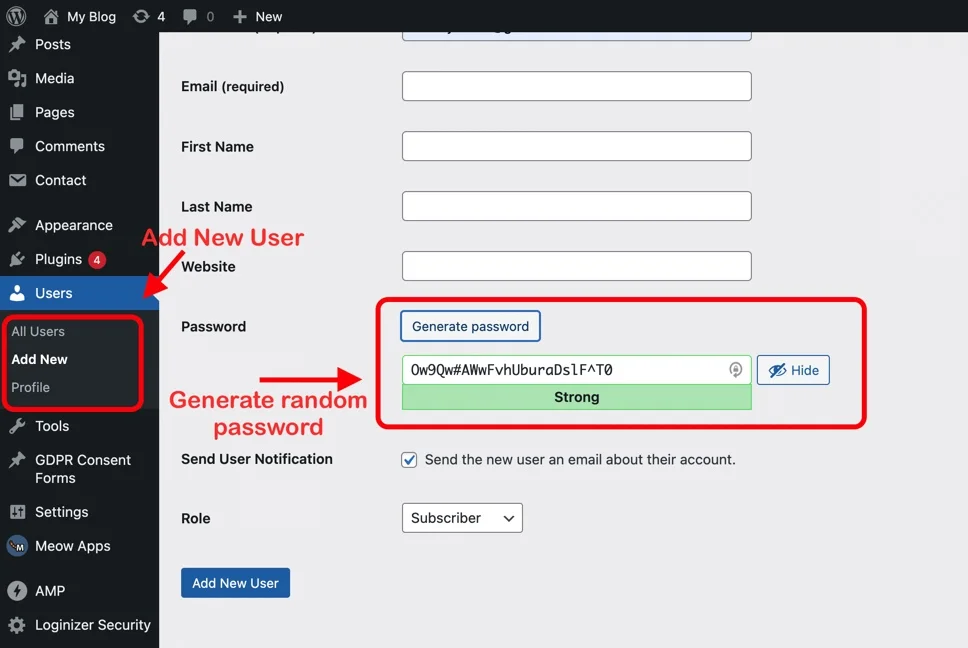

デフォルトのユーザー名を使用しないでください。ハッカーにとって使いやすくなります。メールアドレスなど、別のユーザー名を選択してください。 このユーザー名で作成済みのユーザーが渡された場合は、新しい管理者を作成し、既存の管理者を削除します。

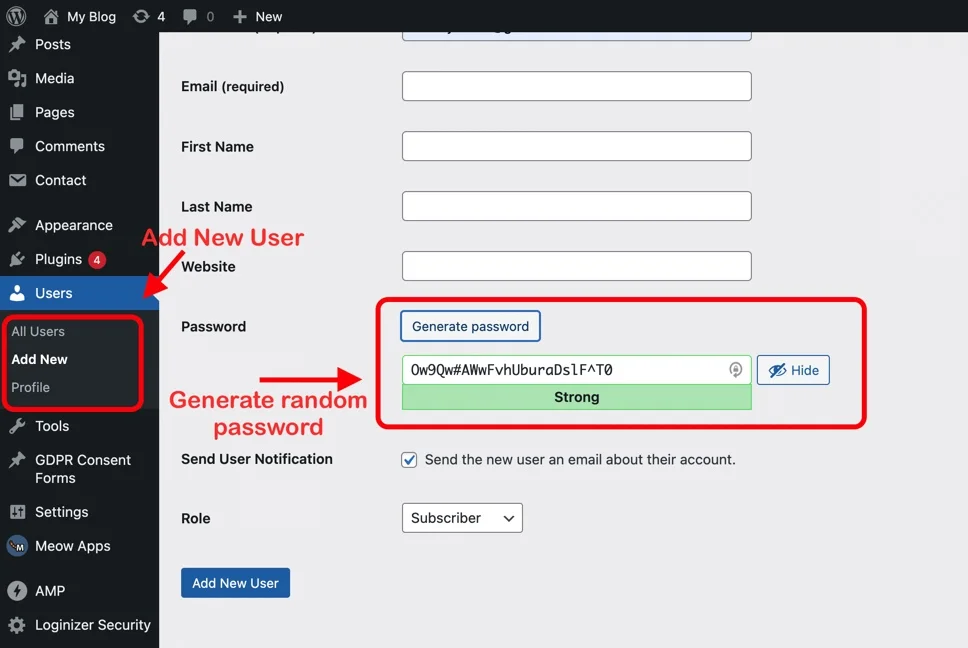

パスワードについても同じことが言えます。 強いほど良いです。 数字と特殊文字を含む長いパスワードを選択するか、さらに良いことに、ランダムなパスワードを生成します。

パスワードを忘れてしまうのではないかと心配な場合は、覚えやすいシステムを考えてみてください。 文字の静的な組み合わせとWebサイトの名前を差別化要因として使用することを好む人もいれば(Jack1990Apple!)、関連するパスワードを使用する人もいます。

もちろん、ログイン情報を保存するだけで、覚えているかどうかを気にする必要はありません。 ただし、ブラウザを使用してログイン情報を保存しないでください。 これは非常に危険な(そして一般的に使用される)オプションです。

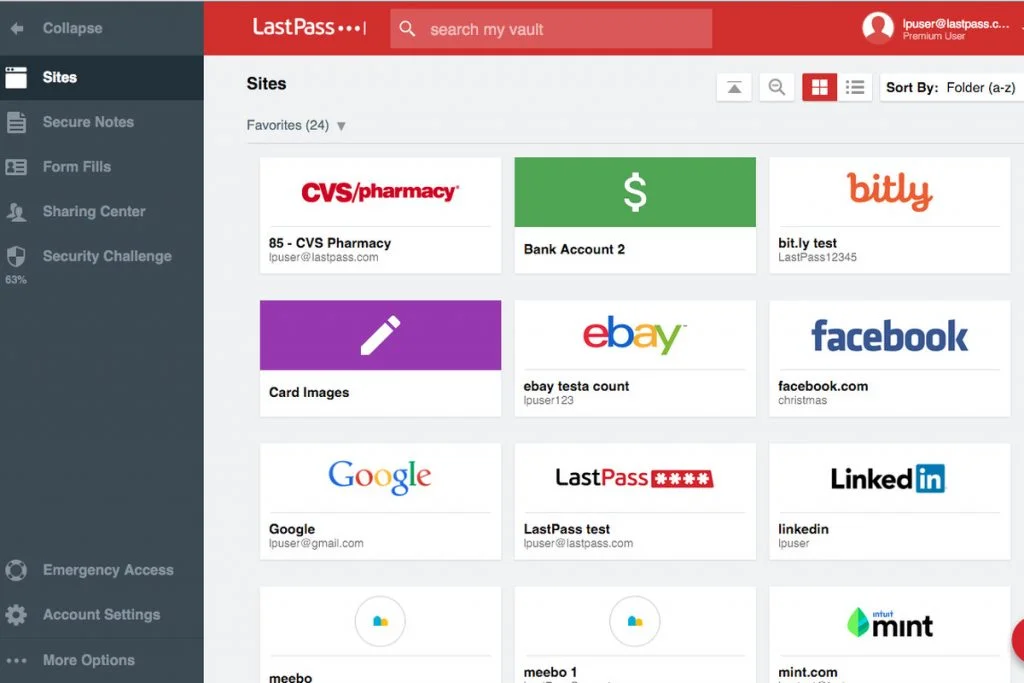

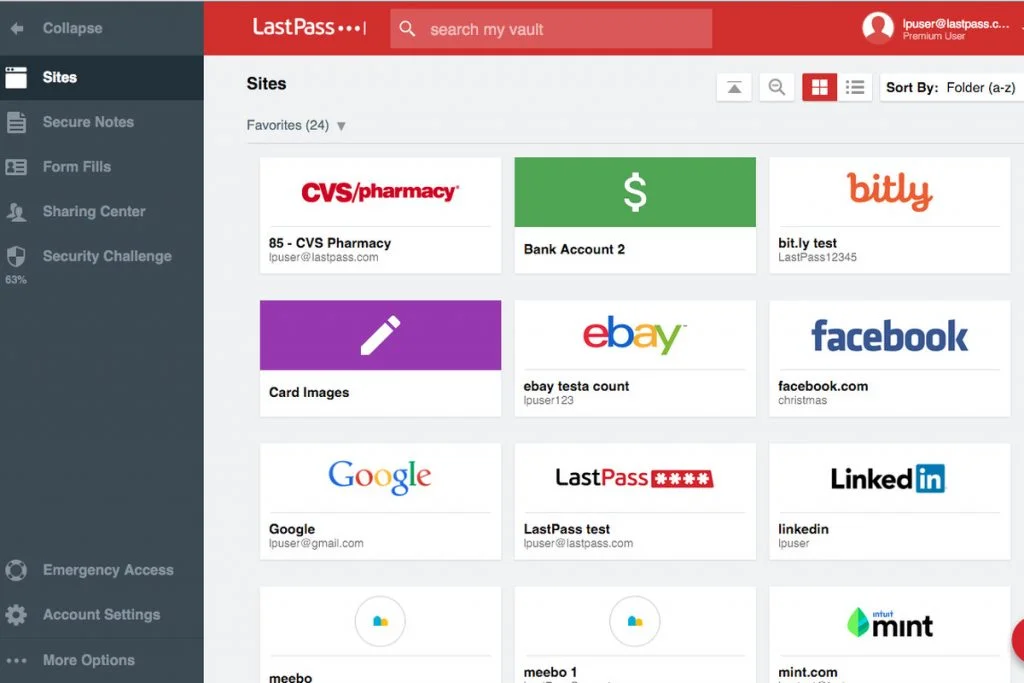

ログイン情報を毎回入力する必要がないように保存したい場合は、Lastpassのようなパスワードマネージャーを使用してください。無料プランがあり、ログイン情報は可能な限り安全になります。 パスワードマネージャーを使用すると、1つのパスワード(マスターパスワード)だけを覚えて、クレジットカードの詳細を保存する必要があります。

Kualoの共有ホスティングサービスの顧客は、ブルートフォースログイン攻撃からも自動的に保護されます。ブルートフォース攻撃は抑制され、ブロックされます。

これは、ハッカーがあなたの正確なログイン詳細を持っていても、その追加の認証なしではログインできないことを意味します。

WP 2FAなどのプラグインをインストールして、Webサイト上の他のユーザーにもそれを使用させることができます(特に、管理者または編集者の権限がある場合)。 携帯電話にアクセスできなくなった場合に備えて、必ずバックアップコードをダウンロードして安全な場所に保管してください。

いずれにせよ、このままにしておくと、ハッカーがバックエンドへの入り口を特定し、ブルートフォース攻撃を開始するのがはるかに簡単になります。

ThemeMyLoginなどのプラグインを使用してログインページのURL(スラッグ)を変更するか、リストされている複数の機能(2FA、ログイン試行の制限など)を含むセキュリティプラグインを探します。

ログインURLを手動で変更する方法についてのWPBeginnerによる優れた記事もありますが、コードの管理に慣れていない場合は、そこに行かないことをお勧めします。

一方、インストールする各プラグインは、処理(つまり更新)する必要のある別のコードです。 プラグインが多数あると、非互換性のリスクも高まります。これは、2つ以上のプラグインが連携できない場合です。そのため、プラグインなしでインストールすることは避けてください。

最高のセキュリティプラグインのいくつかは、上記のようにいくつかの機能を組み合わせているため、私たちが話しているすべてのことを実行するためにインストールする必要のあるプラグインの数を減らすことができます。 いくつかの素晴らしい例は次のとおりです。

管理者権限を持つ複数のユーザーがWebサイトで作業している場合、これは何が行われているかを記録するための優れた方法です。

セキュリティの観点から、ログイン試行の失敗からWordPressサイトのファイルや設定の変更まで、非常に便利なさまざまな情報を表示できます。 あなたが自分のウェブサイトのメンテナンスを実行するのが好きな人なら、この機能は必須です。

優れた(そして無料の)オプションは、WPアクティビティログです。これは、何年も前から存在しており、詳細なログとインターフェイスのシンプルさの両方で知られているプラグインです。

かつて、支払いなどの特定のトランザクションに対して安全である必要があるWebサイトにはSSLが必要でした。 しかし、今日では、Webサイトで支払いを処理しているかどうかは関係ありません。 SSLは、パスワード、名前、アドレスなどの機密情報を処理するすべてのWebサイトに必須です。

これの舞台裏の仕組みは次のとおりです。WebサイトにSSLがない場合、ユーザーのWebブラウザとWebサーバー間で転送されるすべてのデータは、ハッカーが読み取れるプレーンテキストで配信されます。

SSLをインストールすると、機密情報は暗号化されてから、ユーザーのWebブラウザとサーバーの2者間で転送され、悪意のある第三者から保護されます。

Googleは、SSL証明書の重要性を少し前に認識し、暗号化された情報転送を提供できるWebサイトの上位に表示を開始しました。

さらに、2018年に、Googleはすべてのウェブサイトの所有者に、アクティブなSSLを持たないすべてのサイトがURLに「安全ではない」と表示されることを警告しました。 これにより、SSL証明書は絶対に必要です。 良いニュースは、入手が非常に簡単であるということです。さらに、一部のホスティング会社(Kualoを含む!)では、SSLが無料で含まれています。

多くの場合、新しいテーマ/プラグインをインストールしたり、サイトで積極的に作業したりすると、何かが壊れることがあります。そのため、バックアップを用意しておく必要があります。

最も信頼性の高いホスティングプロバイダーは、これらの毎日のバックアップを設定しますが、手動で行う方法を学ぶか、UpdraftPlusやBackupBuddyなどのバックアッププラグインを使用することは悪い考えではありません。 どちらにも、ウェブサイトのバックアップをAmazonなどのクラウドサービスにアップロードするか、ローカルにエクスポートするかを選択できます。

cPanelで簡単にアクセスできるSoftaculousバックアップ機能を使用することもできます。 良いニュースは、それが最大限のシンプルさを提供し、追加料金なしで来るということです。 悪いニュースは、対応するものとは異なり、ホスティングアカウントにバックアップをアップロードするため、ディスクスペースを使用し、Webサイト自体と同じ場所に保存されることです。 アカウントに何かが起こった場合(たとえば、誤ってファイルを削除したり、ハッカーが手動で侵入したりした場合)、バックアップコピーも危険にさらされる可能性があります。

WordPressでの作業を計画していて、最終結果がわからない場合は、必ずバックアップコピーを作成してください。

トラフィックの多いeコマースWebサイトを実行している場合は、1時間ごとのバックアップが最適な選択となる可能性があります。 前述のように、大量の注文を生成するWebサイトは、数時間前に実行されたバックアップを復元する必要がある場合、重大な損失を被る可能性があります。

これを行うには、wp-config.phpファイルにコードを追加します。

これを行うには、メモ帳などのテキストエディタを開いて、次のコードを貼り付けます。

<ファイル*.php>

すべてから否定する

</ファイル>

このファイルを.htaccessとして保存し、FTPクライアントまたはcPanelのファイルマネージャーを使用して、Webサイトの/ wp-content /uploads/フォルダーにアップロードします。

たとえば、ハッカーがWebサイトで1000の異なるパスワードを試したい場合、セキュリティプラグインまたはファイアウォールによってキャッチされる1000回の個別のログイン試行を行う必要があります。 ただし、XML-RPCを有効にしておくと、ハッカーはsystem.multicall関数を使用して、30〜60のリクエストで1000の異なるパスワードを試すことができます。

そのため、無効にすることを強くお勧めします。.htaccessファイルにコードを追加するだけで無効にできます。

5行目で、XML-RPCを保持したいIPがそれだけである場合は、独自のIPを挿入する必要があります(そうでない場合は、IPを削除するだけです)。

注:ユーザーの1人である場合、XMLRPCはLiteSpeedのブルートフォース保護機能によって保護されるため、この手順を実行する必要はありません。

これに対処するための優れた方法は、不正なボットがWordPressにアクセスするのを防ぐことです。 次のコードを.htaccessファイルに挿入します。

Webサイトのユーザーには、可能な限り最小限のアクセスを提供します。 たとえば、コンテンツライターがいる場合は、管理者アカウントを提供する必要はありません。編集者ユーザーであれば問題ありません。 どうしても必要な場合を除いて、アカウントを共有しないでください。共有する場合は、パスワードを渡した人がパスワードを必要としなくなったらすぐにパスワードを変更してください。

どうしても必要な場合を除いて、ホスティングの詳細も共有しないでください。

nullの(違法にダウンロードされた)WordPressテーマとプラグインを使用しないでください

ある時点で、いくらかのお金を節約し、ライセンスのないプラグインまたはテーマをダウンロードしたくなるかもしれません。 この場合、別の方法で支払います。おそらく、WordPressにバックドアを配置することです。 ハッカーは、ライセンスのないアイテム内にスパムリンクや悪意のあるコードを隠し、無料でダウンロードできるようにすることがよくあります。

絶対にそれらを避けてください、そしてあなたがウェブサイトまたは機能を委託するならば、開発者にすべてが適切に認可されていることを確認することを忘れないでください。

提供されたアドバイスのいずれかを理解するのが難しいと思いますか? 重要なことを見逃しましたか? コメントで私たちにpingしてください、私たちはあなたの考えを聞いてみたいです!

または、Kualoの非常に安全なWordPressホスティングに切り替える準備ができている場合は、こちらのプランを確認してください。

なぜあなたは尋ねることができますか?

この質問を一緒に調べてみましょう。

WordPressを保護することが重要なのはなぜですか?

生活の中で他の安全関連のものと同様に、ウェブサイトのセキュリティは必要悪です。 通常、開発者または代理店にWebサイトの作成を依頼すると、セキュリティのトピックがポップアップ表示されます。 専門家は、Webサイトがハッキングされる頻度を直接知っています。特にプラットフォームの人気のためにWordPressWebサイトです。 彼らは通常、さまざまな方法でWebサイトを保護するようにアドバイスし、いくつかのよく知られたセキュリティ慣行を推奨する場合があります。多くの人は、ハッキングされたWebサイトを扱ったことがなく、それを解決するための面倒、時間、労力が原因であるとは想像できないため、この情報を無視します。

まず第一に、あなたがオンラインビジネスを運営している場合、または少なくともあなたがウェブサイトを通してあなたのビジネスの一部を管理している場合、ハッカーの攻撃は必然的にあなたの仕事のプロセスを止めます。 オンラインストアを所有している場合、販売することはできません。 あなたがあなたのウェブサイトを通して予定を予約するならば、あなたはそうすることができません。

大量のオンラインストアの場合、これは特に悪いことです。しばらくの間販売できなくなるだけでなく、注文を失う可能性もあります。 Webサイトのバックアップは通常、1日に1回作成されます。バックアップが完了してから数時間後にハッキングされると、その間に行われたすべての注文が失われます。

Webサイトが機能している場合でも、ハッキングが発生している可能性があります。たとえば、リンクをコードに挿入して、他のWebサイトを指すことができます。

広告を介してWebサイトを収益化すると、広告が他の人の広告に置き換えられる可能性があります(したがって、収益が得られない広告が表示されます)。

あなたのウェブサイトが危険にさらされるかもしれない多くの場合があります、そしてそれを実現するのに数週間ではないにしても数日かかります。 スパムリンクインジェクションのシナリオでは、これはSEOに影響を与える可能性があります(Googleはスパムリンクを強く嫌うため)。 その結果、Googleのランキングが低下する可能性があり、この種の損傷を修復するには長い時間がかかる可能性があります。

顧客の信頼の問題もあります。 使用しているWebサイトがハッキングされていると聞くと、人々は本当に心配します。

SSL証明書を使用することで、クレジットカード番号の漏洩などの重大な結果を防ぐことができましたが、一部のデータは引き続き取得できます。 ユーザーは、Webサイトへのハッカーの攻撃をセキュリティの低下と関連付け、サービスの使用を完全に停止することを決定する可能性があります。

全体として、Webサイトがハッキングされた場合、それを修復することはできますが、そもそもWordPressを保護することは非常に簡単な方法です。

ハッキングされたWordPressを修正できますか?

プロセスに精通していない場合は、ハッキングされたWordPressWebサイトを修正するのは非常に困難です。 感染したコードをクリアするには、特定の種類の知識が必要です。 他の多くの技術的な問題とは異なり、ハッカーの攻撃の性質はさまざまであるため、Googleで迅速に修正することは困難です。攻撃がすでに発生している場合は、プラグインを使用してWebサイトをスキャンできますが、利用可能なプラグインのほとんどは、最近変更されたファイルを指摘するだけであり、すべてを手動でクリーンアップする必要があります。

これを試して修正するもう1つの方法は、Webサイトのバックアップを復元することです。 ただし、これは100%保証された修正ではありません。特に、WordPressがいつハッキングされたかがわからない場合(したがって、どのバックアップコピーが確実にクリーンであるか)はわかりません。

マルウェアの除去と技術支援を提供する専門機関に連絡することもできます。 彼らは比較的迅速に行動し、WordPressをきれいにしますが、もちろんコストがかかります。

損傷を修復することに成功したとしても、適切な保護を設定しないと、この状況が再び発生する可能性があることを覚えておく必要があります。

ここでの最善の策は、予防的に行動し、保護に対して詳細で包括的なアプローチをとることによってWebサイトを保護することです。

しかし、これはどういう意味ですか?

では、 WordPress Webサイトをどのように保護しますか? どのような実用的な手順を実行できますか? よろしくお願いします! 読み続けます。

あなたのWordPressウェブサイトを保護するための実用的なステップ

1.優れたホスティングプロバイダーを選択する

他のセキュリティ手順に焦点を合わせる前に、Webサイトの強固な基盤を選択することが重要です。 複数のセキュリティレイヤーを提供できる優れたホスティングプロバイダーと協力することは、将来のサイバー攻撃からWebサイトを保護するための最も簡単な方法です。 ウェブホスティングプロバイダーの選択は、特に彼らが何年もオンラインビジネスを運営していない場合、人々が細心の注意を払って計画することはめったにありません。ウェブホスティングが通常選択される方法は、友人からの推薦、ウェブサイトを構築するエージェンシー、またはオンライン調査を通じてです。

経験の浅いユーザーがよく探すのは、最も安い価格です。 しかし、人生のほとんどのものと同様に、信頼性が高く、高品質のホスティングはより多くの費用がかかり、それはまたあなたにもっと多くを提供します。 優れたホスティングプロバイダーは、ハッキングされたWebサイトに対処する必要があるかどうかの違いを意味する可能性のある多くのセキュリティ機能を提供します。

一方、低コストのホスティングプロバイダーは、違いを補うことができるときはいつでも手抜きをします。残念ながら、セキュリティは多くの問題を抱えている分野です。

お客様が利用できるようにする機能の例をいくつか挙げましょう。 DDoS保護、SSL証明書、Webアプリケーションファイアウォールなどの従来のオプションに加えて、Webサイトのセキュリティゲームをレベルアップするいくつかのオプションがあります。

その1つがPatchmanです。これは、WordPressを自動的に更新しないユーザーにとって非常に便利なアプリケーションです。 Patchmanはインストールをスキャンし、WordPressコアファイルと多数の人気のあるプラグインの既知の脆弱性を修正します。 Patchmanは、サイトを壊す依存関係の問題を引き起こす可能性のある脆弱性を修正するためにソフトウェアを自動的に更新するのではなく、現在インストールされているバージョンにセキュリティ修正を適用します。

適用されたパッチが安全に、Webサイトに損傷を与えることなく行われることを完全に確信できます。

共有ホスティングを利用する場合は、高性能で安全なホスティングを選択することが不可欠です。 多くの企業はWordPressホスティングも提供しています。これは、WordPress用に特別に構成されており、通常、サイトのパフォーマンスははるかに優れています。

大量のWebサイトがあり、ホスティングアカウントをアップグレードすることを選択した場合は、完全に管理された専用サーバーを使用すると、安価な(管理されていない)サーバーとは対照的に、より高いレベルのセキュリティが保証されます。

全体として、ウェブホスティングについて徹底的な調査を行い、価格があなたの選択を導いてはいけません。

2.WordPressを最新の状態に保つ

これはおそらくあなたがあなたのウェブ開発者から聞く最初のアドバイスです-すべてを最新の状態に保ってください! 多くのWordPress所有者は、意識的かどうかにかかわらず、原則としてこれを無視し、悪意のある攻撃の標的になります。これが発生する理由は、ハッカーによって発見された脆弱性が原因です。 このトピックについて詳しく知りたい場合は、この記事をお勧めしますが、要約すると、脆弱性は、使用しているアプリケーションのコードの「穴」です。ハッカーとソフトウェア開発者の間には、絶え間ない戦いがあります。ハッカーはセキュリティの脆弱性を見つけて悪用し、開発者はそれらに迅速にパッチを適用しようとします。

他のCMSアプリケーションと同様に、WordPressは更新のサイクルを経て、新しい機能が追加され、開発者は既知の脆弱性を修正するために作業します。 毎年、1〜3のメジャーアップデートと多くのマイナーアップデートがありますが、ほとんどの場合、セキュリティパッチが含まれているため、これらはすべてセキュリティにとって重要です。

しかし、待ってください-Patchmanのようなものがある場合、なぜまだ更新する必要があるのですか?

Patchmanは、WordPressコアファイルと最も人気のあるプラグインのいくつかをカバーしていますが、多くのプラグインはアプリを介してパッチが適用されていません。 つまり、これらのプラグインはすべて、古くなったままにしておくと、ハッカーがWebサイトで好きなように実行するための入り口になりやすくなります。

WordPressを最新の状態に保つのは非常に簡単です。

まず、5.6以降のすべてのバージョン(2020年12月にリリース)では自動更新が有効になっています。つまり、何もする必要はありません。 何らかの理由でそうでない場合(開発者がそれらを無効にした場合など)、自動更新を有効にする方法はいくつかあります。

1つはSoftaculousを介したもので、cPanelユーザーがサーバーにWordPressをインストールするためによく使用するアプリケーションです。 SoftaculousのWordPressManagerを使用すると、自動アップグレードを構成できます。 マイナーアップデートのみ、またはメジャーアップデートも自動アップグレードするように選択できます。

さらに、プラグインとテーマを自動的にアップグレードすることもできます。 何よりも、元に戻す必要がある場合に備えて、自動アップグレードの前にバックアップが取られます。

別のオプションは、コードの変更にある程度熟練している場合は、WordPressのネイティブ自動更新構成を使用することです。これについては、WordPressのKBで直接確認してください。

3.強力なユーザー名とパスワードを選択します

最も一般的なWordPressハッキングの試みには、盗まれたログイン詳細の使用が含まれます。 いわゆるブルートフォース攻撃について話します。これは、ハッカーがコンピューターにユーザー名とパスワードのさまざまな組み合わせを、適切なものが見つかるまで試行させる、効率的で直接的なタイプのサイバー攻撃です。Softaculousなどのソフトウェアアプリケーションを使用してWordPressをインストールするときにデフォルトで表示されるため、多くの人がユーザー名「admin」を使用します。

デフォルトのユーザー名を使用しないでください。ハッカーにとって使いやすくなります。メールアドレスなど、別のユーザー名を選択してください。 このユーザー名で作成済みのユーザーが渡された場合は、新しい管理者を作成し、既存の管理者を削除します。

パスワードについても同じことが言えます。 強いほど良いです。 数字と特殊文字を含む長いパスワードを選択するか、さらに良いことに、ランダムなパスワードを生成します。

パスワードを忘れてしまうのではないかと心配な場合は、覚えやすいシステムを考えてみてください。 文字の静的な組み合わせとWebサイトの名前を差別化要因として使用することを好む人もいれば(Jack1990Apple!)、関連するパスワードを使用する人もいます。

もちろん、ログイン情報を保存するだけで、覚えているかどうかを気にする必要はありません。 ただし、ブラウザを使用してログイン情報を保存しないでください。 これは非常に危険な(そして一般的に使用される)オプションです。

ログイン情報を毎回入力する必要がないように保存したい場合は、Lastpassのようなパスワードマネージャーを使用してください。無料プランがあり、ログイン情報は可能な限り安全になります。 パスワードマネージャーを使用すると、1つのパスワード(マスターパスワード)だけを覚えて、クレジットカードの詳細を保存する必要があります。

4.ログイン試行を制限する

ブルートフォース攻撃を防ぐ別の方法(ここでも、詳細を推測して侵入しようとします)は、ログインの試行回数を制限することです。 幸い、これはかなり簡単なことです。 Loginizerなどのプラグインをインストールするか、セキュリティプラグインを使用している場合は、これが機能として提供されていないかどうかを確認してください。Kualoの共有ホスティングサービスの顧客は、ブルートフォースログイン攻撃からも自動的に保護されます。ブルートフォース攻撃は抑制され、ブロックされます。

5. 2FA(2要素認証)を使用します

二要素認証は、過去2年間で、いくぶんゴールドスタンダードになりました。 実際、多くの評判の良いWebサイトは、ユーザーが2FAを保護する最も信頼できる方法の1つとして、自分のアカウントに2FAを実装することを強制します。 それが機能する方法は、認識されていないデバイスからログインするたびに、追加の認証(通常は電話を介して)が必要になることです。これは、ハッカーがあなたの正確なログイン詳細を持っていても、その追加の認証なしではログインできないことを意味します。

WP 2FAなどのプラグインをインストールして、Webサイト上の他のユーザーにもそれを使用させることができます(特に、管理者または編集者の権限がある場合)。 携帯電話にアクセスできなくなった場合に備えて、必ずバックアップコードをダウンロードして安全な場所に保管してください。

6.ログインページのURLを変更します

「admin」ユーザー名と同じように、ログインアクセスに関するWordPressのもう1つの悪名高い詳細は、ログインページです。 デフォルトは「www.yourwebsite.com/wp-login.php」または「www.yourwebsite.com/wp-admin」のいずれかです。いずれにせよ、このままにしておくと、ハッカーがバックエンドへの入り口を特定し、ブルートフォース攻撃を開始するのがはるかに簡単になります。

ThemeMyLoginなどのプラグインを使用してログインページのURL(スラッグ)を変更するか、リストされている複数の機能(2FA、ログイン試行の制限など)を含むセキュリティプラグインを探します。

ログインURLを手動で変更する方法についてのWPBeginnerによる優れた記事もありますが、コードの管理に慣れていない場合は、そこに行かないことをお勧めします。

7.セキュリティプラグインをインストールします

この記事を書いている時点で、無料と有料の両方で5,000万を超えるプラグインが利用可能です。 悪意のある攻撃からインストールを保護できるプラグインの大規模なベースを利用しないのは残念です。一方、インストールする各プラグインは、処理(つまり更新)する必要のある別のコードです。 プラグインが多数あると、非互換性のリスクも高まります。これは、2つ以上のプラグインが連携できない場合です。そのため、プラグインなしでインストールすることは避けてください。

最高のセキュリティプラグインのいくつかは、上記のようにいくつかの機能を組み合わせているため、私たちが話しているすべてのことを実行するためにインストールする必要のあるプラグインの数を減らすことができます。 いくつかの素晴らしい例は次のとおりです。

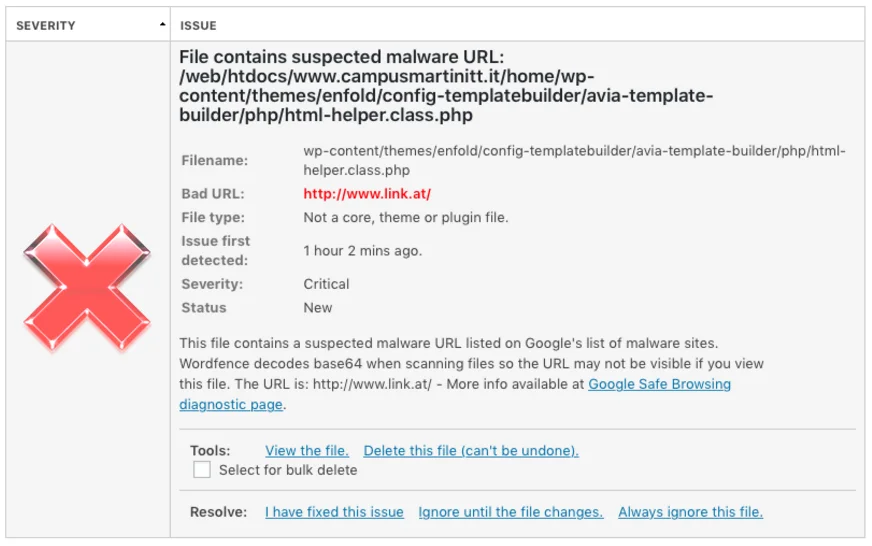

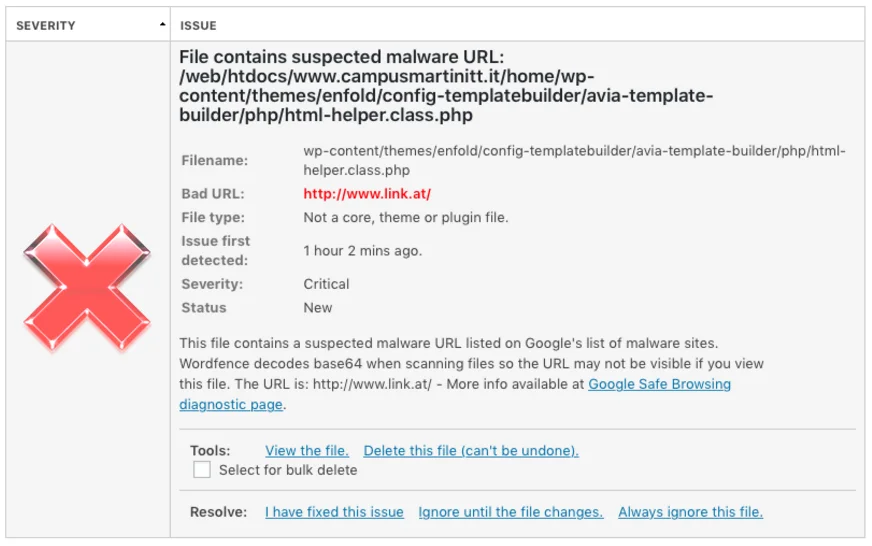

- Wordfenceセキュリティ-機能が満載されたもう1つの一般的なオプション。 プラグインは、Wordfence Centralを介して複数のWebサイトを使用しているユーザーに最適で、悪意のあるコード、スパムインジェクション、さらには不正なURLなどのいくつかのセキュリティリスクについてWordPressをチェックします。

- WPCerberSecurity-オプションの強力な組み合わせを備えた優れたプラグイン。この記事ではその多くが推奨されています。 実際、これはおそらくセキュリティ機能の最も包括的なリストを備えたプラグインの1つです。

- オールインワンWPセキュリティ-このプラグインは、技術的な経験の少ないユーザーの間で非常に人気があり、有料版もないため、制限はありません。 より多くの手動構成が必要になりますが、その単純さにより、比較的フラットな学習曲線が保証されます。

8.アクティビティログプラグインをインストールします

これは、多くの場合に役立つ、きちんとしたアドバイスです。 アクティビティログプラグインは、Webサイトでさまざまなユーザーが実行したアクティビティのログを記録して表示します。 それを一種のCCTVカメラと考えて、Webサイトで発生するすべてのことを監視します(もちろん、テキスト形式で!)管理者権限を持つ複数のユーザーがWebサイトで作業している場合、これは何が行われているかを記録するための優れた方法です。

セキュリティの観点から、ログイン試行の失敗からWordPressサイトのファイルや設定の変更まで、非常に便利なさまざまな情報を表示できます。 あなたが自分のウェブサイトのメンテナンスを実行するのが好きな人なら、この機能は必須です。

優れた(そして無料の)オプションは、WPアクティビティログです。これは、何年も前から存在しており、詳細なログとインターフェイスのシンプルさの両方で知られているプラグインです。

9.SSL証明書をインストールします

これは言うまでもありませんが、安全のためにこの推奨事項を含めましょう。かつて、支払いなどの特定のトランザクションに対して安全である必要があるWebサイトにはSSLが必要でした。 しかし、今日では、Webサイトで支払いを処理しているかどうかは関係ありません。 SSLは、パスワード、名前、アドレスなどの機密情報を処理するすべてのWebサイトに必須です。

これの舞台裏の仕組みは次のとおりです。WebサイトにSSLがない場合、ユーザーのWebブラウザとWebサーバー間で転送されるすべてのデータは、ハッカーが読み取れるプレーンテキストで配信されます。

SSLをインストールすると、機密情報は暗号化されてから、ユーザーのWebブラウザとサーバーの2者間で転送され、悪意のある第三者から保護されます。

Googleは、SSL証明書の重要性を少し前に認識し、暗号化された情報転送を提供できるWebサイトの上位に表示を開始しました。

さらに、2018年に、Googleはすべてのウェブサイトの所有者に、アクティブなSSLを持たないすべてのサイトがURLに「安全ではない」と表示されることを警告しました。 これにより、SSL証明書は絶対に必要です。 良いニュースは、入手が非常に簡単であるということです。さらに、一部のホスティング会社(Kualoを含む!)では、SSLが無料で含まれています。

10.バックアップのセットアップ

WordPressの問題を修正する必要がある場合、バックアップは100%機能しない可能性がありますが、バックアップは防御の最前線です。 Webサイトのバックアップは、ハッカーの攻撃があった場合だけでなく、技術的な問題がある場合にも役立ちます。多くの場合、新しいテーマ/プラグインをインストールしたり、サイトで積極的に作業したりすると、何かが壊れることがあります。そのため、バックアップを用意しておく必要があります。

最も信頼性の高いホスティングプロバイダーは、これらの毎日のバックアップを設定しますが、手動で行う方法を学ぶか、UpdraftPlusやBackupBuddyなどのバックアッププラグインを使用することは悪い考えではありません。 どちらにも、ウェブサイトのバックアップをAmazonなどのクラウドサービスにアップロードするか、ローカルにエクスポートするかを選択できます。

cPanelで簡単にアクセスできるSoftaculousバックアップ機能を使用することもできます。 良いニュースは、それが最大限のシンプルさを提供し、追加料金なしで来るということです。 悪いニュースは、対応するものとは異なり、ホスティングアカウントにバックアップをアップロードするため、ディスクスペースを使用し、Webサイト自体と同じ場所に保存されることです。 アカウントに何かが起こった場合(たとえば、誤ってファイルを削除したり、ハッカーが手動で侵入したりした場合)、バックアップコピーも危険にさらされる可能性があります。

WordPressでの作業を計画していて、最終結果がわからない場合は、必ずバックアップコピーを作成してください。

トラフィックの多いeコマースWebサイトを実行している場合は、1時間ごとのバックアップが最適な選択となる可能性があります。 前述のように、大量の注文を生成するWebサイトは、数時間前に実行されたバックアップを復元する必要がある場合、重大な損失を被る可能性があります。

WordPressウェブサイトを保護するためのより実用的な手順[詳細]

このセクションにあるヒントには、WordPressの管理に関するもう少し高度な知識と、コードに直接書き込む自信が必要です。 これらの手順を実行することに不安がある場合は、実行を支援できるWordPress開発者に相談することをお勧めします。11.ファイル編集を無効にする

WordPressにはコードエディタが組み込まれており、管理パネルからテーマとプラグインのファイルを編集できます。 間違った人が管理パネルにアクセスした場合、それは大きなセキュリティリスクになる可能性があります。 そのため、この機能を無効にすることをお勧めします。これを行うには、wp-config.phpファイルにコードを追加します。

1 // Disallow file edit

2 define( 'DISALLOW_FILE_EDIT', true );12.特定のWordPressディレクトリのPHPファイル実行を無効にする

不要なディレクトリでのPHPファイルの実行を無効にして、保護の別のレイヤーを追加します。 これを行う理由は、ハッカーがこの機能を使用してバックドアアクセスファイルやマルウェアをWordPressサイトにアップロードすることが多いためです。 サイトが機能しなくなる可能性があるため、何をしているのかわからない場合、これは危険な手順です。慎重に踏み込んでください。 探しているディレクトリは/wp-content/uploads/です。これを行うには、メモ帳などのテキストエディタを開いて、次のコードを貼り付けます。

<ファイル*.php>

すべてから否定する

</ファイル>

このファイルを.htaccessとして保存し、FTPクライアントまたはcPanelのファイルマネージャーを使用して、Webサイトの/ wp-content /uploads/フォルダーにアップロードします。

13.XML-RPCを無効にします

XML-RPCを使用してWordPressサイトをWebアプリやモバイルアプリに接続していましたが、WordPressが独自のREST APIをリリースしたため、XML-RPCは便利な機能ではなく責任を負いました。たとえば、ハッカーがWebサイトで1000の異なるパスワードを試したい場合、セキュリティプラグインまたはファイアウォールによってキャッチされる1000回の個別のログイン試行を行う必要があります。 ただし、XML-RPCを有効にしておくと、ハッカーはsystem.multicall関数を使用して、30〜60のリクエストで1000の異なるパスワードを試すことができます。

そのため、無効にすることを強くお勧めします。.htaccessファイルにコードを追加するだけで無効にできます。

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>5行目で、XML-RPCを保持したいIPがそれだけである場合は、独自のIPを挿入する必要があります(そうでない場合は、IPを削除するだけです)。

注:ユーザーの1人である場合、XMLRPCはLiteSpeedのブルートフォース保護機能によって保護されるため、この手順を実行する必要はありません。

14.ボットへのアクセスを制限する

あなたのウェブサイトは常にいくつかのボットによってクロールされますが、悪いボットは迷惑な妨害を引き起こす可能性があります。 ワークフローが遅くなったり、WordPressサイトの機能が中断したりして、ユーザーが失われる可能性があります。これに対処するための優れた方法は、不正なボットがWordPressにアクセスするのを防ぐことです。 次のコードを.htaccessファイルに挿入します。

SetEnvIfNoCase User-Agent ^$ keep_out

SetEnvIfNoCase User-Agent (pycurl|casper|cmsworldmap|diavol|dotbot) keep_out

SetEnvIfNoCase User-Agent (flicky|ia_archiver|jakarta|kmccrew) keep_out

SetEnvIfNoCase User-Agent (purebot|comodo|feedfinder|planetwork) keep_out

Order Allow,Deny

Allow from all

Deny from env=keep_outWordPressを安全に保つための非技術的なヒント

最小特権の原則(POLP)を使用するWebサイトのユーザーには、可能な限り最小限のアクセスを提供します。 たとえば、コンテンツライターがいる場合は、管理者アカウントを提供する必要はありません。編集者ユーザーであれば問題ありません。 どうしても必要な場合を除いて、アカウントを共有しないでください。共有する場合は、パスワードを渡した人がパスワードを必要としなくなったらすぐにパスワードを変更してください。

どうしても必要な場合を除いて、ホスティングの詳細も共有しないでください。

nullの(違法にダウンロードされた)WordPressテーマとプラグインを使用しないでください

ある時点で、いくらかのお金を節約し、ライセンスのないプラグインまたはテーマをダウンロードしたくなるかもしれません。 この場合、別の方法で支払います。おそらく、WordPressにバックドアを配置することです。 ハッカーは、ライセンスのないアイテム内にスパムリンクや悪意のあるコードを隠し、無料でダウンロードできるようにすることがよくあります。

絶対にそれらを避けてください、そしてあなたがウェブサイトまたは機能を委託するならば、開発者にすべてが適切に認可されていることを確認することを忘れないでください。

最終的な考え

WordPressを保護するために費やす時間(および資金)を、もう1つの重要なビジネス投資として検討してください。 ハッキングされたWebサイトを修正すると、かなりの費用がかかります。最も残念な場合は、ビジネスに費用がかかることさえあります。 このガイドに従うことは、悪意のある攻撃に対する100%の保護を保証するものではありませんが、それが発生する可能性を大幅に減らすことができます。提供されたアドバイスのいずれかを理解するのが難しいと思いますか? 重要なことを見逃しましたか? コメントで私たちにpingしてください、私たちはあなたの考えを聞いてみたいです!

または、Kualoの非常に安全なWordPressホスティングに切り替える準備ができている場合は、こちらのプランを確認してください。