8 лучших инструментов управления идентификационным доступом (IAM)

Опубликовано: 2022-12-30Ставите ли вы безопасность ИТ-активов выше всего остального в вашей организации? Затем вам потребуются лучшие инструменты управления доступом к удостоверениям, описанные здесь.

В современном цифровом ландшафте безопасность является главной заботой любого бизнеса. Хакеры разрабатывают новые методы и инструменты для кражи данных у предприятий и продажи их в даркнете.

Жестокие хакеры просто заставят вас заплатить миллионы долларов в качестве выкупа, захватив всю вашу ИТ-инфраструктуру, включая важные базы данных, которые могут повредить тысячам пользователей.

Таким образом, предприятия используют надежные инструменты IAM, помимо строгих политик безопасности данных и паролей, в качестве резервного ресурса для безопасности бизнес-данных.

Что такое управление доступом к идентификационным данным (IAM)?

Управление доступом к идентификационным данным (IAM) — это набор приложений, политик и инструментов, которые контролируют, поддерживают и определяют, какой сотрудник или заинтересованное лицо имеет доступ к каким цифровым активам.

Для предприятий цифровыми активами в основном являются серверы приложений, базы данных клиентов, инструменты ERP, приложения для выставления счетов, платежные приложения, данные о заработной плате сотрудников и многое другое.

В DevSecOps доступ к цифровым активам означает проверку репозиториев кода, доступ к конвейерам CI/CD, внешним и внутренним базам знаний, платформам как сервису, интрасетям, журналам программного обеспечения и каналам делового общения.

Короче говоря, вы или администратор по кибербезопасности должны контролировать доступ ко всем цифровым ресурсам, от которых зависит безупречная работа вашего бизнеса.

Необходимость управления идентификационным доступом (IAM)

Во-первых, вам нужен IAM для предоставления доступа к бизнес-приложениям и ресурсам существующим и новым сотрудникам. В несколько кликов вы можете отозвать чей-либо доступ к ERP или предоставить доступ, если это необходимо.

IAM позволяют вам стать более проактивными в обеспечении безопасности бизнеса, чем реактивными. Не рекомендуется строго применять политики безопасности в организации после того, как она пострадала от утечки данных и потери доходов.

Вместо этого вы должны применять политики безопасности данных и контроля доступа с первого дня, чтобы избежать репутационных и денежных потерь.

Другими важными причинами для получения решения IAM являются:

- Обеспечьте масштабируемость безопасности вашего бизнеса с помощью облачного приложения, которое может непрерывно отслеживать от 10 до тысяч сотрудников, обращающихся к серверам, базам кода, пакетам контейнеров, данным клиентов, способам оплаты и т. д.

- Остановите утечку данных в тот момент, когда она начинается, и, таким образом, сдержите ситуацию до того, как в дело вмешаются СМИ, общественность и инвесторы.

- Избавьтесь от отходов при распределении лицензий и ресурсов, всегда сканируя такие бизнес-активы. Затем динамически распределяйте необходимые ресурсы, чтобы сэкономить деньги и не допустить попадания бизнес-данных в чужие руки.

Как работает управление доступом к идентификационным данным?

Для защиты бизнес-данных решение IAM функционирует, предоставляя следующие функции и инструменты безопасности:

№1. Единый вход в систему

Решение IAM обеспечивает беспрепятственный доступ ко всем бизнес-приложениям и учетным записям через корпоративную электронную почту. Сотрудникам не нужно запоминать тонны учетных записей и паролей.

№ 2. Журнал, аудит и отчет

Записывайте каждое действие в вашей ИТ-инфраструктуре и сообщайте вам данные о любых недавних инцидентах безопасности, событиях сброса пароля, запросах на вход из внешних сетей и многом другом.

№3. Авторизация пользователя

Он не позволяет пользователям вносить запрещенные изменения в ваши системы, приложения и веб-сайты, регулярно санкционируя их действия путем сканирования базы данных учетных записей пользователей на наличие последних изменений.

№ 4. Аутентификация пользователя

IAM применяет аутентификацию безопасности каждый раз, когда сотрудник входит в ваши бизнес-системы. Он может предлагать пароли, текстовые сообщения с мобильных телефонов, доступ на основе физического ключа безопасности, CAPTCHA и многое другое. Это также подталкивает пользователя к периодической смене паролей и других учетных данных.

№ 5. Предоставление и отзыв разрешений пользователя

Когда вы создаете учетную запись пользователя в инструменте IAM, он предоставляет доступ к определенным бизнес-системам в зависимости от роли или назначения. Инструменты IAM могут направлять эти запросы на предоставление через нескольких менеджеров, чтобы обеспечить многоточечное утверждение.

Кроме того, удаление одного пользователя из IAM мгновенно удаляет предыдущий доступ к приложению и базе данных. Это происходит в режиме реального времени, и инструмент блокирует сотрудника, даже если он активно работает над приложением.

№ 6. Управление пользователями системы

Инструменты IAM интегрируются со всеми бизнес-базами данных, приложениями, серверами, виртуальными рабочими столами и облачными хранилищами. Вам просто нужно создать один профиль пользователя в инструменте IAM, и соответствующий человек получит доступ к приложению и данным, который вы предоставляете.

Как инструмент управления доступом к идентификационным данным помогает вам?

Эффективный инструмент IAM помогает вашему бизнесу следующими способами:

- Предоставьте единый источник достоверной информации обо всем, что касается цифровых данных и безопасности активов.

- Позвольте новому сотруднику начать работу в первый же день, предоставив допуск к безопасности в несколько кликов.

- Защитите бизнес-данные, мгновенно лишив доступ сотрудников, покидающих компанию.

- Предупреждать вас об инцидентах безопасности, чтобы вы могли принять меры до того, как понесете серьезный ущерб

- Предотвращение неприятностей, вызванных информаторами и внутренними угрозами

- Блокируйте аномальные действия сотрудников или внешних поставщиков, обнаруживая подозрительное поведение с помощью искусственного интеллекта (ИИ) и машинного обучения (МО).

Далее мы обсудим функции, которые следует искать в инструменте IAM.

Возможности инструмента IAM

При покупке инструмента IAM убедитесь, что он обладает следующими обязательными функциями:

- Стоимость владения не должна быть выше.

- Инструмент должен предлагать биллинг на основе учетной записи пользователя. Вы платите меньше, когда создаете несколько аккаунтов. Вы платите больше, когда создаете больше аккаунтов. И должна быть оптовая скидка на массовое управление аккаунтом.

- Решение IAM должно предлагать шесть стандартных функций. Это единый вход, создание отчетов, проверка подлинности, авторизация, предоставление разрешений и панель управления.

- Инструмент должен следовать политике авторизации с нулевым доверием.

- Он должен рандомизировать систему аутентификации, чтобы информировать пользователей об их обязанностях по обеспечению безопасности данных.

Теперь, когда вы ознакомились с основами концепции управления доступом к идентификационным данным, ниже вы найдете несколько идеальных инструментов для любого цифрового бизнеса:

AWS Управление идентификацией и доступом

Если вы размещаете облачные приложения, базы данных и аналитические проекты в Amazon Web Services, то AWS IAM — идеальное решение для защиты бизнес-данных. Он предлагает множество функций, но следующие из них имеют первостепенное значение:

- Анализатор доступа IAM

- Центр идентификации IAM

- Управление учетной записью IAM или ролями пользователей

- Управление разрешениями IAM, такими как предоставление и отзыв

- Многофакторная аутентификация для строгой защиты данных и подотчетности

Вам следует использовать AWS IAM, если вы чувствуете потребность в следующем в своем бизнесе:

- Назначайте детализированные разрешения и используйте атрибуты, такие как роль, команда, местоположение и т. д., для подготовки учетной записи.

- Управляйте учетными записями один за другим или массово

- Внедрите методы обеспечения безопасности данных в организации всего за несколько кликов

- Поддерживать политику наименьших привилегий для бизнес-приложений и данных

AWS предлагает обширные ресурсы по внедрению и эксплуатации AWS IAM. Таким образом, вы можете быстро научиться и начать работу в кратчайшие сроки.

Окта ИАМ

Если вы ищете универсальное решение для управления идентификацией и предоставления услуг на основе идентификации, попробуйте Okta. Он имеет более 7000 интеграций с бизнес-приложениями. Команда управления интеграцией Okta также активно работает с проектами разработки приложений, которые будут выпущены в будущем.

Его ключевые функции IAM включают в себя множество функций, в том числе следующие:

- Универсальный вход

- Единая точка входа

- Без пароля

- Адаптивный многофакторный поиск

- Управление жизненным циклом

- Рабочие процессы

- Идентичность

У Okta есть два разных сервиса в сфере управления доступом к удостоверениям. Первое решение — это сервис, ориентированный на клиента. Если вы предлагаете услуги SaaS конечным пользователям, размещаете видеоплатформы OTT, веб-сайты на основе подписки или веб-контент за платным доступом, вы можете использовать идентификацию клиента от Okta.

Кроме того, вы можете использовать Workforce Identity Cloud, чтобы предоставить сотрудникам, поставщикам, клиентам, сотрудникам и фрилансерам доступ к вашим бизнес-активам в облаке или за его пределами.

Управление двигателем

ManageEngine AD360 от Zoho — это интегрированный инструмент IAM, который позволяет администраторам ИТ-безопасности изменять, предоставлять и отзывать удостоверения пользователей. Он позволяет контролировать доступ пользователей к сетевым ресурсам на общедоступных, частных, гибридных или локальных серверах.

Вы можете делать все вышеперечисленное на серверах Exchange, в локальной Active Directory и облачных приложениях из центрального программного обеспечения или веб-панели.

Короче говоря, ManageEngine AD360 предоставляет вашим штатным и внештатным сотрудникам быстрый доступ к приложениям, ERP, данным о клиентах, бизнес-вики и т. д. за несколько минут. Затем вы можете отозвать доступ, когда они уйдут из бизнеса, или вы считаете, что доступ больше не нужен для этого конкретного сотрудника.

Сейлпойнт IAM

IAM-решение SailPoint основано на базовой IAM-системе, управляемой интеграцией, автоматизацией и интеллектом. Вокруг его основной системы управления доступом к удостоверениям есть подфункции.

Эти подмодули гарантируют, что IAM-решение вашего бизнеса работает круглосуточно и без сбоев. Ниже перечислены некоторые примечательные подфункции:

- Управление SaaS-инструментами

- Автоматическая инициализация и отзыв учетных записей пользователей

- Рекомендации по доступу на основе ИИ

- Рабочие процессы IAM

- Аналитика данных и доступ к информации

- Цифровые сертификаты для доступа к приложениям, чтения файлов и т. д.

- Управление паролями, сброс и занесение в черный список

- Управление доступом к файлам и документам

- Удовлетворение запросов на доступ

SailPoint предлагает решения IAM для различных отраслевых вертикалей, таких как здравоохранение, производство, банковское дело, правительство, образование и многое другое.

Инструменты IAM предлагают удобные услуги, такие как внедрение нулевого доверия, повышение эффективности вашей ИТ-инфраструктуры, соблюдение нормативных требований и защита ресурсов в любом месте и в любое время.

IAM-решения Fortinet

Решения Fortinet IAM предоставляют функции безопасности, необходимые для подтверждения личности сотрудников, клиентов, поставщиков и устройств, когда они входят в вашу интрасеть или интернет-сеть.

Его жизненно важные функции и преимущества, как указано ниже:

- Это гарантирует, что правильно аутентифицированные, авторизованные и проверенные пользователи могут получить доступ к вашим бизнес-ресурсам в облаке или за его пределами.

- Его многофакторная аутентификация гарантирует, что первоначальный пользователь получает доступ к разрешенным ресурсам. В случае утечки данных вы знаете, к кому обращаться.

- Fortinet SSO обеспечивает беспрепятственный доступ к ИТ-инфраструктуре без запоминания пароля. Он использует поддержку SAML, OIDC, 0Auth и API.

- Fortinet IAM поддерживает политики использования собственных устройств (BYOD), гостевые учетные записи, специальный доступ и многое другое.

JumpCloud IAM

JumpCloud помогает снизить стоимость владения решением IAM на несколько цифр благодаря унифицированному устройству и решению IAM. Благодаря этому сервису вы минимизируете накладные расходы и сложность системы IAM, а также гарантируете, что будете иметь дело с меньшим количеством ИТ-поставщиков.

После настройки его решений вы можете разрешить сотрудникам, стажерам, клиентам, заинтересованным сторонам, поставщикам и посетителям доступ к ИТ-инфраструктуре с помощью следующей бизнес-логики:

- Дайте доступ к любому или выберите ресурс

- Предоставьте доступ из любого или выберите местоположение

- Обеспечьте доступ с физическим или цифровым идентификатором

- Подтвердите доступ из облака

- Предоставьте доступ к надежному оборудованию или программному обеспечению

Его инструмент IAM позволяет вам управлять процессами, рабочими процессами, устройствами и людьми из одного веб-приложения, размещенного в открытом каталоге, поддерживаемом JumpCloud.

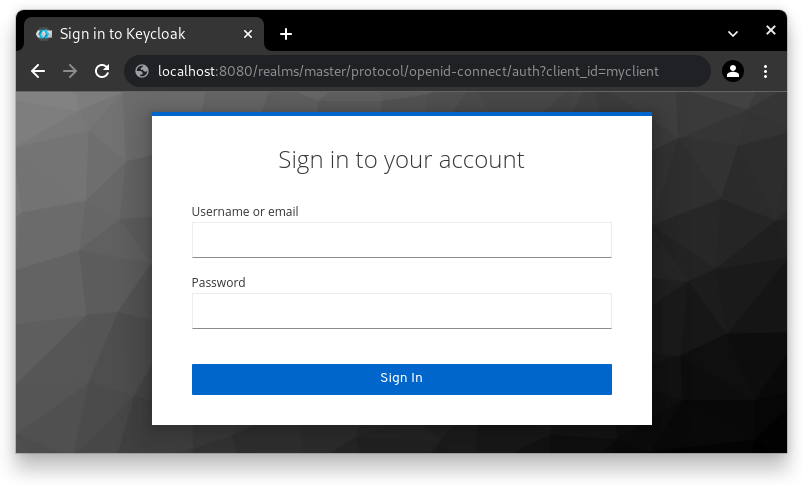

Keycloak IAM с открытым исходным кодом

Keycloak — это продукт IAM с открытым исходным кодом, который постоянно развивается благодаря грантам и спонсорской поддержке Red Hat. Если вашему бизнесу нужны специально разработанные решения IAM, которые не предлагают другие компании, вы можете попробовать Keycloak.

Его примечательные особенности, как показано ниже:

- Keycloak SSO для входа и выхода из многих приложений в одной организации или на одной платформе.

- Создавайте страницы входа в социальные сети, чтобы пользователи могли использовать ваши облачные сервисы с помощью учетной записи Google, GitHub и Facebook.

- Вы можете создать собственное решение IAM, используя кодовую базу Keycloak и свою реляционную базу данных.

- Вы можете интегрировать это решение IAM с серверами Active Directory и облегченным протоколом доступа к каталогам (LDAP).

Его сервер доступен для бесплатной загрузки с кодовой базой Keycloak, образом контейнера и оператором.

Пинг-идентификация

Ping Identity использует собственное облако PingOne для управления доступом к удостоверениям через облачную платформу, а затем направляет пользователя на другое облако или локальный сервер. Облако PingOne подходит для ваших клиентоориентированных рабочих нагрузок и внутренней рабочей силы.

Вы создаете учетную запись для утвержденного пользователя в облаке PingOne и создаете рабочий процесс аутентификации. Ping Identity организует переход клиентов или сотрудников к бизнес-приложению с помощью заранее заданного рабочего процесса.

Он включает в себя следующие шаги:

- Обнаружение пользовательских данных и устройства

- Проверка пользователя

- Профилирование активности пользователей на ваших ИТ-активах

- Аутентификация с использованием вторичных протоколов безопасности

- Заинтересованные стороны бизнеса авторизуют нового пользователя

- Пользователь получает беспрепятственный доступ к выбранным приложениям и базам данных.

Заключительные слова

Получение правильного инструмента управления доступом к удостоверениям — это не прогулка по парку. ИТ-администраторы и менеджеры по кибербезопасности тратят недели рабочего времени, чтобы решить, какой инструмент поможет установить желаемый уровень безопасности.

Вы можете сэкономить деньги и время и остаться в здравом уме, попробовав некоторые из лучших инструментов IAM, упомянутых выше в этой статье.

Далее, лучшие методы защиты от кибератак.