8 つの最高の ID アクセス管理ツール (IAM)

公開: 2022-12-30組織内で IT 資産のセキュリティを他の何よりも優先していますか? 次に、ここで説明する最高の ID アクセス管理ツールが必要です。

今日のデジタル ランドスケープでは、セキュリティはあらゆるビジネスの主な関心事です。 ハッカーは、企業からデータを盗み、ダークウェブで販売するための新しい技術とツールを開発しています。

悪質なハッカーは、何千人ものユーザーに損害を与える可能性のある重要なデータベースを含む IT インフラストラクチャ全体をハイジャックして、何百万ドルもの身代金を支払わせるだけです。

したがって、企業は、厳格なデータ セキュリティとパスワード ポリシーに加えて、ビジネス データ セキュリティの冗長リソースとして堅牢な IAM ツールを使用します。

ID アクセス管理 (IAM) とは?

ID アクセス管理 (IAM) は、どの従業員または利害関係者がどのデジタル資産にアクセスできるかを監視、維持、および定義する一連のアプリ、ポリシー、およびツールです。

企業にとってのデジタル資産は、主にアプリ サーバー、顧客データベース、ERP ツール、請求アプリ、支払いアプリ、従業員の給与データなどです。

DevSecOps では、デジタル アセットへのアクセスとは、コード リポジトリのチェック、CI/CD パイプラインへのアクセス、外部および内部のナレッジベース、サービスとしてのプラットフォーム、イントラネット、ソフトウェア ログ、およびビジネス コミュニケーション チャネルを意味します。

一言で言えば、あなたまたはサイバーセキュリティ管理者は、ビジネスが完璧な運用のために依存しているすべてのデジタル リソースへのアクセスを制御する必要があります。

ID アクセス管理 (IAM) の必要性

まず、ビジネス アプリとリソースへのアクセスを既存および新規の従業員に割り当てるための IAM が必要です。 数回クリックするだけで、ERP から他のユーザーのアクセス権を取り消したり、必要に応じてアクセス権を付与したりできます。

IAM を使用すると、事後対応よりも積極的にビジネス セキュリティを実現できます。 データ侵害や収益の損失による打撃を受けた後、組織にセキュリティ ポリシーを厳格に適用することはお勧めできません。

代わりに、評判と金銭的損失を回避するために、初日からデータ セキュリティとアクセス制御ポリシーを適用する必要があります。

IAM ソリューションを取得するその他の注目すべき理由は次のとおりです。

- サーバー、コードベース、コンテナー パッケージ、顧客データ、支払い方法などに継続的にアクセスする 10 人から数千人の従業員を追跡できるクラウド アプリを使用して、ビジネス セキュリティをスケーラブルにします。

- データ漏えいを開始した時点で阻止し、メディア、一般市民、投資家が関与する前に状況を封じ込めます。

- このようなビジネス資産を常にスキャンすることで、ライセンスとリソース割り当ての無駄をゼロにします。 次に、必要なリソースを動的に割り当ててコストを節約し、ビジネス データが悪意のある者の手に渡らないようにします。

ID アクセス管理はどのように機能しますか?

ビジネス データを保護するために、IAM ソリューションは次のセキュリティ機能とツールを提供することで機能します。

#1。 シングル サインオン アクセス

IAM ソリューションは、企業の電子メールを介してすべてのビジネス アプリとアカウントへのシームレスなアクセスを提供します。 従業員は、大量のユーザー アカウントとパスワードを覚えておく必要はありません。

#2。 ログ、監査、およびレポート

IT インフラストラクチャでのすべてのアクションを記録し、最近のセキュリティ インシデント、パスワード リセット イベント、外部ネットワークからのログイン リクエストなどのデータをレポートします。

#3。 ユーザー認証

最近の変更がないかユーザー アカウント データベースをスキャンして定期的にユーザーのアクションを承認することで、ユーザーがシステム、アプリ、および Web サイトで許可されていない変更を行うのを防ぎます。

#4。 ユーザ認証

IAM は、従業員がビジネス システムにログインするたびにセキュリティ認証を課します。 パスワード、携帯電話のテキスト、物理的なセキュリティ キー ベースのアクセス、CAPTCHA などを提供できます。 また、パスワードやその他の資格情報を定期的に変更するようユーザーに促します。

#5。 ユーザー権限のプロビジョニングと取り消し

IAM ツールでユーザー アカウントを作成すると、役割または指定に応じて、特定のビジネス システムへのアクセスがプロビジョニングされます。 IAM ツールは、これらのプロビジョニング リクエストを複数のマネージャーにルーティングして、マルチポイントの承認を確保できます。

さらに、IAM から 1 人のユーザーを削除すると、以前のアプリとデータベースへのアクセスが即座に削除されます。 これはリアルタイムで行われ、従業員がアプリで積極的に作業している場合でも、ツールは従業員を締め出します。

#6。 システム ユーザーの管理

IAM ツールは、すべてのビジネス データベース、アプリ、サーバー、仮想デスクトップ、およびクラウド ストレージと統合します。 IAM ツールで 1 つのユーザー プロファイルを作成するだけで、それぞれのユーザーが提供するアプリとデータ アクセスを取得できます。

ID アクセス管理ツールはどのように役立ちますか?

効率的な IAM ツールは、次の方法でビジネスに役立ちます。

- デジタルデータと資産のセキュリティに関するすべての信頼できる唯一の情報源を提供する

- 数回クリックするだけでセキュリティクリアランスをプロビジョニングすることで、新入社員が初日から仕事を始められるようにします

- 退職する従業員のアクセスを即座に無効にすることで、ビジネス データを保護します。

- 大きな被害を受ける前に対処できるように、セキュリティ インシデントを警告します。

- 内部告発者や内部関係者の脅威による迷惑行為を防止

- 人工知能 (AI) と機械学習 (ML) を使用して疑わしい行動を検出することにより、従業員または外部ベンダーによる異常な行動をブロックします。

次に、IAM ツールで探す機能について説明します。

IAM ツールの機能

IAM ツールを購入するときは、次の必須機能が付属していることを確認してください。

- 所有コストが高くなってはいけません。

- ツールは、ユーザー アカウント ベースの課金を提供する必要があります。 いくつかのアカウントを作成すると、支払う金額が少なくなります。 より多くのアカウントを作成すると、より多くの料金がかかります。 また、一括アカウント管理には一括割引があるはずです。

- IAM ソリューションは、6 つの標準機能を提供する必要があります。 これらは、シングル サインオン、レポート、認証、承認、権限のプロビジョニング、および管理ダッシュボードです。

- ツールは、ゼロトラスト認証ポリシーに従う必要があります。

- 認証システムをランダム化して、データ セキュリティの責任をユーザーに通知する必要があります。

ID アクセス管理の概念の基本を理解したところで、デジタル ビジネスに最適なツールを以下に示します。

AWS ID およびアクセス管理

アマゾン ウェブ サービスでクラウド アプリケーション、データベース、および分析プロジェクトをホストしている場合、AWS IAM はビジネス データを保護するための理想的なソリューションです。 多くの機能を提供しますが、次の機能が最も重要です。

- IAM アクセス アナライザー

- IAM アイデンティティ センター

- IAM アカウントまたはユーザー ロールを管理する

- プロビジョニングや取り消しなどの IAM 権限を管理する

- 厳格なデータ セキュリティと説明責任のための多要素認証

ビジネスで次の必要性を感じる場合は、AWS IAM を使用する必要があります。

- きめ細かな権限を割り当て、役割、チーム、場所などの属性を使用してアカウント プロビジョニングを行う

- アカウントを個別または一括で管理

- 数回クリックするだけで、組織全体にデータ セキュリティ対策を実装できます

- ビジネス アプリとデータの最小権限ポリシーを維持する

AWS は、AWS IAM の実装と運用に関する広範なリソースを提供しています。 したがって、すぐに学び、すぐに始めることができます。

オクタ IAM

ID 管理と ID ベースのサービス プロビジョニングのワンストップ ソリューションをお探しの場合は、Okta をお試しください。 7,000 以上のビジネス アプリの統合があります。 Okta 統合管理チームは、将来アプリをリリースするアプリ開発プロジェクトにも積極的に取り組んでいます。

その主要な IAM 機能には、次のような多くの機能が含まれています。

- ユニバーサル ログイン

- シングル・サインオン

- パスワードレス

- アダプティブ MFA

- ライフサイクル管理

- ワークフロー

- アイデンティティ ガバナンス

Okta には、ID アクセス管理ランドスケープに 2 つの異なるサービスがあります。 最初のソリューションは、顧客向けサービスです。 エンド ユーザーに SaaS サービスを提供している場合、OTT ビデオ プラットフォーム、サブスクリプション ベースの Web サイト、またはペイウォールの背後にある Web コンテンツをホストしている場合は、Okta の Customer Identity を使用できます。

さらに、Workforce Identity Cloud を使用して、従業員、ベンダー、クライアント、共同作業者、およびフリーランサーがクラウド上またはクラウド外でビジネス資産にアクセスできるようにすることができます。

エンジンの管理

Zoho の ManageEngine AD360 は、IT セキュリティ管理者がユーザー ID を変更、プロビジョニング、および取り消すことができる統合 IAM ツールです。 これにより、パブリック、プライベート、ハイブリッド、またはオンプレミス サーバー上のネットワーク リソースへのユーザー アクセスを制御できます。

中央のソフトウェアまたは Web ダッシュボードから、Exchange サーバー、オンプレミスの Active Directory、およびクラウド アプリケーションにわたって上記のすべてを実行できます。

簡単に言えば、ManageEngine AD360 を使用すると、給与計算中および非給与計算中の従業員がアプリ、ERP、顧客データ、ビジネス Wiki などに数分ですばやくアクセスできるようになります。 次に、従業員が退職したとき、またはその特定の従業員にアクセスが不要になったと考えられるときに、アクセスを取り消すことができます。

セイルポイント IAM

SailPoint の IAM ソリューションは、統合、自動化、およびインテリジェンスによって制御されるコア IAM システムに基づいています。 コア ID アクセス管理システムの周りには、サブ機能があります。

これらのサブモジュールにより、ビジネスの IAM ソリューションが 24 時間年中無休で機能することが保証されます。 いくつかの注目すべきサブ機能は次のとおりです。

- SaaS ツール管理

- ユーザー アカウントの自動プロビジョニングと取り消し

- AI ベースのアクセス推奨事項

- IAM ワークフロー

- データ分析とアクセス インサイト

- アプリへのアクセス、ファイルの読み取りなどのためのデジタル証明書

- パスワードの管理、リセット、ブラックリスト

- ファイルとドキュメントへのアクセスを管理する

- アクセス要求への対応

SailPoint は、ヘルスケア、製造、銀行、政府、教育など、さまざまな業種向けの IAM ソリューションを提供しています。

IAM ツールは、ゼロトラストの実装、IT インフラストラクチャの効率化、規制への準拠、いつでもどこでもリソースの保護などの便利なサービスを提供します。

フォーティネットの IAM ソリューション

フォーティネットの IAM ソリューションは、従業員、顧客、ベンダー、およびデバイスがイントラネットまたはインターネット ネットワークに入る際に、これらの身元を確認するために必要なセキュリティ機能を提供します。

その重要な機能と利点は次のとおりです。

- 適切に認証、承認、および検証されたユーザーが、クラウドの内外でビジネス リソースにアクセスできるようにします。

- その多要素認証により、元のユーザーが許可されたリソースにアクセスしていることを確認できます。 データ侵害が発生した場合、誰に連絡すればよいかがわかります。

- Fortinet SSO は、パスワードを覚えなくても IT インフラストラクチャにシームレスにアクセスできるようにします。 SAML、OIDC、0Auth、および API サポートを使用します。

- Fortinet IAM は、Bring Your Own Device (BYOD) ポリシー、ゲスト アカウント、アドホック アクセスなどをサポートしています。

ジャンプクラウド IAM

JumpCloud は、統合されたデバイスと IAM ソリューションを介して、IAM ソリューションの所有コストを数桁削減するのに役立ちます。 そのサービスにより、間接費と IAM システムの複雑さを最小限に抑え、扱う IT ベンダーの数を減らすことができます。

ソリューションをセットアップしたら、従業員、インターン、クライアント、利害関係者、ベンダー、および訪問者が、次のビジネス ロジックを介して IT インフラストラクチャにアクセスできるようにすることができます。

- 任意のリソースへのアクセス権を付与するか、リソースを選択します

- 任意または選択した場所からのアクセスを許可する

- 物理的またはデジタル ID でアクセスを提供する

- クラウドからのアクセスを承認する

- 信頼できるハードウェアまたはソフトウェアへのアクセスを許可する

その IAM ツールを使用すると、JumpCloud が管理するオープン ディレクトリでホストされている 1 つの Web アプリから、プロセス、ワークフロー、デバイス、および人を管理できます。

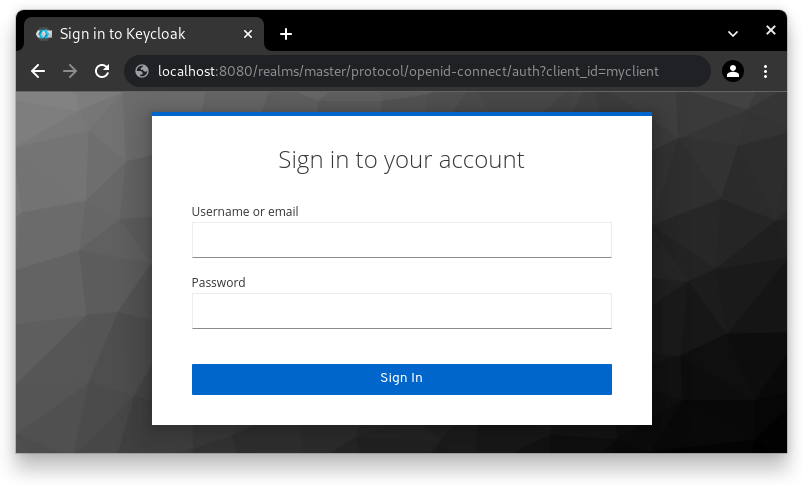

Keycloak オープンソース IAM

Keycloak はオープンソースの IAM 製品であり、Red Hat からの助成金とスポンサーシップを受けて継続的に開発されています。 他の企業が提供していないカスタム開発の IAM ソリューションが必要な場合は、Keycloak を試すことができます。

その注目すべき機能は次のとおりです。

- 1 つの組織またはプラットフォーム内の多数のアプリのサインインおよびサインアウト用の Keycloak SSO

- ソーシャル ログイン ページを作成して、ユーザーが Google、GitHub、および Facebook アカウントを使用してクラウド サービスを使用できるようにする

- Keycloak のコードベースとリレーショナル データベースを使用して、独自の IAM ソリューションを作成できます

- この IAM ソリューションを Active Directory サーバーおよび Lightweight Directory Access Protocol (LDAP) と統合できます。

そのサーバーは、Keycloak コードベース、コンテナー イメージ、およびオペレーターと共に無料でダウンロードできます。

Ping ID

Ping Identity は、独自の PingOne クラウドをクラウド プラットフォーム経由の ID アクセス管理に利用し、ユーザーを別のクラウドまたはオンプレミス サーバーにルーティングします。 PingOne クラウドは、顧客中心のワークロードと社内の従業員に適しています。

PingOne クラウドで承認されたユーザーのアカウントを作成し、認証ワークフローを作成します。 Ping Identity は、事前設定されたワークフローを介して、ビジネス アプリへの顧客または従業員のジャーニーを調整します。

次の手順が含まれます。

- ユーザーデータとデバイスの検出

- ユーザーの確認

- IT 資産でのユーザー アクティビティのプロファイリング

- セカンダリ セキュリティ プロトコルを使用して認証する

- ビジネス関係者が新しいユーザーを承認する

- ユーザーは、選択したアプリとデータベースにシームレスにアクセスできます

最後の言葉

適切な ID アクセス管理ツールを入手することは、簡単なことではありません。 IT 管理者とサイバーセキュリティ マネージャーは、必要なセキュリティ レベルを設定するのに役立つツールを決定するために、何週間もの作業時間を費やしています。

この記事で前述した最高の IAM ツールのいくつかを試すことで、お金と時間を節約し、正気を保つことができます。

次は、最高のサイバー攻撃保護技術です。