Top 10 vulnerabilități de rețea de care trebuie să fii atent

Publicat: 2021-08-15Securitatea rețelei este o parte esențială a fiecărei organizații. Acest articol va discuta unele dintre vulnerabilitățile de top pe care trebuie să le cunoașteți pentru a menține rețeaua organizației dumneavoastră în siguranță.

În ultimii ani, activitățile de hacking au crescut exponențial. Hackerii pot intra cu ușurință în rețeaua organizației pentru a efectua activități rău intenționate. Aceștia ar intra în rețeaua organizației și ar obține tot accesul prin eliminarea administratorilor existenți ai rețelei.

Deci, dacă sunteți un profesionist în securitatea rețelei într-o companie, este datoria dvs. să împiedicați acest lucru. Pentru a preveni reușita atacurilor, trebuie să păstrați rețeaua organizației dvs. în siguranță. Ca măsură preventivă, veți efectua în mod regulat scanări ale vulnerabilităților rețelei organizației și veți corecta toate punctele slabe găsite imediat înainte ca orice hacker să le găsească.

Pentru orice organizație de astăzi, securitatea rețelei sale este crucială și trebuie concepută pentru a proteja integritatea și capacitatea de utilizare a rețelei și a datelor. Aceasta include atât tehnologiile software, cât și cele hardware. Permiteți-mi să vă spun ce este exact o vulnerabilitate de rețea.

Ce sunt vulnerabilitățile rețelei?

Vulnerabilitățile rețelei sunt lacune sau puncte slabe prezente în rețeaua organizației legate de porturi, gazde, servicii etc. Un tester de penetrare folosește diverse instrumente de scanare a rețelei pentru a identifica vulnerabilitățile prezente în rețeaua organizației.

Unul dintre cele mai populare instrumente de scanare în rețea este Nmap. Acest instrument este ușor de utilizat și scanează rețelele și verifică gazde și porturi deschise și serviciile care rulează în rețea. Aceste instrumente oferă suficiente informații despre rețea, pe care hackerii le pot folosi apoi pentru activități rău intenționate.

Permiteți-mi să vă spun câteva dintre vulnerabilitățile de care trebuie să fiți conștienți.

Unități flash USB

Una dintre cele mai frecvente moduri pe care le folosesc hackerii pentru a intra în rețeaua unei companii este utilizarea unei unități flash USB. Pe partea distractivă, dacă ați văzut documentarul lui Edward Snowden , ați ști cât de ușor i-a fost să fure datele din rețeaua Agenției Naționale de Securitate și să stocheze toate datele secrete pe o unitate flash USB.

De cele mai multe ori, unitățile flash USB sunt folosite de hackeri pentru a ingera malware dintr-o rețea țintă și pentru a o infecta pentru a obține acces. Astăzi, hackerii profesioniști folosesc mai multe tipuri de malware, cum ar fi viruși, troieni, viermi, ransomware etc., pentru a se infiltra în rețeaua unei organizații. Malware-ul va începe automat să se execute și va infecta rețeaua odată ce hackerul introduce unitatea flash USB în rețeaua țintă.

Așadar, pentru a vă menține rețeaua departe de acest tip de vulnerabilitate, ar trebui să scanați întotdeauna fiecare unitate flash USB utilizată în organizația dvs. Aceasta ar trebui să fie una dintre politicile stricte din interiorul organizației pentru a evita o vulnerabilitate a rețelei unității flash USB.

Firewall-uri configurate greșit

Când vorbiți despre vulnerabilitatea și securitatea rețelei, un paravan de protecție este un termen foarte comun.

Politica de securitate a fiecărei organizații are un firewall în prioritățile sale principale. Cu toate acestea, gestionarea firewall-urilor devine complexă pe măsură ce organizația crește. Și datorită complexității gestionării firewall-ului în organizațiile mai mari, administratorii de rețea fac adesea greșeli și configurează greșit configurațiile firewall-ului. Și acesta este genul de oportunitate pe care o așteaptă hackerii. Veți fi surprins să aflați că mai mult de 95% dintre încălcările de securitate din firewall au loc din cauza configurărilor greșite.

Pentru a evita o astfel de configurare greșită a paravanului de protecție, administratorii de rețea deschid să viziteze paravanul de protecție pentru a-l actualiza și a-l corecta cu noi actualizări de securitate. Ca organizație, dacă nu ești serios în ceea ce privește monitorizarea firewall-urilor, s-ar putea să ajungi să plătești bani serioși hackerilor într-o zi. Când vă monitorizați firewall-urile în mod regulat, vă ajută să identificați orice configurație greșită făcută de administratori și să luați imediat măsuri preventive.

Pentru companiile moderne, puteți lua în considerare utilizarea unui firewall gestionat bazat pe cloud.

E-mailuri

E-mailurile sunt un alt canal preferat folosit de hackeri pentru a răspândi programe malware în rețea.

Hackerii vor trimite un e-mail către țintă cu un link sau un atașament în interiorul acestuia, iar odată ce ținta face clic pe link sau descarcă atașamentul, ei acordă acces la rețea hackerului. Pentru că la capăt se execută malware-ul, care încearcă să exploateze rețeaua și să obțină accesul acesteia. Pentru a evita acest scenariu, educați-i pe toți să nu facă niciodată clic pe niciun link sau să descarce vreun atașament dacă expeditorul e-mailului este necunoscut. Cel mai bine ar fi să fii atent la astfel de atacuri de tip phishing care sunt în tendințe în zilele noastre.

Dispozitive mobile

Astăzi, toată lumea din industria IT ar avea un dispozitiv mobil. Nu mai este doar un dispozitiv folosit doar pentru apeluri și mesaje; aceste dispozitive oferă mult mai multe și pot oferi mai multe funcționalități decât un computer personal.

Dispozitivele mobile sunt adesea conectate la o rețea WiFi și, uneori, oamenii au tendința de a utiliza o rețea WiFi gratuită care nu este securizată. Acest lucru oferă hackerilor o oportunitate excelentă de a exploata dispozitivele mobile. Odată ce hackerii sunt în interiorul dispozitivului dvs. mobil, vă pot fura parolele de e-mail, imaginile, videoclipurile, detaliile cardului de credit și alte informații personale de pe dispozitivul dvs. mobil.

Hackerii vă vor afișa anunțuri cu aplicațiile lor gratuite care nu sunt sigure. Odată ce faceți clic pe anunț și le instalați pe dispozitivul dvs. mobil, hackerii vor avea acces la el și nici nu ați ști. Prin urmare, nu instalați niciodată aplicații necunoscute pe dispozitivele dvs. mobile fără a le verifica; poate fi o mare greșeală. În plus, multe organizații interzic angajaților lor să își acceseze dispozitivele mobile atunci când accesează rețeaua organizației.

Injecție SQL

Fiecare organizație folosește mai multe baze de date pentru a-și stoca datele. Aceste date sunt valoroase pentru organizație și, dacă ajung pe mâini greșite, organizația va suferi o pierdere masivă în afacere. Deci, un alt tip de vulnerabilitate de rețea legată de bazele de date de care trebuie să fii conștient este injecția SQL.

Injecția SQL este o vulnerabilitate care se găsește în interiorul unei aplicații web sau a unui site web. În injecția SQL, hackerii execută interogări SQL în baza de date a aplicațiilor web pentru a defini vulnerabilitățile din interiorul bazei de date. Apoi, execută mai multe interogări pentru a manipula baza de date și pentru a identifica lacunele. Și odată ce lacuna este identificată, hackerii injectează malware prin interogarea lor și le rulează pe serverul bazei de date pentru a obține accesul acestuia și toate informațiile stocate în el.

DDoS

Denial of service distribuit sau DDoS este un tip de atac larg răspândit în domeniul securității cibernetice.

În acest atac cibernetic, hackerii inundă rețeaua organizației cu o cantitate masivă de solicitări de date. Atunci când rețeaua nu este capabilă să gestioneze solicitările, aceasta scade. Acest lucru permite hackerilor să intre în rețeaua unei organizații și să-i deterioreze reputația. Ideea aici este să continuăm să loviți rețeaua organizației cu pachete de date până când aceasta este oprită. Pentru a evita atacurile DDoS, trebuie să setați un prag pentru cererile de date dintr-o singură sursă.

Cross-Site Scripting

Cross-site scripting (XSS) este un tip de atac prin injectare de cod în care programele malware sunt executate pe un site web de încredere.

Folosind acest tip de atac, hackerii încearcă să intre în rețeaua site-ului web folosind browserul web. Când victima vizitează un site web sau o pagină web, se execută scriptul rău intenționat, care încearcă să fure toate cookie-urile, tokenurile de sesiune și alte informații sensibile din interiorul site-ului.

Când hackerii se află în rețeaua site-ului, pot modifica conținutul site-ului, iar administratorul nici măcar nu ar ști despre asta. Acest tip de vulnerabilitate a rețelei este exploatat atunci când site-urile web au intrări de utilizator necriptate sau nevalidate în rezultatul pe care îl generează.

Software învechit

Ca practică de securitate într-o organizație, dezvoltatorii adaugă în mod regulat patch-uri aplicațiilor lor pentru a elimina orice deficiențe de securitate, erori sau erori găsite în versiunile anterioare ale aplicațiilor lor. Pentru că, dacă aplicația dvs. rămâne învechită, le oferă hackerilor un punct slab pentru a intra în rețeaua aplicației și a efectua activități rău intenționate.

Și de aceea, DevSecOps este un alt cuvânt la modă în industria IT, unde dezvoltatorii se concentrează de la început pe securitatea codului lor. Cu cât aplicația este mai mare, cu atât suprafața de atacat este mai mare, astfel încât organizații precum Google, Apple și Facebook lansează zilnic corecții de securitate pentru a-și menține rețeaua în siguranță.

Scurgeri de date

În ultimii câțiva ani, au fost raportate mai multe incidente în care ați fi auzit că o organizație a fost piratată și multe dintre informațiile despre utilizatori au fost scurse de hackeri.

O astfel de scurgere de date are loc atunci când hackerii pot intra în rețeaua organizației prin acces la ușa din spate sau atacuri de forță brută. Aceste tipuri de scenarii apar atunci când datele nu au o criptare sau o protecție adecvată. Odată ce hackerii au acces la datele organizației, le vând pe dark web pentru a câștiga bani. Acest lucru va afecta grav numele mărcii organizației, iar clienții lor își vor pierde încrederea în ei.

Prin urmare, asigurați-vă întotdeauna că datele organizației dvs. sunt bine criptate și protejate.

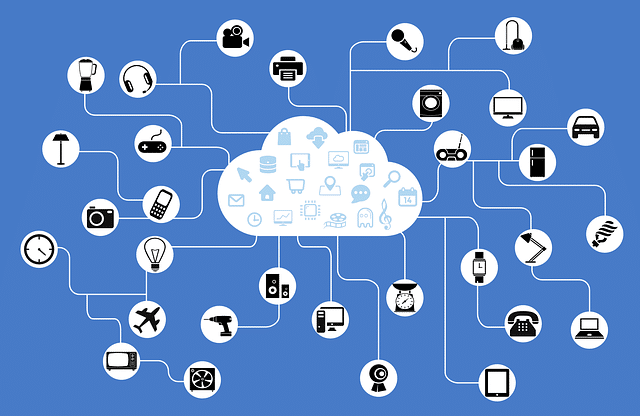

Rețele IoT

Oamenii folosesc mai multe dispozitive IoT, cum ar fi aplicații smart home, smartwatch-uri, home theater etc., în viața lor de zi cu zi. Aceasta este o altă rețea care se află sub radarul hackerilor.

În IoT, aveți mai multe dispozitive inteligente conectate la o rețea partajată. De exemplu, ați conecta ceasul inteligent și telefonul mobil la același WiFi. De cele mai multe ori, oamenii sunt ignoranți și nu cred că aceste dispozitive pot fi piratabile și le permit hackerilor să intre în rețeaua dvs. de acasă.

Concluzie

Deci, acestea au fost câteva dintre vulnerabilitățile rețelei de care trebuie să fii conștient. În calitate de administrator de rețea al organizației dvs., asigurați-vă că verificați în mod regulat aceste vulnerabilități comune ale rețelei pentru a proteja rețeaua organizației dvs. de hackeri. Ar trebui să aveți instrumentele și cele mai bune practici necesare pentru a nu avea puncte slabe sau lacune în rețeaua organizației dvs.