As 10 principais vulnerabilidades de rede a serem observadas

Publicados: 2021-08-15A segurança de rede é uma parte essencial de todas as organizações. Este artigo discutirá algumas das principais vulnerabilidades de rede que você deve conhecer para manter a rede da sua organização segura.

Nos últimos anos, as atividades de hackers aumentaram exponencialmente. Os hackers conseguem facilmente entrar na rede da organização para realizar atividades maliciosas. Eles entrariam na rede da organização e obteriam todo o acesso removendo os administradores existentes da rede.

Portanto, se você é um profissional de segurança de rede em uma empresa, é seu trabalho impedir que isso aconteça. Para evitar que os ataques sejam bem-sucedidos, você precisa manter a rede da sua organização segura. Como medida preventiva, você realizará regularmente varreduras de vulnerabilidade da rede da organização e corrigirá todas as fraquezas encontradas imediatamente antes que qualquer hacker as encontre.

Para qualquer organização hoje, a segurança de sua rede é crucial e deve ser projetada para proteger a integridade e a usabilidade da rede e dos dados. Isso inclui tecnologias de software e hardware. Deixe-me informá-lo sobre o que exatamente é uma vulnerabilidade de rede.

O que são vulnerabilidades de rede?

Vulnerabilidades de rede são brechas ou fraquezas presentes na rede da organização relacionadas a portas, hosts, serviços, etc. Um testador de penetração usa várias ferramentas de varredura de rede para identificar as vulnerabilidades presentes na rede da organização.

Uma das ferramentas de varredura de rede mais populares é o Nmap. Essa ferramenta é simples de usar e verifica redes e verifica hosts e portas abertas e os serviços em execução na rede. Essas ferramentas fornecem informações suficientes sobre a rede, que os hackers podem usar para atividades maliciosas.

Deixe-me dizer-lhe algumas das vulnerabilidades que você deve estar ciente.

Unidades flash USB

Uma das maneiras mais comuns que os hackers usam para entrar na rede de uma empresa é usando uma unidade flash USB. No lado divertido, se você viu o documentário de Edward Snowden , você sabe como foi fácil para ele roubar os dados da rede da Agência de Segurança Nacional e armazenar todos os dados secretos em uma unidade flash USB.

Na maioria das vezes, as unidades flash USB são usadas por hackers para ingerir malware em uma rede de destino e infectá-la para obter acesso. Hoje, os hackers profissionais usam vários tipos de malware, como vírus, trojans, worms, ransomware, etc., para se infiltrar na rede de uma organização. O malware começará a ser executado automaticamente e infectará a rede assim que o hacker inserir a unidade flash USB na rede de destino.

Portanto, para manter sua rede longe desse tipo de vulnerabilidade, você deve sempre verificar cada unidade flash USB usada em sua organização. Essa deve ser uma das políticas rígidas dentro da organização para evitar uma vulnerabilidade de rede de unidade flash USB.

Firewalls mal configurados

Quando você fala sobre vulnerabilidade e segurança de rede, firewall é um termo muito comum.

A política de segurança de cada organização tem um firewall em suas principais prioridades. No entanto, o gerenciamento de firewalls torna-se complexo à medida que a organização cresce. E devido à complexidade no gerenciamento do firewall em organizações maiores, os administradores de rede geralmente cometem erros e configuram incorretamente as configurações do firewall. E este é o tipo de oportunidade que os hackers esperam. Você ficará surpreso ao saber que mais de 95% das violações de segurança no firewall ocorrem devido a configurações incorretas.

Para evitar essa configuração incorreta no firewall, os administradores de rede abrem para visitar o firewall para atualizá-lo e corrigi-lo com novas atualizações de segurança. Como organização, se você não levar a sério o monitoramento de seus firewalls, poderá acabar pagando muito dinheiro aos hackers um dia. Quando você monitora seus firewalls regularmente, isso ajuda a identificar qualquer configuração incorreta feita pelos administradores e tomar medidas preventivas imediatamente.

Para empresas modernas, você pode considerar aproveitar um firewall gerenciado baseado em nuvem.

E-mails

E-mails são outro canal favorito usado por hackers para espalhar malware na rede.

Os hackers enviarão um e-mail para o alvo com um link ou um anexo dentro dele e, assim que o alvo clicar no link ou baixar o anexo, ele dará acesso à rede ao hacker. Porque no back-end, o malware é executado, que tenta explorar a rede e obter seu acesso. Para evitar esse cenário, instrua todos a nunca clicar em nenhum link ou baixar qualquer anexo se o remetente do email for desconhecido. Seria melhor manter-se alerta sobre esses ataques de phishing que estão em alta nos dias de hoje.

Dispositivos móveis

Hoje, todos na indústria de TI teriam um dispositivo móvel. Não é mais apenas um dispositivo usado apenas para chamadas e mensagens; esses dispositivos oferecem muito mais e podem fornecer mais funcionalidades do que um computador pessoal.

Os dispositivos móveis geralmente são conectados a uma rede Wi-Fi e, às vezes, as pessoas tendem a usar uma rede Wi-Fi gratuita que não é segura. Isso oferece uma excelente oportunidade para os hackers explorarem dispositivos móveis. Uma vez que os hackers estão dentro do seu dispositivo móvel, eles podem roubar suas senhas de e-mail, imagens, vídeos, detalhes de cartão de crédito e outras informações pessoais em seu dispositivo móvel.

Os hackers mostrarão anúncios de seus aplicativos gratuitos que não são seguros. Depois de clicar no anúncio e instalá-lo em seu dispositivo móvel, os hackers terão acesso a ele, e você nem saberia. Portanto, nunca instale aplicativos desconhecidos em seus dispositivos móveis sem verificá-los; pode ser um grande erro. Além disso, muitas organizações proíbem seus funcionários de acessar seus dispositivos móveis ao acessar a rede da organização.

Injeção SQL

Cada organização usa vários bancos de dados para armazenar seus dados. Esses dados são valiosos para a organização e, se caírem em mãos erradas, a organização sofrerá uma grande perda nos negócios. Portanto, outro tipo de vulnerabilidade de rede relacionada a bancos de dados que você deve estar ciente é a injeção de SQL.

A injeção de SQL é uma vulnerabilidade encontrada em um aplicativo da Web ou em um site. Na injeção de SQL, os hackers executam consultas SQL no banco de dados de aplicativos da Web para definir as vulnerabilidades dentro do banco de dados. Em seguida, eles executam várias consultas para manipular o banco de dados e identificar as brechas. E uma vez identificada a brecha, os hackers injetam malware por meio de sua consulta e os executam no servidor de banco de dados para obter seu acesso e todas as informações armazenadas nele.

DDoS

A negação de serviço distribuído ou DDoS é um tipo de ataque generalizado no domínio da segurança cibernética.

Nesse ataque cibernético, os hackers inundam a rede da organização com uma enorme quantidade de solicitações de dados. Quando a rede não é capaz de lidar com as solicitações, ela fica inativa. Isso permite que hackers entrem na rede de uma organização e prejudiquem sua reputação. A ideia aqui é continuar atingindo a rede da organização com pacotes de dados até que ela fique inativa. Para evitar ataques DDoS, você deve definir um limite para solicitações de dados de uma única fonte.

Script entre sites

Cross-site scripting (XSS) é um tipo de ataque de injeção de código em que o malware é executado em um site confiável.

Usando esse tipo de ataque, os hackers tentam entrar na rede do site usando o navegador da web. Quando a vítima visita o site ou uma página da web, o script malicioso é executado, que tenta roubar todos os cookies, tokens de sessão e outras informações confidenciais dentro do site.

Quando os hackers estão dentro da rede do site, eles podem modificar o conteúdo do site e o administrador nem saberia disso. Esse tipo de vulnerabilidade de rede é explorada quando os sites têm entrada de usuário não criptografada ou não validada na saída gerada.

Software desatualizado

Como prática de segurança em uma organização, os desenvolvedores adicionam regularmente patches a seus aplicativos para remover quaisquer falhas de segurança, bugs ou erros encontrados nas versões anteriores de seus aplicativos. Porque se o seu aplicativo permanecer desatualizado, ele fornece aos hackers um ponto fraco para entrar na rede do aplicativo e realizar atividades maliciosas.

E é por isso que DevSecOps é outra palavra da moda no setor de TI, onde os desenvolvedores se concentram em sua segurança de código desde o início. Quanto maior o aplicativo, maior a área de superfície para atacar, então organizações como Google, Apple e Facebook lançam patches de segurança diariamente para manter sua rede segura.

Vazamentos de dados

Nos últimos anos, vários incidentes foram relatados em que você teria ouvido que uma organização foi invadida e muitas informações de usuários vazaram pelos hackers.

Esse vazamento de dados acontece quando os hackers podem entrar na rede da organização por meio de acesso de backdoor ou ataques de força bruta. Esses tipos de cenários ocorrem quando os dados não têm criptografia ou proteção adequada. Depois que os hackers têm acesso aos dados da organização, eles os vendem na dark web para ganhar dinheiro. Isso afetará gravemente o nome da marca da organização e seus clientes perderão a fé neles.

Portanto, certifique-se sempre de que os dados da sua organização estejam bem criptografados e protegidos.

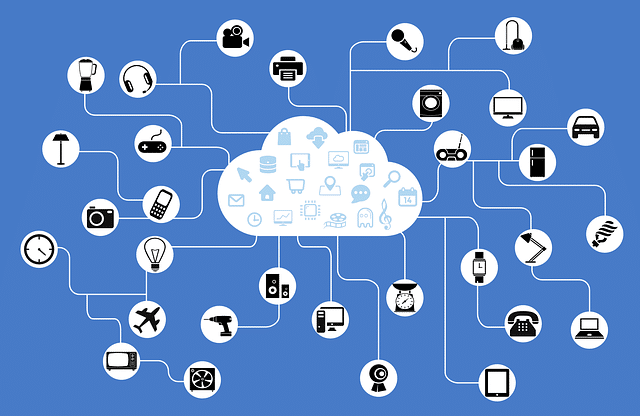

Redes IoT

As pessoas usam vários dispositivos IoT, como aplicativos domésticos inteligentes, relógios inteligentes, home theaters, etc., em seu dia-a-dia. Esta é outra rede que está sob o radar dos hackers.

Na IoT, você tem vários dispositivos inteligentes conectados a uma rede compartilhada. Por exemplo, você conectaria seu smartwatch e seu celular ao mesmo WiFi. Na maioria das vezes, as pessoas são ignorantes e não acham que esses dispositivos são hackeáveis e permitem que hackers entrem em sua rede doméstica.

Conclusão

Então, essas foram algumas das vulnerabilidades de rede que você deve estar ciente. Como administrador de rede da sua organização, certifique-se de verificar regularmente essas vulnerabilidades de rede comuns para manter a rede da sua organização protegida contra hackers. Você deve ter as ferramentas e práticas recomendadas necessárias para não ter pontos fracos ou brechas na rede da sua organização.