10 najważniejszych luk w zabezpieczeniach sieci, które należy uważać

Opublikowany: 2021-08-15Bezpieczeństwo sieci jest istotną częścią każdej organizacji. W tym artykule omówimy niektóre z najważniejszych luk w zabezpieczeniach sieci, o których musisz wiedzieć, aby zapewnić bezpieczeństwo sieci swojej organizacji.

W ostatnich latach aktywność hakerska wzrosła wykładniczo. Hakerzy mogą łatwo dostać się do sieci organizacji, aby wykonać złośliwe działania. Wchodziliby do sieci organizacji i uzyskiwali pełny dostęp, usuwając dotychczasowych administratorów sieci.

Tak więc, jeśli jesteś specjalistą ds. bezpieczeństwa sieci w firmie, Twoim zadaniem jest powstrzymanie tego. Aby zapobiec powodzeniu ataków, musisz zadbać o bezpieczeństwo sieci swojej organizacji. Jako środek zapobiegawczy będziesz regularnie wykonywać skanowanie podatności sieci organizacji i łatać wszystkie znalezione słabości natychmiast, zanim znajdzie je jakikolwiek haker.

Dla każdej organizacji bezpieczeństwo sieci ma dziś kluczowe znaczenie i musi być zaprojektowane tak, aby chronić integralność i użyteczność sieci i danych. Dotyczy to zarówno technologii oprogramowania, jak i sprzętu. Pozwól, że poinformuję Cię, czym dokładnie jest luka w sieci.

Co to są luki w sieci?

Luki w zabezpieczeniach sieci to luki lub słabości obecne w sieci organizacji związane z portami, hostami, usługami itp. Tester penetracyjny wykorzystuje różne narzędzia do skanowania sieci w celu zidentyfikowania luk w sieci organizacji.

Jednym z najpopularniejszych narzędzi do skanowania sieci jest Nmap. To narzędzie jest proste w użyciu i skanuje sieci oraz sprawdza hosty i otwarte porty oraz usługi działające w sieci. Narzędzia te dostarczają wystarczającej ilości informacji o sieci, które hakerzy mogą następnie wykorzystać do złośliwych działań.

Pozwól, że opowiem Ci o niektórych lukach, o których musisz wiedzieć.

Pamięci flash USB

Jednym z najczęstszych sposobów, w jaki hakerzy dostają się do sieci firmowej, jest użycie dysku flash USB. Z drugiej strony, jeśli widziałeś film dokumentalny Edwarda Snowdena , wiedziałbyś, jak łatwo było mu wykraść dane z sieci Agencji Bezpieczeństwa Narodowego i przechowywać wszystkie tajne dane na dysku flash USB.

W większości przypadków dyski flash USB są wykorzystywane przez hakerów do pobierania złośliwego oprogramowania w sieci docelowej i infekowania jej w celu uzyskania dostępu. Obecnie profesjonalni hakerzy używają kilku rodzajów złośliwego oprogramowania, takich jak wirusy, trojany, robaki, oprogramowanie ransomware itp., w celu infiltracji sieci organizacji. Złośliwe oprogramowanie automatycznie rozpocznie wykonywanie i infekuje sieć, gdy haker włoży dysk flash USB do sieci docelowej.

Aby więc chronić sieć przed tego rodzaju lukami, należy zawsze skanować każdy dysk flash USB używany w organizacji. Powinna to być jedna z surowych zasad wewnątrz organizacji, aby uniknąć podatności sieciowej pamięci flash USB.

Źle skonfigurowane zapory

Kiedy mówimy o podatności i bezpieczeństwie sieci, często używa się zapory.

Polityka bezpieczeństwa każdej organizacji ma zaporę ogniową w swoich najwyższych priorytetach. Jednak zarządzanie zaporami sieciowymi staje się skomplikowane w miarę rozrastania się organizacji. A ze względu na złożoność zarządzania zaporą ogniową w większych organizacjach administratorzy sieci często popełniają błędy i błędnie konfigurują konfiguracje zapory. I na taką okazję czekają hakerzy. Będziesz zaskoczony, gdy dowiesz się, że ponad 95% naruszeń bezpieczeństwa w zaporze ogniowej ma miejsce z powodu błędnych konfiguracji.

Aby uniknąć takiej błędnej konfiguracji w zaporze, administratorzy sieci otwierają zaporę, aby ją zaktualizować i załatać nowymi aktualizacjami zabezpieczeń. Jako organizacja, jeśli nie myślisz poważnie o monitorowaniu swoich zapór, pewnego dnia możesz zapłacić poważne pieniądze hakerom. Regularne monitorowanie zapór pomaga zidentyfikować wszelkie błędy w konfiguracji dokonane przez administratorów i natychmiast podjąć środki zapobiegawcze.

W przypadku nowoczesnych firm warto rozważyć wykorzystanie zarządzanej zapory opartej na chmurze.

E-maile

E-maile to kolejny ulubiony kanał wykorzystywany przez hakerów do rozprzestrzeniania złośliwego oprogramowania w sieci.

Hakerzy wyślą do celu wiadomość e-mail z łączem lub załącznikiem w środku, a gdy cel kliknie łącze lub pobierze załącznik, zapewniają hakerowi dostęp do sieci. Ponieważ na zapleczu uruchamiane jest złośliwe oprogramowanie, które próbuje wykorzystać sieć i uzyskać do niej dostęp. Aby uniknąć tego scenariusza, naucz wszystkich, aby nigdy nie klikali żadnego linku ani nie pobierali żadnego załącznika, jeśli nadawca wiadomości e-mail jest nieznany. Najlepiej byłoby zachować czujność przed takimi atakami phishingowymi, które są obecnie popularne.

Urządzenia mobilne

Dziś każdy w branży IT miałby urządzenie mobilne. To nie jest już tylko urządzenie używane tylko do dzwonienia i wysyłania wiadomości; urządzenia te oferują znacznie więcej i mogą zapewnić więcej funkcji niż komputer osobisty.

Urządzenia mobilne są często połączone z siecią Wi-Fi, a czasami ludzie mają tendencję do korzystania z darmowej sieci Wi-Fi, która jest niezabezpieczona. Daje to doskonałą okazję hakerom do wykorzystania urządzeń mobilnych. Gdy hakerzy znajdą się w urządzeniu mobilnym, mogą ukraść hasła do poczty e-mail, obrazy, filmy, dane karty kredytowej i inne dane osobowe na urządzeniu mobilnym.

Hakerzy będą wyświetlać reklamy swoich bezpłatnych aplikacji, które nie są bezpieczne. Gdy klikniesz reklamę i zainstalujesz ją na swoim urządzeniu mobilnym, hakerzy będą mieli do niej dostęp, a Ty nawet nie będziesz wiedział. Dlatego nigdy nie instaluj nieznanych aplikacji na urządzeniach mobilnych bez ich weryfikacji; to może być duży błąd. Ponadto wiele organizacji zabrania swoim pracownikom dostępu do urządzeń mobilnych podczas uzyskiwania dostępu do sieci organizacji.

Wstrzyknięcie SQL

Każda organizacja używa wielu baz danych do przechowywania swoich danych. Te dane są cenne dla organizacji, a jeśli dostaną się w niepowołane ręce, organizacja poniesie ogromne straty w biznesie. Innym rodzajem luki w sieci związanej z bazami danych, o której musisz wiedzieć, jest wstrzyknięcie SQL.

Wstrzyknięcie SQL to luka, która znajduje się w aplikacji internetowej lub witrynie internetowej. We wstrzyknięciu SQL hakerzy uruchamiają zapytania SQL w bazie danych aplikacji internetowych, aby zdefiniować luki w bazie danych. Następnie uruchamiają kilka zapytań, aby manipulować bazą danych i identyfikować luki. A gdy luka zostanie zidentyfikowana, hakerzy wprowadzają złośliwe oprogramowanie poprzez swoje zapytanie i uruchamiają je na serwerze bazy danych, aby uzyskać do niego dostęp i wszystkie przechowywane w nim informacje.

DDoS

Rozproszona odmowa usługi lub DDoS to powszechny rodzaj ataku w domenie cyberbezpieczeństwa.

Podczas tego cyberataku hakerzy zalewają sieć organizacji ogromną ilością żądań danych. Gdy sieć nie jest w stanie obsłużyć żądań, spada. Umożliwia to hakerom dostanie się do sieci organizacji i zniszczenie jej reputacji. Pomysł polega na tym, aby pakiety danych docierały do sieci organizacji, dopóki nie zostanie ona wyłączona. Aby uniknąć ataków DDoS, należy ustawić próg żądań danych z jednego źródła.

Skrypty między witrynami

Cross-site scripting (XSS) to rodzaj ataku polegającego na wstrzykiwaniu kodu, w którym złośliwe oprogramowanie jest uruchamiane na zaufanej stronie internetowej.

Korzystając z tego rodzaju ataku, hakerzy próbują dostać się do sieci witryny za pomocą przeglądarki internetowej. Kiedy ofiara odwiedza witrynę internetową lub stronę internetową, uruchamiany jest złośliwy skrypt, który próbuje ukraść wszystkie pliki cookie, tokeny sesji i inne poufne informacje znajdujące się w witrynie.

Gdy hakerzy znajdują się w sieci witryny, mogą modyfikować zawartość witryny, a administrator nawet o tym nie wiedział. Ten rodzaj luki w sieci jest wykorzystywany, gdy strony internetowe mają niezaszyfrowane lub niepotwierdzone dane wejściowe użytkownika w generowanych przez siebie danych wyjściowych.

Nieaktualne oprogramowanie

W ramach praktyki bezpieczeństwa w organizacji programiści regularnie dodają poprawki do swoich aplikacji, aby usunąć wszelkie słabości bezpieczeństwa, błędy lub błędy znalezione w poprzednich wersjach ich aplikacji. Ponieważ jeśli Twoja aplikacja pozostaje nieaktualna, stanowi to słaby punkt hakerów, którzy mogą dostać się do sieci aplikacji i wykonać złośliwe działania.

I właśnie dlatego DevSecOps to kolejne modne hasło w branży IT, w której programiści od samego początku skupiają się na bezpieczeństwie kodu. Im większa aplikacja, tym większy obszar do ataku, dlatego organizacje takie jak Google, Apple i Facebook codziennie publikują poprawki bezpieczeństwa, aby zapewnić bezpieczeństwo swojej sieci.

Wycieki danych

W ciągu ostatnich kilku lat zgłoszono wiele incydentów, w których można było usłyszeć, że organizacja została zhakowana, a wiele informacji o jej użytkownikach zostało ujawnionych przez hakerów.

Taki wyciek danych ma miejsce, gdy hakerzy mogą dostać się do sieci organizacji poprzez dostęp tylnymi drzwiami lub ataki typu brute force. Tego rodzaju scenariusze występują, gdy dane nie są odpowiednio szyfrowane lub chronione. Gdy hakerzy uzyskają dostęp do danych organizacji, sprzedają je w ciemnej sieci, aby zarabiać pieniądze. Wpłynie to źle na markę organizacji, a jej klienci stracą do nich zaufanie.

Dlatego zawsze upewnij się, że dane Twojej organizacji są dobrze zaszyfrowane i chronione.

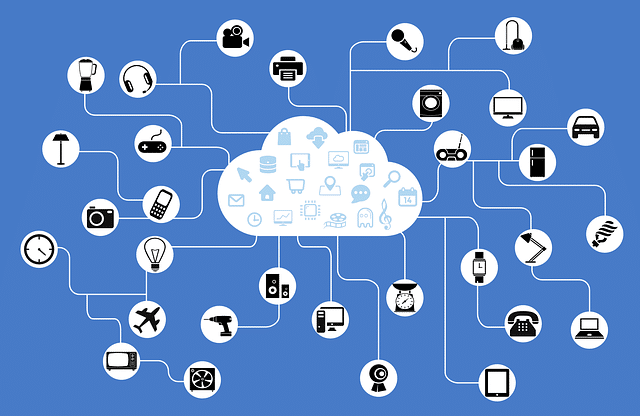

Sieci IoT

Ludzie na co dzień korzystają z wielu urządzeń IoT, takich jak inteligentne aplikacje domowe, smartwatche, kina domowe itp. To kolejna sieć, która jest pod radarem hakerów.

W IoT masz wiele inteligentnych urządzeń podłączonych do udostępnionej sieci. Na przykład połączysz swój smartwatch i telefon komórkowy z tym samym Wi-Fi. Przez większość czasu ludzie są ignorantami i nie sądzą, że te urządzenia można zhakować i pozwalają hakerom dostać się do sieci domowej.

Wniosek

To były niektóre luki w sieci, o których musisz wiedzieć. Jako administrator sieci organizacji pamiętaj o regularnym sprawdzaniu tych typowych luk w zabezpieczeniach sieci, aby chronić sieć organizacji przed hakerami. Powinieneś dysponować niezbędnymi narzędziami i najlepszymi praktykami, aby nie mieć słabych punktów ani luk w sieci swojej organizacji.