Bir Geliştirici veya Sistem Yöneticisi Olarak Bilmeniz Gereken 10 DevSecOps Aracı

Yayınlanan: 2022-12-26DevSecOps, DevSecOps Araçları ile DevOps Yaşam Döngüsünün her adımında güvenlik uygulama pratiğidir.

Yazılım geliştirmede DevOps, belirli geliştirme etkinliklerinin BT operasyonlarıyla birleşimidir. Bu kombinasyon, yazılım kalitesini iyileştirmeyi ve sürekli teslimatı sağlamayı amaçlar.

DevOps'a güvenlik yönetimini eklersek, DevSecOps olur: güvenliği BT dünyası ile yazılım geliştirme dünyası arasında paylaşılan bir sorumluluk olarak bütünleştiren bir disiplin.

Geçmişte güvenlik, projelere son aşamalarında katılan uzman bir ekibin münhasır sorumluluğuydu. Bu, aylar veya yıllar süren geliştirme döngülerinde iyi çalıştı. Ancak haftalarla ölçülen çevik geliştirme döngülerinde, güvenlik uygulamaları projenin başından sonuna kadar dikkate alınmalı ve güvenlik sorumlulukları tüm geliştirme ve BT ekipleri tarafından paylaşılmalıdır.

DevSecOps'un çevik metodolojilerin paradigmalarını bozmadan çalışması için entegrasyonunun otomatikleştirilmesi gerekir. Güvenlik yönetimini dahil ederken DevOps iş akışının yavaşlamamasının tek yolu budur. Ve bu otomasyon, tümleşik geliştirme ortamları (IDE'ler) gibi geliştirme araçlarını güvenlik özellikleriyle bütünleştiren uygun mekanizmalar gerektirir.

DevSecOps Araçları Türleri

Güvenlik ve DevOps'un birleşimi birçok şekilde olabilir. Bu nedenle, aşağıdaki gibi özetlenebilecek farklı DevSecOps araçları türleri vardır:

- Açık kaynak bileşenlerinde güvenlik açığı taraması: Tüm bağımlılıklarıyla birlikte, analiz edilen kod tabanında yerleşik açık kaynak kod bileşenlerinde ve kitaplıklarda olası güvenlik açıklarını ararlar.

- Statik ve dinamik uygulama güvenlik testi (SAST/DAST): Statik test, potansiyel güvenlik sorunlarını belirlemek için geliştiricilerin kaynak kodunu güvensiz kod için tarar. Dinamik test, çalışan uygulamalarda kaynak koduna erişim gerektirmeden güvenlik testleri gerçekleştirir.

- Görüntü tarama: Docker kapsayıcılarındaki güvenlik açıklarını ararlar.

- Altyapı otomasyonu: Özellikle bulut ortamlarında olmak üzere altyapı yapılandırmasındaki çeşitli yapılandırma sorunlarını ve güvenlik açıklarını tespit edin ve düzeltin.

- Görselleştirme: Zaman içinde güvenlik açıklarının sayısındaki artışları veya azalmaları tespit etmek için KPI'lara ve eğilimlere ilişkin görünürlük sağlayın.

- Tehdit modelleme: Tüm saldırı yüzeyindeki tehdit risklerini tahmin ederek proaktif karar almayı etkinleştirin.

- Uyarılar: Gürültü seviyesini azaltmak ve DevSecOps iş akışlarında kesintileri önlemek için yalnızca anormal bir olay bir tehdit olarak tanımlandığında ve önceliklendirildiğinde güvenlik ekibini bilgilendirin.

Aşağıdaki liste, "Sec" kelimesini DevOps iş akışlarınıza dahil etmek için güvenebileceğiniz DevSecOps araçlarının derlenmiş bir listesini göstermektedir.

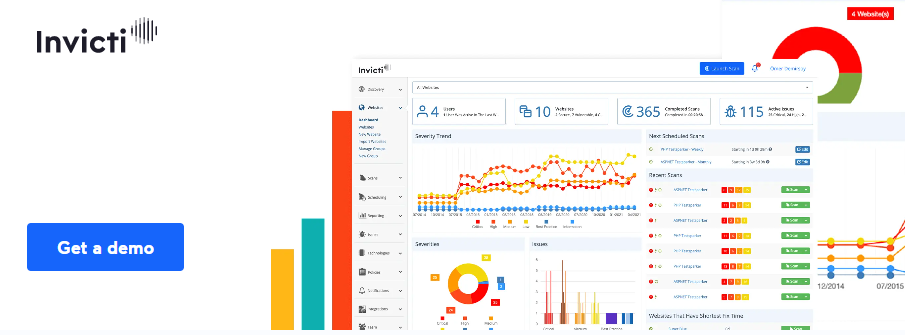

yenilmez

Invicti, geliştirme sürecinin çevikliğini korurken yazılım ürünlerinizde güvenlik yönetimini yürütmek için SDLC'nize entegre edebileceğiniz bir araçtır.

Invicti tarafından gerçekleştirilen analiz kapsamlıdır ve SDLC yönetiminde hızdan ödün vermeden sorunların tespitinde doğruluk sağlar.

Invicti tarafından sunulan otomasyon seçenekleri, güvenlik görevlerinin yerine getirilmesinde insan müdahalesine olan ihtiyacı ortadan kaldırarak, ekibiniz için ayda yüzlerce saate varabilen efor tasarrufu sağlar.

Bu tasarruflar, gerçekten önemli olan güvenlik açıklarının belirlenmesi ve bunların otomatik olarak iyileştirme için en uygun kaynaklara atanmasıyla artırılır.

Invicti ayrıca geliştirme aşamasındaki uygulamalarınızdaki güvenlik açıklarına ve riski azaltmak için gösterilen çabalara ilişkin eksiksiz bir görünürlük sağlar.

SonarQube

SonarQube, kodunuzu güvenlik açıklarına karşı otomatik olarak kontrol eder ve tehdide dönüşebilecek hatalara karşı koklar. Bu yazının yazıldığı sırada yaklaşık 30 farklı programlama dilini desteklemektedir.

SonarQube'nin benzersiz QualityGate'leri, bir ürün piyasaya çıkmadan önce sorunları durdurmanın basit bir yolunu temsil eder. Ayrıca geliştirme ekibine ortak bir kalite görüşü sunarak herkesin standartları ve geliştirmelerinin bu standartları karşılayıp karşılamadığını bilmesini sağlar.

SonarQube, DevSecOps ardışık düzeninize sorunsuz bir şekilde entegre olarak tüm ekip üyelerinin araç tarafından oluşturulan raporlara ve geri bildirimlere erişmesini sağlar.

SonarQube, basitçe kurarak taahhütlerinizin temiz olup olmadığını ve projelerinizin yayınlanmaya hazır olup olmadığını açıkça belirtir. Bir sorun varsa, araç size sorunun nerede olduğunu ve çözümün ne olabileceğini hemen bildirir.

su

Aqua, kaynak kodu yazmaktan uygulamayı bulutta dağıtmaya kadar yazılım ürünlerinizin yaşam döngüsünün her aşamasında tehditleri görselleştirmenize ve durdurmanıza olanak tanır.

Bulutta yerel bir uygulama koruma platformu (CNAPP) olarak çalışan araç, yazılım tedarik zinciri güvenlik kontrolleri, risk ve güvenlik açığı taraması ve gelişmiş kötü amaçlı yazılım koruması sunar.

Aqua'nın entegrasyon seçenekleri, ister bulut, kapsayıcı, sunucusuz, CI/CD ardışık düzenleri veya orkestratörler olsun, geliştirme ve dağıtım için kullandığınız platform ve mekanizmalardan bağımsız olarak uygulamalarınızın güvenliğini sağlamanıza olanak tanır. Ayrıca SIEM platformları ve analitik araçlarıyla da entegre olur.

Aqua'nın ayırt edici bir yönü, KSPM (Kubernetes Security Posture Management) ile Kubernetes kapsayıcılarında güvenlik denetimi ve Kubernetes çalışma zamanında gelişmiş koruma sağlamasıdır. Yerel K8s özelliklerinin kullanılması, kapsayıcılarda dağıtılan uygulamaların tüm yaşam döngüsü için ilke odaklı koruma sağlar.

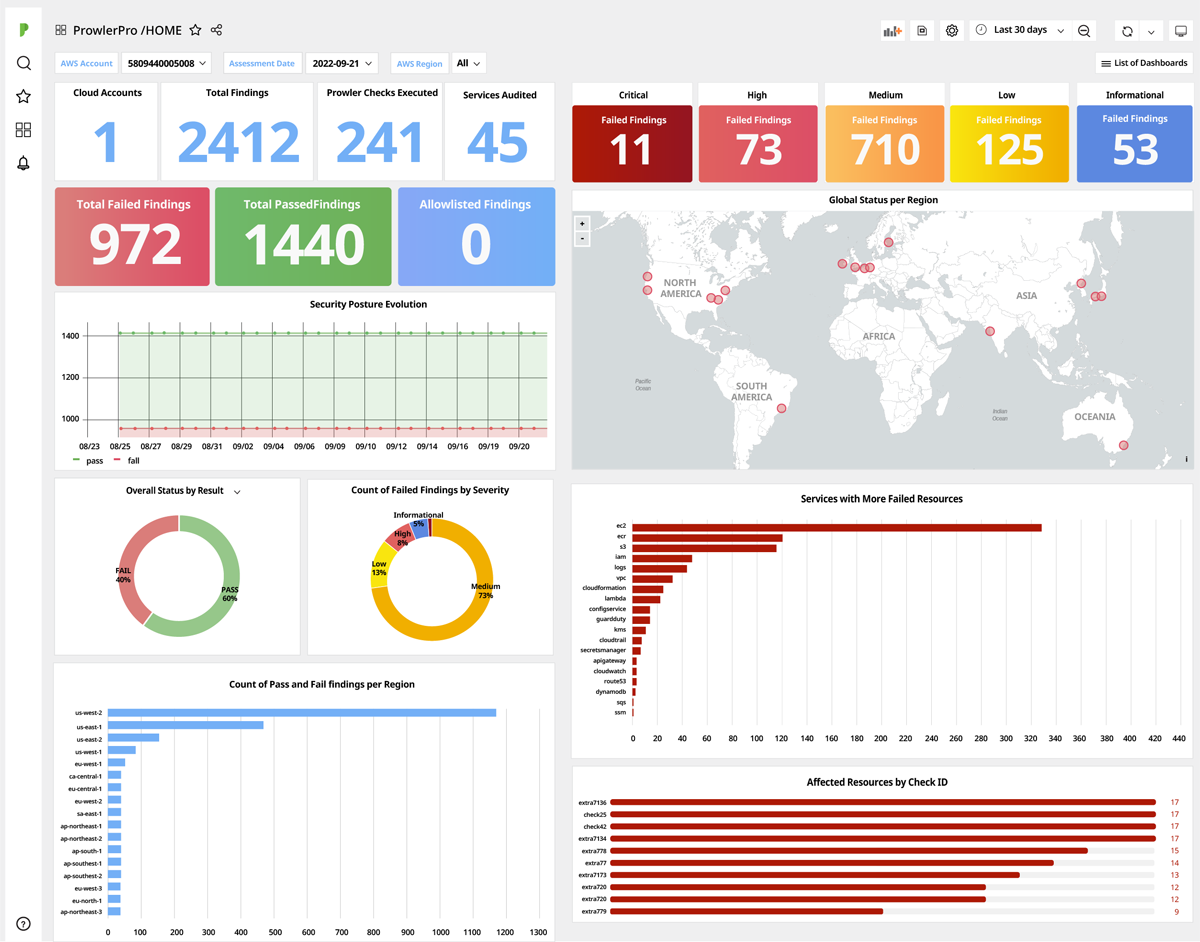

Prowler Pro

ProwlerPro, Amazon Web Services (AWS) geliştirme ortamlarında güvenliği kontrol altında tutmak için özel olarak oluşturulmuş açık kaynaklı bir araçtır.

ProwlerPro, bir hesap oluşturabileceğiniz ve birkaç dakika içinde geliştirme boru hatlarınızı taramaya başlayabileceğiniz şekilde tasarlanmıştır ve bulunduğunuz bölgeden bağımsız olarak altyapınızın bütünsel bir görünümünü sağlar. Görselleştirme araçları, tüm AWS hizmetlerinizin güvenlik durumunu tek bir pencerede görüntülemenizi sağlar.

ProwlerPro hesabınızı oluşturup çalışmaya başladıktan sonra, sistemi her 24 saatte bir bir dizi önerilen kontrolü otomatik olarak çalıştıracak şekilde yapılandırabilirsiniz. ProwlerPro ile taramalar, DevSecOps iş akışlarınızla yavaşlamamak için paralel olarak çalışır.

Tarama sonuçları, güvenlik duruşunuzun herhangi bir ayrıntı düzeyinde doğrudan içgörüler için detaya inilerek kolayca paylaşılabilen ve gezinilebilen bir dizi önceden tanımlanmış panoda görüntülenir.

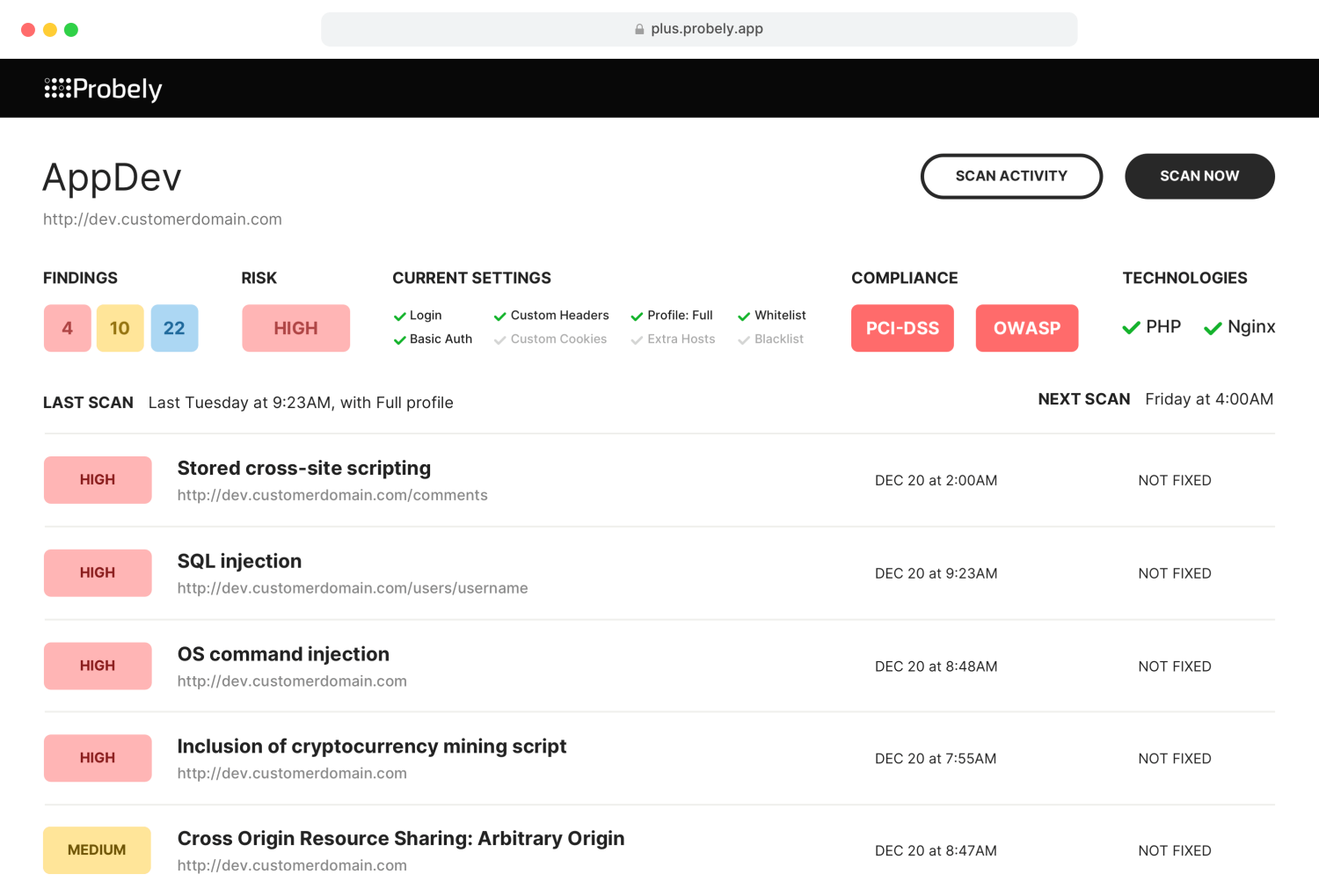

Muhtemelen

Halihazırda bir DevOps iş akışınız varsa ve güvenlik taramalarını buna entegre etmek istiyorsanız, Probely, web uygulaması güvenlik açığı tarama araçları ve API'leri sayesinde bunu birkaç dakika içinde yapmanızı sağlar.

Probely'nin yaklaşımı, API öncelikli geliştirmeye dayanmaktadır; bu, aracın her yeni özelliğinin önce API aracılığıyla sunulması ve ardından arayüze eklenmesi anlamına gelir. Bu strateji, Probely'yi iş akışları veya özel yazılımlarla entegre etmeniz gerektiğinde API'sini her zaman kullanabilmenizi mümkün kılar.

Uygulamalarınızın Probely'nin oluşturduğu her olay için bildirim alması için web kancalarını da kaydedebilirsiniz.

Probely bir dizi kullanıma hazır entegrasyon sunduğundan, muhtemelen araçlarınızla entegre etmek için API'sini kullanmak zorunda kalmayacaksınız. İş akışlarınızda zaten Jira ve Jenkins kullanıyorsanız entegrasyon anında gerçekleşir.

Probely, CI/CD işlem hatlarınızda otomatik olarak tarama başlatacak ve bulunan güvenlik açıklarını Jira'da sorun olarak kaydedecektir. Bu güvenlik açıkları giderildikten sonra, bunları tekrar test edecek ve gerekirse çözülmemiş sorunu Jira'da yeniden açacaktır.

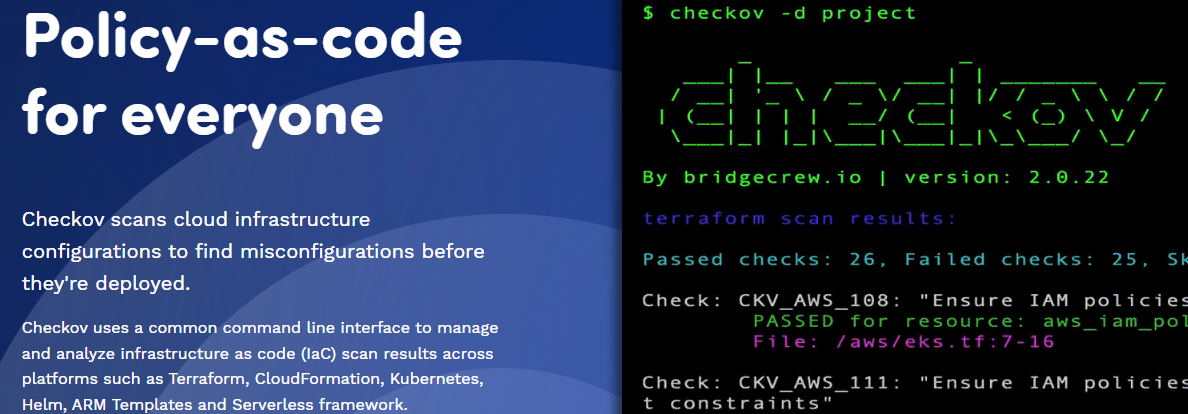

çekov

Checkov, bir yazılım ürününü dağıtmadan önce yapılandırma kusurlarını bulmak amacıyla bulut altyapılarındaki yapılandırmaları tarar. Ortak bir komut satırı arabirimiyle sonuçları Kubernetes, Terraform, Helm, CloudFormation, ARM Şablonları ve Sunucusuz çerçeveler gibi çeşitli platformlarda tarar.

Öznitelik tabanlı bir ilke şemasıyla Checkov, basit bir kod olarak ilke Python çerçevesi kullanarak özniteliklerdeki yapılandırma hatalarını tespit ederek derleme zamanında bulut kaynaklarını taramanıza olanak tanır. Diğer şeylerin yanı sıra Checkov, grafik tabanlı YAML ilkelerini kullanarak bulut kaynakları arasındaki ilişkileri analiz eder.

Checkov, CI/CD ardışık düzenlerine ve sürüm kontrol sistemlerine entegre olarak, bir hedef havuz bağlamında koşucu parametrelerini yürütür, test eder ve değiştirir.

Genişletilebilir bir entegrasyon arabirimi sayesinde mimarisi, özel ilkeleri, bastırma koşullarını ve sağlayıcıları tanımlayacak şekilde genişletilebilir. Arayüzü ayrıca destek platformları, derleme süreçleri ve özel sürüm sistemleri ile entegre olmasına olanak tanır.

Faraday

Faraday ile güvenlik açığı yönetimini otomatik hale getirebilir ve dikkatinizi gerçekten önemli olan işe odaklamak için eylemleri kontrol edebilirsiniz. İş akışları, görevlerin tekrarını önlemek için serbestçe tasarlayabileceğiniz özel olaylarla herhangi bir eylemi tetiklemenize olanak tanır.

Faraday, 80'den fazla tarama aracından güvenlik açığı bilgileri alarak, güvenlik araçlarınızı standartlaştırma ve iş akışlarınıza entegre etme yeteneği sağlar. Ajanları kullanarak tarayıcılar, verileri maksimum kolaylıkla almak ve normalleştirmek için iş akışlarınıza otomatik olarak entegre edilir ve bir web arabirimi aracılığıyla görüntülenebilen sonuçlar üretir.

Faraday'ın dikkate değer ve ilginç bir yönü, güvenlik bilgilerini depolamak için DevSecOps ekibinin farklı üyeleri tarafından kolaylıkla analiz edilebilen ve test edilebilen merkezi bir havuz kullanmasıdır.

Bu, farklı araçlar tarafından bildirilen yinelenen sorunları belirleme ve birleştirme yeteneği olan ek bir fayda sağlar. Bu, ekip üyelerinin çabalarını azaltır ve birden fazla bildirilen aynı soruna birkaç kez dikkat etme zorunluluğunu ortadan kaldırır.

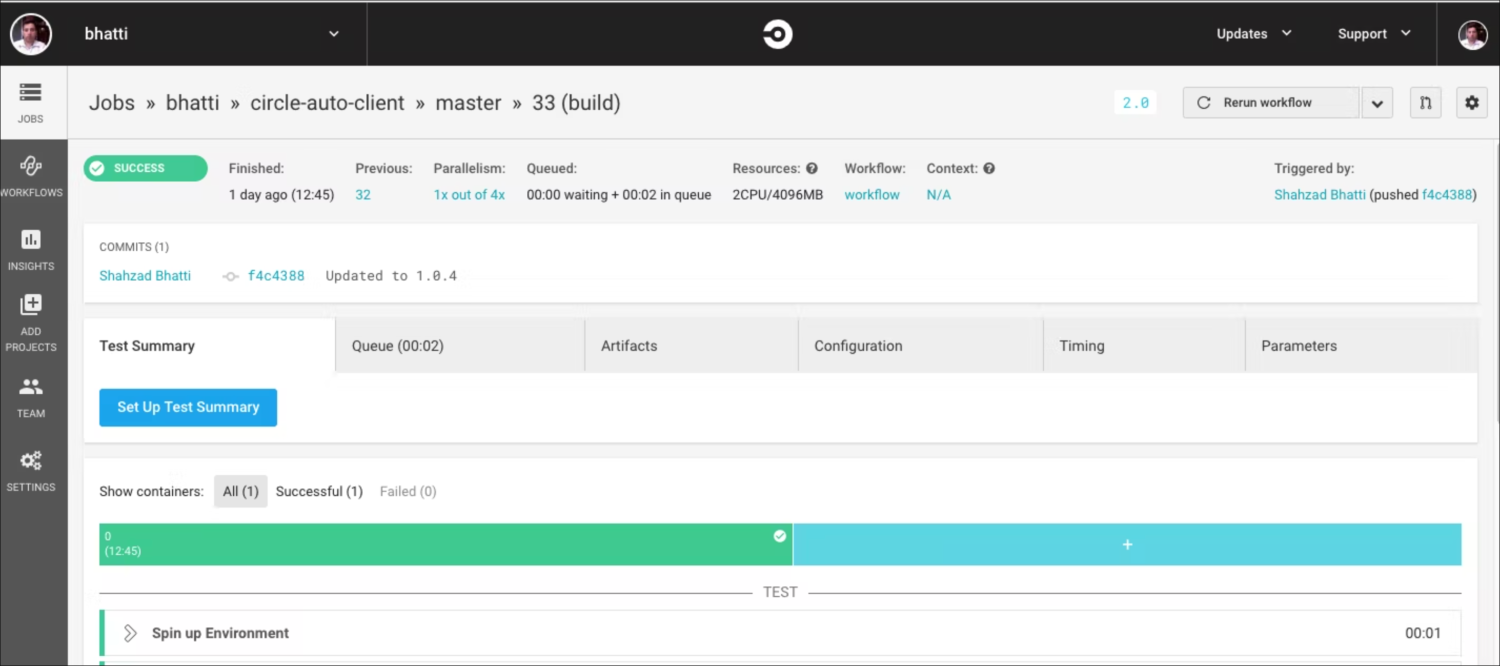

ÇemberCI

CircleCI'yi en popüler DevOps güvenlik araçlarıyla entegre etmek için, onun birçok ortağından birini geliştirme boru hatlarınıza dahil etmelisiniz. CircleCI iş ortakları, SAST, DAST, statik kapsayıcı analizi, ilke uygulama, sır yönetimi ve API güvenliği dahil olmak üzere çeşitli kategorilerde çözüm sağlayıcılarıdır.

Geliştirme ardışık düzenini güvence altına almak için mevcut kürelerin hiçbiriyle yapamayacağınız bir şey yapmanız gerekiyorsa, kürelerin açık kaynak olması gerçeğinden yararlanabilirsiniz. Bu nedenle, mevcut bir küreye işlevsellik eklemek, yalnızca PR'niz için onay almak ve onu birleştirmek meselesidir.

CircleCI kayıt defterinde bulunan küreler kümesinin dışında olduğunu düşündüğünüz bir kullanım durumunuz olsa bile, bir tane oluşturabilir ve topluluğa katkıda bulunabilirsiniz. Şirket, yolunuzu kolaylaştırmak için otomatik küre derlemesi oluşturmak ve işlem hatlarını test etmek için en iyi uygulamaların bir listesini yayınlar.

İşlem hattınızı güvenceye almak için şirket içi geliştirme ihtiyacını ortadan kaldırın ve ekibinizin üçüncü taraf hizmetlerden yararlanmasına izin verin. CircleCI kürelerini kullanarak, ekibinizin yalnızca bu hizmetleri nasıl kullanacağını bilmesi gerekecek, bunları nasıl entegre edeceğini veya yöneteceğini öğrenmeye gerek kalmayacak.

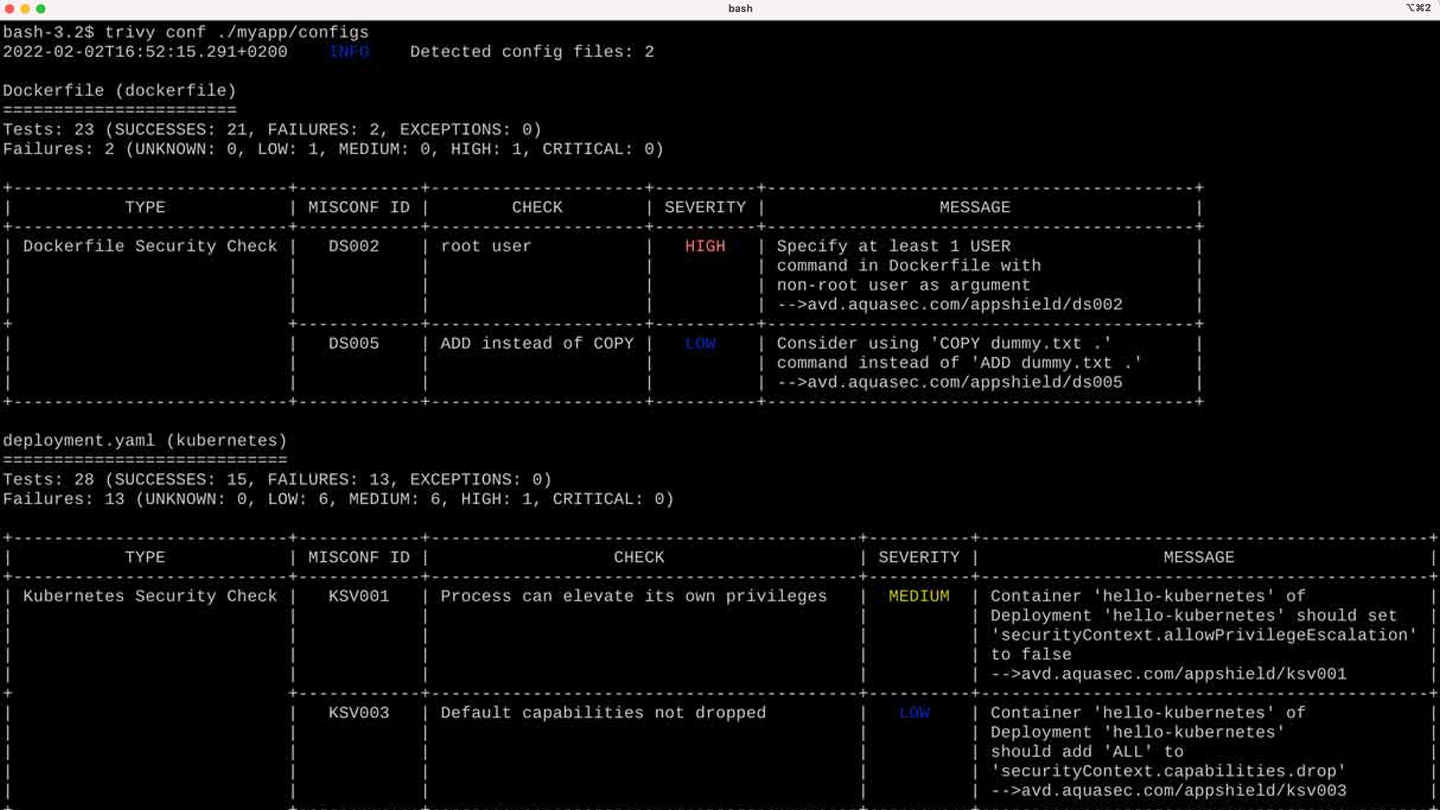

ıvır zıvır

Trivy, güvenlik sorunlarını ve bu tür sorunları bulabileceği çeşitli hedefleri tespit edebilen birden çok tarayıcıya sahip açık kaynaklı bir güvenlik aracıdır. Trivy'nin taradığı hedefler arasında dosya sistemi, kapsayıcı görüntüleri, Git depoları, sanal makine görüntüleri, Kubernetes ve AWS depoları yer alır.

Trivy, tüm bu olası hedefleri tarayarak bilinen güvenlik açıklarını, yapılandırma kusurlarını, sırları veya hassas bilgileri ve yazılım lisanslarını bulabilir ve kullanımdaki yazılımlara ve işletim sistemi paketlerine bağımlılıklar dahil olmak üzere yazılım tedarik zincirindeki sorunları tespit edebilir.

Trivy'nin entegre olabileceği platformlar ve uygulamalar, Ekosistem sayfasında bulunabilir. Bu liste, CircleCI, GitHub Actions, VS Code, Kubernetes veya JetBrains gibi en popüler isimleri içerir.

Trivy, apt, yum, brew ve dockerhub'da mevcuttur. Veritabanları, dağıtım ortamları veya sistem kitaplıkları gibi önkoşulları yoktur ve ilk taramasının yalnızca 10 saniyede tamamlanacağı tahmin edilmektedir.

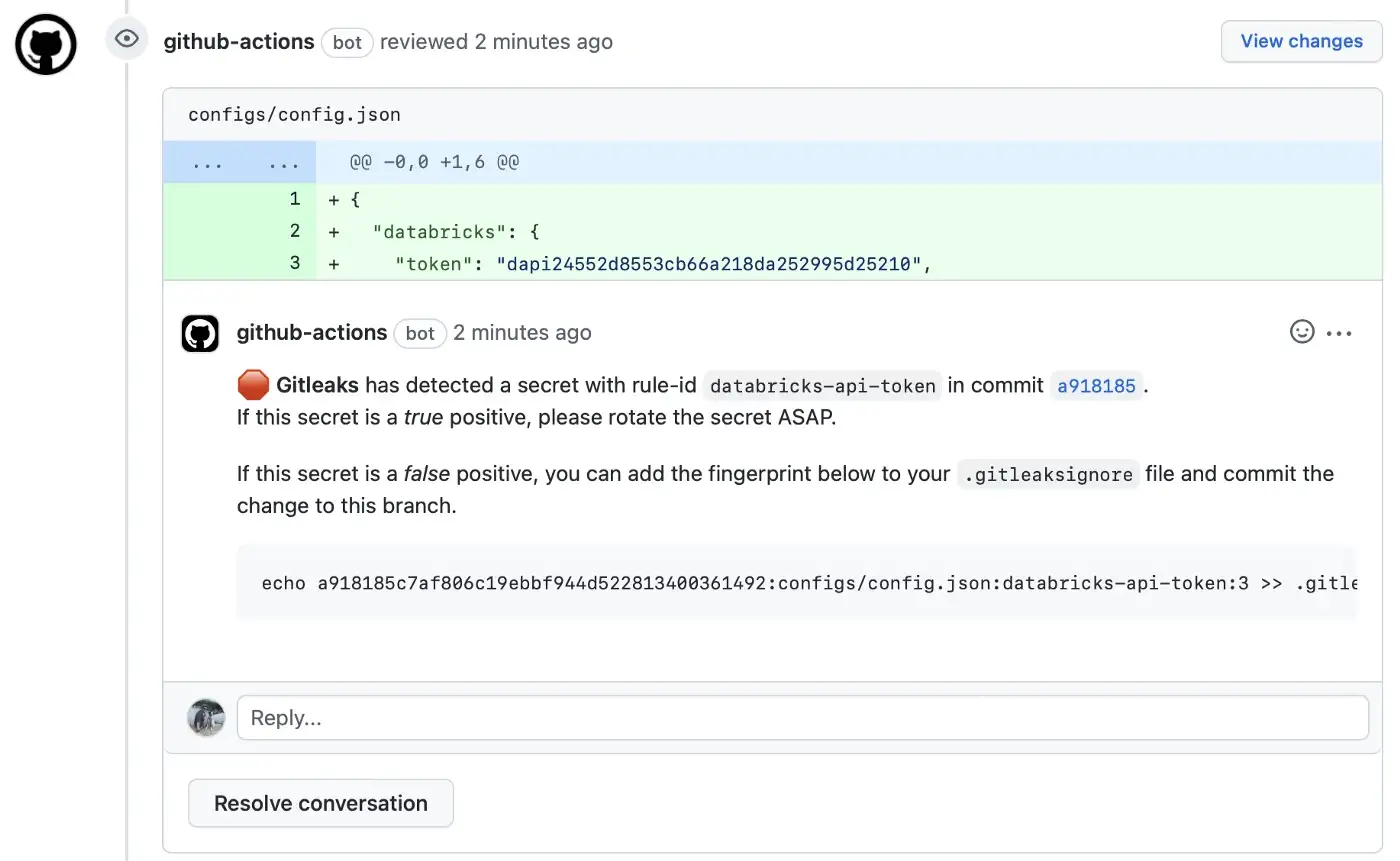

GitLeaks

Gitleaks, Docker, Homebrew veya Go kullanılarak kurulabilen komut satırı arayüzüne sahip açık kaynaklı bir araçtır. Ayrıca, en popüler platformlar ve işletim sistemleri için çalıştırılabilir bir ikili dosya olarak da mevcuttur. Ayrıca, ön taahhüt kancası olarak veya Gitleaks-Action aracılığıyla GitHub paylaşımı olarak doğrudan deponuza dağıtabilirsiniz.

Komut arayüzü basit ve minimalisttir. Koddaki sırları tespit etmek, sırları korumak, komut dosyaları oluşturmak, yardım almak veya aracın sürümünü göstermek için sadece 5 komuttan oluşur. Algıla komutu, havuzların, dosyaların ve dizinlerin taranmasına izin verir. Geliştirme makinelerinde ve CI ortamlarında kullanılabilir.

GitLeaks ile yapılan çalışmaların çoğu, algıla ve koru komutları kullanılarak yapılır. Bunlar Git depolarında çalışır, git log veya git diff komutlarının çıktısını ayrıştırır ve GitLeaks'in daha sonra sırları tespit etmek ve korumak için kullanacağı yamalar oluşturur.

Rekabetçi ve Güvenli Kalın

Bir yandan, CI/CD ardışık düzenlerinizin çevikliği ve hızı, pazara hızlı bir şekilde çıkmanın anahtarıdır ve bu da bir yazılım geliştiricisi olarak rekabetçi kalmanın anahtarıdır.

Öte yandan güvenlik araçlarının geliştirme süreçlerinize dahil edilmesi de tartışmasız bir gerekliliktir. SDLC zaman çizelgelerinizi olumsuz etkilemeden güvenliği dahil etmek için DevSecOps araçları cevaptır.