10 инструментов DevSecOps, которые нужно знать разработчику или системному администратору

Опубликовано: 2022-12-26DevSecOps — это практика обеспечения безопасности на каждом этапе жизненного цикла DevOps с помощью инструментов DevSecOps.

В разработке программного обеспечения DevOps представляет собой сочетание конкретных действий по разработке с ИТ-операциями. Эта комбинация направлена на повышение качества программного обеспечения и обеспечение непрерывной доставки.

Если мы добавим управление безопасностью к DevOps, он станет DevSecOps: дисциплиной, объединяющей безопасность как совместную ответственность между ИТ-миром и миром разработки программного обеспечения.

В прошлом безопасность была исключительной обязанностью специализированной группы, которая присоединялась к проектам на их заключительных этапах. Это хорошо работало в циклах разработки, которые длились месяцы или годы. Но в гибких циклах разработки, измеряемых неделями, методы обеспечения безопасности должны учитываться с самого начала и до конца проекта, а ответственность за безопасность должна быть разделена между всеми группами разработчиков и ИТ-специалистами.

Чтобы DevSecOps работал, не нарушая парадигм гибких методологий, его интеграция должна быть автоматизирована. Это единственный способ избежать замедления рабочего процесса DevOps при включении управления безопасностью. И эта автоматизация требует соответствующих механизмов, объединяющих инструменты разработки, такие как интегрированные среды разработки (IDE), с функциями безопасности.

Типы инструментов DevSecOps

Сочетание безопасности и DevOps может принимать разные формы. По этой причине существуют различные типы инструментов DevSecOps, которые можно обобщить следующим образом:

- Сканирование уязвимостей в компонентах с открытым исходным кодом: они ищут возможные уязвимости в компонентах с открытым исходным кодом и библиотеках, находящихся в анализируемой базе кода, вместе со всеми их зависимостями.

- Статическое и динамическое тестирование безопасности приложений (SAST/DAST). Статическое тестирование сканирует исходный код разработчиков на наличие небезопасного кода для выявления потенциальных проблем безопасности. Динамическое тестирование выполняет тесты безопасности для запущенных приложений, не требуя доступа к исходному коду.

- Сканирование изображений: они ищут уязвимости в контейнерах Docker.

- Автоматизация инфраструктуры: обнаружение и устранение различных проблем с конфигурацией и уязвимостей в конфигурации инфраструктуры, особенно в облачных средах.

- Визуализация. Обеспечьте видимость ключевых показателей эффективности и тенденций для обнаружения увеличения или уменьшения количества уязвимостей с течением времени.

- Моделирование угроз. Обеспечьте упреждающее принятие решений, прогнозируя риски угроз по всей поверхности атаки.

- Оповещения: уведомляйте группу безопасности только тогда, когда аномальное событие было идентифицировано и ему присвоен приоритет как угроза, чтобы снизить уровень шума и избежать перерывов в рабочих процессах DevSecOps.

В приведенном ниже списке представлен список инструментов DevSecOps, на которые вы можете положиться, чтобы включить слово «Sec» в свои рабочие процессы DevOps.

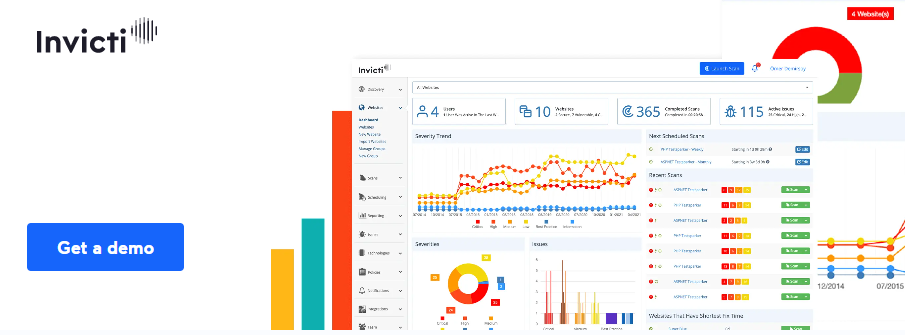

Инвикти

Invicti — это инструмент, который вы можете интегрировать в свой SDLC для управления безопасностью в ваших программных продуктах, сохраняя при этом гибкость процесса разработки.

Анализ, выполненный Invicti, является исчерпывающим и обеспечивает точность обнаружения проблем без ущерба для скорости управления SDLC.

Варианты автоматизации, предлагаемые Invicti, исключают необходимость вмешательства человека в выполнение задач безопасности, обеспечивая экономию усилий вашей команды, которая может достигать сотен часов в месяц.

Эта экономия увеличивается за счет выявления действительно важных уязвимостей и их автоматического назначения наиболее подходящим ресурсам для исправления.

Invicti также обеспечивает полное представление об уязвимостях в ваших разрабатываемых приложениях и об усилиях, предпринимаемых для снижения риска.

СонарКьюб

SonarQube автоматически проверяет ваш код на наличие уязвимостей, выявляя в нем ошибки, которые могут стать угрозой. На момент написания этой статьи он поддерживает около 30 различных языков программирования.

Уникальные QualityGates SonarQube представляют собой простой способ устранить проблемы до того, как продукт выйдет в мир. Они также дают команде разработчиков общее представление о качестве, позволяя всем знать стандарты и соответствуют ли их разработки им.

SonarQube легко интегрируется в ваш конвейер DevSecOps, гарантируя, что все члены команды имеют доступ к отчетам и отзывам, созданным инструментом.

Просто установив его, SonarQube четко показывает, чисты ли ваши коммиты и готовы ли ваши проекты к выпуску. Если что-то не так, инструмент сразу сообщит, в чем проблема и какое может быть решение.

Аква

Aqua позволяет визуализировать и останавливать угрозы на каждом этапе жизненного цикла ваших программных продуктов, от написания исходного кода до развертывания приложения в облаке.

Этот инструмент, работающий как облачная платформа защиты приложений (CNAPP), предлагает проверки безопасности цепочки поставок программного обеспечения, сканирование рисков и уязвимостей, а также расширенную защиту от вредоносных программ.

Варианты интеграции Aqua позволяют защитить ваши приложения независимо от платформ и механизмов, которые вы используете для разработки и развертывания, будь то облако, контейнер, бессерверное решение, конвейеры CI/CD или оркестраторы. Он также интегрируется с платформами SIEM и инструментами аналитики.

Отличительной чертой Aqua является то, что он обеспечивает контроль безопасности в контейнерах Kubernetes с помощью KSPM (Kubernetes Security Posture Management) и расширенную защиту в среде выполнения Kubernetes. Использование встроенных функций K8s обеспечивает защиту на основе политик для всего жизненного цикла приложений, развернутых в контейнерах.

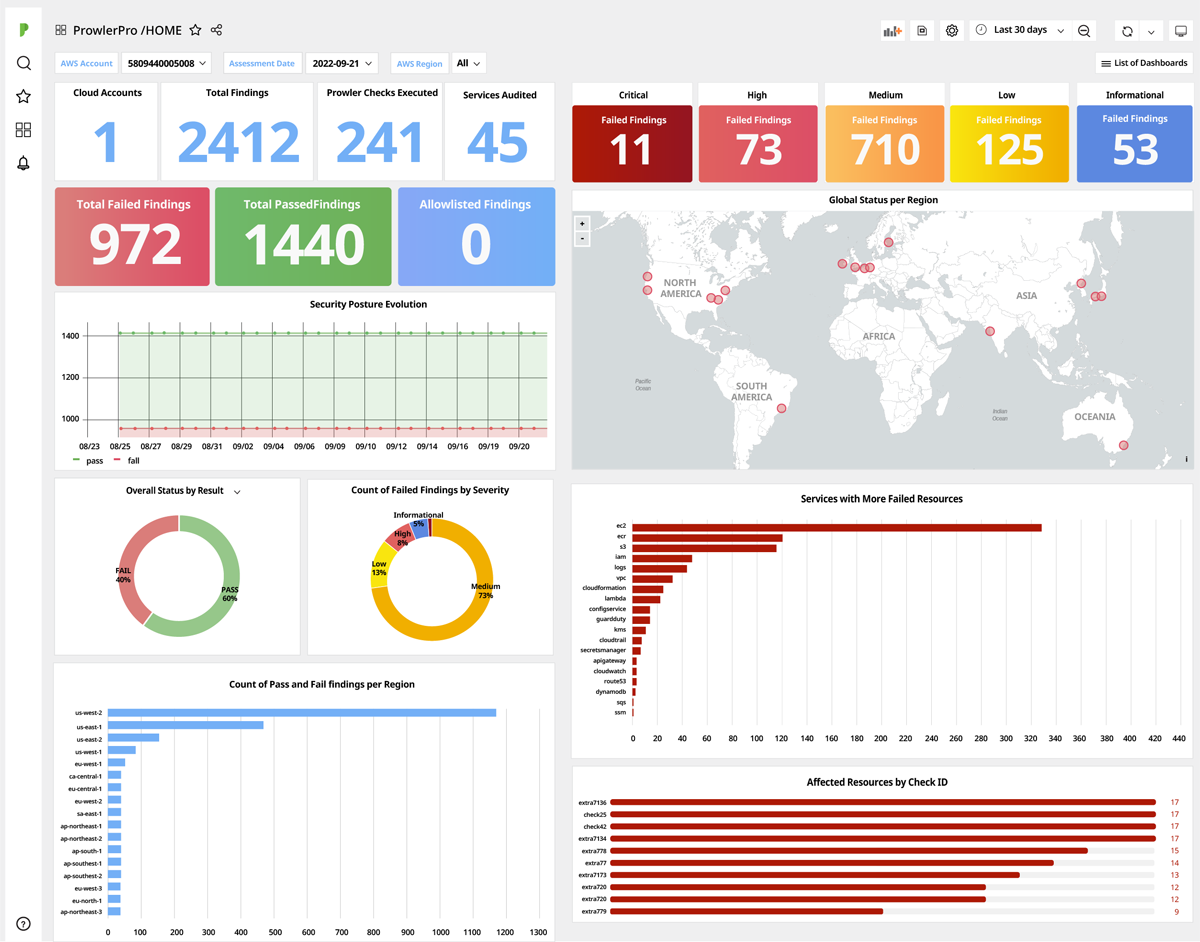

ProwlerPro

ProwlerPro — это инструмент с открытым исходным кодом, созданный специально для контроля безопасности в средах разработки Amazon Web Services (AWS).

ProwlerPro спроектирован таким образом, что вы можете за считанные минуты создать учетную запись и начать сканирование своих конвейеров разработки, предоставляя целостное представление о вашей инфраструктуре независимо от региона, в котором вы находитесь. Его инструменты визуализации позволяют просматривать состояние безопасности всех ваших сервисов AWS в одном окне.

После того, как вы создадите свою учетную запись ProwlerPro и запустите ее, вы можете настроить систему на автоматический запуск серии рекомендуемых проверок каждые 24 часа. Сканирование с помощью ProwlerPro выполняется параллельно для ускорения, чтобы не замедлять рабочие процессы DevSecOps.

Результаты сканирования отображаются на ряде предопределенных информационных панелей, которыми можно легко делиться и перемещаться по ним путем детализации для получения прямой информации на любом уровне детализации вашей системы безопасности.

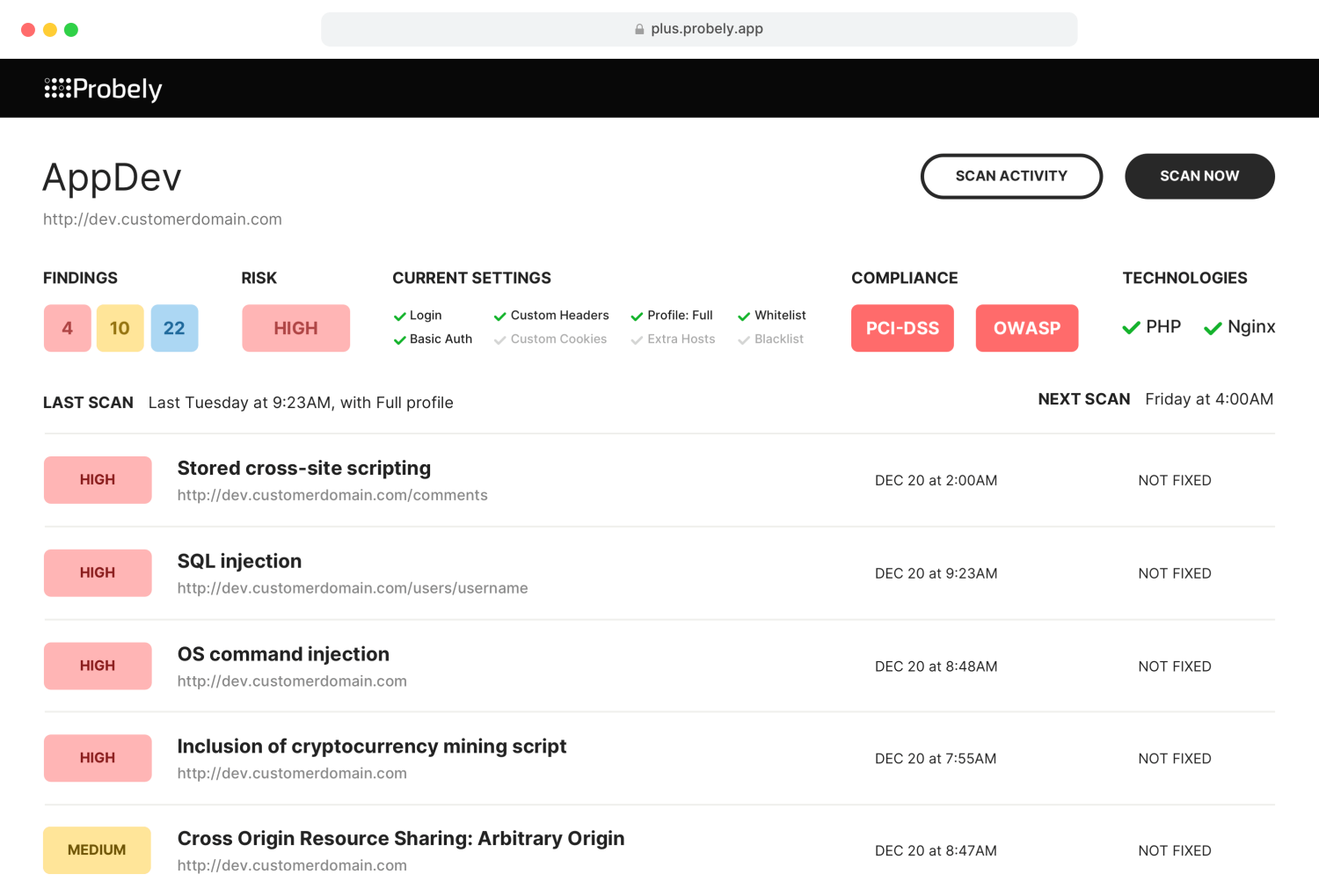

наверное

Если у вас уже есть рабочий процесс DevOps и вы хотите интегрировать в него сканирование безопасности, Probely позволит вам сделать это за считанные минуты благодаря своим инструментам сканирования уязвимостей веб-приложений и API.

Подход Probely основан на разработке с приоритетом API, что означает, что каждая новая функция инструмента сначала предлагается через API, а затем добавляется в интерфейс. Эта стратегия позволяет, если вам нужно интегрировать Probely с рабочими процессами или пользовательским программным обеспечением, вы всегда можете использовать его API.

Вы также можете зарегистрировать веб-перехватчики, чтобы ваши приложения получали уведомления о каждом событии, которое создает Probely.

Поскольку Probely предлагает ряд готовых интеграций, скорее всего, вам не придется использовать его API для интеграции с вашими инструментами. Если вы уже используете Jira и Jenkins в своих рабочих процессах, интеграция будет мгновенной.

Probely автоматически инициирует сканирование ваших конвейеров CI/CD и регистрирует найденные уязвимости как проблемы в Jira. Как только эти уязвимости будут устранены, он снова проверит их и, при необходимости, снова откроет нерешенную проблему в Jira.

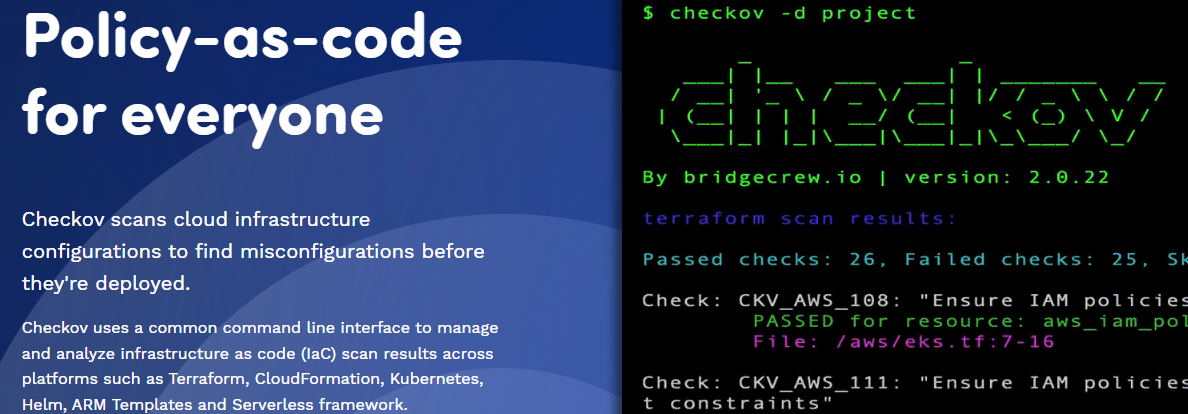

Чеков

Checkov сканирует конфигурации в облачных инфраструктурах с целью обнаружения недостатков конфигурации перед развертыванием программного продукта. Благодаря общему интерфейсу командной строки он сканирует результаты на различных платформах, таких как Kubernetes, Terraform, Helm, CloudFormation, шаблоны ARM и бессерверные платформы.

С помощью схемы политик на основе атрибутов Checkov позволяет сканировать облачные ресурсы во время компиляции, обнаруживая ошибки конфигурации в атрибутах с помощью простой структуры Python «политика как код». Помимо прочего, Checkov анализирует отношения между облачными ресурсами с помощью политик YAML на основе графов.

Интегрируясь в конвейеры CI/CD и системы контроля версий, Checkov выполняет, тестирует и изменяет параметры исполнителя в контексте целевого репозитория.

Благодаря расширяемому интерфейсу интеграции его архитектура может быть расширена для определения пользовательских политик, условий подавления и поставщиков. Его интерфейс также позволяет интегрироваться с платформами поддержки, процессами сборки и пользовательскими системами выпуска.

Фарадей

С помощью Faraday вы можете автоматизировать управление уязвимостями и контрольные действия, чтобы сосредоточить свое внимание на действительно важной работе. Его рабочие процессы позволяют вам запускать любое действие с помощью настраиваемых событий, которые вы можете свободно создавать, чтобы избежать повторения задач.

Faraday дает вам возможность стандартизировать и интегрировать инструменты безопасности в ваши рабочие процессы, получая информацию об уязвимостях из более чем 80 инструментов сканирования. С помощью агентов сканеры автоматически интегрируются в ваши рабочие процессы, чтобы с максимальной легкостью принимать и нормализовать данные, генерируя результаты, которые можно просматривать через веб-интерфейс.

Примечательным и интересным аспектом Faraday является то, что он использует централизованный репозиторий для хранения информации о безопасности, которую могут легко анализировать и тестировать разные члены команды DevSecOps.

Это дает дополнительное преимущество, заключающееся в возможности выявления и объединения повторяющихся проблем, о которых сообщают разные инструменты. Это уменьшает усилия членов команды, избегая необходимости несколько раз обращать внимание на одну и ту же проблему, о которой сообщается более одного раза.

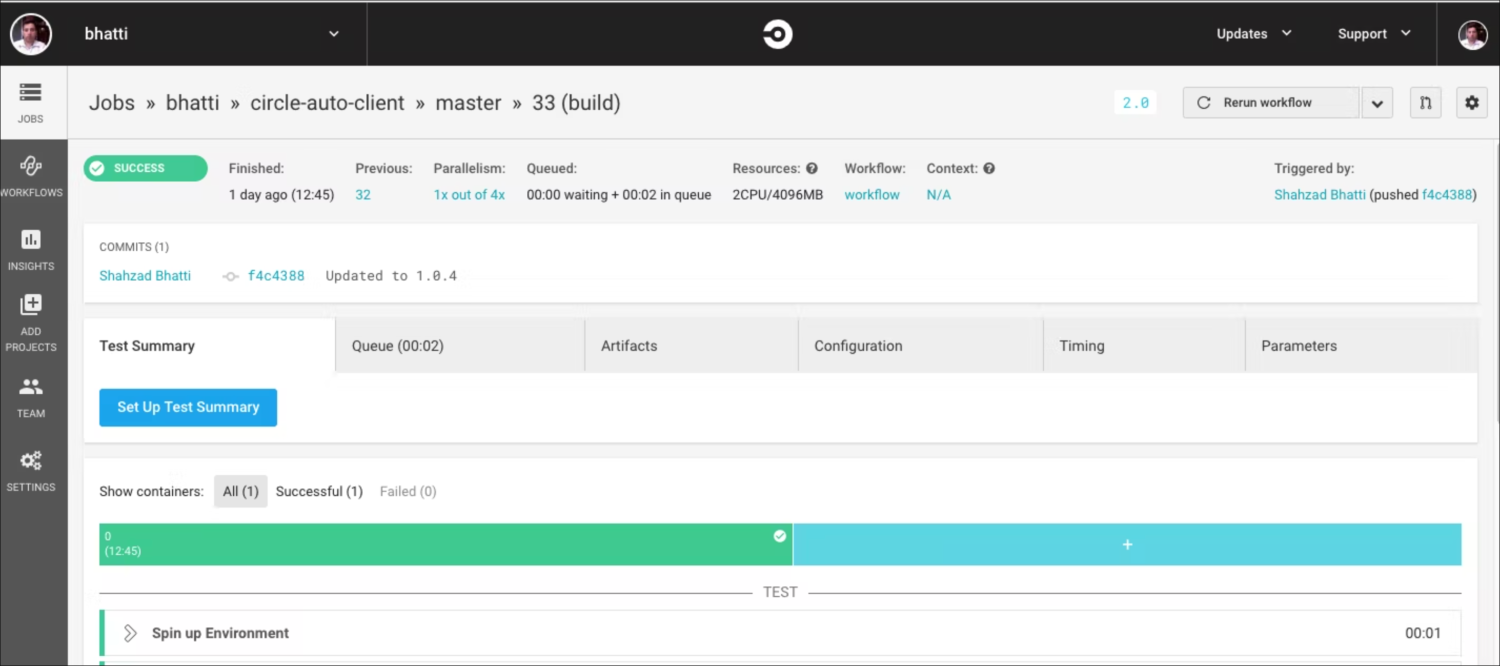

CircleCI

Чтобы интегрировать CircleCI с наиболее популярными инструментами безопасности DevOps, вы должны включить одного из его многочисленных партнеров в свои конвейеры разработки. Партнеры CircleCI являются поставщиками решений в нескольких категориях, включая SAST, DAST, статический анализ контейнеров, применение политик, управление секретами и безопасность API.

Если вам нужно сделать что-то для защиты конвейера разработки, чего вы не можете сделать ни с одним из доступных шаров, вы можете воспользоваться тем фактом, что исходный код шаров является открытым. По этой причине добавление функциональности к существующей сфере — это просто вопрос одобрения вашего PR и его слияния.

Даже если у вас есть вариант использования, который, по вашему мнению, выходит за рамки набора шаров, доступных в реестре CircleCI, вы можете создать его и поделиться с сообществом. Компания публикует список лучших практик для создания конвейеров автоматизированной компиляции и тестирования шаров, чтобы облегчить вам задачу.

Чтобы защитить конвейер, устраните необходимость в собственной разработке и разрешите вашей команде использовать сторонние сервисы. Используя сферы CircleCI, вашей команде нужно будет только знать, как использовать эти сервисы, без необходимости учиться интегрировать их или управлять ими.

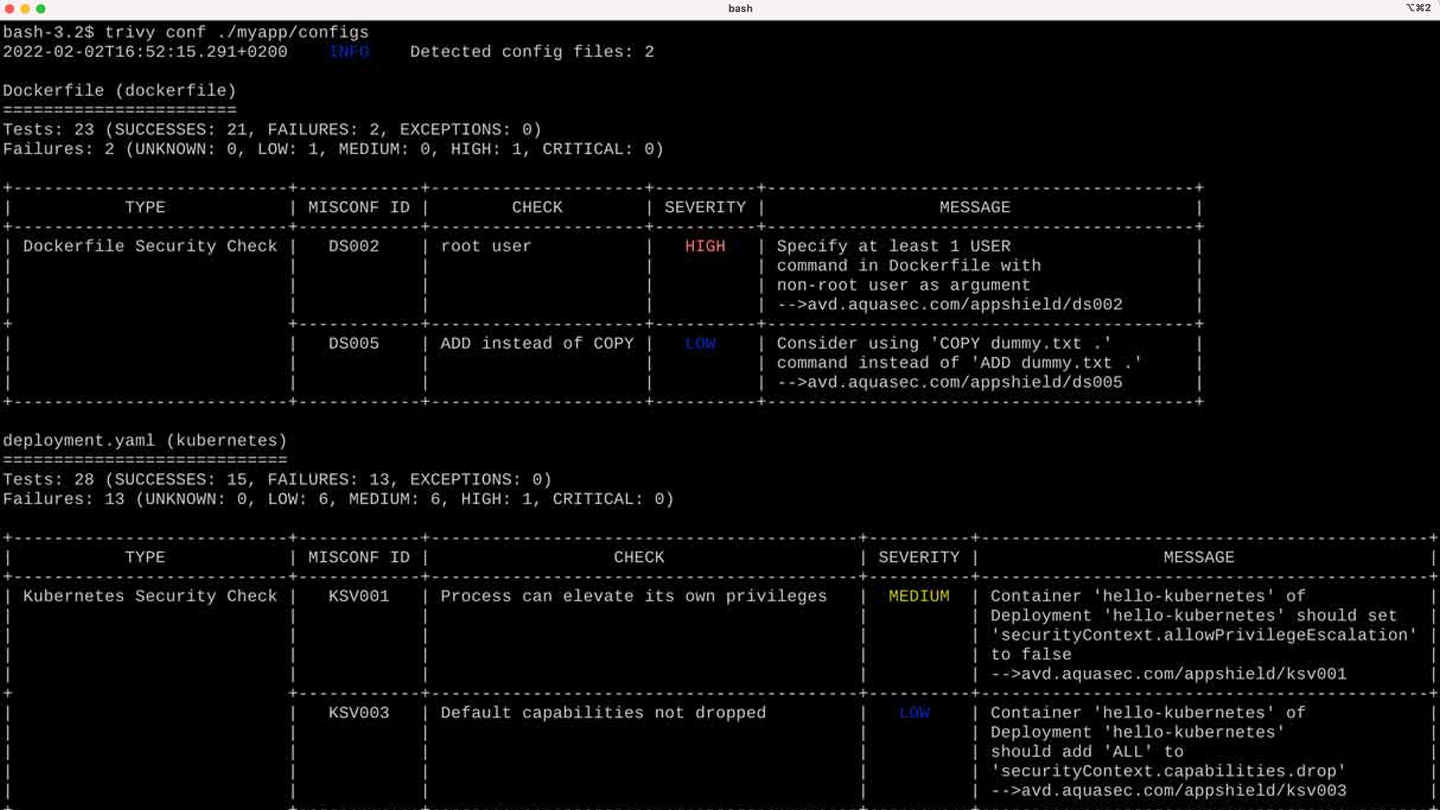

Триви

Trivy — это инструмент безопасности с открытым исходным кодом, который имеет несколько сканеров, способных обнаруживать проблемы безопасности, и различные цели, где он может найти такие проблемы. Среди целей, которые сканирует Trivy: файловая система, образы контейнеров, репозитории Git, образы виртуальных машин, репозитории Kubernetes и AWS.

Сканируя все эти возможные цели, Trivy может найти известные уязвимости, недостатки конфигурации, секреты или конфиденциальную информацию, а также лицензии на программное обеспечение и обнаружить проблемы в цепочке поставок программного обеспечения, включая зависимости от используемого программного обеспечения и пакетов операционной системы.

Платформы и приложения, с которыми может интегрироваться Trivy, можно найти на странице экосистемы. В этот список входят самые популярные имена, такие как CircleCI, GitHub Actions, VS Code, Kubernetes или JetBrains.

Trivy доступен в apt, yum, brew и dockerhub. У него нет предварительных условий, таких как базы данных, среды развертывания или системные библиотеки, и его первое сканирование, по оценкам, выполняется всего за 10 секунд.

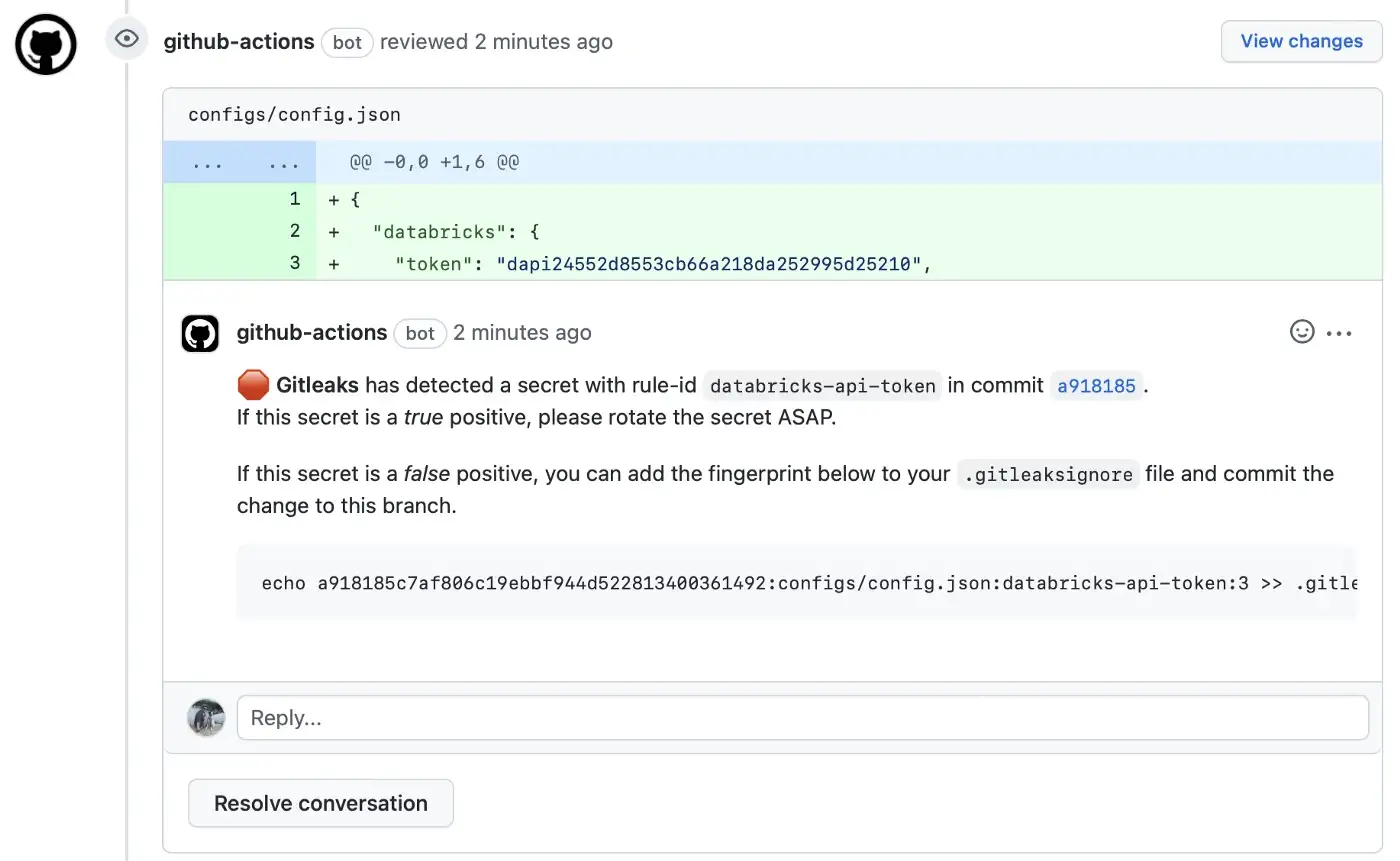

GitLeaks

Gitleaks — это инструмент с открытым исходным кодом и интерфейсом командной строки, который можно установить с помощью Docker, Homebrew или Go. Он также доступен в виде двоичного исполняемого файла для самых популярных платформ и операционных систем. Вы также можете развернуть его непосредственно в своем репозитории в качестве хука перед фиксацией или в качестве общего ресурса GitHub через Gitleaks-Action.

Его командный интерфейс прост и минималистичен. Он состоит всего из 5 команд для обнаружения секретов в коде, защиты секретов, создания сценариев, получения справки или показа версии инструмента. Команда обнаружения позволяет сканировать репозитории, файлы и каталоги. Его можно использовать на машинах разработки, а также в средах CI.

Большая часть работы с GitLeaks выполняется с помощью команд обнаружения и защиты. Они работают с репозиториями Git, анализируя вывод команд git log или git diff и генерируя исправления, которые GitLeaks затем будет использовать для обнаружения и защиты секретов.

Оставайтесь конкурентоспособными и безопасными

С одной стороны, гибкость и скорость ваших конвейеров CI/CD являются ключом к обеспечению быстрого выхода на рынок, что, в свою очередь, является ключом к сохранению конкурентоспособности в качестве разработчика программного обеспечения.

С другой стороны, включение инструментов безопасности в ваши процессы разработки является бесспорной необходимостью. Инструменты DevSecOps — это решение, позволяющее обеспечить безопасность без негативного влияния на временные рамки SDLC.