Apa itu Pembajakan Sesi dan Cara Pencegahannya

Diterbitkan: 2022-12-20Tahukah Anda bahwa peretas dapat melakukan transfer bank atau pembelian online atas nama Anda tanpa mencuri informasi pendaftaran Anda?

Kami mengaitkan cookie dengan pelacakan dan iklan online yang mengganggu, tetapi mereka juga menyimpan kueri penelusuran, memungkinkan kami mengunjungi situs web tanpa memasukkan nama pengguna dan kata sandi.

Namun, jika seseorang mencegat cookie, maka ini dapat menyebabkan serangan dunia maya yang disebut pembajakan sesi, yang dapat membahayakan data sensitif Anda di tangan penyerang, dan dapat menyebabkan banyak kerusakan bahkan sebelum Anda tahu apa yang terjadi.

Yuk cari tahu apa itu dan bagaimana cara mencegahnya!

Apa itu Pembajakan Sesi?

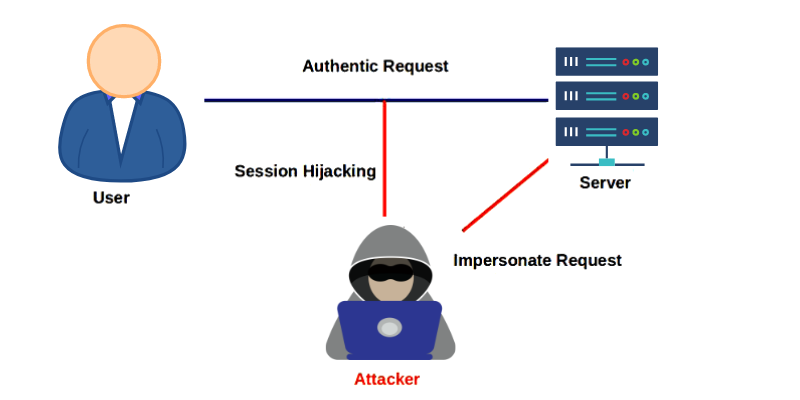

Dalam pembajakan sesi, penyerang mencegat dan mengambil alih sesi yang dibuat antara pengguna dan host, seperti server web, sesi Telnet, atau koneksi berbasis TCP lainnya. Sesi dimulai setelah Anda masuk ke situs web atau aplikasi, misalnya, situs web jejaring sosial.

Itu berlanjut saat Anda berada di dalam akun, memeriksa profil Anda atau berpartisipasi dalam utas, dan berakhir saat Anda keluar dari sistem. Tapi bagaimana server web mengetahui bahwa setiap permintaan yang Anda buat sebenarnya dari Anda?

Di sinilah cookie masuk. Setelah masuk, Anda mengirimkan kredensial Anda ke server web. Ini mengonfirmasi siapa Anda dan memberi Anda ID sesi menggunakan cookie yang akan dilampirkan pada Anda selama sesi berlangsung. Itu sebabnya Anda tidak keluar dari aplikasi setiap kali Anda mengunjungi profil seseorang dan mengapa toko online mengingat apa yang Anda masukkan ke dalam keranjang belanja bahkan jika Anda menyegarkan halaman.

Tetapi penyerang dapat membajak sesi jika mereka menggunakan teknik manajemen sesi khusus atau mencuri cookie Anda. Dengan demikian, ini dapat membodohi server web agar percaya bahwa permintaan tersebut berasal dari Anda, pengguna yang berwenang.

Fenomena pembajakan sesi menjadi terkenal di awal tahun 2000-an, namun masih menjadi salah satu metode yang paling umum digunakan oleh para peretas.

Contoh terbaru adalah Grup Lapsus$, yang menjadi bagian dari daftar Orang Paling Dicari FBI tahun ini. Ia menggunakan infeksi InfoStealer Maleware untuk membajak sesi.

Demikian pula, GenesisStore adalah toko khusus undangan yang dijalankan oleh grup dengan nama yang sama yang menjual data cookie yang disusupi, dan daftarnya melebihi 400.000+ bot.

Jenis Tangkapan Sesi

Pembajakan sesi dapat dibagi menjadi dua kategori utama, tergantung pada keinginan pelaku.

Aktif: Dalam serangan aktif, penyerang mengambil alih sesi Anda, sehingga mengambil koneksi klien yang sah ke sumber daya. Bergantung pada situs sesi, peretas dapat melakukan pembelian online, mengubah kata sandi, atau memulihkan akun. Contoh umum dari serangan aktif adalah serangan brute force, XSS, atau bahkan DDoS.

Pasif : Dalam serangan pasif, penyerang tidak mengambil alih atau mengubah sesi. Sebaliknya, mereka secara diam-diam memantau lalu lintas data antara perangkat Anda dan server, mengumpulkan semua informasi sensitif. Biasanya, IP Spoofing dan injeksi malware digunakan untuk melakukan serangan injeksi pasif.

Bagaimana Cara Kerja Pembajakan Sesi?

HTTP adalah protokol tanpa kewarganegaraan, artinya server tidak memiliki memori tentang operasi klien. Setiap permintaan HTTP baru bertepatan dengan unit kerja baru, atau lebih sederhananya, server menyajikan halaman ke klien tanpa mengingat permintaan klien sebelumnya.

Namun, ketika kami menjelajahi web, kami menyadari bahwa aplikasi idealnya mengetahui siapa kliennya (bahkan terlalu baik!). Berkat "memori" server ini, " dimungkinkan untuk membuat area cadangan situs web modern, bank online, layanan email web, dll.

Untuk melakukan ini, embel-embel lahir yang membuat protokol stateless seperti HTTP stateful: cookies.

Sesi Stateful

Setelah masuk, aplikasi web yang menggunakan sesi stateful menjatuhkan cookie sesi. Artinya, mereka mengandalkan cookie ini untuk melacak klien. Di dalam cookie disimpan kode unik yang memungkinkan pengenalan klien, misalnya:

SESSIONID=ACF3D35F216AAEFC

Siapa pun dengan id atau kode sesi unik yang disebutkan di atas akan menjadi klien yang diautentikasi untuk server. Jika penyerang bisa mendapatkan pengidentifikasi ini, seperti yang terlihat pada gambar di bawah, mereka dapat mengeksploitasi sesi yang awalnya divalidasi untuk korbannya dengan mengendus sesi yang sah atau bahkan mengambil alih sesi sepenuhnya. Pengidentifikasi ini biasanya disematkan di URL, di bidang tersembunyi formulir apa pun, atau di cookie.

Sesi tanpa negara

Dengan evolusi web, muncul solusi untuk mengelola "memori" server tanpa menggunakan cookie sesi. Dalam aplikasi web di mana frontend dan backend dipisahkan dengan baik dan hanya berbicara melalui API, solusi terbaik mungkin adalah JWT (Token Web JSON), token bertanda tangan yang memungkinkan frontend menggunakan API yang disediakan oleh backend.

Biasanya, JWT disimpan di sessionStorage browser, area memori yang tetap aktif oleh klien hingga tab ditutup. Akibatnya, membuka tab baru membuat sesi baru (berlawanan dengan apa yang terjadi dengan cookie).

Mencuri token identifikasi klien memungkinkan Anda mencuri sesi pengguna dan dengan demikian melakukan serangan pembajakan sesi. Tapi bagaimana cara mencuri token itu?

Saat ini, metode yang paling banyak digunakan oleh peretas adalah:

#1. Jacking Sisi Sesi

Metode ini menggunakan jaringan tidak aman untuk mengetahui ID sesi Anda. Penyerang menggunakan sniffing (perangkat lunak khusus) dan biasanya menargetkan Wi-Fi publik atau situs web tanpa sertifikat SSL, yang dikenal dengan keamanan yang buruk.

#2. Fiksasi Sesi

Korban menggunakan ID sesi yang dibuat oleh penyerang. Ini dapat dilakukan dengan serangan phishing (melalui tautan jahat) yang "memperbaiki" ID sesi Anda.

#3. Kasar

Metode yang paling memakan waktu dan tidak efisien. Selama serangan ini, peretas tidak mencuri cookie Anda. Sebaliknya, ia mencoba setiap kemungkinan kombinasi untuk menebak ID sesi Anda.

#4. XSS atau Cross-site Scripting

Seorang peretas mengeksploitasi kerentanan di situs web atau aplikasi untuk menyuntikkan kode berbahaya. Saat pengguna mengunjungi situs, skrip diaktifkan, mencuri cookie pengguna, dan mengirimkannya ke penyerang.

#5. Injeksi Malware

Perangkat lunak berbahaya dapat melakukan tindakan tidak sah pada perangkat Anda untuk mencuri informasi pribadi. Itu juga sering digunakan untuk mencegat cookie dan mengirim informasi ke penyerang.

#6. Pemalsuan IP

Penjahat dunia maya mengubah alamat IP sumber paket mereka agar seolah-olah berasal dari Anda. Karena IP palsu, server web mengira itu adalah Anda, dan sesi dibajak.

Bagaimana Mencegah Pembajakan Sesi?

Kemungkinan pembajakan sesi biasanya bermuara pada keamanan situs web atau aplikasi yang Anda gunakan. Namun, ada beberapa langkah yang dapat Anda ambil untuk melindungi diri sendiri:

- Hindari Wi-Fi publik, karena hotspot gratis ideal untuk penjahat dunia maya. Mereka biasanya memiliki keamanan yang buruk dan dapat dengan mudah dipalsukan oleh peretas. Belum lagi mereka selalu penuh dengan calon korban yang lalu lintas datanya terus-menerus terganggu.

- Situs apa pun yang tidak menggunakan sertifikat SSL membuat Anda rentan, karena tidak dapat mengenkripsi lalu lintas. Periksa apakah situs tersebut aman dengan mencari gembok kecil di sebelah URL.

- Instal aplikasi anti-malware untuk mendeteksi dan melindungi perangkat Anda dari malware dan tikus yang dapat mencuri informasi pribadi.

- Hindari mengunduh malware dengan menggunakan toko aplikasi resmi atau situs web untuk mengunduh aplikasi.

- Jika Anda menerima pesan yang meminta Anda untuk mengklik tautan asing, jangan lakukan itu. Ini bisa menjadi serangan phishing yang dapat menginfeksi perangkat Anda dan mencuri informasi pribadi.

Pengguna tidak dapat berbuat banyak terhadap serangan Pembajakan Sesi. Sebaliknya, bagaimanapun, aplikasi dapat melihat bahwa perangkat yang berbeda telah terhubung dengan pengidentifikasi sesi yang sama. Dan mengandalkan itu, Anda dapat merancang strategi mitigasi seperti:

- Kaitkan ke setiap sesi beberapa sidik jari teknis atau karakteristik perangkat yang terhubung untuk mendeteksi perubahan pada parameter terdaftar. Informasi ini harus disimpan dalam cookie (untuk sesi stateful) atau JWT (untuk sesi stateless), benar-benar dienkripsi.

- Jika sesi berbasis cookie, jatuhkan cookie dengan atribut HTTPOnly agar tidak dapat dijangkau jika terjadi serangan XSS.

- Konfigurasikan Sistem Deteksi Intrusi (IDS), Sistem Pencegahan Intrusi (IPS), atau solusi pemantauan jaringan.

- Beberapa layanan melakukan pemeriksaan sekunder terhadap identitas pengguna. Misalnya, server web dapat memeriksa setiap permintaan bahwa alamat IP pengguna cocok dengan yang terakhir digunakan selama sesi itu. Namun, ini tidak mencegah serangan dari seseorang yang berbagi alamat IP yang sama dan dapat membuat frustrasi pengguna yang alamat IP-nya mungkin berubah selama sesi penelusuran.

- Alternatifnya, beberapa layanan akan mengubah nilai cookie dengan setiap permintaan. Ini secara drastis mengurangi jendela di mana penyerang dapat beroperasi dan membuatnya lebih mudah untuk mengidentifikasi jika serangan telah terjadi tetapi dapat menyebabkan masalah teknis lainnya.

- Gunakan solusi autentikasi multifaktor (MFA) yang berbeda untuk setiap sesi pengguna.

- Selalu perbarui semua sistem dengan tambalan terbaru dan pembaruan keamanan.

FAQ

Pembajakan sesi melibatkan berpura-pura menjadi pengguna, sedangkan spoofing melibatkan penggantian pengguna. Selama beberapa tahun terakhir, beberapa analis keamanan mulai mencirikan yang terakhir sebagai jenis pembajakan sesi.

Kata Akhir

Pembajakan Sesi adalah metode di mana peretas dapat berkomunikasi dengan server yang berpura-pura menjadi pengguna asli, menggunakan token sesi atau cookie. Frekuensi serangan pembajakan sesi telah meningkat dalam beberapa tahun terakhir; oleh karena itu, semakin penting untuk memahami serangan semacam itu dan mengikuti langkah-langkah pencegahan. Namun, seiring perkembangan teknologi, serangan juga menjadi lebih canggih; oleh karena itu, penting untuk membuat strategi mitigasi aktif terhadap pembajakan sesi.

Anda mungkin juga tertarik untuk mengetahui berapa nilai data Anda di web gelap.