Bagaimana Cara Meretas Kata Sandi Menggunakan Alat Hashcat?

Diterbitkan: 2021-12-14Dalam peretasan etis dan pengujian penetrasi, peretasan kata sandi sangat penting dalam mendapatkan akses ke sistem atau server.

Dalam sistem dan database, kata sandi jarang disimpan dalam bentuk teks biasa.

Kata sandi selalu di-hash sebelum disimpan dalam database, dan hash tersebut dibandingkan selama proses verifikasi.

Bergantung pada enkripsi yang digunakan, sistem yang berbeda menyimpan hash kata sandi dengan cara yang berbeda. Dan jika Anda memiliki hash, Anda dapat dengan mudah memecahkan kata sandi apa pun.

Dan dalam artikel ini, kita akan mengeksplorasi cara memecahkan hash kata sandi menggunakan alat baris perintah Hashcat yang praktis dan luar biasa.

Jadi mari kita mulai.

Tapi sebelum itu…

Apa itu fungsi Hash?

Hashing adalah proses mengubah teks input normal menjadi string teks berukuran tetap menggunakan beberapa fungsi matematika yang dikenal sebagai Fungsi Hash. Teks apa pun, berapa pun panjangnya, dapat diubah menjadi kombinasi acak bilangan bulat dan abjad menggunakan algoritme.

- Input mengacu pada pesan yang akan di-hash.

- Fungsi hash adalah algoritma enkripsi seperti MD5 dan SHA-256 yang mengubah string menjadi nilai hash.

- Dan akhirnya, nilai hash adalah hasilnya.

Apa itu Hashcat?

Hashcat adalah alat pemulihan kata sandi tercepat. Itu dirancang untuk memecahkan kata sandi kompleks tinggi dalam waktu singkat. Dan alat ini juga mampu melakukan serangan daftar kata dan brute force .

Hashcat memiliki dua varian. Berbasis CPU dan GPU (Graphical Processing Unit). Alat berbasis GPU dapat memecahkan hash dalam waktu yang lebih singkat daripada CPU. Anda dapat memeriksa persyaratan driver GPU di situs web resmi mereka.

Fitur

- Gratis dan sumber terbuka

- Lebih dari 200 variasi tipe hash dapat diimplementasikan.

- Mendukung sistem multi-operasi seperti Linux, Windows, dan macOS.

- Multi-Platform seperti dukungan CPU dan GPU tersedia.

- Beberapa hash dapat dipecahkan secara bersamaan.

- File hex - salt dan hex-charset didukung, bersama dengan penyetelan kinerja otomatis.

- Tersedia sistem pembandingan bawaan.

- Jaringan cracking terdistribusi dapat didukung menggunakan overlay.

Dan Anda dapat melihat fitur lain juga dari situs web mereka.

Pemasangan Hashcat

Pertama, pastikan sistem Linux Anda mutakhir dengan program dan alat terbaru.

Untuk ini, buka terminal dan ketik:

$ sudo apt update && sudo apt upgradeHashcat biasanya sudah diinstal sebelumnya di Kali Linux. Anda dapat menemukan alat ini di bawah bagian cracking kata sandi. Tetapi jika Anda perlu menginstalnya secara manual di distribusi Linux apa pun, ketikkan perintah berikut di terminal.

$ sudo apt-get install hashcatPenggunaan Alat

Untuk memulai Hashcat, kita memerlukan beberapa hash kata sandi. Jika Anda tidak memiliki hash untuk diretas, kami akan membuat beberapa hash terlebih dahulu.

Untuk membuat hash menggunakan baris perintah, cukup ikuti format di bawah ini.

echo -n "input" | algorithm | tr -d "-">>outputfienameMisalnya, Anda dapat melihat saya mengubah beberapa kata menjadi hash menggunakan algoritma md5 di bawah ini.

┌──(rootkali)-[/home/writer/Desktop] └─# echo -n "geekflare" | md5sum | tr -d "-">>crackhash.txt echo -n "password123" | md5sum | tr -d "-">>crackhash.txt echo -n "Webtechnology" | md5sum | tr -d "-">>crackhash.txt echo -n "microsoftteams" | md5sum | tr -d "-">>crackhash.txt echo -n "recyclebin" | md5sum | tr -d "-">>crackhash.txtDan hasilnya akan disimpan dalam file crackhash.txt.

Sekarang kita akan memeriksa hash yang disimpan dalam file yang diberikan.

┌──(rootkali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13Anda bisa lihat, sekarang kami memiliki beberapa hash untuk dipecahkan. Ini adalah prosedur untuk membuat hash dengan menggunakan algoritme pilihan Anda.

Langkah selanjutnya adalah memulai alat Hashcat di mesin Linux Anda. Cukup gunakan perintah berikut untuk menggunakan Hashcat.

$ hashcat --helpIni akan memunculkan semua opsi yang perlu Anda ketahui untuk menjalankan alat. Di terminal, Anda dapat menemukan semua mode serangan dan hash.

Bentuk umum dari perintah tersebut adalah

$ hashcat -a num -m num hashfile wordlistfileDi sini 'num' mewakili serangan tertentu dan mode hash untuk digunakan. Jika Anda menggulir terminal, Anda dapat menemukan angka yang tepat untuk setiap serangan dan mode hash, seperti untuk md4 – angkanya adalah 0, dan untuk algoritma sha256 – angkanya adalah 1740.

Daftar kata yang akan saya gunakan adalah daftar kata rockyou. Anda dapat dengan mudah menemukan daftar kata itu di jalur /usr/share/wordlists.

Anda bahkan dapat menggunakan perintah locate untuk menemukan jalur daftar kata itu.

┌──(rootkali)-[/home/writer] └─# locate rockyou.txtDan terakhir, untuk memecahkan hash menggunakan file wordlist, gunakan perintah berikut.

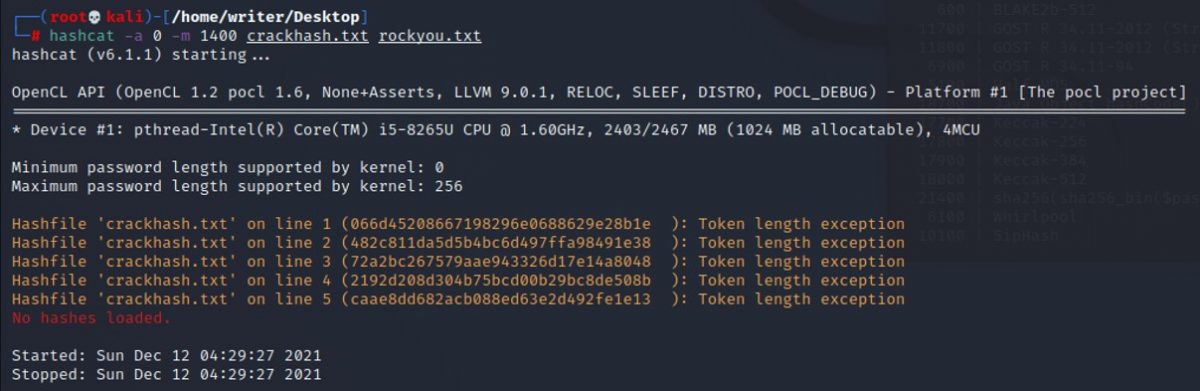

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txtSetelah menjalankan perintah ini, Anda mungkin mendapatkan error runtime ( Token length exception error ) yang dapat diselesaikan dengan mudah.

Untuk mengatasi ini, simpan setiap hash secara terpisah di file yang berbeda. Kesalahan ini terjadi jika Anda memiliki kecepatan CPU atau GPU yang rendah. Jika komputer Anda memiliki prosesor berkecepatan tinggi, Anda dapat dengan mudah memecahkan semua hash pada saat yang sama sebagai satu file itu sendiri.

Jadi setelah memperbaiki kesalahan dan semuanya, hasilnya akan seperti ini.

┌──(rootkali)-[/home/writer/Desktop] └─# hashcat -a 0 -m 0 hashcrack.txt rockyou.txt hashcat (v6.1.1) starting... OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project] ============================================================================================================================= * Device #1: pthread-Intel(R) Core(TM) i5-8265U CPU @ 1.60GHz, 2403/2467 MB (1024 MB allocatable), 4MCU Minimum password length supported by kernel: 0 Maximum password length supported by kernel: 256 Hashes: 1 digests; 1 unique digests, 1 unique salts Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates Rules: 1 Dictionary cache built: * Filename..: rockyou.txt * Passwords.: 14344405 * Bytes.....: 139921671 * Keyspace..: 14344398 * Runtime...: 1 sec 8276b0e763d7c9044d255e025fe0c212: [email protected] Session..........: hashcat Status...........: Cracked Hash.Name........: MD5 Hash.Target......: 8276b0e763d7c9044d255e025fe0c212 Time.Started.....: Sun Dec 12 08:06:15 2021 (0 secs) Time.Estimated...: Sun Dec 12 08:06:15 2021 (0 secs) Guess.Base.......: File (rockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.#1.........: 1059.6 kH/s (0.52ms) @ Accel:1024 Loops:1 Thr:1 Vec:8 Recovered........: 1/1 (100.00%) Digests Progress.........: 4096/14344398 (0.03%) Rejected.........: 0/4096 (0.00%) Restore.Point....: 0/14344398 (0.00%) Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1 Candidates.#1....: 123456 -> pampam Started: Sun Dec 12 08:06:13 2021 Stopped: Sun Dec 12 08:06:16 2021Pada hasil di atas, setelah detail cache kamus, Anda dapat melihat, hash telah di-crack, dan kata sandi terungkap.

Kesimpulan

Saya harap Anda mendapatkan pemahaman yang lebih baik tentang penggunaan Hashcat untuk memecahkan kata sandi.

Anda mungkin juga tertarik untuk mengetahui tentang berbagai alat brute force untuk pengujian penetrasi dan beberapa alat pentesting terbaik.