การรักษาความปลอดภัยเครือข่ายสามารถช่วยหลีกเลี่ยงการแฮ็กอุปกรณ์ IoT ได้อย่างไร

เผยแพร่แล้ว: 2019-08-01คลื่นของเทคโนโลยีขั้นสูงนำมาซึ่งโอกาสที่ไม่เคยมีมาก่อนสำหรับธุรกิจและสังคม การเกิดขึ้นของ Internet of Things (IoT) แสดงถึงการเปลี่ยนแปลงที่บุกเบิกในด้านเทคโนโลยีสารสนเทศ (IT) และการแปลงเป็นดิจิทัล การพัฒนาเหล่านี้สามารถปรับปรุงและยกระดับสภาพแวดล้อมทางธุรกิจเพื่อสร้างอัตรากำไรที่สูงขึ้น IoT มีศักยภาพที่จะนำมาซึ่งการเปลี่ยนแปลงครั้งใหญ่ในรูปแบบธุรกิจ เปลี่ยนแปลงกำลังการแข่งขันของหลายอุตสาหกรรม และลดเวลาในการออกสู่ตลาดสำหรับผลิตภัณฑ์หรือบริการที่หลากหลาย แม้ว่า IoT ให้ประโยชน์หลายประการในการดำเนินงานตามเวลาจริง แต่จุดอ่อนสามารถถูกใช้ประโยชน์ได้ง่าย เว้นแต่ว่ามีการใช้มาตรการรักษาความปลอดภัยที่แข็งแกร่งในอุปกรณ์และโครงสร้างพื้นฐานที่เชื่อมต่อ

ความเสี่ยงบางประการที่เกี่ยวข้องกับทั้งอุปกรณ์ IoT ขององค์กรและอุปกรณ์ IoT สำหรับผู้บริโภค ได้แก่:

- การจัดการการจัดเก็บข้อมูล

- ปัญหาความปลอดภัยของข้อมูลและความเป็นส่วนตัว

- ความเสี่ยงด้านความปลอดภัยส่วนบุคคลและสาธารณะ

- ควบคุมการสร้างและการรั่วไหลของข้อมูล IoT

- การแฮ็ก IoT ที่เกิดขึ้นเมื่อไม่กี่ปีที่ผ่านมา

- ความสำคัญที่เพิ่มขึ้นของการรักษาความปลอดภัยเครือข่าย

- การเพิ่มจำนวนของอุปกรณ์ IoT และความกังวลด้านความเป็นส่วนตัวและความปลอดภัยที่เพิ่มขึ้นอย่างต่อเนื่อง

- สรุปบทความ

ควบคุมการสร้างและการรั่วไหลของข้อมูล IoT

การเพิ่มจำนวนของอุปกรณ์ IoT ทำให้เกิดข้อมูลจำนวนมหาศาลอย่างต่อเนื่อง ตัวอย่างเช่น รถยนต์ไร้คนขับคาดว่าจะสร้างข้อมูลได้ 2,000,000 กิกะบิตในแต่ละปี อาคารอัจฉริยะสามารถสร้างข้อมูลได้มากกว่า 200 กิกะบิตต่อวัน ท่ามกลางปริมาณข้อมูลที่เพิ่มขึ้นและความเสี่ยงที่เกี่ยวข้อง รัฐบาลในหลายมณฑลกำลังกำหนดกฎหมายและระเบียบข้อบังคับเพื่อปกป้องข้อมูลส่วนบุคคลของประชาชนจากการเข้าถึงระบบและข้อมูล IoT โดยไม่ได้รับอนุญาต ตัวอย่างเช่น การปฏิบัติตามข้อบังคับต่างๆ เช่น พระราชบัญญัติการปรับปรุงความปลอดภัยของผลิตภัณฑ์เพื่อผู้บริโภคของสหรัฐอเมริกาปี 2008, พระราชบัญญัติ Sarbanes-Oxley (SOX), พระราชบัญญัติการปรับปรุงความปลอดภัยทางอินเทอร์เน็ตของ IoT ของสหรัฐอเมริกาปี 2017, พระราชบัญญัติการจัดการความปลอดภัยของข้อมูลของรัฐบาลกลาง (FISMA) และประเทศกำลังพัฒนาของสหรัฐอเมริกา พระราชบัญญัตินวัตกรรมและการเติบโตของอินเทอร์เน็ตในทุกสิ่ง (DIGIT) และอื่น ๆ รับรองว่าระบบ IoT ได้รับการปกป้องจากการเข้าถึงโดยไม่ได้รับอนุญาตและการโจรกรรมข้อมูล

ยิ่งไปกว่านั้น Cloud Security Alliance (CSA) คาดว่าจะนำเสนอแนวทางใหม่สำหรับแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดสำหรับทุกสิ่งที่เชื่อมต่อกับอินเทอร์เน็ต ตั้งแต่โดรนไปจนถึงเมืองอัจฉริยะ นอกจากนี้ กฎระเบียบให้ความคุ้มครองข้อมูลส่วนบุคคลของผู้บริโภค (GDPR) ของสหภาพยุโรป (EU) มีเป้าหมายเพื่อสร้างสภาพแวดล้อมที่เข้มงวดสำหรับธุรกิจหลายแห่ง และอาจบังคับใช้การฟ้องร้องทางแพ่งและทางอาญา รวมถึงค่าปรับตามระเบียบข้อบังคับ หากบริษัทไม่สามารถปกป้องข้อมูลพลเมืองของประเทศในสหภาพยุโรปได้ การกระทำเหล่านี้และความคิดริเริ่มของรัฐบาลอื่น ๆ ช่วยให้สภาพแวดล้อมที่ปลอดภัยสำหรับผู้ใช้และผู้ผลิตอุปกรณ์ IoT จำเป็นเพื่อส่งเสริมการใช้แนวทางปฏิบัติที่ดีที่สุดในการรับประกันความปลอดภัย

นอกจากนี้ยังมีความพยายามที่สำคัญโดย IoT OEM เพื่อป้องกันการโจมตีทางไซเบอร์ ผู้ผลิตอุปกรณ์ IoT กำลังทำให้การรักษาความปลอดภัยเป็นหนึ่งในความสำคัญสูงสุดในทุกขั้นตอนของการพัฒนาอุปกรณ์ ตัวอย่างเช่น OEM หลายรายคาดว่าจะมีการอัปเดตวงจรชีวิตอุปกรณ์เพื่อขจัดปัญหาท้าทายจากภัยคุกคามต่ออุปกรณ์ ยิ่งไปกว่านั้น บริษัทที่นำเสนอโซลูชั่นการรักษาความปลอดภัยที่ได้รับการปรับปรุงเพื่อปกป้องอุปกรณ์ IoT มีแนวโน้มที่จะกลายเป็นผู้สร้างความแตกต่างในตลาด ดังนั้น ผู้ผลิตอุปกรณ์ IoT ไม่เพียงแต่นำเสนออุปกรณ์อัจฉริยะเท่านั้น แต่ยังมอบการอัปเกรดความปลอดภัยอย่างต่อเนื่องเพื่อสร้างรายได้ที่มากกว่าของบริษัทคู่แข่งอีกด้วย

แนะนำสำหรับคุณ: VPN vs RDS vs VDI: จะเลือกอะไรสำหรับ Secure Remote Access?

การแฮ็ก IoT ที่เกิดขึ้นเมื่อไม่กี่ปีที่ผ่านมา

อุปกรณ์อัจฉริยะและระบบ IoT กำลังรวบรวมข้อมูลผู้ใช้จำนวนมากขึ้นและได้รับสิทธิพิเศษในการเข้าถึงอุปกรณ์ที่เชื่อมต่อ ตั้งแต่จอแสดงผลแบบสวมศีรษะไปจนถึงอุปกรณ์ติดตามการออกกำลังกายและแม้แต่อุปกรณ์ภายในบ้านที่เชื่อมต่อ ภัยคุกคามที่เป็นอันตรายจำนวนมากขึ้นได้ทำลายความเป็นส่วนตัวและความปลอดภัยของระบบที่เชื่อมต่ออย่างมาก ตัวอย่างเช่น ในปี 2560 แฮ็กเกอร์ประสบความสำเร็จในการพยายามรับข้อมูลจากคาสิโนในสหรัฐอเมริกาโดยใช้ตู้ปลาที่เชื่อมต่ออินเทอร์เน็ต มีการประมาณว่าข้อมูลรั่วไหลมากกว่า 10 กิกะไบต์ก่อนที่จะตรวจพบและบล็อกการบุกรุก

แฮ็กเกอร์มองหาวิธีการใหม่ๆ ในการเข้าถึงข้อมูลของผู้คนอย่างต่อเนื่อง ตัวอย่างเช่น ในปี 2559 มีการเปิดตัวการโจมตีแบบปฏิเสธการให้บริการแบบกระจายบนระบบของ Dyn บริษัทจัดการประสิทธิภาพอินเทอร์เน็ตบนคลาวด์ การโจมตีดังกล่าวทำให้บริการจากแพลตฟอร์มต่าง ๆ เช่น The Guardian, Twitter, Reddit, Netflix และ CNN หยุดชะงัก ส่งผลให้สูญเสียรายได้จำนวนมาก อาชญากรไซเบอร์ใช้อุปกรณ์ที่เปิดใช้งาน IoT จำนวนมากโดยใช้มัลแวร์ชื่อ Mirai มัลแวร์ค้นหาไซเบอร์สเปซอย่างต่อเนื่องเพื่อหาอุปกรณ์ IoT ที่มีความเสี่ยง จากนั้นใช้รหัสผ่านและชื่อผู้ใช้ที่รู้จักเพื่อเข้าสู่ระบบ ทำให้ติดไวรัส ด้วยจำนวนอุปกรณ์ที่เชื่อมต่อกับอินเทอร์เน็ตเพิ่มขึ้นอย่างรวดเร็วในแนวดิ่ง เช่น การดูแลสุขภาพ ยานยนต์ การผลิต และเครื่องใช้สำหรับผู้บริโภค ความเสี่ยงที่เกิดจากอุปกรณ์เหล่านี้จึงเพิ่มมากขึ้น

ความสำคัญที่เพิ่มขึ้นของการรักษาความปลอดภัยเครือข่าย

ผู้บริโภคต้องพึ่งพาอุปกรณ์สมาร์ทมากขึ้นเรื่อยๆ ด้วยเหตุนี้จึงแบ่งปันข้อมูลส่วนบุคคลกับพวกเขา ยิ่งไปกว่านั้น อุปกรณ์ไร้สายและเทคโนโลยีอัจฉริยะมักถูกใช้ในที่ทำงาน ซึ่งก่อให้เกิดความเสี่ยงต่อข้อมูลที่ละเอียดอ่อนของบริษัท เนื่องจากอุปกรณ์ IoT เหล่านี้เชื่อมต่อกับเครือข่ายองค์กรที่กว้างขึ้น อุปกรณ์เหล่านี้จึงกลายเป็นจุดอ่อนของเครือข่าย ซึ่งเป็นภัยคุกคามด้านความปลอดภัยที่สำคัญต่อองค์กร ดังนั้น เครือข่ายที่เชื่อมต่อกับอุปกรณ์เหล่านี้จึงมีค่ามากขึ้นกว่าเดิม ด้วยการเติบโตอย่างรวดเร็วของการโจมตีทางไซเบอร์บนโครงสร้างพื้นฐานเครือข่ายพื้นฐานที่เชื่อมต่อกับอุปกรณ์เหล่านี้ องค์กรหลายแห่งรวมถึงบุคคลทั่วไปจึงให้ความสนใจในเชิงรุกในการรักษาความปลอดภัยเครือข่ายและเครื่องมือสแกนอุปกรณ์

การรักษาความปลอดภัยมีบทบาทสำคัญในทุกขั้นตอนของวงจรชีวิตผลิตภัณฑ์/บริการ IoT ขั้นตอนเหล่านี้รวมถึงการกำหนดแนวคิดและการออกแบบ การปรับใช้ และการบำรุงรักษา นอกเหนือจากขั้นตอนเหล่านี้แล้ว การปกป้องโครงสร้างพื้นฐานเครือข่ายพื้นฐานจากภัยคุกคาม เช่น การเข้าถึงโดยไม่ได้รับอนุญาต การใช้งานในทางที่ผิด การทำงานผิดพลาด การเปลี่ยนแปลง และการเปิดเผยข้อมูลส่วนบุคคลอย่างไม่เหมาะสม มีบทบาทสำคัญในการพัฒนาอุปกรณ์ IoT

แนวทางปฏิบัติด้านความปลอดภัยของเครือข่ายมีบทบาทสำคัญในการรักษาความปลอดภัยอุปกรณ์ IoT พวกเขารักษาความปลอดภัยและปกป้องเครือข่ายที่เชื่อมต่ออุปกรณ์ IoT กับระบบแบ็คเอนด์บนอินเทอร์เน็ต ความสามารถหลักของแผนการรักษาความปลอดภัยเครือข่ายโดยทั่วไปประกอบด้วยคุณลักษณะด้านความปลอดภัยปลายทาง เช่น การป้องกันมัลแวร์และโปรแกรมป้องกันไวรัส ตลอดจนคุณลักษณะอื่นๆ เช่น IDS/IPS และไฟร์วอลล์ แนวทางปฏิบัติอื่น ๆ ที่ดำเนินการภายใต้การรักษาความปลอดภัยเครือข่ายทำให้มั่นใจได้ว่าระบบได้รับการแพตช์และเป็นปัจจุบัน พอร์ตได้รับการรักษาความปลอดภัย ที่อยู่ IP ที่ไม่ได้รับอนุญาตจะถูกบล็อก และกระบวนการส่งต่อพอร์ตจะถูกปิดใช้งานและจะไม่เปิดพอร์ตเมื่อไม่ต้องการ

การรักษาความปลอดภัยเครือข่ายอุปกรณ์ IoT ต่อการโจมตีทางไซเบอร์ที่ซับซ้อนให้ประโยชน์มากมายแก่ทั้งผู้บริโภคและองค์กร รวมถึง:

- การใช้ประโยชน์จากข่าวกรองภัยคุกคามตามเวลาจริงทั่วโลกควบคู่ไปกับความสามารถในการใช้ฐานข้อมูลและเทคโนโลยีหลายประเภท

- ความเสี่ยงในการปกป้องเครือข่ายได้รับการจัดการโดยผู้เชี่ยวชาญของ CSP ซึ่งช่วยลดความกังวลของผู้บริโภคในการปกป้องอุปกรณ์

- จัดการภัยคุกคามแบบเรียลไทม์ก่อนที่มันจะโจมตีอุปกรณ์

- ครอบคลุมตลาดมวลชนของการรักษาความปลอดภัย IoT

- การประยุกต์ใช้โซลูชันแบบรวมศูนย์ช่วยให้มั่นใจได้ถึงการปกป้องอุปกรณ์และจุดสิ้นสุดโดยอิสระ

การเพิ่มจำนวนของอุปกรณ์ IoT และความกังวลด้านความเป็นส่วนตัวและความปลอดภัยที่เพิ่มขึ้นอย่างต่อเนื่อง

บริษัทด้านไอทีได้เพิ่มการลงทุนและความพยายามในการปรับปรุงและสนับสนุนการนำเทคโนโลยีขั้นสูงมาใช้ เช่น ปัญญาประดิษฐ์ (AI) และ IoT ผลิตภัณฑ์ บริการ และระบบนิเวศรอบ ๆ IoT การพัฒนาเหล่านี้คาดว่าจะให้ประโยชน์มากมายเพื่อดึงดูดทั้งภาคธุรกิจและผู้บริโภค ดังนั้น เมื่อจำนวนอุปกรณ์ IoT ที่เชื่อมต่อเพิ่มขึ้นอย่างต่อเนื่อง ความต้องการโซลูชันและบริการด้านความปลอดภัยเครือข่ายจึงคาดว่าจะเติบโตอย่างน่าประทับใจในอีกไม่กี่ปีข้างหน้า ยิ่งไปกว่านั้น ความต้องการคุณลักษณะด้านความปลอดภัย เช่น การพิสูจน์ตัวตนและมาตรการความสมบูรณ์ของข้อมูล เช่น การดูแลระบบระยะไกลที่ปลอดภัยและการกำหนดค่า คาดว่าจะเพิ่มความต้องการอินเทอร์เน็ตของตลาดการรักษาความปลอดภัยสิ่งต่างๆ

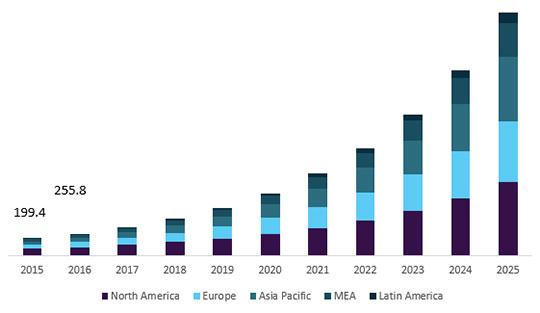

จากการศึกษาที่เผยแพร่โดย Grand View Research เกี่ยวกับตลาดความปลอดภัย IoT ขนาดตลาดประเภทความปลอดภัยเครือข่าย IoT คาดว่าจะสูงถึง 2,824.1 ล้านเหรียญสหรัฐภายในปี 2568

ขนาดตลาดความปลอดภัยเครือข่าย IoT ทั่วโลก แยกตามภูมิภาค พ.ศ. 2558–2568 (ล้านเหรียญสหรัฐ)

ที่มาของภาพ: Grand View Research

การเกิดขึ้นของอุตสาหกรรมอัจฉริยะ เมืองอัจฉริยะ บ้านอัจฉริยะ และสิ่งอัจฉริยะ คาดว่าจะส่งเสริมการนำ IoT มาใช้ เมื่อพิจารณาถึงการใช้งานในภาคส่วนการดูแลสุขภาพ สมาร์ทแบนด์กำลังได้รับความนิยมเพิ่มขึ้นในกลุ่มผู้บริโภคสำหรับการตรวจสอบสุขภาพในชีวิตประจำวันที่บ้านอย่างสะดวกสบาย อุปกรณ์มากกว่า 1.5 หมื่นล้านเครื่องที่มีคุณสมบัติและแอปพลิเคชันที่หลากหลายครอบคลุมหลายอุตสาหกรรม คาดว่าจะเชื่อมต่ออินเทอร์เน็ตได้ภายในสิ้นปี 2563 จำนวนดังกล่าวคาดว่าจะทะลุ 3 หมื่นล้านภายในปี 2568 จำนวนอุปกรณ์ที่เชื่อมต่อเพิ่มขึ้นอย่างมากนี้ อย่างไรก็ตาม สิ่งนี้ยังมีแนวโน้มที่จะสร้างความกังวลด้านความปลอดภัยด้วยการเปิดโอกาสใหม่สำหรับอาชญากรไซเบอร์ในการเข้าถึงข้อมูลทางการเงินและข้อมูลส่วนตัวอื่นๆ ให้แนวทางการรักษาความปลอดภัยแบบเลเยอร์เพื่อป้องกันทางไซเบอร์ในขณะที่ลดข้อมูลที่รวบรวมโดยอุปกรณ์ดังกล่าวให้เหลือน้อยที่สุด การรักษาความปลอดภัยเครือข่าย IoT กำลังกลายเป็นความต้องการที่เพิ่มขึ้นในชั่วโมงนี้

คุณอาจชอบ: ความเสี่ยงและอันตรายจากสมาร์ทแกดเจ็ต: จะป้องกันได้อย่างไร?

สรุปบทความ

การเปลี่ยนแปลงอย่างไม่หยุดนิ่งของเทคโนโลยีได้เพิ่มความคาดหวังของผู้บริโภคจากผลิตภัณฑ์และบริการใหม่ๆ บริษัทต่างๆ ตอบสนองความคาดหวังเหล่านี้ด้วยผลิตภัณฑ์ที่เปิดใช้งานโดยเทคโนโลยีขั้นสูง เช่น IoT อุปกรณ์ที่ใช้ IoT ที่สร้างกระแสในตลาดผู้บริโภค ได้แก่ สมาร์ทวอทช์ เทอร์โมสตัท และสายรัดออกกำลังกาย ผลิตภัณฑ์ IoT กำลังเปลี่ยนวิธีการทำงานขององค์กรเช่นกัน การพัฒนาเหล่านี้ได้เพิ่มความซับซ้อนของระบบนิเวศ IoT ซึ่งจะเป็นการเพิ่มช่องโหว่ของอุปกรณ์ที่เปิดใช้งาน IoT ดังนั้น เพื่อควบคุมระบบนิเวศ IoT แบบไดนามิก จึงมีความจำเป็นเพิ่มขึ้นในการรักษาความปลอดภัยอุปกรณ์จากกระบวนการต่างๆ เช่น แนวคิด การปรับใช้ และการบำรุงรักษา ไปจนถึงขอบเครือข่าย ดังนั้น การวิจัยของเราชี้ให้เห็นว่าเทคโนโลยีฮาร์ดแวร์และซอฟต์แวร์ที่ฝังอยู่ในโซลูชันการรักษาความปลอดภัยเครือข่ายนั้นคาดว่าจะเป็นแนวป้องกันด่านแรกในการรักษาความปลอดภัยแพลตฟอร์มของอุปกรณ์ IoT

บทความนี้เขียนโดย Anoop Rao Anoop เป็นมืออาชีพที่มีประสบการณ์พร้อมประวัติการทำงานในอุตสาหกรรมการวิจัยตลาด ปัจจุบันเขาทำงานที่ Grand View Research ในทีมเทคโนโลยีสารสนเทศและการสื่อสาร (ICT) Anoop มีประสบการณ์มากกว่า 2 ปี โดยได้รับการสนับสนุนจากผู้เชี่ยวชาญเฉพาะด้านการวิเคราะห์เชิงคุณภาพและเชิงปริมาณ เขาทำงานในหลายด้าน รวมถึงรายงานแบบ end-to-end และโครงการให้คำปรึกษาแก่ลูกค้า Anoop มีความเชี่ยวชาญในกลยุทธ์ Go-To-Market, การวิเคราะห์อุตสาหกรรม, การจัดทำโปรไฟล์บริษัทเชิงลึก, การวิเคราะห์ห่วงโซ่คุณค่าและห่วงโซ่อุปทาน, และการปรับขนาดตลาด และอื่นๆ เขายังเชี่ยวชาญในหัวข้อต่างๆ เช่น ความปลอดภัย ระบบอัตโนมัติ และการปฏิบัติตามข้อกำหนด Anoop สำเร็จการศึกษาระดับอนุปริญญาโทสาขาการจัดการ (PGDM) จาก MIT-School of Business, Pune