5 分以内に説明される多要素認証 (MFA)

公開: 2022-12-23多要素認証は、盗難やハッカーからデータを保護する最も安全な方法の 1 つです。

多要素認証 (MFA) とは何ですか?

Web サイト、バンキング アプリ、または別のデバイスやシステムにアクセスするためにユーザー名とパスワードを入力した後、追加情報の提供を求められたシナリオに遭遇したことがありますか? このシステムの名前は「多要素認証(MFA)」です。

多要素認証 (MFA) は、データまたはシステムへのアクセスを提供する前に、コード、トークン、PIN、生体認証データ、またはこれらの組み合わせなど、2 つ以上の要素を利用してユーザーの ID を確認します。

簡易認証では、パスワードなどのデータが 1 つ必要です。 多要素認証では、複数の要素を使用してリソースにアクセスし、セキュリティを強化します。

今日の Web の世界とデータ盗難の増加を考えると、MFA は、ユーザーの個人情報を不正アクセスから保護するためのセキュリティ システムの重要なコンポーネントです。

現在、銀行やソーシャル メディアのアカウントを含むほとんどのインターネット アカウントや、電話やラップトップなどのガジェットは MFA で保護されています。

MFA は、ユーザーのパスワードが侵害された場合でも、追加要素の 1 つへのアクセスを要求することで、セキュリティのレイヤーを追加します。 つまり、誰かがユーザーのパスワードを知ったとしても、アクセスするには追加要素の 1 つにアクセスする必要があります。

ハッカーは多くの情報を知る必要があるため、複数の認証要素が使用されている場合、ハッカーがアカウントにアクセスすることは非常に難しくなります。

個人や政府機関は、MFA やその他の企業を頻繁に使用して機密データを保護し、許可された人物のみがシステムやデータにアクセスしてセキュリティを強化できるようにします。

MFA は、特に企業が標準的なパスワードの使用からより堅牢な ID 検証手法に切り替えるにつれて、人気が高まっています。 多要素認証 (MFA) は、複数段階の ID 検証を利用してネットワークやユーザー データへの不正アクセスを防止するための強力なツールです。

MFA は、今日の相互接続されたネットワークでユーザー情報を保護し、データ盗難事件が増加するために不可欠です。 個人情報の盗難、データ侵害、その他のサイバー攻撃のリスクを軽減するのに役立ちます。

この投稿では、MFA サービスを提供する一部のプラットフォームなど、MFA の他の側面について説明します。

MFA の仕組み

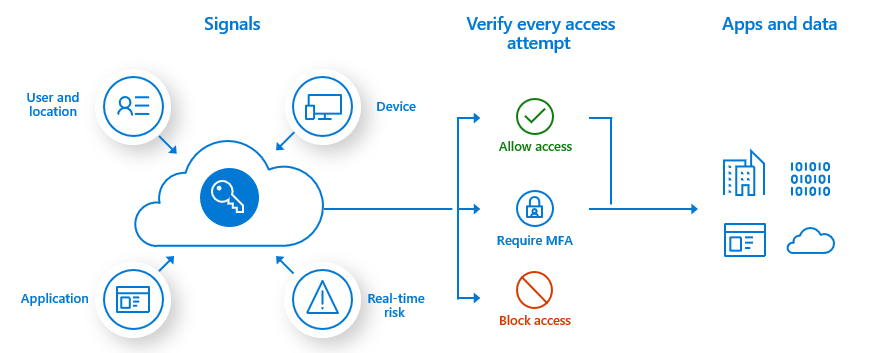

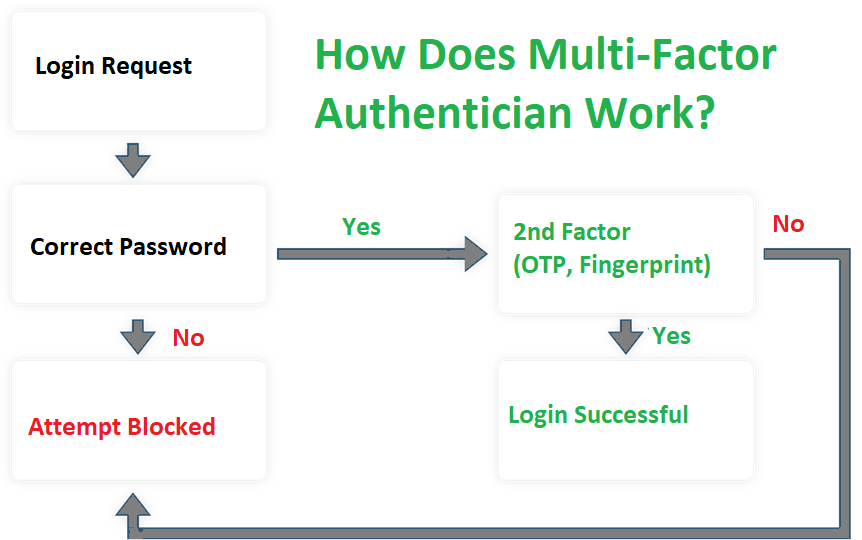

システムまたはアカウントへのアクセスを誰かに許可する前に、MFA と呼ばれるセキュリティ手段が、さまざまな認証方法を使用してその人の身元を確認します。 これは、攻撃者が機密情報やリソースにアクセスするのをより困難にすることを目的としています。

MFA は、電話に配信されるコードなどの物理的な要素と、パスワードなどの既知のものを組み合わせます。 また、指紋などの生体認証データを使用して身元を確認することもできます。

エンド ユーザーは通常、多要素認証を使用してアカウントにログインするときに、ユーザー名とパスワードを入力します。 その後、身元を認証するように求められますが、通常はいくつかの追加の選択肢があります。

SMS を介して配信されるワンタイム パスワード (OTP) または認証アプリを介して入力されるコードは、他の代替手段です。

認証アプリを使用して、指紋や顔のスキャンなどの生体認証情報を送信することもできます。 一部のエンタープライズ企業では、キーやスワイプ カードなどの物理的なトークンを使用してユーザーを認証する必要がある場合があります。

通常、頻繁に変更され、ランダムに生成される認証コードを表示する Google などのサードパーティ認証 (TPA) アプリケーションは、多要素認証を提供します。

MFA セットアップの要因

認証は、誰かがネットワーク、デバイス、アプリケーションなどのリソースにアクセスするときに発生します。 最終製品 (システムまたはサービス) を使用するには、ユーザーは身元確認とその身元に対する主張の検証を支援する必要があります。

組織と個人は、以下に示す認証要素を使用して多要素認証を実装できます。

MFA 要因は、次の 3 つの側面にグループ化できます。

- 知識要素: パスワードや PIN など、知っていること

- 所有要素: ハードウェア トークンや USB ドングルなど、所有しているもの

- 固有の要因: 指紋、目、顔のスキャンなど、あなたが持っているもの

電子メール コード:電子メール経由でアクセスしようとしているユーザーは、これらのコードを受け取ります。 MFA の最も典型的な形式の 1 つは、電子メールでコードを取得することです。

テキスト トークン:最も一般的な MFA 要素の 1 つはテキスト トークンです。 ユーザー名とパスワードを入力すると、PIN 形式のワンタイム パスワード (OTP) が電話に送信されます。

仮想トークン:多要素認証対応のモバイル認証アプリにより、オンライン アカウントや Web サイトへのログインのセキュリティが強化されます。 Microsoft の Authenticator アプリは、Google のものと同様に、ランダムに生成され、頻繁に変更されるコードを提供します。 目的のシステムまたはサービスにアクセスするには、モバイル認証システムから生成されたコードをユーザーのユーザー名とパスワードの後に入力する必要があります。

バイオメトリクスを使用した検証: バイオメトリクスを使用した検証には、顔認識から指紋識別まで、あらゆるものが含まれる場合があります。 PC またはスマート デバイスのユーザーは、このテクノロジを利用してオンライン セキュリティを向上させることができます。

ハードウェア トークン:この手法は、小さなガジェットを使用してコードを生成します。 最も安全な MFA 手法の 1 つがこれです。 ビジネス、銀行、およびその他の非常に確実なアプリケーションで広く使用されています。

モバイル デバイスの情報にアクセスする場合は、USB または USB-C の「ドングル」を利用できます。

セキュリティの質問: MFA の一環として、よく知られた質問が尋ねられることがあります。 アカウントを作成するときに、次のようなセキュリティの質問を選択するよう求められる場合があります。

- あなたが最初に飼ったペットの名前は?

- あなたはどの通りで育ちましたか?

- あなたの母親の旧姓は何ですか?

- あなたの子供の頃のニックネームは何でしたか?

アカウントにアクセスしてセキュリティの質問に答えるには、まずユーザー名とパスワードを入力する必要があります。 ただし、同様の情報は他のソーシャル メディア ツールから簡単に収集できるため、このタイプの MFA は更新する必要があります。

トークン、パスコード、PIN、生体認証スキャンなどが動的に実装されている場合、MFA は安全でセキュアになります。

MFA対。 2FA

MFA (多要素認証) と 2FA (二要素認証) がどのように異なるかを調べてみましょう。

リソース、Web サイト、またはその他のアプリケーションへのアクセスを求める際に、複数の要素を使用して個人の身元を確認することは、多要素認証または MFA として知られています。

多要素認証は、複数の形式の ID 確認を要求することで、ユーザーが本人であることをより確実に保証します。これにより、機密データへの不要なアクセスのリスクが軽減されます。 したがって、多要素認証は、2 つ以上の要素の任意の組み合わせとして定義されます。

単純に 2 つの要素を使用することを 2FA と呼びます。 ログイン資格情報に加えて安全な認証層を追加する最も簡単で効率的な方法は、2 要素認証 (2FA) です。

資格情報の入力に続いて、ユーザーは、電子メールまたは SMS で取得したコード、セキュリティの質問など、別の要素を使用して身元を確認する必要があります。誰かが悪意を持って顧客のパスワードを盗んだとしても、これらのプロトコルにより、システムへの不審なログイン試行が防止されます。 .

使用される認証の種類は、データの機密性やその他の状況に完全に依存します。 たとえば、システムやデータが金融や銀行に関連する場合は MFA が使用されますが、メール サービスにアクセスする場合は単純な 2FA が使用されます。

MFAのデメリット

MFA の採用と使用には、精神的な安らぎ以外にデメリットはありません。 複数のセキュリティ対策エントリを管理できれば、MFA に欠点はありません。 通常、MFA 対策は、データを保護し、システムを保護するために必要です。

MFA は、最初のログインからログアウトした場合にのみ、セキュリティ対策の入力を常に求めます。 したがって、システムにログインしている限り、不都合が生じる可能性はありません。

ログイン要件は、安全で信頼できるアクセスを確保するために、セキュリティと利便性のバランスを取る必要があります。 ただし、ユーザーに過度の負担を与えないように、管理しやすいものにする必要があります。

MFA アプリ

Azure AD での Microsoft 多要素認証

企業がアプリケーションやサービスへのユーザー アクセスを制御できるようにする ID 管理ソリューションは、Microsoft の Azure Active Directory (AD) です。 Azure AD には、多要素認証 (MFA) などの機能があります。

ビジネス ネットワーク、アプリ、およびデータを保護するために不可欠なセキュリティ レイヤーは、Microsoft の Azure AD MFA です。 MFA では、ユーザーは 2 つ以上の身元確認ドキュメントでサインインする必要があります。

これにより、ユーザーは知っているもの (パスワード) と所有しているもの (認証コード) の両方を利用してアカウントにアクセスできます。 両方の情報を使用すると、セキュリティが強化され、ユーザー アカウントにアクセスできます。

Microsoft の Azure AD MFA は、ユーザーのログイン時に 1 つ以上の形式の認証を要求することで、ユーザー アカウントに追加のセキュリティ レイヤーを提供します。 これにより、不正アクセスや悪意のあるアクセス試行に対する防御が提供されます。 MFA は、特定のユーザー アカウントに対して設定することも、社内のすべてのユーザーに対する一般的なポリシーとして設定することもできます。

この認証方法では、潜在的な攻撃者にとって認証がより困難になるため、権限のない人物がユーザーのアカウントにアクセスする可能性が低くなります。

Akamai の多要素認証 (MFA)

Akamai の Multi-Factor Authentication (MFA) は、安全でプロフェッショナルなエクスペリエンスを提供する、使いやすいクラウドベースの認証ソリューションです。

Akamai の MFA は、自動化されたワンタイム パスワード (OTP) 配布、多要素の可能性、アプリケーションとの直接対話など、シンプルでわかりやすい機能を備えたクラウドベースのシステムです。

Akamai 独自の MFA テクノロジーは、比類のない洞察とユーザー ID の制御を提供することで、声、顔、指紋、またはその他の生体認証要素を使用してユーザーを簡単に認証できるようにします。

組織は Akamai MFA を使用して安全な認証ソリューションを簡単かつ迅速にセットアップできます。このソリューションは、独自の要件に合わせてカスタマイズされ、合理化された使いやすさをユーザーに提供します。 その MFA プラットフォームは高度なカスタマイズと拡張が可能で、さまざまなユーザー グループのニーズに簡単に対応できます。

これらの MFA ソリューションは、高度な脅威や侵入からネットワークを防御するのに役立つ高度な認証機能を企業に提供します。 その MFA ソリューションは、業界の要件への完全な準拠を保証するように作成されており、現在市場で最も安全な認証ソリューションの 1 つとなっています。

Akamai の MFA はシンプルであるため、あらゆる規模の企業に最適なソリューションです。

Duo 多要素認証 (MFA)

新たなテクノロジーのおかげで、潜在的な攻撃者からのデジタル ID の保護がより簡単になりました。 シスコ製品である Duo MFA Security は、現在主要な MFA ソリューションです。

Duo は、2 要素認証、シングル サインオン、および安全なリモート アクセスを提供する、あらゆる規模の企業向けの SaaS ベースの安全なゼロトラスト アクセス プラットフォームです。

Duo MFA は、認証が必要なサービスや Web サイトに保護レイヤーを追加します。 クラウドおよびオンプレミスでの使用向けに設計されています。

ユーザーは、Duo の多要素認証 (MFA) ソリューションを使用して安全なアクセスを得るために、追加の手順を完了する必要があります。

この追加の手順は、ユーザーの認証手順に組み込まれ、ユーザーが知っているもの (パスワードまたは PIN)、持っているもの (トークンまたはスマートフォン)、または自分のもの (指紋または顔) を提供することによって、身元を証明するようユーザーに求めます。

組織は、Duo の完全な MFA ソリューションを使用して、認証情報の誤り、フィッシング詐欺、およびその他の不要なアクションからユーザーを保護することで、セキュリティを強化できます。

Lastpass多要素認証

ユーザー データを保護するために、Lastpass Multifactor Authentication から多くの製品を利用できます。 あなたの LastPass アカウントには追加のセキュリティが与えられ、あなただけがあなたのデータにアクセスできることが保証されます.

多要素認証を使用して、LastPass はオンライン アカウントを保護するためのシンプルで安全な方法を提供します。 コードや指紋などの追加要素で身元を確認することにより、この認証システムにより、ユーザーは自分のアカウントにさらに高度なセキュリティを追加できます。

さらに、パスワード管理を提供するため、パスワードなしで任意のデバイスにログインできます。 クラウド アプリ、VPN、アクセス ポイントはすべて LastPass で保護できます。

ユーザーは、自分のアカウントが常に安全になるように、LastPass を使用して多要素認証手順をすばやく構成できます。 これにより、ハッカーやその他の危険なアクターがパスワードを知っていても、アカウントにアクセスできないという安心感が消費者に与えられます。

パスワード、生体認証、セキュリティの質問など、多くの認証要素が使用されている場合、権限のない第三者がアクセスすることはより困難になります。 ユーザーは、これらの製品を使用するときにデータが安全でプライベートであることを知って安心できます。

アダプティブ認証、シンプルな展開、一元化された詳細な制御、Microsoft AD、Google Workspace、Azure AD によるユーザー プロビジョニングの自動化などの主な機能により、あらゆる規模の企業に簡単にインストールできます。

最後の言葉

明確にするために、認証プロセスに認証要素を追加することは、MFA が必要とするものです。 2 要素として知られる MFA のサブセットは、2 つの資格情報要素のみを使用します。 唯一の要素としてパスワードを使用することはより安全である必要があるため、組織に MFA をインストールする必要があります。

時計が時を刻んでいる。 2FA と MFA の違いと、単一要素のパスワードを使用して会社のシステムにアクセスすることの危険性を理解したら、データを保護するためにセキュリティの強化を最優先事項にする必要があります。

次に、ユーザー認証プラットフォームについて説明します。