أفضل 10 طرق لحماية عملك من الهجمات الإلكترونية

نشرت: 2019-09-25لا أحد يستطيع أن ينكر التهديد الذي يلوح في الأفق بجرائم الإنترنت. يبدو أن أهمية أمن البيانات وتصاعد الهجمات الإلكترونية أمر لا مفر منه. نظرًا للتقدم التكنولوجي في العقود الأخيرة. في عام 2017 ، تجاوزت البيانات النفط لتصبح المورد الأكثر قيمة في العالم ، حيث أصبحت العديد من الصناعات تعتمد بشكل متزايد على البيانات الضخمة والتحليلات. تعد البيانات من أهم الأصول ، إن لم تكن أهمها ، لحماية الشركات من الهجمات الإلكترونية. هناك المزيد من الفرص لمجرمي الإنترنت لاختراق الحواجز والوصول إلى البيانات الحساسة. يمكن أن يحدث هذا من خلال وسائل مختلفة ، وستكون النتيجة دائمًا باهظة الثمن.

هناك مفهوم خاطئ شائع مفاده أن خروقات البيانات والهجمات الإلكترونية موجهة فقط إلى الشركات الكبيرة ؛ مثل خرق بيانات Equifax لعام 2017 الذي كشف البيانات الشخصية لـ 143 مليون أمريكي. في الواقع ، وجد تقرير خرق البيانات الصادر عن Verizon 2019 أن 43 بالمائة من خروقات البيانات تستهدف الشركات الصغيرة. أثرت الهجمات الإلكترونية على مليارات الشركات في عام 2018 ؛ تتوقع Cyber Security Ventures أن تصل الأضرار العالمية للجرائم الإلكترونية إلى 6 تريليونات دولار بحلول عام 2021. وسيتجاوز هذا الأرباح العالمية للمخدرات غير المشروعة وسيكون أكبر تحويل لرأس المال في التاريخ.

يجب أن يكون لدى جميع الشركات إستراتيجية لمكافحة وحماية مجموعة واسعة من الهجمات الإلكترونية التي نتعرض لها جميعًا. هذا هو الحاجز الأول. يمكن لشركات خدمات تكنولوجيا المعلومات مساعدتك في تطوير استراتيجيات الأعمال لحماية مخاطر الهجمات الإلكترونية المحتملة. يمكنهم أيضًا تقديم الاستشارات والدعم في مجال تكنولوجيا المعلومات في مجالات الأعمال المختلفة. مع وجود تهديدات محتملة مثل المتسللين أو البرامج الضارة التي تعمل على اكتشاف كل ثغرة أمنية في البنية التحتية للشبكة أو الاتصالات أو الخدمة السحابية أو إطار عمل إنترنت الأشياء ، فإن بناء نظام دفاع قوي وآمن لا يمكن أن يكون أكثر أهمية.

- إنشاء سياسة أمنية

- استخدم معدات حديثة

- إدارة كلمات المرور بأمان واستخدام أسلوب العائالت المتعددة MFA

- انشر أفضل أمان لنقاط النهاية

- اجعل موقع شركتك آمنًا

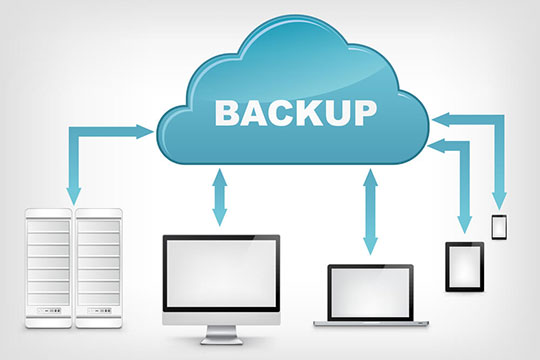

- إجراء عمليات النسخ الاحتياطي بشكل منتظم

- صياغة خطة التعافي من الكوارث

- تدريب موظفيك

- ابق على اطلاع على قضايا الأمن

- استعن بفريق دعم تكنولوجيا المعلومات

- الكلمات الأخيرة

إنشاء سياسة أمنية

يجب ألا تتعامل مع الأمن السيبراني قطعة قطعة ؛ بدلاً من ذلك ، يجب أن تتعامل مع سياسة ما حتى تتمكن من دمجها في إستراتيجية العمل. تحتاج إلى تحديد بروتوكولات الأمان لكل مجال من مجالات العمل.

يجب أن تغطي السياسة المجالات التي تشمل عمليات تدقيق الأمان والحوسبة السحابية وإنترنت الأشياء وأمن الوسائط الاجتماعية والنسخ الاحتياطي للبيانات. مع تخزين معلومات أكثر حساسية ماديًا وعن بعد ، من الضروري أن تعالج السياسة جميع مجالات الضعف المحتملة. يجب أن تأخذ في الاعتبار الوسائط الجديدة والتقنيات التي قد تمثل نقاط ضعف جديدة.

موصى به لك: أهم 6 نصائح للأمن السيبراني للشركات.

استخدم معدات حديثة

من أجل بناء أقوى نظام دفاع ، يجب أن تكون جميع المعدات حديثة ومحدثة. تأكد من أن المتسللين والبرامج الضارة لا يمكنهم العثور على نقطة ضعف لاستغلالها. هذا يعني أن كل شيء من أجهزة توجيه الشبكة إلى أجهزة جدار الحماية يجب أن يكون على مستوى متقدم.

يجب عليك إجراء مراقبة منتظمة للنظام بحثًا عن أي مشاكل محتملة ؛ يجب تنزيل البرنامج وتثبيته متى توفرت التحديثات.

إدارة كلمات المرور بأمان واستخدام أسلوب العائالت المتعددة MFA

يمكن اختراق كلمات المرور البسيطة أو التي يسهل تخمينها باستخدام برنامج هجوم القوة الغاشمة. يمكن لهذا النوع من البرامج تخمين مجموعات مختلفة من كلمات المرور. هذه وحدها تعني أن كلمات المرور يجب أن تكون على أعلى مستوى من التفرد لتكون آمنة. يمكن لمولدات كلمات المرور تعيين أقوى كلمات المرور ، باستخدام الأحرف الكبيرة والصغيرة والأرقام والرموز.

للحصول على أفضل حماية ممكنة للأعمال من الهجمات الإلكترونية ، تحتاج أيضًا إلى تغيير كلمات المرور بشكل منتظم. يمكن التعامل مع ذلك من خلال مدير كلمات المرور ، مثل Dashlane ، والذي سيتولى إدارة كلمات المرور وتتبعها ومشاركتها.

بالإضافة إلى ذلك ، يجب دائمًا استخدام مستوى آمن من المصادقة. حاليًا ، تعد هذه المصادقة متعددة العوامل (MFA) ، والتي تضيف طبقة إضافية من الحماية في شكل رسالة SMS أو مكالمة هاتفية أو رمز أمان مميز. يجب عليك تطبيق أسلوب العائالت المتعددة MFA على جميع الأماكن التي تستخدم فيها بيانات حساسة ، مثل حسابات البريد الإلكتروني أو السجلات المالية.

انشر أفضل أمان لنقاط النهاية

أمان نقطة النهاية هو الأمان الذي يحيط بأجهزة العميل وربطها بالشبكة. يتضمن حلولاً تقنية مثل برامج مكافحة الفيروسات ومكافحة التجسس ومكافحة البرامج الضارة. ويتضمن أيضًا تصفية عناوين URL والتحكم في التطبيق وعزل المستعرض والتحكم في الوصول إلى الشبكة.

عادةً ما يمكن لحل برنامج واحد التعامل مع مشكلات أمان نقطة النهاية. ولكن يجب أن يكون هذا نظامًا للتغطية الشاملة مناسبًا لمنظمة معينة. ستحتاج أيضًا إلى المراقبة والتحديث عند الضرورة.

اجعل موقع شركتك آمنًا

يعد نظام الأمان القوي مفيدًا للأعمال التجارية ، ويجب أن تكون سلامة العملاء أولوية. أحد الخيارات هو استخدام مجال آمن مع HTTPS. يستخدم HTTPS شهادة SSL للتأكد من أن المعلومات التي تمر عبر موقع الويب آمنة.

هذا يضمن أن المعلومات المقدمة إلى الموقع ، مثل المعلومات الشخصية ، يتم تشفيرها بحيث لا تكون متاحة للمتسللين. سيساعد هذا في حماية البيانات الحساسة للعميل والأعمال من الهجمات الإلكترونية ، وجعل موقع الويب آمنًا ، وكذلك تحسين صورة وسمعة الشركة.

إجراء عمليات النسخ الاحتياطي بشكل منتظم

يعد النسخ الاحتياطي لبيانات الأعمال على أساس منتظم ممارسة جيدة لحماية نفسك من هجوم إلكتروني ، ولكن أيضًا للاستعداد ضد فقدان البيانات من نوع مختلف. وفقًا للتوصية الواردة في معظم الإرشادات ، يجب إجراء نسخ احتياطية من مرة في اليوم إلى مرة واحدة في الأسبوع ، مع كون التردد العالي أكثر أمانًا. تعد عمليات النسخ الاحتياطي المتكررة أفضل أيضًا للامتثال للائحة العامة لحماية البيانات ، الأمر الذي يتطلب إتاحة جميع البيانات في جميع الأوقات.

أيضًا ، يجب عليك تخزين النسخ الاحتياطية في مكان العمل على مسافة مادية من العمليات التجارية لحساب احتمالية وقوع كارثة. لا ينبغي تنفيذ مهام النسخ الاحتياطي بواسطة نفس الشخص لتقليل مخاطر وجود تهديد من الداخل. يجب عليك تخزين جميع البيانات بتشفير كامل.

صياغة خطة التعافي من الكوارث

يمكن أن تحدث الكارثة في أي وقت ، ولهذا السبب تحتاج العمليات التجارية إلى وضع خطة للتعافي من الكوارث (DRP) لمواجهة هذا التهديد. تتراوح الكوارث المحتملة من الزلازل إلى الهجمات الإلكترونية ، ويفصل DRP مسار العمل لاستعادة عمليات تكنولوجيا المعلومات حتى تتمكن الأعمال من الاستمرار. المهام الحاسمة للمهمة هي تلك الضرورية للعمليات التجارية. التعافي من الكوارث هو جزء من خطة استمرارية الأعمال ومقترن بها.

يتضمن تخطيط التعافي من الكوارث تقييم المخاطر ، والذي قد يتضمن استخدام إطار تقييم المخاطر (RAF) ، ويتضمن خططًا محددة لأنظمة تكنولوجيا المعلومات وتطبيقاتها وبياناتها. هدف نقطة الاسترداد (RPO) هو عمر الملفات التي يجب استردادها لاستمرار العمليات. على الرغم من أننا غالبًا ما نفضل عدم التفكير في أسوأ السيناريوهات ، إلا أن خطة التعافي من الكوارث ضرورية لكل شركة.

تدريب موظفيك

عندما تمنح الموظفين القواعد واللوائح الواجب اتباعها ، فقد يفعلون ذلك ولكن دون التزام حقيقي وتقليص في بعض الأحيان. ومع ذلك ، إذا قمت بتثقيفهم حول الأهمية الحقيقية لبعض الإجراءات ، فسيكون من الواضح لهم سبب حاجتهم للانضمام إلى أمن تكنولوجيا المعلومات.

يمكن أن يشمل ذلك تفسيرات للشبكات غير الآمنة وكيف يمكن للأجهزة الشخصية أن تزيد من مخاطر الهجمات الإلكترونية. وقد يشمل أيضًا عرضًا تقديميًا عن مخاطر التصيد الاحتيالي ، والذي يمثل 90 بالمائة من جميع الهجمات الإلكترونية على الشركات الصغيرة. يجب ألا تفترض الإدارة أبدًا أن الموظفين على دراية جيدة بقضايا الأمن السيبراني.

ابق على اطلاع على قضايا الأمن

بالإضافة إلى تدريب الموظفين ، يجب أن يظل رجال الأعمال على اطلاع دائم على الأحداث التي تجري في العالم الخارجي. ستساعد مواكبة الهجمات الإلكترونية في مجالك وفي أماكن أخرى على إعلام نهج مؤسستك تجاه الأمان.

تم الإعلان عن هجوم WannaCry Ransomware لعام 2017 قبل شهر. أصدرت Microsoft التصحيحات لإغلاق الثغرة. ومع ذلك ، فإن العديد من المنظمات لم تطبقها أو كانت تستخدم أنظمة غير محدثة. كانت النتائج مئات الملايين - أو ربما مليارات الدولارات - من الأضرار في جميع أنحاء العالم.

استعن بفريق دعم تكنولوجيا المعلومات

يمكنك تنفيذ العديد من الإجراءات للمساعدة في تأمين الشركات ضد التهديدات السيبرانية. ومع ذلك ، فأنت بحاجة إلى تنفيذ كل من هذه كجزء من استراتيجية متماسكة خاصة بكل منظمة معينة.

يمكن لمتخصصي تكنولوجيا المعلومات ذوي الخبرة والموثوقية إجراء التقييمات وتحديد نقاط الضعف وتطوير بروتوكولات الأمان التي تقلل من المخاطر. يمكن لدعم تكنولوجيا المعلومات أيضًا تنفيذ إجراءات الحماية وإجراء التعديلات والتعزيزات على الأنظمة بمرور الوقت. بالإضافة إلى الأمن السيبراني ، لا غنى عن دعم تكنولوجيا المعلومات لمجموعة الخدمات التي يقدمها ، والاستشاريون قادرون على تطوير أنظمة تكنولوجيا المعلومات مع نمو المؤسسة وتطور مشهد أمن تكنولوجيا المعلومات.

قد يعجبك أيضًا: كيف يمكن لأمن الشبكات المساعدة في تجنب قرصنة أجهزة إنترنت الأشياء؟

الكلمات الأخيرة

مع وجود عدد هائل من الهجمات الإلكترونية والخسائر المالية الضخمة ، نتيجة لذلك ، يعد الأمن السيبراني مشكلة يجب أن يأخذها أي شخص لديه بيانات حساسة على محمل الجد. أصبحت الجريمة الإلكترونية تدريجيًا أكثر الأنشطة الإجرامية انتشارًا وإضرارًا في العالم ، وهذا شيء نحتاج جميعًا لتثقيف أنفسنا بشأنه. وفقًا للتقارير ، يتم إغلاق 60٪ من الشركات الصغيرة في غضون ستة أشهر من وقوع هجوم إلكتروني. يجب على الشركات ملاحظة ذلك وتنفيذ كل الاحتياطات المتاحة لها - قبل فوات الأوان.