ما هو تسمم DNS؟ كيف يمكنك البقاء في مأمن منه؟

نشرت: 2023-05-05نظرًا للوتيرة السريعة للتطور التكنولوجي ، يبحث المهاجمون باستمرار عن طرق جديدة للتلاعب بالإنترنت واختطافها. يعد تسمم نظام اسم المجال (DNS) أحد هذه الهجمات وهو هجوم مقنع في ذلك الوقت.

بينما تساعد حلول أمان DNS في توفير قوة الحوسبة للعملاء وتسهيل حركة المرور على شبكة الإنترنت ، فمن الأهمية بمكان فهم التهديدات والمخاطر التي يمكن أن تؤثر عليهم.

ما هو تسميم DNS؟

يعد تسميم DNS ، أو تسميم ذاكرة التخزين المؤقت لـ DNS ، تكتيكًا إلكترونيًا مخادعًا يحول المتسللون حركة المرور عبر الإنترنت إلى مواقع التصيد الاحتيالي وخوادم الويب الزائفة.

إنه هجوم انتحال يفترض فيه المتسللون هوية جهاز أو عميل أو مستخدم آخر. هذه الحفلة التنكرية في وقت لاحق تجعل من الأسهل اعتراض المعلومات المحمية أو تعطيل تدفق حركة مرور الويب العادية.

في هجوم تسميم ذاكرة التخزين المؤقت لنظام أسماء النطاقات ، يقوم المتسللون بتغيير سجلات DNS إلى DNS "مخادع" بحيث عندما يزور مستخدم شرعي موقعًا إلكترونيًا ، ينتهي بهم الأمر في مكان آخر غير وجهتهم المقصودة. غالبًا ما يحتاج الناس إلى أن يكونوا على دراية بهذا لأن مواقع التقليد غالبًا ما تكون مصممة لتبدو تمامًا مثل المواقع الفعلية.

يبدو الأمر كما لو أخبرت شخصًا ما أنك تعيش في موقع معين ثم غيرت جميع أسماء الشوارع وأرقام المنازل بحيث ينتهي بهم الأمر في العنوان الخطأ أو في حي بأكمله.

غالبًا ما يستخدم المتسللون طريقة أو أكثر من الطرق الضارة الموضحة أدناه.

- الاستيلاء المباشر على خادم DNS وإعادة توجيه المستخدمين نحو مواقع احتيالية

- هجوم الآلة في الوسط مثل سرقة بيانات اعتماد تسجيل الدخول الآمن لمواقع البنوك)

- تسمم ذاكرة التخزين المؤقت لنظام أسماء النطاقات عبر رسائل التصيد الاحتيالي التي تشبه الرسائل غير المرغوب فيها

- تثبيت فيروس على أجهزة الكمبيوتر أو أجهزة التوجيه الخاصة بالزوار لإحداث ضرر مباشر

- وضع دودة لنشر الضرر على الأجهزة الأخرى.

كيف يعمل تسميم DNS

لفهم كيفية عمل تسميم DNS بشكل كامل ، من الضروري فهم بعض المفاهيم والسياق حول كيفية توصيل الإنترنت للزائرين إلى مجالات مختلفة.

إفساد DNS مقابل انتحال DNS

على الرغم من استخدام مصطلحات تسمم DNS وانتحال DNS أحيانًا بالتبادل ، إلا أن هناك تمييزًا بين الاثنين.

يعد تسميم DNS أسلوبًا يستخدمه المهاجمون لخرق بيانات DNS واستبدالها بإعادة توجيه ضارة. التأثير النهائي لتسميم DNS هو انتحال DNS ، حيث تقود ذاكرة التخزين المؤقت التالفة المستخدمين إلى موقع الويب الضار.

باختصار ، يعتبر تسميم DNS هو الطريق إلى انتحال DNS : يقوم المتسللون بتسميم ذاكرة التخزين المؤقت لـ DNS لانتحال DNS.

ما هي أدوات حل DNS؟

يحتوي كل جهاز وخادم على عنوان بروتوكول إنترنت (IP) مميز ، وهو عبارة عن سلسلة من الأرقام التي تعمل كمعرفات للاتصالات. يمكن للمستخدمين الحصول على عنوان IP المتصل باسم المجال من خلال محللات DNS. بمعنى آخر ، يقومون بتحويل عناوين URL لمواقع الويب التي يمكن قراءتها (مثل https://www.g2.com/) إلى عناوين IP يمكن لأجهزة الكمبيوتر فهمها. يتلقى محلل DNS طلبًا من نظام التشغيل كلما حاول المستخدم الوصول إلى موقع ويب. بعد أن يعرض محلل DNS عنوان IP ، يستخدمه متصفح الويب لبدء تحميل الصفحة المطلوبة.

كيف يعمل التخزين المؤقت DNS؟

يتتبع محلل DNS الإجابات على طلبات عناوين IP لفترة محددة. من خلال التخلص من الحاجة إلى التفاعل مع العديد من الخوادم المشاركة في إجراء حل DNS القياسي ، يمكن للمحلل الرد على الاستفسارات اللاحقة بسرعة أكبر. طالما أن الوقت المحدد للعيش (TTL) المرتبط بعنوان IP هذا يسمح بذلك ، فإن محللي DNS يحتفظون بالردود في ذاكرة التخزين المؤقت الخاصة بهم.

كيف يسم المتسللون مخابئ DNS؟

يكتسب المتسللون على وجه التحديد الوصول إلى خادم DNS لتغيير دليله لتوجيه اسم المجال الذي يدخله المستخدمون إلى عنوان IP مختلف وغير دقيق. يمكن للهاكر القيام بذلك عن طريق:

- تقليد الخادم. يطلب خادم DNS الخاص بك ترجمة ، ويستجيب المتسلل بسرعة بإجابة غير صحيحة قبل وقت طويل من قيام الخادم الفعلي بذلك.

- ربط الخادم. لاحظ الباحثون في عام 2008 أن المتسللين يمكنهم إرسال آلاف الطلبات إلى خادم التخزين المؤقت. يرسل المتسللون بعد ذلك مئات الإجابات المضللة ، ويكتسبون السيطرة على نطاق الجذر والموقع بأكمله بمرور الوقت.

- استغلال المنافذ المفتوحة. اكتشف الباحثون في عام 2020 أن المتسللين يمكنهم إرسال مئات طلبات DNS لحل المنافذ. من خلال هذا النهج ، يتعلمون في النهاية أي منفذ مفتوح. ستستهدف الهجمات المستقبلية هذا المنفذ فقط.

تتمثل أهم نقاط الضعف التي تسمح بهذا النوع من الهجوم في أن النظام بأكمله لتوجيه حركة مرور الويب قد تم تصميمه من أجل قابلية التوسع بدلاً من الأمان. يعتمد النهج الحالي على بروتوكول مخطط بيانات المستخدم (UDP) ، والذي لا يحتاج إلى مرسلين أو مستلمين لمصادقة هويتهم. تسمح هذه الثغرة الأمنية للمتسللين بانتحال صفة المستخدمين (لا تتطلب مصادقة إضافية) والدخول إلى النظام لإعادة توجيه خوادم DNS.

مخاطر التسمم بنظام أسماء النطاقات

يؤدي تسميم نظام أسماء النطاقات إلى تعريض الأفراد والشركات للخطر. من أكثر المخاطر المحتملة لهذا الهجوم السيبراني أنه بمجرد اختراق الجهاز ، قد يكون من الصعب تصحيح المشكلة لأن الجهاز يتخلف عن السداد للعودة إلى الموقع غير المشروع.

بالإضافة إلى ذلك ، قد يكون من الصعب للغاية على المستهلكين التعرف على هجمات انتحال DNS ، خاصة عندما يجعل المتسللون مواقع الويب الزائفة تبدو واقعية مثل المواقع الفعلية. في ظل هذه الظروف ، من غير المرجح أن يدرك الزوار أن موقع الويب مزور وسيدخلون معلومات مهمة كالمعتاد ، غير مدركين أنهم يعرضون أنفسهم وأعمالهم لمخاطر كبيرة.

نناقش أدناه بعضًا من أشد مخاطر هذا الهجوم خطورة.

البرامج الضارة والفيروسات

بعد توجيه المستهلكين إلى مواقع ويب مزيفة ، يمكن للقراصنة الوصول إلى أجهزتهم وتثبيت عدد كبير من الفيروسات والبرامج الضارة. يمكن أن يتراوح هذا من فيروس مصمم لإصابة أجهزتهم إلى برامج ضارة تمنح المتسللين وصولاً مستمراً إلى الجهاز ومعلوماته.

سرقة البيانات

يسمح التسمم بنظام أسماء النطاقات للمتسللين بالحصول بسرعة على معلومات مثل عمليات تسجيل الدخول للمواقع الآمنة أو معلومات التعريف الشخصية مثل أرقام الضمان الاجتماعي.

حاصرات الأمان

من خلال إعادة توجيه حركة المرور من موفري الأمان لمنع الأجهزة من الحصول على تحديثات وتصحيحات أمنية مهمة ، تستخدم الجهات الفاعلة الخبيثة انتحال DNS لإحداث أضرار جسيمة طويلة المدى. بمرور الوقت ، قد تجعل هذه الطريقة الأجهزة أكثر عرضة للعديد من الهجمات الأخرى ، بما في ذلك البرامج الضارة وأحصنة طروادة.

الرقابة

استخدمت الحكومات تسمم DNS للتدخل في حركة مرور الويب من بلدانها لتقييد البيانات أو مراقبتها. من خلال التدخل بهذه الطريقة ، تمكنت هذه الحكومات من منع المواطنين من زيارة المواقع التي تحتوي على معلومات لا يريدون منهم عرضها.

تسمم ARP مقابل تسمم DNS

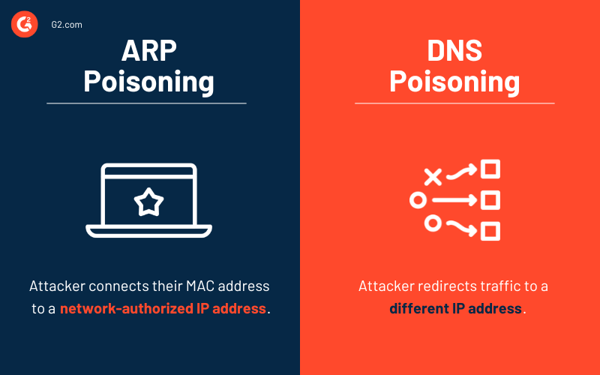

يعد تسمم بروتوكول تحليل العنوان (ARP) وتسمم DNS أمثلة على هجمات الجهاز في الوسط. يتمثل التمييز الأساسي بين هذين النوعين في تنسيقات العنونة الخاصة بهم ودرجة حدوثها.

على الرغم من أن تسميم DNS ينتحل عناوين IP الخاصة بالمواقع الأصلية ولديه القدرة على الانتشار عبر مختلف الشبكات والخوادم ، فإن تسميم ARP يحاكي العناوين المادية (عناوين MAC) داخل نفس قطاع الشبكة.

من خلال إفساد ذاكرة التخزين المؤقت لـ ARP ، يمكن للمهاجم خداع الشبكة ليعتقد أن عنوان MAC الخاص به مرتبط بعنوان IP. يؤدي هذا إلى توجيه البيانات المرسلة إلى عنوان IP هذا بشكل خاطئ إلى المهاجم. في المقابل ، يمكن للمهاجم الاستماع إلى جميع اتصالات الشبكة بين أهدافه.

أمثلة على إفساد نظام أسماء النطاقات

تم تسليط الضوء على مخاطر هجمات تسمم DNS من خلال العديد من الحوادث البارزة في جميع أنحاء العالم في السنوات الأخيرة.

- اختطاف شبكة DNS في AWS: تمت إعادة توجيه العديد من المجالات المستضافة على Amazon في عام 2018 بفضل هجوم تسمم ذاكرة التخزين المؤقت لـ DNS من قبل مجموعة من المجرمين. إحدى هذه الاعتداءات ، التي كانت جديرة بالملاحظة بشكل خاص ، استهدفت موقع Bitcoin الإلكتروني MyEtherWallet. قام المجرمون على وجه التحديد بتحويل حركة المرور من المستخدمين الذين يحاولون تسجيل الدخول إلى حسابات MyEtherWallet الخاصة بهم إلى موقع وهمي لسرقة معلومات تسجيل الدخول. ثم استخدمت المنظمة تلك المعلومات للوصول إلى الحسابات الحقيقية لهؤلاء الأشخاص وسرقة أموالهم. تمكن cybergang من سرقة Ethereum بقيمة حوالي 17 مليون دولار.

- هجوم اختراق فرقة السحلية: هاجمت مجموعة قرصنة تسمى Lizard Squad الخطوط الجوية الماليزية في عام 2015 عن طريق إعادة توجيه زوار الموقع إلى موقع ويب مزيف دعاهم لتسجيل الدخول فقط لتزويدهم بخطأ 404 وصورة سحلية.

- تسرب الرقابة الحكومية الصينية: نظرًا لكونها تحت سيطرة الخوادم الصينية في عام 2010 ، اكتشف مستخدمو الإنترنت في تشيلي والولايات المتحدة أن حركة مرورهم قد تم تحويلها إلى مواقع ويب مثل Facebook و Twitter و YouTube. استخدمت الصين عن عمد تسميم DNS للسيطرة على خوادمها كرقابة. في هذه الحالة ، تم إرسال زوار من خارج الصين إلى خوادم صينية. لقد عانوا من عواقب تلك الرقابة بمنعهم من الوصول إلى المواقع الإلكترونية التي فرضت الصين قيودًا على وصول سكانها إليها.

كيف تحافظ على سلامتك من التسمم بنظام أسماء النطاقات

تعتبر هجمات تسمم DNS خطيرة للغاية لأنه من الصعب اكتشافها وإصلاحها بمجرد إنشائها. ومع ذلك ، يمكنك اتخاذ العديد من الإجراءات لحماية عملك بشكل أفضل من الضرر الناجم عن تسميم DNS وهجمات التصيد الاحتيالي.

إضافة امتدادات أمان DNS (DNSSEC)

دافع عن نفسك ضد اعتداءات تسمم DNS من خلال تقديم DNSSEC. ببساطة ، تنفذ DNSSEC خطوة إضافية للتحقق من بيانات DNS.

يستخدم DNNSEC تشفير المفتاح العام لهذا التحقق. على وجه الخصوص ، يستخدم المصادقة القائمة على الشهادة لتأكيد المجال الجذر وشرعية أي DNS يرد على طلب. علاوة على ذلك ، فإنه يقيم ما إذا كان يمكن الوثوق بمحتوى الاستجابة وما إذا كان قد تم تغييره في الطريق.

بينما تحمي DNSSEC من عمليات انتحال DNS ، إلا أن لها أيضًا العديد من الجوانب السلبية المتعلقة بسرية البيانات ونشرها المعقد ونقاط الضعف الأخرى مثل تعداد المنطقة. من الضروري أن تكون على دراية بقيود DNSSEC قبل تنفيذها.

ضمان تشفير البيانات

خطوة مهمة أخرى يمكنك اتخاذها هي تشفير البيانات في استعلامات واستجابات DNS. يضيف هذا الأمان من خلال منع المتسللين الذين يمكنهم اعتراض تلك البيانات من فعل أي شيء بها. حتى إذا تمكن المتسلل من جمع البيانات ، إذا تم تشفيرها ، فلن يتمكن من قراءتها للحصول على المعلومات التي يحتاجون إليها لإعادة إنتاجها لاستخدامها في استعلامات DNS المستقبلية.

إدخال بروتوكولات الكشف

على الرغم من أهمية الأساليب الوقائية ، إلا أنه يجب أن يكون لديك أيضًا خطة قوية في حالة حدوث اعتداء على نظام أسماء النطاقات. هذا عندما تكون بروتوكولات الكشف الفعالة ضرورية. تشمل أكثر إجراءات الكشف فعالية المراقبة المنتظمة لإشارات التحذير المحددة.

تشمل مؤشرات التحذير الهامة ما يلي:

- يمكن أن يشير ارتفاع نشاط DNS من مصدر واحد حول مجال واحد إلى هجوم ضار.

- يمكن أن تشير الزيادة في نشاط DNS من مصدر واحد حول العديد من أسماء النطاقات إلى الجهود المبذولة لتحديد نقطة دخول لتسمم DNS.

قم بتشغيل تحديثات النظام بانتظام

مثل معظم الأنظمة ، فإن DNS الخاص بك مؤهل لتغييرات النظام الروتينية. نظرًا لأن هذه التحديثات تحتوي بشكل متكرر على بروتوكولات وتصحيحات أمان جديدة لأي ثغرات أمنية تم اكتشافها ، يجب عليك تنفيذ هذه التحديثات باستمرار للتأكد من أنك تستخدم أحدث إصدار من DNS الخاص بك.

قيادة تدريب المستخدم النهائي

استراتيجية الكشف الحاسمة هي تدريب المستخدم النهائي لإبلاغ المستخدمين بالتهديدات المحتملة. حتى المستخدمين المدربين جيدًا قد يجدون صعوبة في التعرف على محاولات إفساد DNS ، على الرغم من أن التدريب الجيد قد يوقف بلا شك انتشار بعض الاعتداءات.

يجب تدريب المستخدمين على التحقق من أن موقع الويب يستخدم طبقة مآخذ توصيل آمنة شرعية (SSL) / شهادة أمان طبقة النقل (TLS) لتجنب النقر فوق الارتباطات من مصادر غير مألوفة. سيؤدي هذا بشكل روتيني إلى مسح ذاكرة التخزين المؤقت لخادم الأسماء للحماية من إفساد ذاكرة التخزين المؤقت لنظام أسماء النطاقات واستخدام برامج الأمان لفحص أجهزتهم بحثًا عن البرامج الضارة.

حلول برامج أمان DNS

على الرغم من أن أفضل الممارسات العامة توفر بعض الأمان لأنظمة أسماء النطاقات ، يمكن للعديد من مزودي DNS المُدارين اكتشاف وحظر حركة المرور المحفوفة بالمخاطر. من خلال تصفية معلومات DNS الضارة والوسائط والمواقع الإلكترونية ، توظف المؤسسات موفري الخدمة هؤلاء لحماية نقاط النهاية التي يستخدمها موظفوها وخوادمهم.

أفضل 5 برامج أمان DNS:

- مرشح DNS

- مظلة سيسكو

- حماية Webroot DNS

- BloxOne DDI

- DNSSense DNSEye

* أعلاه هي حلول برامج أمان DNS الخمسة الرائدة من تقرير شبكة G2 لربيع 2023.

اختر سمك

يعد خادم اسم المجال ضروريًا لتشغيل الإنترنت الحديث. ومع ذلك ، فقد كان أيضًا هدفًا متكررًا للمتسللين الذين يتطلعون إلى استغلال الثغرات الأمنية أو الوصول غير المصرح به إلى الشبكات أو سرقة المعلومات الحساسة. ماذا يعني هذا بالضبط بالنسبة للشركات؟ قد يخاطرون بخسائر الإنفاق النقدي والوقت ، وإلحاق الضرر بسمعة العلامة التجارية ، والآثار القانونية.

بصرف النظر عن إدراك مخاطر نظام اسم المجال ، من المهم أيضًا أن تختار الشركات الحلول التي تضمن أمان DNS وتجدها.

تعرف على المزيد حول أمان DNS للحصول على إستراتيجية قوية للأمن السيبراني!